09-WAPI配置

本章节下载: 09-WAPI配置 (449.61 KB)

目 录

![]()

本特性的支持情况与设备的型号有关,请参见“配置指导导读”中的“特性差异情况”部分的介绍。

WAPI是WLAN Authentication and Privacy Infrastructure(无线局域网鉴别与保密基础结构)的简称,是中国提出的、以802.11无线协议为基础的无线安全标准。WAPI协议由以下两部分构成:

· WAI:是WLAN Authentication Infrastructure(无线局域网鉴别基础结构)的简称,是用于无线局域网中身份鉴别和密钥管理的安全方案;

· WPI:是WLAN Privacy Infrastructure(无线局域网保密基础结构)的简称,是用于无线局域网中数据传输保护的安全方案,包括数据加解密和重放保护等功能。

WAPI系统中所涉及到的基本概念如表1-1所示。

|

概念 |

全称及中文解释 |

说明 |

|

AS |

Authentication Server,鉴别服务器 |

用于对用户和设备证书进行身份鉴别等,是基于公钥密码技术的WAI中重要的组成部分 |

|

BK |

Base Key,基密钥 |

用于导出单播会话密钥,由证书鉴别过程协商得到或者由预共享密钥导出 |

|

MSK |

Multicast Session Key,组播会话密钥 |

用于保护站点发送的组播MPDU的随机值,包括组播加密密钥和组播完整性校验密钥 |

|

PSK |

Preshared Key,预共享密钥 |

是发布给客户端的静态密钥 |

|

USK |

Unicast Session Key,单播会话密钥 |

是由BK通过伪随机函数导出的随机值,分为四个部分:单播加密密钥、单播完整性校验密钥、消息鉴别密钥和组播密钥加密密钥 |

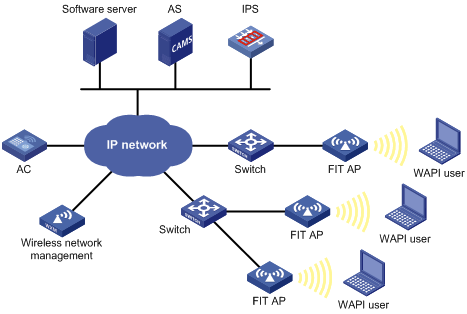

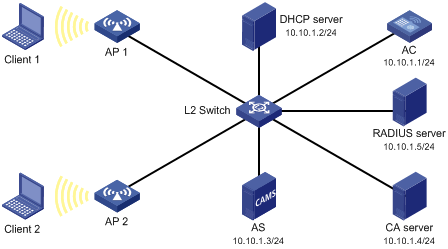

在一个典型的WAPI系统中,如图1-1所示,WAPI用户通过AP接入有线IP网络。首先,WAPI用户与AP进行802.11链路协商,之后AP为该用户触发WAI鉴别过程(请参见“1.1.3 WAPI的鉴别方式”一节),配合AS完成与用户的双向认证。当认证通过后,AP会发起对该用户的密钥协商(请参见“1.1.4 WAPI的密钥管理”一节),并使用协商出的密钥通过WPI向该WAPI用户提供加、解密服务。

图1-1 WAPI系统典型组网图

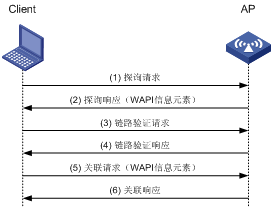

在一个采用了WAPI安全关联机制的WLAN中,当Client需要访问该WLAN时,通过被动侦听AP的信标(Beacon)帧或主动发送探询帧(主动探询过程如图1-2所示)以识别AP所采用的安全策略:

· 若AP采用证书鉴别方式,AP将发送鉴别激活分组启动证书鉴别过程,当证书鉴别过程成功结束后,AP和Client再进行单播密钥协商和组播密钥通告;

· 若AP采用预共享密钥鉴别方式,AP将与Client直接进行单播密钥协商和组播密钥通告。

WAPI支持如下两种鉴别方式:证书鉴别方式和预共享密钥鉴别方式。

数字证书是一种经PKI(Public Key Infrastructure,公钥基础设施)证书授权中心签名的、包含公开密钥及用户相关信息的文件,是网络用户的数字身份凭证。WAPI系统中所使用的用户证书为数字证书,通过AS对用户证书进行验证,可以唯一确定WAPI用户的身份及其合法性。

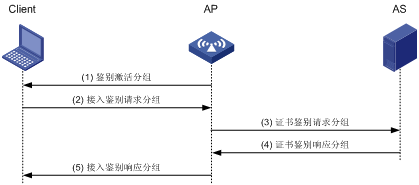

证书鉴别是基于Client、AP和AS三方的证书所进行的鉴别。鉴别前Client和AP必须预先拥有各自的证书,然后通过AS对双方的身份进行鉴别,根据双方产生的临时公钥和临时私钥生成BK,并为随后的单播密钥协商和组播密钥通告做好准备。证书鉴别的过程如图1-3所示。

在进行证书鉴别时,有如下两种证书鉴别模式可供选择:

· 标准鉴别模式:即基于WAPI标准协议的UDP模式。在该模式下,AP与AS之间的WAI协议报文将通过普通的UDP方式进行传输,最终完成证书鉴别。该模式不支持对用户的计费功能。

· AAA鉴别模式:是H3C私有的一种鉴别模式。在该模式下,AP与AS之间通过RADIUS报文完成证书鉴别,WAI协议报文将承载于RADIUS协议报文之上(要求RADIUS服务器支持WAPI功能),作为RADIUS报文的一个私有属性。此外,该模式还能够提供对用户的授权和计费功能(需要RADIUS服务器配合)。

![]()

· 当采用证书鉴别方式时,需要配置证书所属的PKI域,以实现WAPI证书鉴别的功能。有关PKI域的介绍和相关配置,请参见“安全配置指导”中的“PKI配置”。

· 在使用WAPI鉴别功能时,需要获取AP和AS的证书。AP作为本地实体,AS作为外部实体。WAPI协议规定在证书鉴别过程中所使用的密钥签名算法必须为ECDSA(Elliptic Curve Digital Signature Algorithm,椭圆曲线数字签名算法)。有关ECDSA的介绍和相关配置,请参见“安全配置指导”中的“公钥管理配置”。

预共享密钥鉴别是基于Client和AP双方的密钥所进行的鉴别。鉴别前Client和AP必须预先配置有相同的密钥,即预共享密钥。鉴别时直接将预共享密钥转换为BK,然后进行单播密钥协商和组播密钥通告。

![]()

在预共享密钥鉴别方式下,由于整个身份鉴别和密钥协商过程中不进行证书鉴别,因此不需要AS的支持。

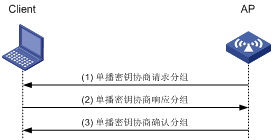

Client与AP之间交互的单播数据利用单播密钥协商过程所协商出的单播加密密钥和单播完整性校验密钥进行保护;AP利用自己生成的16个字节的随机数(只生成一次),即组播密钥对其发送的广播/组播数据进行保护,而Client则采用AP通告的组播会话密钥对收到的广播/组播数据进行解密。

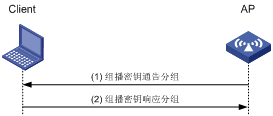

首先要进行单播密钥的协商,其过程如图1-4所示。

当单播密钥协商完成后,再使用单播密钥协商过程所协商出的密钥进行组播密钥的通告,其过程如图1-5所示。

与WAPI相关的协议规范有:

· GB 15629.11-2003/XG1-2006:信息技术系统间远程通信和信息交换局域网和城域网 特定要求 第11部分:无线局域网媒体访问控制和物理层规范

· RFC 3280:Internet X.509 Public Key Infrastructure Certificate and Certificate Revocation List (CRL) Profile

· RFC 4492:Elliptic Curve Cryptography (ECC) Cipher Suites for Transport Layer Security (TLS)

表1-2 WAPI配置任务简介

|

配置任务 |

说明 |

详细配置 |

|

|

配置WAPI鉴别方式 |

必选 |

||

|

配置证书鉴别 |

配置证书所属的PKI域和AS的实体名 |

必选 |

|

|

配置AS的IP地址 |

可选 |

||

|

配置BK更新 |

可选 |

||

|

配置证书格式 |

可选 |

||

|

配置证书鉴别模式 |

可选 |

||

|

配置预共享密钥鉴别 |

配置预共享密钥 |

必选 |

|

|

配置WAPI鉴别所属的ISP域 |

可选 |

||

|

配置单播密钥更新 |

可选 |

||

|

配置组播密钥更新 |

可选 |

||

WAPI有两种鉴别方式:证书鉴别和预共享密钥鉴别,请根据实际需要选择适当的鉴别方式。

表1-3 配置WAPI鉴别方式

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入接口视图 |

interface interface-type interface-number |

- |

|

配置WAPI的鉴别方式 |

wapi authentication method { certificate | certificate-or-psk | psk } |

必选 缺省情况下,WAPI采用证书鉴别方式 |

在配置证书鉴别之前,需完成以下任务:

· 配置WAPI采用证书鉴别方式

· 配置证书所属的PKI域

· 配置AAA证书鉴别所属的ISP域(仅当证书鉴别模式为AAA鉴别模式时需要)

在配置证书鉴别之前,需准备以下数据:

· AS的IP地址

· BK的更新时间

指定证书所属的PKI域,用于获取对应PKI域的相关策略;指定AS的实体名,用于查找和获取AS上的证书。

表1-4 配置证书所属的PKI域和AS的实体名

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入接口视图 |

interface interface-type interface-number |

- |

|

指定证书所属的PKI域和AS的实体名 |

wapi certificate domain domain-name authentication-server entity-name |

必选 缺省情况下,没有指定证书所属的PKI域和AS的实体名 |

AS用来对Client和AP的证书进行鉴别。当采用标准鉴别模式时,必须通过以下步骤指定AS的IP地址。

表1-5 配置AS的IP地址

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入接口视图 |

interface interface-type interface-number |

- |

|

指定AS的IP地址 |

wapi authentication-server ip ip-address |

必选 缺省情况下,没有指定AS的IP地址 |

![]()

当采用AAA鉴别模式时,AS的IP地址应在配置AAA策略时指定,而不应通过wapi authentication-server ip命令指定。有关AAA策略的相关配置,请参见“安全配置指导”中的“AAA配置”。

BK具有生命周期,当其生命周期结束时需要进行更新,即重新进行证书鉴别过程,生成新的BK。要进行BK更新,必须保证BK更新功能处于开启状态。

表1-6 配置BK更新

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入接口视图 |

interface interface-type interface-number |

- |

|

使能BK更新功能 |

wapi bk rekey enable |

可选 缺省情况下,BK更新功能处于开启状态 |

|

配置BK更新时间 |

wapi bk lifetime time |

可选 缺省情况下,BK更新时间为43200秒 |

WAPI协议中定义了两种证书格式:X.509v3和GBW格式,但目前只支持采用X.509v3格式的证书进行证书鉴别。

表1-7 配置证书格式

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入接口视图 |

interface interface-type interface-number |

- |

|

指定证书鉴别所采用的证书格式 |

wapi certificate format { gbw | x509 } |

必选 缺省情况下,采用X.509v3格式的证书进行证书鉴别 |

![]()

由于系统目前不支持GBW格式的证书,因此配置时若选择GBW格式将提示出错,且不会配置成功。

WAPI支持两种证书鉴别模式:标准鉴别模式和AAA鉴别模式,请根据实际需要选择适当的证书鉴别模式。

表1-8 配置证书鉴别模式

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入接口视图 |

interface interface-type interface-number |

- |

|

配置证书鉴别模式 |

wapi authentication mode { scheme | standard } |

必选 缺省情况下,WAPI采用标准鉴别模式 |

在配置预共享密钥鉴别之前,需完成以下任务:

· 配置WAPI采用预共享密钥鉴别方式

在配置预共享密钥鉴别之前,需准备以下数据:

· 预共享密钥

当WAPI采用预共享密钥鉴别方式时,需要配置预共享密钥。AP和Client拥有相同的预共享密钥,鉴别时直接通过预共享密钥生成BK,进行密钥协商。

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入接口视图 |

interface interface-type interface-number |

- |

|

配置预共享密钥 |

wapi psk { pass-phrase { cipher | simple } password | raw-key { cipher | simple } key } |

必选 缺省情况下,没有配置预共享密钥 |

· 采用AAA鉴别模式时,必须指定AAA证书鉴别所属的ISP域,用于获取对应ISP域的相关策略(包括AAA策略)。

· 采用任何一种鉴别方式(标准证书鉴别模式、AAA证书鉴别或是预共享密钥鉴别),如果WAPI用户需要计费,则必须使用wapi mandatory-domain命令用来指定WAPI鉴别所属的ISP域。

表1-10 配置WAPI鉴别所属的ISP域

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入接口视图 |

interface interface-type interface-number |

- |

|

指定WAPI鉴别所属的ISP域 |

wapi mandatory-domain domain-name |

必选 缺省情况下,没有指定WAPI鉴别所属的ISP域 |

在配置单播密钥更新之前,需完成以下任务:

· 配置证书鉴别或者预共享密钥鉴别

在配置单播密钥更新之前,需准备以下数据:

· 单播密钥的更新时间

单播密钥具有生命周期,当其生命周期结束时需要进行更新,即重新进行单播密钥协商。要进行单播密钥更新,必须保证单播密钥更新功能处于开启状态。

表1-11 配置单播密钥更新

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入接口视图 |

interface interface-type interface-number |

- |

|

使能单播密钥更新功能 |

wapi usk rekey enable |

可选 缺省情况下,单播密钥更新功能处于开启状态 |

|

配置单播密钥的更新时间 |

wapi usk lifetime time |

可选 缺省情况下,单播密钥的更新时间为86400秒 |

在配置组播密钥更新之前,需完成以下任务:

· 配置证书鉴别或者预共享密钥鉴别

在配置组播密钥更新之前,需准备以下数据:

· 触发组播密钥更新的报文数量或时间间隔

组播密钥具有生命周期,当其生命周期结束时需要更新组播密钥。要进行组播密钥更新,必须保证组播密钥更新功能处于开启状态。

当使能了用户下线时触发组播密钥更新的功能之后,只要有一个用户下线,就将触发组播密钥更新,这样可以防止密钥的泄漏。除此之外,还有其它两种触发组播密钥更新的方式:

· 由时间间隔触发的组播密钥更新:在指定时间间隔后进行组播密钥更新;

· 由流量触发的组播密钥更新:当使用某组播密钥加密的报文数量达到指定数目后进行组播密钥更新。

表1-12 配置组播密钥更新

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入接口视图 |

interface interface-type interface-number |

- |

|

使能组播密钥更新功能 |

wapi msk-rekey enable |

可选 缺省情况下,组播密钥更新功能处于开启状态 |

|

使能用户下线触发组播密钥更新功能 |

wapi msk-rekey client-offline enable |

可选 缺省情况下,用户下线触发组播密钥更新功能处于关闭状态 |

|

配置组播密钥更新方式 |

wapi msk-rekey method { packet-based [ packet ] | time-based [ time ] } |

可选 缺省情况下,由时间间隔触发组播密钥更新,触发更新的时间间隔为86400秒 |

在完成上述配置后,在任意视图下执行display命令可以显示配置后WAPI的运行情况,通过查看显示信息验证配置的效果。

在用户视图下执行reset命令可以清除WAPI的统计信息。

表1-13 WAPI显示和维护

|

操作 |

命令 |

|

查看接口上WAPI的统计信息 |

display wapi statistics [ interface interface-type interface-number ] [ | { begin | exclude | include } regular-expression ] |

|

查看接口上WAPI用户的信息 |

display wapi user [ interface interface-type interface-number ] [ | { begin | exclude | include } regular-expression ] |

|

清除接口上WAPI的统计信息 |

reset wapi statistics [ interface interface-type interface-number ] |

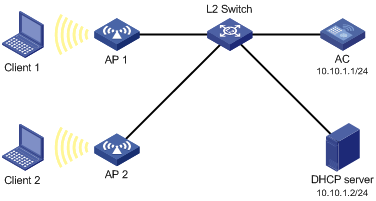

· AP 1和AP 2通过二层交换机与AC建立连接,Client 1和Client 2分别通过AP 1和AP 2接入网络。

· Client 1、Client 2、AP 1和AP 2都从DHCP服务器获取IP地址。

· AP 1和AP 2均采用预共享密钥鉴别方式,Client端与AP端使用相同的预共享密钥12345678;单播密钥和组播密钥的更新时间均为20000秒。

(1) 配置IP地址

请按照图1-6配置各设备的IP地址和子网掩码,具体配置过程略。

(2) 配置AC相关功能

# 使能端口安全功能,并配置接口WLAN-ESS1的端口安全模式为WAPI模式。

<AC> system-view

[AC] port-security enable

[AC] interface wlan-ess 1

[AC-WLAN-ESS1] port-security port-mode wapi

# 在接口WLAN-ESS1上配置WAPI采用预共享密钥鉴别方式,预共享密钥为12345678,并配置单播密钥和组播密钥的更新时间均为20000秒。

[AC-WLAN-ESS1] wapi authentication method psk

[AC-WLAN-ESS1] wapi psk pass-phrase simple 12345678

[AC-WLAN-ESS1] wapi usk lifetime 20000

[AC-WLAN-ESS1] wapi msk-rekey method time-based 20000

[AC-WLAN-ESS1] quit

# 创建射频策略radio1。

[AC] wlan radio-policy radio1

[AC-wlan-rp-radio1] quit

# 创建类型为WAPI的服务模板1,配置其SSID为wapi1,绑定接口WLAN-ESS1,并使能该服务模板。

[AC] wlan service-template 1 wapi

[AC-wlan-st-1] ssid wapi1

[AC-wlan-st-1] bind wlan-ess 1

[AC-wlan-st-1] service-template enable

[AC-wlan-st-1] quit

(3) 配置AP 1相关功能

# 创建型号为wa2100的AP管理模板ap1,并配置其序列号为210235A29G007C000020。

[AC] wlan ap ap1 model wa2100

[AC-wlan-ap-ap1] serial-id 210235A29G007C000020

# 创建类型为802.11b的射频1,配置其与服务模板1关联,射频策略为radio1,并使能该射频。

[AC-wlan-ap-ap1] radio 1 type dot11b

[AC-wlan-ap-ap1-radio-1] service-template 1

[AC-wlan-ap-ap1-radio-1] radio-policy radio1

[AC-wlan-ap-ap1-radio-1] radio enable

[AC-wlan-ap-ap1-radio-1] quit

[AC-wlan-ap-ap1] quit

(4) 配置AP 2相关功能

# 创建型号为wa2100的AP管理模板ap2,并配置其序列号为210235A29G007C000021。

[AC] wlan ap ap2 model wa2100

[AC-wlan-ap-ap2] serial-id 210235A29G007C000021

# 创建类型为802.11b的射频1,配置其与服务模板1关联,射频策略为radio1,并使能该射频。

[AC-wlan-ap-ap2] radio 1 type dot11b

[AC-wlan-ap-ap2-radio-1] service-template 1

[AC-wlan-ap-ap2-radio-1] radio-policy radio1

[AC-wlan-ap-ap2-radio-1] radio enable

[AC-wlan-ap-ap2-radio-1] quit

[AC-wlan-ap-ap2] quit

(5) 检验配置结果

通过使用display wapi user命令可以查看接口上WAPI用户的信息。例如:

# 查看AC所有接口上WAPI用户的信息。

[AC] display wapi user

Total number of users: 2

User information

-------------------------------------------------------

MAC address : 00-0b-c0-02-5e-39

VLAN : 1

Interface : WLAN-DBSS1:0

Authentication method : PSK

Current state : Online

Authentication state : Idle

USK handshake state : Establish

MSK handshake state : Establish

Authorization state : Idle

Accounting state : Idle

Online time (hh:mm:ss) : 00:02:26

-------------------------------------------------------

-------------------------------------------------------

MAC address : 00-0b-c0-02-5e-2f

VLAN : 1

Interface : WLAN-DBSS1:1

Authentication method : PSK

Current state : Online

Authentication state : Idle

USK handshake state : Establish

MSK handshake state : Establish

Authorization state : Idle

Accounting state : Idle

Online time (hh:mm:ss) : 00:02:40

-------------------------------------------------------

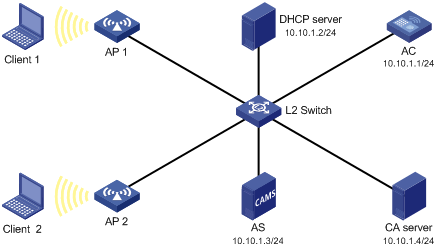

· AP 1和AP 2通过二层交换机与AC建立连接,Client 1和Client 2分别通过AP 1和AP 2接入网络。

· Client 1、Client 2、AP 1和AP 2都从DHCP服务器获取IP地址。

· WAPI系统采用证书鉴别方式中的标准鉴别模式,CA证书、AC本地证书和AS证书均已保存至AC;单播密钥和组播密钥的更新时间均为20000秒,关闭BK更新功能。

![]()

· AS和CA服务器可以是同一台物理设备,这种情况下,AS证书和CA证书是一个证书。

· AS上需要依次导入CA证书和AS证书。WAPI客户端上需要安装asue证书和AS证书。

(1) 配置IP地址

请按照图1-7配置各设备的IP地址和子网掩码,具体配置过程略。

(2) 配置AC相关功能

# 创建PKI域pki1,在该域中禁止CRL检查(对导入的证书不进行是否吊销检查,即默认此方式下用户证书有效),指定证书采用ECDSA签名算法,并配置外部实体as1采用手工导入证书方式。

<AC> system-view

[AC] pki domain pki1

[AC-pki-domain-pki1] crl check disable

[AC-pki-domain-pki1] signature-algorithm ecdsa

[AC-pki-domain-pki1] peer-entity as1 import

[AC-pki-domain-pki1] quit

# 分别导入证书文件ca.cer、ap.cer和as.cer。

[AC] pki import-certificate ca domain pki1 pem filename ca.cer

[AC] pki import-certificate local domain pki1 pem filename ap.cer

[AC] pki import-certificate peer-entity as1 domain pki1 pem filename as.cer

# 使能端口安全功能,并配置接口WLAN-ESS1的端口安全模式为WAPI模式。

[AC] port-security enable

[AC] interface wlan-ess 1

[AC-WLAN-ESS1] port-security port-mode wapi

# 在接口WLAN-ESS1上配置WAPI采用证书鉴别方式中的标准鉴别模式;指定AS的IP地址为10.10.1.3,并指定证书所属的PKI域为pki1、AS为as1。

[AC-WLAN-ESS1] wapi authentication method certificate

[AC-WLAN-ESS1] wapi authentication mode standard

[AC-WLAN-ESS1] wapi authentication-server ip 10.10.1.3

[AC-WLAN-ESS1] wapi certificate domain pki1 authentication-server as1

# 在接口WLAN-ESS1上关闭BK更新功能,并配置单播密钥和组播密钥的更新时间均为20000秒。

[AC-WLAN-ESS1] undo wapi bk rekey enable

[AC-WLAN-ESS1] wapi usk lifetime 20000

[AC-WLAN-ESS1] wapi msk-rekey method time-based 20000

[AC-WLAN-ESS1] quit

# 创建射频策略radio1。

[AC] wlan radio-policy radio1

[AC-wlan-rp-radio1] quit

# 创建类型为WAPI的服务模板1,配置其SSID为wapi1,绑定接口WLAN-ESS1,并使能该服务模板。

[AC] wlan service-template 1 wapi

[AC-wlan-st-1] ssid wapi1

[AC-wlan-st-1] bind wlan-ess 1

[AC-wlan-st-1] service-template enable

[AC-wlan-st-1] quit

(3) 配置AP 1相关功能

# 创建型号为wa2100的AP管理模板ap1,并配置其序列号为210235A29G007C000020。

[AC] wlan ap ap1 model wa2100

[AC-wlan-ap-ap1] serial-id 210235A29G007C000020

# 创建类型为802.11b的射频1,配置其与服务模板1关联,射频策略为radio1,并使能该射频。

[AC-wlan-ap-ap1] radio 1 type dot11b

[AC-wlan-ap-ap1-radio-1] service-template 1

[AC-wlan-ap-ap1-radio-1] radio-policy radio1

[AC-wlan-ap-ap1-radio-1] radio enable

[AC-wlan-ap-ap1-radio-1] quit

[AC-wlan-ap-ap1] quit

(4) 配置AP 2相关功能

# 创建型号为wa2100的AP管理模板ap2,并配置其序列号为210235A29G007C000021。

[AC] wlan ap ap2 model wa2100

[AC-wlan-ap-ap2] serial-id 210235A29G007C000021

# 创建类型为802.11b的射频1,配置其与服务模板1关联,射频策略为radio1,并使能该射频。

[AC-wlan-ap-ap2] radio 1 type dot11b

[AC-wlan-ap-ap2-radio-1] service-template 1

[AC-wlan-ap-ap2-radio-1] radio-policy radio1

[AC-wlan-ap-ap2-radio-1] radio enable

[AC-wlan-ap-ap2-radio-1] quit

[AC-wlan-ap-ap2] quit

(5) 检验配置结果

通过使用display wapi user命令可以查看接口上WAPI用户的信息。例如:

# 查看AC所有接口上WAPI用户的信息。

[AC] display wapi user

Total number of users: 2

User information

-------------------------------------------------------

MAC address : 00-0b-c0-02-5e-39

VLAN : 1

Interface : WLAN-DBSS1:0

Authentication method : Certificate

Current state : Online

Authentication state : Authenticate success

USK handshake state : Establish

MSK handshake state : Establish

Authorization state : Idle

Accounting state : Idle

Online time (hh:mm:ss) : 00:02:26

-------------------------------------------------------

User information

-------------------------------------------------------

MAC address : 00-0b-c0-02-5e-2f

VLAN : 1

Interface : WLAN-DBSS1:1

Authentication method : Certificate

Current state : Online

Authentication state : Authenticate success

USK handshake state : Establish

MSK handshake state : Establish

Authorization state : Idle

Accounting state : Idle

Online time (hh:mm:ss) : 00:02:30

-------------------------------------------------------

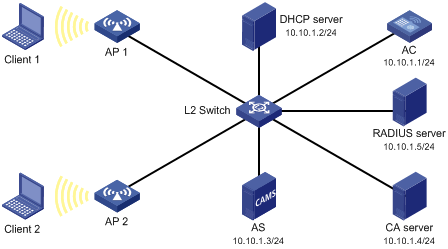

· AP 1和AP 2通过二层交换机与AC建立连接,Client 1和Client 2分别通过AP 1和AP 2接入网络。

· Client 1、Client 2、AP 1和AP 2都从DHCP服务器获取IP地址。

· WAPI系统采用证书鉴别方式中的AAA鉴别模式,CA证书、AC本地证书和AS证书均已保存至AC;单播密钥和组播密钥的更新时间均为20000秒,关闭BK更新功能。

图1-8 AAA证书鉴别配置组网图

![]()

· AS、CA服务器和RADIUS服务器可以是同一台物理设备,这种情况下,AS证书和CA证书是一个证书。

· AS上需要依次导入CA证书和AS证书。WAPI客户端上需要安装asue证书和AS证书。

(1) 配置IP地址

请按照图1-8配置各设备的IP地址和子网掩码,具体配置过程略。

(2) 配置AC相关功能

# 创建PKI域pki1,在该域中禁止CRL检查(对导入的证书不进行是否吊销检查,即默认此方式下用户证书有效),指定证书采用ECDSA签名算法,并配置外部实体as1采用手工导入证书的方式。

<AC> system-view

[AC] pki domain pki1

[AC-pki-domain-pki1] crl check disable

[AC-pki-domain-pki1] signature-algorithm ecdsa

[AC-pki-domain-pki1] peer-entity as1 import

[AC-pki-domain-pki1] quit

# 分别导入证书文件ca.cer、ap.cer和as.cer。

[AC] pki import-certificate ca domain pki1 pem filename ca.cer

[AC] pki import-certificate local domain pki1 pem filename ap.cer

[AC] pki import-certificate peer-entity as1 domain pki1 pem filename as.cer

# 创建RADIUS方案radius1,主认证/授权服务器和主计费服务器的IP地址均为10.10.1.5,RADIUS认证/授权报文和计费报文的共享密钥均为12345678;并配置该方案的RADIUS服务器类型为extended,用户名不携带域名。

[AC] radius scheme radius1

[AC-radius-radius1] primary authentication 10.10.1.5

[AC-radius-radius1] primary accounting 10.10.1.5

[AC-radius-radius1] key authentication 12345678

[AC-radius-radius1] key accounting 12345678

[AC-radius-radius1] server-type extended

[AC-radius-radius1] user-name-format without-domain

[AC-radius-radius1] quit

# 创建ISP域domain1,将WAPI用户的认证、授权和计费方案均配置为radius1,并将该域配置为缺省ISP域。

[AC] domain domain1

[AC-isp-domain1] authentication wapi radius-scheme radius1

[AC-isp-domain1] authorization wapi radius-scheme radius1

[AC-isp-domain1] accounting wapi radius-scheme radius1

[AC-isp-domain1] quit

[AC] domain default enable domain1

# 使能端口安全功能,并配置接口WLAN-ESS1的端口安全模式为WAPI模式。

[AC] port-security enable

[AC] interface wlan-ess 1

[AC-WLAN-ESS1] port-security port-mode wapi

# 在接口WLAN-ESS1上配置WAPI采用证书鉴别方式中的AAA鉴别模式;指定AAA证书鉴别所属的ISP域为domain1,并指定证书所属的PKI域为pki1、AS为as1。

[AC-WLAN-ESS1] wapi authentication method certificate

[AC-WLAN-ESS1] wapi authentication mode scheme

[AC-WLAN-ESS1] wapi mandatory-domain domain1

[AC-WLAN-ESS1] wapi certificate domain pki1 authentication-server as1

# 在接口WLAN-ESS1上关闭BK更新功能,并配置单播密钥和组播密钥的更新时间均为20000秒。

[AC-WLAN-ESS1] undo wapi bk rekey enable

[AC-WLAN-ESS1] wapi usk lifetime 20000

[AC-WLAN-ESS1] wapi msk-rekey method time-based 20000

[AC-WLAN-ESS1] quit

# 创建射频策略radio1。

[AC] wlan radio-policy radio1

[AC-wlan-rp-radio1] quit

# 创建类型为WAPI的服务模板1,配置其SSID为wapi1,绑定接口WLAN-ESS1,并使能该服务模板。

[AC] wlan service-template 1 wapi

[AC-wlan-st-1] ssid wapi1

[AC-wlan-st-1] bind wlan-ess 1

[AC-wlan-st-1] service-template enable

[AC-wlan-st-1] quit

(3) 配置AP 1相关功能

# 创建型号为wa2100的AP管理模板ap1,并配置其序列号为210235A29G007C000020。

[AC] wlan ap ap1 model wa2100

[AC-wlan-ap-ap1] serial-id 210235A29G007C000020

# 创建类型为802.11b的射频1,配置其与服务模板1关联,射频策略为radio1,并使能该射频。

[AC-wlan-ap-ap1] radio 1 type dot11b

[AC-wlan-ap-ap1-radio-1] service-template 1

[AC-wlan-ap-ap1-radio-1] radio-policy radio1

[AC-wlan-ap-ap1-radio-1] radio enable

[AC-wlan-ap-ap1-radio-1] quit

[AC-wlan-ap-ap1] quit

(4) 配置AP 2相关功能

# 创建型号为wa2100的AP管理模板ap2,并配置其序列号为210235A29G007C000021。

[AC] wlan ap ap2 model wa2100

[AC-wlan-ap-ap2] serial-id 210235A29G007C000021

# 创建类型为802.11b的射频1,配置其与服务模板1关联,射频策略为radio1,并使能该射频。

[AC-wlan-ap-ap2] radio 1 type dot11b

[AC-wlan-ap-ap2-radio-1] service-template 1

[AC-wlan-ap-ap2-radio-1] radio-policy radio1

[AC-wlan-ap-ap2-radio-1] radio enable

[AC-wlan-ap-ap2-radio-1] quit

[AC-wlan-ap-ap2] quit

(5) 检验配置结果

通过使用display wapi user命令可以查看接口上WAPI用户的信息。例如:

# 查看AC所有接口上WAPI用户的信息。

[AC] display wapi user

Total number of users: 2

User information

-------------------------------------------------------

MAC address : 00-0b-c0-02-5e-39

VLAN : 1

Interface : WLAN-DBSS1:0

Authentication method : Certificate

Current state : Online

Authentication state : Authenticate success

USK handshake state : Establish

MSK handshake state : Establish

Authorization state : Success

Accounting state : Success

Online time (hh:mm:ss) : 00:02:26

-------------------------------------------------------

User information

-------------------------------------------------------

MAC address : 00-0b-c0-02-5e-3b

VLAN : 1

Interface : WLAN-DBSS1:1

Authentication method : Certificate

Current state : Online

Authentication state : Authenticate success

USK handshake state : Establish

MSK handshake state : Establish

Authorization state : Success

Accounting state : Success

Online time (hh:mm:ss) : 00:02:30

-------------------------------------------------------

· AP 1和AP 2通过二层交换机与AC建立连接,Client 1和Client 2分别通过AP 1和AP 2接入网络。

· Client 1、Client 2、AP 1和AP 2都从DHCP服务器获取IP地址。

· WAPI系统采用证书鉴别方式中的标准证书鉴别模式,CA证书、AC本地证书和AS证书均已保存至AC;单播密钥和组播密钥的更新时间均为20000秒,关闭BK更新功能。

· 对用户进行计费。

![]()

· AS、CA服务器和RADIUS服务器可以是同一台物理设备,这种情况下,AS证书和CA证书是一个证书。

· AS上需要依次导入CA证书和AS证书。WAPI客户端上需要安装asue证书和AS证书。

(1) 配置IP地址

请按照图1-9配置各设备的IP地址和子网掩码,具体配置过程略。

(2) 配置AC相关功能

# 创建PKI域pki1,在该域中禁止CRL检查(对导入的证书不进行是否吊销检查,即默认此方式下用户证书有效),指定证书采用ECDSA签名算法,并配置外部实体as1采用手工导入证书的方式。

<AC> system-view

[AC] pki domain pki1

[AC-pki-domain-pki1] crl check disable

[AC-pki-domain-pki1] signature-algorithm ecdsa

[AC-pki-domain-pki1] peer-entity as1 import

[AC-pki-domain-pki1] quit

# 分别导入证书文件ca.cer、ap.cer和as.cer。

[AC] pki import-certificate ca domain pki1 pem filename ca.cer

[AC] pki import-certificate local domain pki1 pem filename ap.cer

[AC] pki import-certificate peer-entity as1 domain pki1 pem filename as.cer

# 创建RADIUS方案radius1,主认证/授权服务器和主计费服务器的IP地址均为10.10.1.5,RADIUS认证/授权报文和计费报文的共享密钥均为12345678;并配置该方案的RADIUS服务器类型为extended,用户名不携带域名。

[AC] radius scheme radius1

[AC-radius-radius1] primary authentication 10.10.1.5

[AC-radius-radius1] primary accounting 10.10.1.5

[AC-radius-radius1] key authentication 12345678

[AC-radius-radius1] key accounting 12345678

[AC-radius-radius1] server-type extended

[AC-radius-radius1] user-name-format without-domain

[AC-radius-radius1] quit

# 创建ISP域domain1,将WAPI用户的认证、授权方案配置成none,计费方案配置为radius1,并将该域配置为缺省ISP域。

[AC] domain domain1

[AC-isp-domain1] authentication wapi none

[AC-isp-domain1] authorization wapi none

[AC-isp-domain1] accounting wapi radius-scheme radius1

[AC-isp-domain1] quit

[AC] domain default enable domain1

# 使能端口安全功能,并配置接口WLAN-ESS1的端口安全模式为WAPI模式。

[AC] port-security enable

[AC] interface wlan-ess 1

[AC-WLAN-ESS1] port-security port-mode wapi

# 在接口WLAN-ESS1上配置WAPI采用证书鉴别方式中的标准鉴别模式;指定AAA证书鉴别所属的ISP域为domain1,并指定证书所属的PKI域为pki1、AS为as1。

[AC-WLAN-ESS1] wapi authentication method certificate

[AC-WLAN-ESS1] wapi authentication mode standard

[AC-WLAN-ESS1] wapi authentication-server ip 10.10.1.3

[AC-WLAN-ESS1] wapi mandatory-domain domain1

[AC-WLAN-ESS1] wapi certificate domain pki1 authentication-server as1

# 在接口WLAN-ESS1上关闭BK更新功能,并配置单播密钥和组播密钥的更新时间均为20000秒。

[AC-WLAN-ESS1] undo wapi bk rekey enable

[AC-WLAN-ESS1] wapi usk lifetime 20000

[AC-WLAN-ESS1] wapi msk-rekey method time-based 20000

[AC-WLAN-ESS1] quit

# 创建射频策略radio1。

[AC] wlan radio-policy radio1

[AC-wlan-rp-radio1] undo wmm enable

[AC-wlan-rp-radio1] quit

# 创建类型为WAPI的服务模板1,配置其SSID为wapi1,绑定接口WLAN-ESS1,并使能该服务模板。

[AC] wlan service-template 1 wapi

[AC-wlan-st-1] ssid wapi1

[AC-wlan-st-1] bind wlan-ess 1

[AC-wlan-st-1] service-template enable

[AC-wlan-st-1] quit

(3) 配置AP 1相关功能

# 创建型号为wa2100的AP管理模板ap1,并配置其序列号为210235A29G007C000020。

[AC] wlan ap ap1 model wa2100

[AC-wlan-ap-ap1] serial-id 210235A29G007C000020

# 创建类型为802.11b的射频1,配置其与服务模板1关联,射频策略为radio1,并使能该射频。

[AC-wlan-ap-ap1] radio 1 type dot11b

[AC-wlan-ap-ap1-radio-1] service-template 1

[AC-wlan-ap-ap1-radio-1] radio-policy radio1

[AC-wlan-ap-ap1-radio-1] radio enable

[AC-wlan-ap-ap1-radio-1] quit

[AC-wlan-ap-ap1] quit

(4) 配置AP 2相关功能

# 创建型号为wa2100的AP管理模板ap2,并配置其序列号为210235A29G007C000021。

[AC] wlan ap ap2 model wa2100

[AC-wlan-ap-ap2] serial-id 210235A29G007C000021

# 创建类型为802.11b的射频1,配置其与服务模板1关联,射频策略为radio1,并使能该射频。

[AC-wlan-ap-ap2] radio 1 type dot11b

[AC-wlan-ap-ap2-radio-1] service-template 1

[AC-wlan-ap-ap2-radio-1] radio-policy radio1

[AC-wlan-ap-ap2-radio-1] radio enable

[AC-wlan-ap-ap2-radio-1] quit

[AC-wlan-ap-ap2] quit

(5) 检验配置结果

通过使用display wapi user命令可以查看接口上WAPI用户的信息。例如:

# 查看AC所有接口上WAPI用户的信息。

[AC] display wapi user

Total number of users: 2

User information

-------------------------------------------------------

MAC address : 00-0b-c0-02-5e-39

VLAN : 1

Interface : WLAN-DBSS1:0

Authentication method : Certificate

Current state : Online

Authentication state : Authenticate success

USK handshake state : Establish

MSK handshake state : Establish

Authorization state : Idle

Accounting state : Success

Online time (hh:mm:ss) : 00:02:26

-------------------------------------------------------

User information

-------------------------------------------------------

MAC address : 00-0b-c0-02-5e-3b

VLAN : 1

Interface : WLAN-DBSS1:1

Authentication method : Certificate

Current state : Online

Authentication state : Authenticate success

USK handshake state : Establish

MSK handshake state : Establish

Authorization state : Idle

Accounting state : Success

Online time (hh:mm:ss) : 00:02:30

-------------------------------------------------------

配置完毕AC之后启动AP,AP无法关联到AC。在AC上通过display wlan ap all命令查看到AP的状态不是Run,表明AP没有关联到AC。

· AP的序列号配置错误将导致AP无法关联到AC。

· 要使AP正确关联到AC,须先在AC上进行基本的WLAN功能配置,如射频策略、服务模板、接口策略等,配置完毕之后还须使能服务模板和射频功能。

(1) 检查组网是否正确,接口间的连线是否正确。

(2) 检查AP的序列号是否配置正确。在AC上通过debugging wlan lwapp all命令打开LWAPP调试信息开关,重启AP,并在其上线过程的调试信息中查看其序列号是否与AC上配置的相同。

(3) 检查服务模板和射频功能是否使能。在AC上通过display current-configuration命令查看是否已配置了sevice-template enable和radio enable。

AP关联到AC之后,Client关联AP失败。在AC上通过display wapi user命令查看到没有WAPI用户存在或者其不处于Online状态,表明Client上线失败。

· Client成功关联到AP的前提是AP已正确关联到AC。

· 要使能WAPI的功能,须先全局使能端口安全功能,并将端口安全模式设置为WAPI模式。

· 对于预共享密钥鉴别,须保证Client与AP的预共享密钥一致;对于标准证书鉴别,须保证Client与AP的证书正确;对于AAA证书鉴别,除了须保证Client与AP的证书正确之外,还须保证AC与AS的鉴别和计费密钥一致。

(1) 检查AP是否已关联到AC。在AC上使用display wlan ap all命令查看AP的状态是否为Run。

(2) 检查全局端口安全功能是否已使能。在AC上通过display current-configuration命令查看是否已配置了port-security enable。

(3) 检查端口安全模式是否为WAPI模式。在AC上通过display current-configuration命令查看是否已配置了port-security port-mode wapi。

(4) 检查AP和Client的配置是否正确:

· 当采用预共享密钥鉴别时,检查Client与AP的预共享密钥是否一致。在AC上通过display current-configuration命令查看AP的预共享密钥类型和预共享密钥值是否与Client的一致:对于预共享密钥类型,当Client为ASCII类型时,AP必须为字符串类型;当Client为HEX类型时,AP必须为十六进制数类型。

· 当采用标准证书鉴别时,检查CA、AC和AS的证书是否正确。在AC上通过display pki certificate命令查看各证书内容是否正确,特别要注意:若某证书的签名算法不是ECDSA,则需先删除该证书所在PKI域内的所有证书,再将该域的证书签名算法配置为ECDSA,然后重新安装该域内的所有证书。

· 当采用AAA证书鉴别时,检查CA、AC和AS的证书是否正确,以及AC与AS的鉴别和计费密钥是否一致。在AC上通过display pki certificate命令查看各证书内容是否正确,特别要注意:若某证书的签名算法不是ECDSA,则需先删除该证书所在PKI域内的所有证书,再将该域的证书签名算法配置为ECDSA,然后重新安装该域内的所有证书;在AC上通过display current-configuration命令查看AC的鉴别和计费密钥是否与AS的一致。

导入本地证书失败。

如果提示信息为 “Both local device and import file has a key, please choose one of them.”,说明导入的本地证书中有私钥,而设备中也有私钥,设备无法知道应该使用哪一个私钥。

如果提示信息为“Key's signature-algorithm mismatch, which come from local device and import file.”,说明在PKI域下配置的签名算法和导入的本地证书中的签名算法不同。原因可能是不应该导入该证书,也有可能是PKI域下的配置不正确。

对于提示信息1,执行命令public-key local destroy删除本地密钥对,然后再导入证书。

对于提示信息2,首先确认应该导入什么签名算法的证书,再检查导入的证书是否使用该签名算法,如果是,再检查PKI域下是否配置了正确的签名算法。做相应的修改即可解决问题。

计费出现异常,如计费失败。

· 检查认证方案、计费方案、认证服务器、计费服务器的配置是否正确。

· 检查计费服务器是否可达。

· 如果WAPI证书鉴别方式为Radius方式,则认证、计费方案需要采用相同的Radius方案,且认证服务器、计费服务器相同,均为iMC。

· 如果WAPI证书鉴别方式为标准方式,则计费方案可以采用None方案,也可以采用Radius方案(计费服务器不能使用iMC)。

· 保证计费服务器可达。

用户上线后,客户端无法ping通AC或其他设备。

如果使用AC进行加解密,检查AC的内存是否大于等于1G。

由于无线网卡可能不支持QoS,AC默认开启WMM功能,这种情况下可能会导致报文不通。

如果AC的内存小于1G,请使用内存大于等于1G的AC或者在现有AC上增加内存。

在radio-policy下配置undo wmm enable命令。

不同款型规格的资料略有差异, 详细信息请向具体销售和400咨询。H3C保留在没有任何通知或提示的情况下对资料内容进行修改的权利!