02-WLAN服务配置

本章节下载: 02-WLAN服务配置 (962.57 KB)

WLAN(Wireless Local Area Network,无线局域网)技术是当今通信领域的热点之一,和有线相比,无线局域网的启动和实施相对简单,维护的成本低廉,一般只要安放一个或多个接入点设备就可建立覆盖整个建筑或地区的局域网络。然而,WLAN系统不是完全的无线系统,它的服务器和骨干网仍然安置在固定网络,只是用户可以通过无线方式接入网络。

使用WLAN解决方案,网络运营商和企业能够为用户提供无线局域网服务,服务内容包括:

· 应用具有无线局域网功能的设备建立无线网络,通过该网络,用户可以连接到固定网络或因特网。

· 无线用户可以访问传统802.3局域网。

· 使用不同认证和加密方式,安全地访问WLAN。

· 为无线用户提供安全的网络接入和移动区域内的无缝漫游。

(1) 客户端

带有无线网卡的PC、便携式笔记本电脑以及支持WiFi功能的各种终端。

(2) AP(Access Point,接入点)

AP提供无线客户端到局域网的桥接功能,在无线客户端与无线局域网之间进行无线到有线和有线到无线的帧转换。

(3) AC(Access Controller,无线控制器)

无线控制器对无线局域网中的所有AP进行控制和管理。无线控制器还可以通过同认证服务器交互信息,来为WLAN用户提供认证服务。

(4) SSID

SSID(Service Set Identifier,服务集识别码),客户端可以先扫描所有网络,然后选择特定的SSID接入某个指定无线网络。

(5) 无线介质

无线介质是用于在无线用户间传输帧的介质。WLAN系统使用无线射频作为传输介质。

(6) 分离MAC

在分离MAC模式中,AP和AC负责管理不同的功能:

· AP管理实时任务,如信标生成、探查回应、电源管理、报文缓存、报文分片和分片重组、调度、排队。

· AC管理的任务包括:分发、集成、关联、解除关联、重新关联、密钥管理、802.1x和EAP、调度及802.11e分类。

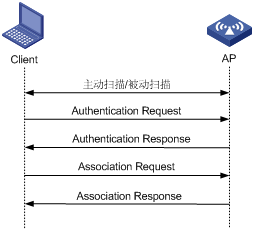

无线用户首先需要通过主动/被动扫描发现周围的无线服务,再通过认证和关联两个过程后,才能和AP建立连接,最终接入无线局域网。整个过程如图1-1所示。

无线客户端有两种方式可以获取到周围的无线网络信息:一种为主动扫描,无线客户端在扫描的时候,同时主动发送一个Probe Request帧(探测请求帧),通过收到Probe Response帧(探查响应帧)获取网络信号,另外一种是被动扫描,无线客户端只是通过监听周围AP发送的Beacon帧(信标帧)获取无线网络信息;

无线客户端在实际工作过程中,通常同时使用主动扫描和被动扫描获取周围的无线网络信息。

(1) 主动扫描

无线客户端在工作过程中,会定期地搜索周围的无线网络,也就是主动扫描周围的无线网络。根据Probe Request帧(探测请求帧)是否携带SSID,可以将主动扫描分为两种:

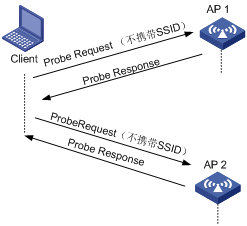

· 客户端发送Probe Request帧(Probe Request中SSID为空,也就是SSID IE的长度为0):客户端会定期地在其支持的信道列表中,发送Probe Request帧扫描无线网络。当AP收到探查请求帧后,会回应Probe Response帧通告可以提供的无线网络信息。无线客户端通过主动扫描,可以主动获知可使用的无线服务,之后无线客户端可以根据需要选择适当的无线网络接入。无线客户端主动扫描方式的过程如图1-2所示。

图1-2 主动扫描过程(Probe Request中SSID为空,也就是不携带任何SSID信息)

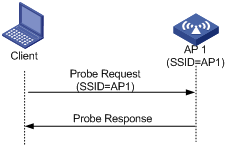

· 客户端发送Probe Request帧(携带指定的SSID):当无线客户端配置希望连接的无线网络或者已经成功连接到一个无线网络情况下,客户端也会定期发送Probe Request帧(携带已经配置或者已经连接的无线网络的SSID),当能够提供指定SSID无线服务的AP接收到探测请求后回复探查响应。通过这种方法,无线客户端可以主动扫描指定的无线网络。这种无线客户端主动扫描方式的过程如图1-3所示。

图1-3 主动扫描过程(Probe Request携带指定的SSID为“AP 1”)

(2) 被动扫描

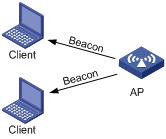

被动扫描是指客户端通过侦听AP定期发送的Beacon帧发现周围的无线网络。提供无线网络服务的AP设备都会周期性发送Beacon帧,从而接入AP,所以无线客户端可以定期在支持的信道列表监听Beacon帧获取周围的无线网络信息。当用户需要节省电量时,可以使用被动扫描。一般VoIP语音终端通常使用被动扫描方式。被动扫描的过程如图1-4所示。

为了保证无线链路的安全,接入过程中AP需要完成对客户端的认证,只有通过认证后才能进入后续的关联阶段。802.11链路定义了两种认证机制:开放系统认证和共享密钥认证。

· 开放系统认证

· 共享密钥认证

关于两种认证的详细介绍请参见“WLAN配置指导”中的“WLAN安全配置”。

如果用户想接入无线网络,必须同特定的AP关联。当用户通过指定SSID选择无线网络,并通过AP链路认证后,就会立即向AP发送关联请求。AP会对关联请求帧携带的能力信息进行检测,最终确定该无线终端支持的能力,并回复关联响应通知链路是否关联成功。通常,无线终端同时只可以和一个AP建立链路,而且关联总是由无线终端发起。

(1) 解除认证

解除认证用于中断已经建立的链路或者认证,无论AP还是无线终端都可以发送解除认证帧断开当前的链接过程。无线系统中,有多种原因可以导致解除认证,如:

· 接收到非认证用户的关联或解除关联帧。

· 接收到非认证用户的数据帧。

· 接收到非认证用户的PS-Poll帧。

(2) 解除关联

无论AP还是无线终端都可以通过发送解除关联帧以断开当前的无线链路。无线系统中,有多种原因可以导致解除关联,如:

· 接收到已认证但未关联用户的数据帧。

· 接收到已认证但未关联用户的PS-Poll帧。

AC的WLAN-MAC功能主要包括实现IEEE 802.11协议MAC层功能。MAC模式包括:

· 本地MAC架构

· 分离MAC架构

在本地MAC架构中,大部分功能由AP单独实现。目前,AC不支持本地MAC架构。

在分离MAC架构中,AP和AC负责管理不同的功能。

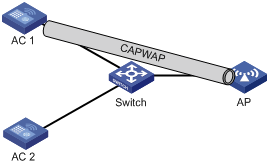

AC与AP间隧道封装协议定义了AP与AC之间如何通信,为实现AP和AC之间的互通性提供一个通用封装和传输机制,如下图所示。

图1-5 AC与AP间隧道封装示意图

AC与AP之间的通信依照标准UDP客户端/服务器端模型来建立。AC与AP间的隧道可以封装发往AC的数据包。这些数据包可以是802.11协议的数据包。同时该隧道还支持AC的远程AP配置、WLAN管理和漫游管理。

在IP网络中AC与AP间隧道使用UDP协议作为承载协议,并支持IPv4和IPv6协议。

为了实现无线控制器的备份,AP需要与两个无线控制器分别建立信道链接。这两台无线控制器之间为主备份的关系,且对于需要提供服务的同一AP,其AP视图下的配置必须保持一致。处于主用状态的无线控制器负责为所有AP提供服务,而备用无线控制器为主用无线控制器提供备份。通过心跳检测机制,当主用无线控制器发生故障时,备用无线控制器可立即检测到该主用无线控制器的异常状态并成为新的主用无线控制器,保证无线服务不会中断。

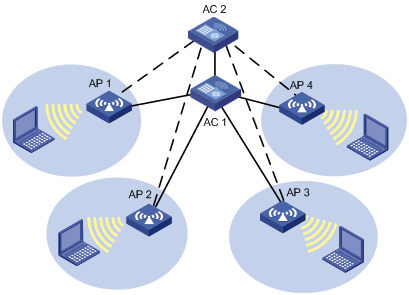

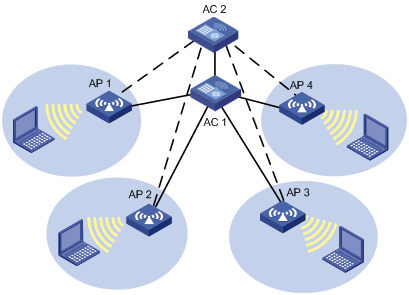

图1-6 双链路连接

上图中,AC 1与AC 2为主备热备份的两台无线控制器。AC 1工作在主用状态,并为AP 1、AP 2、AP 3及AP 4提供服务;AC 2工作在备用状态,各AP通过备用信道链路连接到AC 2。通过配置,使两台无线控制器启动主备心跳检测。当检测到AC 1出现故障后,AC 2的工作状态快速由备用转为主用;通过备用信道连接到AC 2的AP将该备用信道转换为主用信道,使用AC 2作为主用无线控制器。当AC 1恢复连接后,AC 1保持在备用状态。

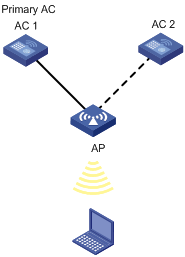

图1-7 Primary AC支持双链路连接

上图中,作为Primary AC的AC 1是主AC(通过命令行配置其优先级为7),与AP建立隧道连接,AC 2作为备份AC为AP提供备份链路。当AC 1出现故障时,在其恢复与AP的隧道连接前,AC 2会成为Master AC。当AC 1恢复连接后,作为Primary AC的AC 1会重新与AP建立连接,成为Master AC。

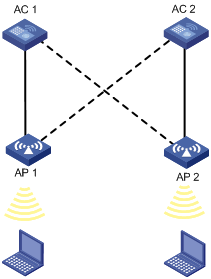

图1-8 AC同时支持两种工作状态

一个AC可以同时提供主备份连接。在上图中,AC 1与AP 1建立主用链路,同时为AP 2提供备份链路。类似的,AC 2与AP 2建立主用链路,同时为AP 1提供备份链路。

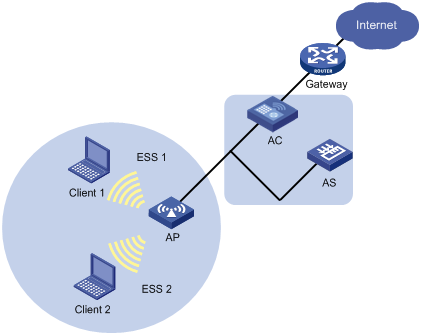

采用AC的集中式WLAN管理有以下几种拓扑:

· 单一/多BSS

· 单一/多ESS

· 基于VLAN的WLAN

· 集中式WLAN系统

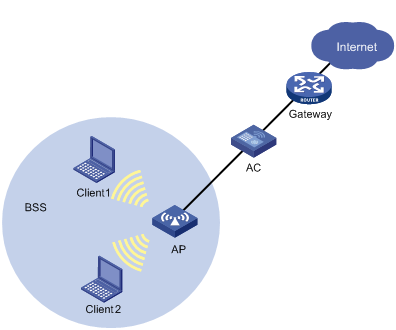

一个AP所覆盖的范围被称为BSS(Basic Service Set,基本服务集)。每一个BSS由BSSID(基本服务集识别码)来标识。最简单的WLAN可以由一个BSS建立,所有的无线客户端都在同一个BSS内。如果这些客户端都得到了同样的授权,那么他们就可以互相通信。图1-9为单一BSS网络组网示意图。

属于同一BSS的客户端之间的通信由AP和AC实现。使用多个BSS可以通过添加AP简单实现。

在相同逻辑管理域下的所有客户端组成一个ESS(Extended Service Set,扩展服务集)。这些客户端可以互相访问,也可以访问网络中的主机。多ESS拓扑结构用于网络中存在多个逻辑管理域(即ESS)的情况。当一个移动用户加入到某个AP,它可以加入一个可用的ESS。图1-10为多ESS网络组网示意图。

通常,AP可以同时提供多个逻辑ESS。ESS的配置主要从无线控制器下发给AP,AP通过发送信标或探查响应帧,在网络中广播这些ESS的当前信息,客户端可以根据情况选择加入的ESS。

在无线控制器上,可以配置不同的ESS域,并可以配置当这些域中的用户通过身份认证后,允许AP通告并接受这些用户。

在单一ESS中,客户端都加入到一个ESS中。

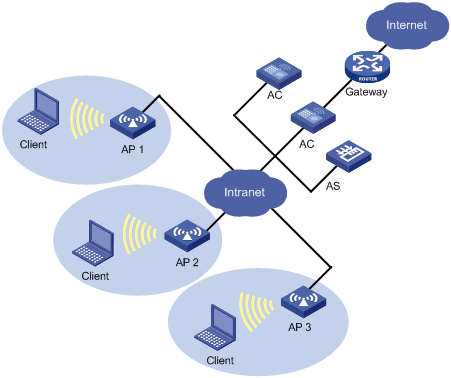

集中式WLAN系统逻辑上为无线局域网提供了单独的解决方案。图1-11为WLAN系统运行的组网示意图。

如图所示,该WLAN系统中有两个AC和三个AP。AP可以直接连接到AC上,也可以通过二层或三层网络连接到AC上。

在初始阶段,AP从DHCP服务器获取到网络基本配置参数,如IP地址、网关、域名和DNS服务器地址等。

AP运用发现机制来识别AC,如果AP使用单播发现机制,AP可以请求DNS服务器提供AC的网络地址。操作流程如下:

(1) 无线客户端与网络中的AP关联,从而与其它无线客户端进行通信。

(2) AP与AC通信来对无线客户端进行认证。

(3) AC使用AS(Authentication Server,认证服务器)来验证无线客户端身份。

一旦无线客户端通过认证并与AP关联成功,就可以使用授权的WLAN服务并与其它的无线客户端及有线设备进行通信。

· ANSI/IEEE Std 802.11, 1999 Edition

· IEEE Std 802.11a

· IEEE Std 802.11b

· IEEE Std 802.11g

· IEEE Std 802.11i

· IEEE Std 802.11-2004

· IEEE Std 802.11n

表1-1 WLAN服务配置任务简介

|

配置任务 |

说明 |

详细配置 |

|

开启WLAN服务 |

必选 |

|

|

配置国家码 |

必选 |

|

|

配置软件自动升级 |

可选 |

|

|

配置服务模板 |

必选 |

|

|

配置AP |

必选 |

|

|

配置AP自动发现 |

可选 |

|

|

在AC上设置FIT AP配置信息 |

可选 |

|

|

配置AC与AP间隧道支持双链路 |

可选 |

|

|

配置射频参数 |

必选 |

|

|

配置射频策略/接口 |

必选 |

|

|

配置802.11n |

可选 |

只有开启了WLAN服务,才能够获得WLAN所提供的功能。

表1-2 开启WLAN服务

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

开启WLAN服务 |

wlan enable |

必选 缺省情况下,WLAN服务处于开启状态 |

不同国家或地区对射频使用有不同的管制要求,国家码决定了可以使用的工作频段、信道,以及合法的发射功率级别等。在配置WLAN设备时,必须正确地设置国家或地区码,以确保不违反当地的管制规定。

如果某些AC或FIT AP上的国家码已遵照相应国家或地区的管制要求进行了锁定,此时国家码的生效关系如下:

· 若只有AC的国家码处于锁定,则不允许修改该AC的国家码,且所有FIT AP均不允许修改国家码,只能使用AC的国家码。

· 若FIT AP的国家码处于锁定,则不允许修改该FIT AP的国家码,该FIT AP只能使用锁定的国家码;

· 若FIT AP和AC的国家码都处于锁定,且二者不同,则以FIT AP的锁定国家码为准。

表1-3 配置国家码

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置全局国家码 |

wlan country-code code |

必选 缺省情况下,全局国家码为CN |

|

配置AP名称和型号名称,并进入AP模板视图 |

wlan ap ap-name [ model model-name [ id ap-id ] ] |

- 只有在AP模板被创建时才定义型号名称 |

|

配置AP的国家码 |

country-code code |

可选 缺省情况下,没有配置AP的国家码。在没有配置AP国家码的情况下,缺省使用全局国家码。如果都进行了配置,则优先采用AP模板视图下AP国家码的配置 |

![]()

若在AP模板视图下已经配置AP国家码或AP的国家码已遵照相应国家或地区的管制要求进行了锁定,则修改全局国家码的配置不会影响AP的国家码。

FIT AP为零配置设备,该设备在上电后可以自动发现AC,但缺省情况下要求FIT AP和AC软件版本一致。在AC上通过配置软件自动升级命令,可以关联FIT AP和AC的软件版本,升级AC版本后,不再需要网管人员升级FIT AP设备版本。

表1-4 配置软件自动升级

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置软件自动升级 |

wlan apdb model-name hardware-version software-version |

可选 缺省情况下,要求FIT AP设备和AC设备软件版本一致 |

WLAN服务模板包括一些属性,如SSID、绑定的WLAN-ESS接口和认证算法(开放系统认证或共享密钥认证)。服务模板有三种类型:明文模板(clear)和密文模板(crypto)和WAPI模板(wapi)。

表1-5 配置服务模板

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

指定WLAN接口并进入WLAN-ESS接口视图 |

interface wlan-ess interface-index |

- |

|

退出接口视图 |

quit |

- |

|

配置WLAN服务模板 |

wlan service-template service-template-number { clear | crypto | wapi } |

不能修改已创建的服务模板的类型 |

|

配置SSID |

ssid ssid-name |

必选 |

|

配置在信标帧中隐藏SSID |

beacon ssid-hide |

可选 缺省情况下,信标帧中不隐藏SSID |

|

将WLAN-ESS和服务模板绑定 |

bind wlan-ess interface-index |

必选 |

|

配置AP的本地转发功能 |

client forwarding-mode local [ vlan vlan-id-list ] |

可选 缺省情况下,AP将BSS的所有无线客户端的流量远端转发 |

|

选择认证方式 |

authentication-method { open-system | shared-key } |

必选 共享密钥认证模式请参见“WLAN配置指导”中的“WLAN安全配置” |

|

指定在同一个射频下,某个SSID下的关联客户端的最大个数 |

client max-count max-number |

可选 缺省情况下,最多可以关联124个客户端 |

|

开启快速关联功能 |

fast-association enable |

可选 缺省情况下,快速关联功能处于关闭状态 开启此功能后,设备不会对关联到此SSID的客户端进行频谱导航和负载均衡计算 |

|

开启服务模板 |

service-template enable |

必选 缺省情况下,服务模板处于关闭状态 |

通常情况下,对于FIT AP的配置需要终端连接到AP之后才能进行,这样不利于大规模的FIT AP部署以及集中化管理。通过在AC上设置FIT AP配置信息,提供了一种在AC上对FIT AP进行配置的方法,避免逐台配置FIT AP。AP用来在无线控制器和无线网络之间建立连接。AP通过射频信号同无线网络的客户端建立连接,并通过上行接口连接到有线网络。

表1-6 配置AP无线参数

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置AP名称和型号名称,并进入AP模板视图 |

wlan ap ap-name [ model model-name [ id ap-id ] ] |

- 只有在AP模板被创建时才定义型号名称 |

|

配置AP的序列号 |

serial-id { text | auto } |

必选 缺省情况下,没有为AP配置序列号

在配置AP自动发现功能时,除了需要配置serial-id auto之外,还需要配置wlan auto-ap enable命令 |

|

配置AP的描述信息 |

description text |

可选 |

|

配置AP的响应时间间隔 |

echo-interval interval |

可选 缺省情况下,响应时间间隔为10秒 |

|

限制AC向AP发送数据报文的速率 |

cir committed-information-rate [ cbs committed-burst-size ] |

可选 缺省情况下,不限制AC向AP发送数据报文的速率 |

|

配置AP名称 |

ap-name name |

可选 缺省情况下,没有设置AP名称 |

|

配置Jumbo帧的最大长度 |

jumboframe enable value |

可选 缺省情况下,禁止Jumbo帧的传输 |

|

配置AP回复客户端发送的SSID为空的探测请求 |

broadcast-probe reply |

可选 缺省情况下,AP会对无线客户端发送的SSID为空的探测请求进行回复 |

|

配置AP和无线客户端之间连接允许的最大空闲时间 |

client idle-timeout interval |

可选 缺省情况下,AP和无线客户端之间的连接允许的最大空闲时间为3600秒 |

|

设置无线客户端的保活时间间隔 |

client keep-alive interval |

可选 缺省情况下,关闭无线客户端的保活功能 |

|

配置AC上AP连接的优先级 |

priority level priority |

可选 缺省情况下,AP连接优先级为4 |

|

开启AP的Remote AP功能 |

hybrid-remote-ap enable |

可选 缺省情况下,Remote AP功能处于关闭状态

· 开启AP的Remote AP功能时,对于AP上使用802.1x认证的服务模板,建议关闭在线用户握手功能功能 · Remote AP功能不能与Mesh功能同时启用 |

|

将指定文件映射到AP |

map-configuration filename |

可选 缺省情况下,没有文件被映射到AP |

|

退出AP模板视图 |

quit |

- |

|

配置AC发现策略 |

wlan lwapp discovery-policy unicast |

可选 缺省情况下,LWAPP发现策略类型为广播的方式 发现策略可以是单播或广播的形式,如果配置发现策略为单播形式,则广播发现报文将会被丢弃 |

|

开启WLAN射频 |

wlan radio { disable | enable } {all | dot11a | dot11an | dot11b | dot11g | dot11gn | radio-policy radio-policy-name } |

必选 缺省情况下,WLAN射频处于关闭状态 |

|

配置基于AP的NAS-PORT-ID |

nas-port-id text |

可选 缺省情况下,没有为AP配置NAS-PORT-ID |

|

配置AP的NAS-ID |

nas-id text |

可选 缺省情况下,没有为AP配置NAS-ID编号 |

在AC上配置serid-id auto,并开启自动AP发现功能,AP就能够自动连接到AC上。在部署AP数量较多的无线网络时,自动AP发现功能可以简化配置,避免多次配置大量的AP序列号。

表1-7 配置AP自动发现

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置自动AP发现 |

wlan auto-ap enable |

可选 缺省情况下,自动AP发现功能处于关闭状态 |

|

进入AP模板视图 |

wlan ap ap-name [ model model-name [ id ap-id ] ] |

- 只有在AP模板被创建时才定义型号名称 |

|

设置AP的序列号 |

serial-id auto |

必选 |

|

退出AP模板视图 |

quit |

- |

|

将自动AP转换为固定AP |

wlan auto-ap persistent { all | name auto-ap-name [ new-ap-name ] } |

可选 只有将自动AP转换为固定AP,才能对AP模板做进一步的配置,AP下线后AP模板不被删除 |

![]()

当配置了AP自动发现,在更改了AP模板的配置信息后,以自动发现方式关联的AP,需要重新连接AC,才能继承AP模板的新配置。

![]()

AP预配置的支持情况与设备的型号有关,请参见“配置指导导读”中的“特性差异情况”部分的介绍。

通常情况下,对于FIT AP的配置需要终端连接到AP之后才能进行,这样不利于大规模的FIT AP部署以及集中化管理。通过在AC上设置FIT AP配置信息,提供了一种在AC端对FIT AP进行配置的方法,避免逐台配置FIT AP。

AC通过AC与AP间隧道协议将配置信息下发至FIT AP。需要注意的是AC只能将配置信息发送给与它建立了隧道连接(即当前处于Run状态)的FIT AP。

以自动发现方式关联的AP,在AC上设置FIT AP配置信息后,自动AP需要重新连接AC,来更新配置,然后再将AP配置视图下的配置信息保存到AP的私有配置文件中,再重启AP,AP配置视图下的配置信息才会生效。

以手动方式关联的AP,在AC上设置FIT AP配置信息后,需要将AP配置视图下的配置信息保存到AP的私有配置文件中,再重启AP,AP配置视图下的配置信息才会生效。

表1-8 配置AP网络参数

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置AC的全局IP地址,使所有AP能够静态发现AC |

wlan ap-provision ac { host-name host-name | ip ip-address | ipv6 ipv6-address } |

可选 缺省情况下,没有配置AC的全局IP地址 |

|

配置AP使用的域名服务器的全局IP地址 |

wlan ap-provision dns server { ip ip-address | ipv6 ipv6-address } |

可选 缺省情况下,没有配置AP使用的域名服务器的全局IP地址 |

|

配置AP使用的域名服务器的全局域名后缀 |

wlan ap-provision dns domain domain-name |

可选 缺省情况下,没有配置AP使用的域名服务器的全局域名后缀 |

|

设置AP名称和型号名称,并进入AP模板视图 |

wlan ap ap-name [ model model-name [ id ap-id ] ] |

- 只有在AP模板被创建时才定义型号名称 |

|

创建并进入AP配置视图 |

provision |

- 创建AP配置视图后,设备会自动配置vlan untagged 1命令 |

|

配置AC的IP地址,使指定AP能够静态发现AC |

ac { host-name host-name | ip ip-address | ipv6 ipv6-address } |

可选 缺省情况下,没有配置AC的IP地址 wlan ap-provision ac命令对所有AP生效,AP配置视图下的ac命令只对指定的AP生效,如果都进行了配置,则优先采用AP配置视图下的配置 |

|

配置AP使用的域名服务器的IP地址 |

dns server { ip ip-address | ipv6 ipv6-address } |

可选 缺省情况下,没有配置AP使用的域名服务器的IP地址 wlan ap-provision dns server命令对所有AP生效,AP配置视图下的dns server命令只对指定的AP生效,如果都进行了配置,则优先采用AP配置视图下的配置 |

|

配置AP使用的域名服务器的域名后缀 |

dns domain domain-name |

可选 缺省情况下,没有配置AP使用的域名服务器的域名后缀 wlan ap-provision dns domain命令对所有AP生效,AP配置视图下的dns domain命令只对指定的AP生效,如果都进行了配置,则优先采用AP配置视图下的配置 |

|

配置AP上以太网接口的缺省VLAN ID |

vlan pvid vlan-id |

可选 缺省情况下,AP上以太网接口的缺省VLAN ID为1 |

|

在AP以太网接口上配置需要携带Tag的VLAN列表 |

vlan tagged vlan-id-list |

可选 缺省情况下,在AP以太网接口上不存在Tagged的VLAN |

|

在AP以太网接口上配置不需要携带Tag的VLAN列表 |

vlan untagged vlan-id-list |

可选 缺省情况下,在AP以太网接口上不存在Untagged的VLAN |

|

配置AP的管理VLAN接口的IP地址 |

ip address ip-address { mask | mask-length } |

可选 缺省情况下,没有配置AP的管理VLAN接口的IP地址 目前,AP的管理VLAN只能配置为VLAN1 |

|

配置AP的管理VLAN接口的IPv6地址 |

ipv6 address { ipv6-address prefix-length | ipv6-address/prefix-length } |

可选 缺省情况下,没有配置AP的管理VLAN接口的IPv6地址 目前,AP的管理VLAN只能配置为VLAN1 |

|

配置AP的网关地址 |

gateway { ip ip- address | ipv6 ipv6-address } |

可选 缺省情况下,没有配置AP的网关地址 |

|

将AP配置视图下的配置信息保存到指定AP的私有配置文件中 |

save wlan ap provision { all | name ap-name } |

必选 该命令仅对当前处于Run状态的AP生效 关于该命令的使用注意事项请参见“WLAN命令参考”中的“WLAN服务配置命令” |

|

清除指定AP上的私有配置文件 |

reset wlan ap provision { all | name ap-name } |

可选 该命令仅对当前处于Run状态的AP生效 |

![]()

可以在任意视图执行save wlan ap provision和reset wlan ap provision命令。

表1-9 配置AC与AP间隧道支持双链路备份

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置备份AC的IP地址 |

wlan backup-ac { ip ipv4-address | ipv6 ipv6-address } |

可选 缺省情况下,没有配置备份AC的IP地址 如果在系统视图和AP模板视图下配置了相同参数,则不论配置先后,AP模板视图下的配置将被优先采用 |

|

进入AP模板视图 |

wlan ap ap-name [ model model-name [ id ap-id ] ] |

- 只有在AP模板被创建时才定义型号名称 |

|

为指定的AP配置备份AC的IP地址 |

backup-ac { ip ipv4-address | ipv6 ipv6-address } |

可选 缺省情况下,备份AC的IP地址为系统视图下配置的全局备份AC的IP地址 如果在系统视图和AP模板视图下配置了相同参数,则不论配置先后,AP模板视图下的配置将被优先采用 |

|

配置AC上AP连接的优先级 |

priority level priority |

可选 缺省情况下,AP连接优先级为4 当配置某一AC的优先级为7时,此AC成为Primary AC。此AC出现故障后又恢复连接时,会重新与AP建立连接,成为Master AC |

![]()

在配置AC与AP间隧道支持双链路备份时,两个无线控制器上对于需要提供服务的同一AP,其AP视图下的配置必须保持一致。否则当无线控制器的主备状态切换之后,无法保证AP设备工作正常。

![]()

IPsec加密CAPWAP/LWAPP隧道特性的支持情况与设备的型号有关,请参见“配置指导导读”中的“特性差异情况”部分的介绍。

CAPWAP/LWAPP协议通过在AP和AC之间建立控制和数据隧道为两者的通信提供了通用的封装和传输机制,但是隧道报文以明文方式传输在网络上传输,必然会存在安全隐患。为了解决隧道传输安全问题,可以使用IPsec(IP Security)协议对隧道的控制报文和数据报文进行加密和认证,以保证AC和AP之间的CAPWAP/LWAPP隧道通信安全。

![]()

同时配置了AC间热备份和Portal双机热备的情况下,建议使用undo ipsec synchronization enable命令用来关闭IPsec双机热备功能。

IPsec加密CAPWAP/LWAPP隧道的基本配置思路如下:

(1) 配置AP预选配置信息前,需要使AP和AC之间建立CAPWAP/LWAPP连接,并确保AP处于运行状态。

(2) 进入AP配置视图,完成加密隧道和加密密钥的相关配置,并执行save wlan ap provision命令将AP配置信息保存到AP的私有配置文件中。

(3) 手动重启AP后,使配置信息在AP上生效。

(4) 配置IPsec安全隧道。在配置IPsec安全隧道时需要注意以下几点:

· 对于IPsec加密CAPWAP/LWAPP隧道,安全协议只支持ESP协议(transform),安全协议对IP报文的封装形式只支持隧道模式(encapsulation-mode),ESP协议采用的认证算法只能采用SHA-1(esp authentication-algorithm sha1),ESP协议采用的加密算法只能采用DES(esp encryption-algorithm des)。只支持使用IKEv1为IPsec协商建立SA,采用缺省的安全提议,IKE第一阶段的协商模式只能采用主模式(exchange-mode)。关于IPsec的命令的详细介绍请参见“安全命令参考”中的“IPsec配置”。

· 由于AC是响应AP的协商请求等原因,在配置使用IKE协商方式的IPsec安全策略时,只能使用“引用IPsec安全策略模板创建IPsec安全策略”。

· 配置IKE对等体的预共享密钥认证时,使用命令pre-shared-key配置的预共享密钥必须和tunnel encryption ipsec pre-shared-key命令配置的预共享密钥保持一致,前者是AC端的密钥,后者是由AC通过AP预配置功能下发给AP的密钥。

· 为了确保AP下线后,AC和AP之间的SA能够及时删除,需要配置以下功能:DPD(Dead Peer Detection,对等体存活检测);使用ike sa keepalive-timer interval命令配置ISAKMP SA向AP发送Keepalive报文的时间间隔;使用ike sa keepalive-timer timeout命令配置ISAKMP SA等待AP发送Keepalive报文的超时时间;使用ipsec invalid-spi-recovery enable使能IPsec无效SPI恢复功能。

![]()

关于IPsec的详细配置请参见 “安全配置指导”中的“IPsec配置”。

(5) 将IPsec策略应用到VLAN接口上。

表1-10 配置IPsec加密CAPWAP/LWAPP隧道

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

设置AP名称和型号名称,并进入AP模板视图 |

wlan ap ap-name [ model model-name [ id ap-id ] ] |

- |

|

创建并进入AP配置视图 |

provision |

- |

|

配置AP使用IPsec密钥加密控制隧道 |

tunnel encryption ipsec pre-shared-key { cipher | simple } key |

必选 缺省情况下,AP不对控制隧道进行加密 |

|

配置AP使用IPsec密钥加密数据隧道 |

data-tunnel encryption enable |

可选 缺省情况下,AP不对数据隧道进行加密 |

|

将AP预配置信息同步到指定AP的私有配置文件中 |

save wlan ap provision { all | name ap-name } |

必选 该命令仅对当前处于Run状态的AP生效 关于该命令的使用注意事项请参见“WLAN命令参考”中的“WLAN服务配置命令” |

该配置任务用来配置AP射频,包括配置射频类型、信道和最大功率。如果某个射频策略被映射到一个射频,则该射频继承在射频策略里配置的所有参数。

表1-11 配置射频参数

|

操作 |

命令 |

说明 |

|

|

进入系统视图 |

system-view |

- |

|

|

进入AP模板视图 |

wlan ap ap-name [ model model-name [ id ap-id ] ] |

- 只有在AP模板被创建时才定义型号名称 |

|

|

进入射频视图 |

radio radio-number [ type { dot11a | dot11an | dot11b | dot11g | dot11gn } ] |

必选 本命令的缺省情况与AP设备的型号有关,请以设备的实际情况为准 |

|

|

配置将服务模板映射到当前射频 |

service-template service-template-number [ vlan-id vlan-id1 [vlan-id2] ] [ nas-port-id nas-port-id | nas-id nas-id ][ ssid-hide ] |

必选 可以将多个服务模板映射到当前射频 |

|

|

配置信道 |

配置固定信道 |

channel channel-number |

可选 缺省情况下: · 使用自动选择信道模式,即auto模式 · 信道没有被锁定 命令行的使用注意事项请参见“WLAN服务命令” |

|

配置自动选择信道模式,在该模式下,可以配置锁定信道 |

channel auto |

||

|

channel lock |

|||

|

配置功率 |

设置射频的最大传输功率 |

max-power radio-power |

可选 缺省情况下: · 射频的最大功率和国家码、信道、AP型号、射频模式和天线类型相关,如果采用802.11n射频模式,那么射频的最大功率和带宽模式也相关 · 功率没有被锁定 命令行的使用注意事项请参见“WLAN服务配置命令” |

|

锁定功率,并将max-power设置为自动功率调整后的功率值 |

power lock |

||

|

设置AP使用的前导码类型 |

preamble { long | short } |

可选 缺省情况下,支持short前导码 |

|

|

开启自动抗干扰(Adaptive Noise Immunity)功能 |

ani enable |

可选 缺省情况下,自动抗干扰功能处于开启状态 |

|

|

配置射频策略映射到当前射频 |

radio-policy radio-policy-name |

可选 缺省情况下,缺省射频策略default_rp映射到当前射频 在映射自定义射频策略前,需要使用wlan radio-policy命令创建自定义的射频策略 |

|

|

配置射频的天线类型 |

antenna type type |

可选 本命令的缺省情况与设备型号有关,请以设备的实际情况为准 |

|

|

配置射频可覆盖的最远距离 |

distance distance |

可选 缺省情况下,射频可覆盖的最远距离为1公里 |

|

|

启用射频 |

radio enable |

必选 缺省情况下,关闭所有的射频 |

|

在射频策略下可以配置一系列的射频参数。如果将某个射频策略映射到某个射频(比如802.11b/g或802.11a),则该射频就继承在射频策略里配置的所有参数。

表1-12 配置射频策略

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

创建一个射频策略并进入射频策略视图 |

wlan radio-policy radio-policy-name |

- |

|

设置发送信标帧的时间间隔 |

beacon-interval interval |

可选 缺省情况下,发送信标帧的时间间隔为100TU(Time Unit,时间单位) |

|

设置信标帧的DTIM计数器 |

dtim counter |

可选 缺省情况下,DTIM计数器为1 |

|

设置帧的分片门限值 |

fragment-threshold size |

可选 缺省情况下,帧的分片门限值为2346字节 帧的分片门限值只能设置为偶数字节 |

|

设置RTS(Request to Send,发送请求)的门限值 |

rts-threshold size |

可选 缺省情况下,RTS门限值为2346字节 |

|

设置帧长超过RTS门限值的帧的最大重传次数 |

long-retry threshold count |

可选 缺省情况下,帧长超过RTS门限值的帧的最大重传次数为4 |

|

设置帧长不大于RTS门限值的帧的最大重传次数 |

short-retry threshold count |

可选 缺省情况下,帧长不大于RTS门限值的帧的最大重传次数为7 |

|

设置AP接收的帧可以在缓存中保存的最长时间 |

max-rx-duration interval |

可选 缺省情况下,AP接收的帧可以在缓存中保存的最长时间为2000毫秒 |

|

设置射频策略允许的客户端的最大个数 |

client max-count max-number |

可选 最多可以关联64个无线客户端 |

|

配置分片门限保护方式 |

protection-mode { cts-to-self | rts-cts } |

可选 缺省情况下,保护模式是RTS/CTS方式 |

802.11n作为802.11协议族的一个新协议,支持2.4GHz和5GHz两个频段,致力于为WLAN接入用户提供更高的“接入速率”,802.11n主要通过增加带宽和提高信道利用率两种方式来提高通讯速率。

增加带宽:802.11n通过将两个20MHz的带宽绑定在一起组成一个40MHz通讯带宽,在实际工作时可以作为两个20MHz的带宽使用(一个为主信道,一个为辅信道)。当使用40MHz带宽时,可将速率提高一倍,提高无线网络的吞吐量。

提高信道利用率:对信道利用率的提高主要体现在三个方面。

· 802.11n标准中采用A-MPDU聚合帧格式,即将多个MPDU聚合为一个A-MPDU,只保留一个PHY头,删除其余MPDU的PHY头,减少了传输每个MPDU的PHY头的附加信息,同时也减少了ACK帧的数目,从而降低了协议的负荷,有效的提高网络吞吐量。

· 802.11n协议定义了一个新的MAC特性A-MSDU,该特性实现了将多个MSDU组合成一个MSDU发送,与A-MPDU类似,通过聚合,A-MSDU减少了传输每个MSDU的MAC头的附加信息,提高了MAC层的传输效率。

· 802.11n支持在物理层的优化,提供短间隔功能。原11a/g的GI时长800us,而短间隔Short GI时长为400us,在使用Short GI的情况下,可提高10%的速率。

表1-13 配置802.11n

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入AP模板视图 |

wlan ap ap-name [ model model-name [ id ap-id ] ] |

- 只有在AP模板被创建时才定义型号名称 |

|

进入射频模板视图 |

radio radio-number type { dot11an | dot11gn } |

- |

|

指定当前射频接口的带宽模式 |

channel band-width { 20 | 40 } |

可选 缺省情况下,802.11an类型的射频接口的带宽为40MHz,802.11gn类型的射频接口的带宽为20MHz |

|

配置仅允许802.11n用户接入功能 |

client dot11n-only |

可选 缺省情况下,802.11an类型的接口同时允许802.11a和802.11an用户接入;802.11gn类型的接口同时允许802.11b/g和802.11gn的用户接入 |

|

开启Short GI功能 |

short-gi enable |

可选 缺省情况下,Short GI功能处于开启状态 |

|

开启指定射频接口的A-MSDU功能 |

a-msdu enable |

可选 缺省情况下,A-MSDU功能处于开启状态 目前,设备只支持接收A-MSDU报文,不支持发送A-MSDU |

|

开启指定射频接口的A-MPDU功能 |

a-mpdu enable |

可选 缺省情况下, A-MPDU功能处于开启状态 |

|

启用射频 |

radio enable |

必选 缺省情况下,所有的射频处于关闭状态 在启用射频前,必须完成MCS的配置,关于802.11n的基本MCS集和支持MCS集请参见“WLAN配置指导”中的“WLAN RRM配置” |

![]()

关于802.11n的基本MCS集和支持MCS集请参见“WLAN配置指导”的“WLAN RRM配置”。

在AP模板视图下可以关闭当前模板下所有上线的AP设备的所有指示灯(包括电源灯、射频灯等),避免了指示灯闪烁给用户带来的困扰。

表1-14 配置关闭设备上的所有指示灯功能

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置AP名称和型号名称,并进入AP模板视图 |

wlan ap ap-name [ model model-name [ id ap-id ] ] |

- 只有在AP模板被创建时才定义型号名称 |

|

配置关闭当前模板下上线的所有AP设备的所有指示灯 |

shut-all-led enable |

必选 缺省情况下,当前模板下上线的所有AP设备的所有指示灯是按照设备正常工作状态亮灯的 |

完成上述配置后,在任意视图下执行display命令可以显示配置后WLAN服务的运行情况,通过查看显示信息验证配置的效果。

在用户视图下执行reset命令清除WLAN服务的相关信息。

在用户视图下执行wlan link-test命令对无线客户端进行RFPing(Radio Frequency Ping)操作。RFPing是一种针对无线链路的Ping功能,通过该检测可以获取AP和与之关联的无线客户端之间的无线链路的连接信息,如信号强度、报文重传次数、RTT(Round-trip Time,往返时间)等。

表1-15 WLAN服务的显示和维护

|

操作 |

命令 |

|

显示AP配置信息 |

display wlan ap { all | name ap-name } [ verbose ] [ | { begin | exclude | include } regular-expression ] |

|

显示AP的地址信息 |

display wlan ap { all | name ap-name } address [ | { begin | exclude | include } regular-expression ] |

|

显示AP的射频信息 |

display wlan ap { all | name ap-name } radio [ | { begin | exclude | include } regular-expression ] |

|

显示AC支持的特定AP或所有AP模式信息 |

display wlan ap-model { all | name ap-name } [ | { begin | exclude | include } regular-expression ] |

|

显示AP的重启日志信息 |

display wlan ap reboot-log name ap-name [ | { begin | exclude | include } regular-expression ] |

|

显示AP的国家码信息 |

display wlan country-code ap [ | { begin | exclude | include } regular-expression ] |

|

显示WLAN射频策略 |

display wlan radio-policy [ radio-policy-name ] [ | { begin | exclude | include } regular-expression ] |

|

显示WLAN服务模板信息 |

display wlan service-template [ service-template-number ] [ | { begin | exclude | include } regular-expression ] |

|

显示无线客户端连接历史 |

display wlan statistics ap { all | name ap-name } connect-history [ | { begin | exclude | include } regular-expression ] |

|

显示无线客户端的统计信息 |

display wlan statistics client { all | mac-address mac-address } [ | { begin | exclude | include } regular-expression ] |

|

显示AP的射频统计信息 |

display wlan statistics radio [ ap ap-name ] [ | { begin | exclude | include } regular-expression ] |

|

显示AP的负载信息 |

display wlan statistics radio [ ap ap-name ] load [ | { begin | exclude | include } regular-expression ] |

|

显示服务模板的统计信息 |

display wlan statistics service-template service-template-number [ | { begin | exclude | include } regular-expression ] |

|

显示服务模板的所有AP的连接历史信息 |

display wlan statistics service-template service-template-number connect-history [ | { begin | exclude | include } regular-expression ] |

|

显示无线客户端信息 |

display wlan client { ap ap-name [ radio radio-number ] | mac-address mac-address | service-template service-template-number } [ verbose ] [ | { begin | exclude | include } regular-expression ] |

|

重新启动AP |

reset wlan ap { all | name ap-name } |

|

清除AP的重启日志信息 |

reset wlan ap reboot-log { all | name ap-name } |

|

清除AP或客户端的统计信息 |

reset wlan statistics { client { all | mac-address mac-address } | radio [ ap-name ] } |

|

断开无线客户端同AP的连接 |

reset wlan client { all | mac-address mac-address } |

|

对无线客户端进行RFPing操作 |

wlan link-test mac-address |

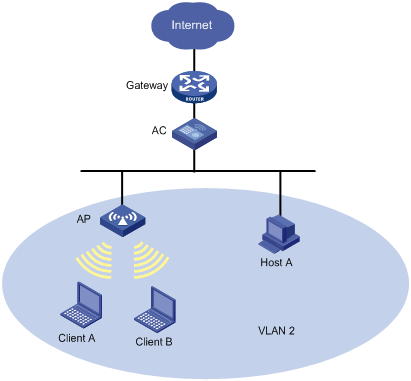

采用用户隔离前,处于同一VLAN的用户是能够互访的,这可能带来安全性问题,采用基于VLAN的用户隔离,可以解决此问题。开启基于VLAN的用户隔离后,在同一个VLAN内,AC收到某一无线用户发往另一无线用户或有线用户的单播报文(任何VLAN广播报文或组播报文不隔离),或者AC收到有线用户发往同一VLAN的无线用户的单播报文,AC会根据配置的用户隔离允许列表来判断是否隔离该VLAN内的用户。

为了使用户隔离不会影响用户与网关的互通,可以将网关地址加入用户隔离允许列表。

由此可见,用户隔离一方面为用户提供了网络服务;另一方面对用户进行隔离,使之不能互访,保证用户业务的安全性。

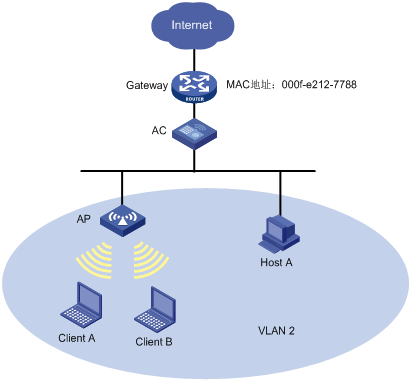

如图1-12所示,AC上关闭用户隔离后,VLAN 2内的无线用户Client A、Client B和有线用户Host A可以在该VLAN内互访,同时也可以访问Internet。

如图1-12所示,在AC上开启用户隔离功能后,VLAN 2内的无线用户Client A、Client B和有线用户Host A通过同一个网关连接到Internet。

· 将网关的MAC地址添加到“可通过MAC”列表中,那么处于同一VLAN内的无线用户Client A、Client B和Host A被隔离,但是Client A、Client B和Host A都可以访问Internet。

· 将用户的MAC地址添加到“可通过MAC”列表中,如把Client A的MAC地址添加到“可通过MAC”列表中,那么Client A和Client B可以互通,Client A和Host A可以互通,但是Client B和Host A不能互通。

· 如果需要同时达到以上两项需求,需要将网关的MAC地址和用户的MAC地址同时添加到“可通过MAC”列表中。

表1-16 配置基于VLAN的用户隔离

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

在指定VLAN上开启用户隔离功能 |

user-isolation vlan vlan-list enable |

必选 缺省情况下,用户隔离功能处于关闭状态 |

|

配置指定VLAN的允许MAC地址 |

user-isolation vlan vlan-list permit-mac mac-list |

可选 在一个VLAN内最多可以配置16个允许的MAC地址 |

![]()

· 为了避免在指定VLAN上先开启用户隔离功能后,出现断网的现象,建议先配置网关的MAC地址为该VLAN的允许MAC地址,再开启该VLAN的用户隔离功能。

· 如果对Super VLAN配置用户隔离功能,此配置不会对Super VLAN内的子VLAN生效,在这种情况下,可以直接对子VLAN配置用户隔离功能。 Super VLAN特性的支持情况与设备的型号有关,请参见“配置指导导读”中的“特性差异情况”部分的介绍。

配置用户隔离前,处于同一SSID的用户是能够互访的,这可能带来安全性问题,采用基于SSID的用户隔离,可以解决此问题。开启基于SSID的用户隔离功能后,在同一个SSID内,连接到此无线服务的所有无线用户之间的二层报文(单播/广播)将相互不能转发,从而使无线用户之间不能直接进行通讯。

表1-17 配置基于SSID的用户隔离

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置WLAN服务模板 |

wlan service-template service-template-number { clear | crypto | wapi } |

- |

|

开启基于SSID的用户隔离功能 |

user-isolation enable |

可选 缺省情况下,基于SSID的用户隔离功能处于关闭状态 |

表1-18 配置隔离有线用户到无线用户的广播组播报文

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置隔离有线用户到无线用户的广播组播报文 |

undo user-isolation permit broadcast |

可选 缺省情况下,允许有线用户到无线用户的广播组播报文通过,只隔离无线用户到无线用户的广播组播报文 |

在完成上述配置后,在任意视图下执行display命令可以显示配置后用户隔离的运行情况,通过查看显示信息验证配置的效果。

在用户视图下,用户可以执行reset命令清除用户隔离的统计信息。

表1-19 用户隔离显示与维护

|

操作 |

命令 |

|

显示用户隔离的统计信息 |

display user-isolation statistics [ vlan vlan-id ] [ | { begin | exclude | include } regular-expression ] |

|

清除用户隔离的统计信息 |

reset user-isolation statistics [ vlan vlan-id ] |

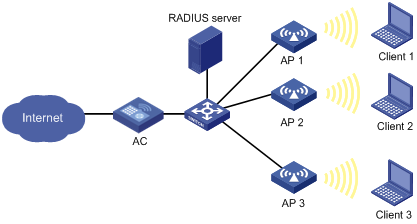

无线接入服务的提供者希望能控制客户端在无线接入网中的接入位置。这里的接入位置目前主要指客户端所接入的AP。如图1-13所示,Client 1、Client 2和Client 3可以通过AP 1~AP 3接入到外部网络。基于某些策略考虑(如安全性或者计费等因素),提供无线接入服务的机构希望通过特定的AP接入策略,使Client 1和Client 2只能通过AP 1和AP 2访问网络,而Client 3只能通过AP 3访问网络。AP接入策略可以通过用户在User Profile下配置客户端关联的AP组,这样就可以确保客户端只能通过授权的AP访问网络资源。

通过命令行创建AP组,并且配置允许接入的AP。

表1-20 配置AP组

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

创建AP组,并进入AP-Group视图 |

wlan ap-group group-id |

- |

|

配置特定的AP组内允许接入的AP |

ap template-name-list |

必选 缺省情况下,不存在AP列表 · 可以重复本步骤设置多个AP,也可以一次设置多个AP(一次输入不能超过10个) · 所设置的AP可以不存在 |

|

配置AP组描述信息 |

description string |

可选 缺省情况下,没有AP组的描述信息 |

在User Profile下引用特定的AP组。配置完毕的User Profile必须激活后才能生效。

表1-21 应用配置的AP组

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入User-Profile视图 |

user-profile profile-name |

必选 如果指定的User Profile不存在,则先创建指定的User Profile,再进入User Profile视图 |

|

在该User-Profile下面引用特定的AP接入控制组 |

wlan permit-ap-group group-id |

必选 缺省情况下,没有指定任何AP接入控制组 |

|

退回系统视图 |

quit |

- |

|

激活已配置的User Profile |

user-profile profile-name enable |

必选 缺省情况下,创建的User Profile处于未激活状态 需要注意的是 · 此处profile-name必须和Radius服务器上外部组的名字保持一致 · 在漫游时,所有AC的profile-name名字应该保持一致 |

![]()

关于User Profile的介绍请参见“安全配置指导”中的“User Profile配置”。

在完成上述配置后,在任意视图下执行display命令可以显示基于AP的用户接入控制配置后的运行情况,通过查看显示信息验证配置的效果。

表1-22 基于AP的用户接入控制显示和维护

|

操作 |

命令 |

|

显示配置的AP组信息 |

display wlan ap-group [ group-id ] [ | { begin | exclude | include } regular-expression ] |

在有用户临时需要接入网络时,需要临时为用户建立一个来宾账户,通过基于SSID的接入控制可以达到访问限制的目的,即限制来宾用户只能在指定的SSID登录。SSID的接入控制可以通过在User Profile下配置允许接入的SSID来实现。

在User Profile下配置允许接入的SSID。配置完毕的User Profile必须激活后才能生效。

表1-23 配置允许接入的SSID

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入User-Profile视图 |

user-profile profile-name |

必选 如果指定的User Profile不存在,则先创建指定的User Profile,再进入User Profile视图 |

|

配置允许接入的SSID |

wlan permit-ssid ssid-name |

必选 缺省情况下,没有配置允许接入的SSID,表示用户接入时不限制接入的SSID,可用任意SSID接入无线网络 |

|

退回系统视图 |

quit |

- |

|

激活已配置的User Profile |

user-profile profile-name enable |

必选 缺省情况下,创建的用户配置文件处于未激活状态 |

![]()

· 控制无线用户的临时接入的配置举例请参见“安全配置指导”中的“AAA配置”。

· 关于User Profile的介绍请参见“安全配置指导”中的“User Profile配置”。

上行链接检测功能,保证了在AC的上行链路出现故障后,无线客户端可以通过上行链路正常工作的AC下的AP接入。

当AC的上行链路出现故障时,如果继续让无线客户端户连接到该AP,无线客户端仍然无法访问外部网络。开启上行链路检测功能后,AC会利用NQA的ICMP-echo测试检查上行链路是否可达。在上行链路出现故障时,AC会通知AP自动关闭Radio。上行链路恢复正常工作后,AC会通知AP重新开启Radio。

该功能需要用户配置上行链路与Track项关联,使该上行链路通过Track项来监测上行链路的状态,从而根据网络环境改变其状态:

· 如果Track项的状态为Positive,则上行链路检测模块将打开先前关闭的AP射频;

· 如果Track项的状态为Negative,则上行链路检测模块将关闭已经开启的AP射频;

· 如果Track项创建后处于Invalid状态,则说明Track关联监测模块的配置尚未生效,上行链路检测模块维持原有状态。

图1-14 上行链路检测组网图

表1-24 配置上行链路检测

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置通过Track与上行链路联动,检测上行链路是否可达 |

wlan uplink track track-entry-number |

可选 缺省情况下,没有指定与上行链路联动的Track项 |

![]()

· Track模块的详细介绍,请参见“可靠性配置指导”中的“Track配置”。

· NQA配置的详细介绍,请参见“网络管理和监控配置指导”中的“NQA配置”。

![]()

· AC间热备份的支持情况与设备的型号有关,请参见“配置指导导读”中的“特性差异情况”部分的介绍。

· 对于EWPX2WCMD0、LSRM1WCM3A1、LSQM1WCMD0三款板卡需要保证Ten-GigabitEthernet1/0/1接口是up状态,且允许命令hot-backup vlan vlan-id配置的VLAN通过。

在二层网络内,两台AC与对端互连形成热备份的关系,为所辖网络内的AP提供冗余控制。AP与两个AC分别建立信道链路。处于主用状态的AC负责为所有AP提供服务,而备用AC为主用AC提供备份。主、备AC之间通过心跳检测机制,可以快速检测到对方设备的故障。当主用AC发生故障时,备用AC可立即检测到该主用AC的异常状态,并在毫秒级时间内实施主、备用链路切换,成为新的主用AC,保证无线服务不会中断。

图1-15中,AC1与AC2为具有主备热备份功能的两台AC。AC1工作在主用状态,并为AP1、AP2、AP3及AP4提供服务;AC2工作在备用状态,各个AP通过备用信道链路(图中虚线所示)连接到AC2,两台AC定期进行主备心跳检测。当检测到AC1失效后,AC2的工作状态立即由备用转为主用;通过备用信道连接到AC2的AP将该备用信道转换为主用信道,使用AC2作为主用AC。

该配置用于使能AC间热备份功能,可以设置AC所属的备份域(一个备份域指一组互为备份关系的主、备AC)。

表1-25 使能AC间热备份功能

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

使能AC间热备份功能 |

hot-backup enable [ domain domain-id ]* |

必选 缺省情况下,AC间热备份功能处于去使能状态 |

该配置用于配置AC间用于热备份的本端数据端口的VLAN ID。

表1-26 配置AC间数据端口的VLAN ID

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置AC间数据端口的VLAN ID |

hot-backup vlan vlan-id |

缺省情况下,AC间用于热备份的本端数据端口的VLAN ID为1 |

该配置用于配置AC间的心跳连接周期。主、备AC超过3个心跳周期检测不到对端发送的心跳报文,就认为对端设备异常。

表1-27 配置AC间连接心跳周期

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置AC间连接心跳周期 |

hot-backup hellointerval hellointerval |

缺省情况下,心跳周期为2000毫秒 |

该配置用于配置AP从主用AC切换为备份AC的延时时间,此延时时间从AP与备份AC建立备份隧道开始计时。

表1-28 配置备份AC切换的延时时间

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置备份AC切换的延时时间 |

wlan backup-ac switch-delay time |

缺省情况下,AP从主用AC切换为备用AC的延时为5秒 |

完成上述配置后,在任意视图下执行display命令可以显示配置后AC间热备份状态,通过查看显示信息验证配置的效果。

表1-29 AC间连接状态显示

|

操作 |

命令 |

说明 |

|

显示AC间连接状态 |

display hot-backup state |

- |

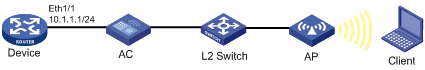

某部门为了保证工作人员可以随时随地访问部门内部的网络资源,需要通过部署AP实现移动办公。

具体要求如下:

· AP通过二层交换机与AC相连。AP的序列ID为210235A29G007C000020,使用手工输入序列号方式。

· AP提供SSID为service的明文方式的无线接入服务。

· 采用目前较为常用的802.11g射频模式。

图1-16 WLAN服务组网图

(1) 配置AC

# 开启WLAN服务(该命令可以不配置,因为缺省情况下该命令处于开启状态)。

<AC> system-view

[AC] wlan enable

# 创建WLAN ESS接口。

[AC] interface wlan-ess 1

[AC-WLAN-ESS1] quit

# 配置WLAN服务模板(明文模板),配置SSID为service,并将WLAN-ESS接口与该服务模板绑定。

[AC] wlan service-template 1 clear

[AC-wlan-st-1] ssid service

[AC-wlan-st-1] bind wlan-ess 1

[AC-wlan-st-1] authentication-method open-system

[AC-wlan-st-1] service-template enable

[AC-wlan-st-1] quit

# 配置射频策略(可以不配置射频策略,因为缺省情况下存在缺省射频策略default_rp。如果需要定制射频策略,可以创建新的射频策略,并调整射频策略的参数)。

[AC] wlan radio-policy radiopolicy1

[AC-wlan-rp-radiopolicy1] beacon-interval 200

[AC-wlan-rp-radiopolicy1] dtim 4

[AC-wlan-rp-radiopolicy1] rts-threshold 2300

[AC-wlan-rp-radiopolicy1] fragment-threshold 2200

[AC-wlan-rp-radiopolicy1] short-retry threshold 6

[AC-wlan-rp-radiopolicy1] long-retry threshold 5

[AC-wlan-rp-radiopolicy1] max-rx-duration 500

[AC-wlan-rp-radiopolicy1] quit

# 创建AP模板,名称为ap1,型号名称选择WA2100,该AP的序列号为210235A29G007C000020。

[AC] wlan ap ap1 model WA2100

[AC-wlan-ap-ap1] serial-id 210235A29G007C000020

[AC-wlan-ap-ap1] description L3Office

# 配置802.11g射频,指定工作信道为11。

[AC-wlan-ap-ap1] radio 1 type dot11g

[AC-wlan-ap-ap1-radio-1] channel 11

# 将服务模板1和射频策略radiopolicy1绑定到Radio 1口。

[AC-wlan-ap-ap1-radio-1] radio-policy radiopolicy1

[AC-wlan-ap-ap1-radio-1] service-template 1

[AC-wlan-ap-ap1-radio-1] radio enable

(2) 验证结果

· 客户端可以成功关联AP,上线后可以访问网络。

· 可以使用display wlan client命令查看上线的客户端。

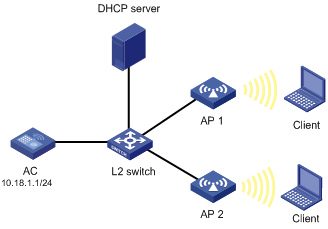

AC与二层交换机相连,AP 1和AP 2通过二层交换机与AC相连。AP 1、AP 2和AC在同一个网络。AP 1和AP 2通过DHCP Server获取IP地址。AC的IP地址是10.18.1.1/24。要求启用自动AP发现功能,使AP能够自动连接到AC上。

图1-17 WLAN自动发现组网图

(1) 配置AC

# 创建WLAN ESS接口。

<AC> system-view

[AC] interface wlan-ess 1

[AC-WLAN-ESS1] quit

# 配置WLAN服务模板(明文模板),配置SSID为service,并将WLAN-ESS接口与该服务模板绑定。

[AC] wlan service-template 1 clear

[AC-wlan-st-1] ssid service

[AC-wlan-st-1] bind wlan-ess 1

[AC-wlan-st-1] authentication-method open-system

[AC-wlan-st-1] service-template enable

[AC-wlan-st-1] quit

# 配置射频策略(可以不配置射频策略,因为缺省情况下存在缺省射频策略default_rp。如果需要定制射频策略,可以创建新的射频策略,并调整射频策略的参数)。

[AC] wlan radio-policy radpolicy1

[AC-wlan-rp-radpolicy1] beacon-interval 200

[AC-wlan-rp-radpolicy1] dtim 4

[AC-wlan-rp-radpolicy1] rts-threshold 2300

[AC-wlan-rp-radpolicy1] fragment-threshold 2200

[AC-wlan-rp-radpolicy1] short-retry threshold 6

[AC-wlan-rp-radpolicy1] long-retry threshold 5

[AC-wlan-rp-radpolicy1] max-rx-duration 500

[AC-wlan-rp-radpolicy1] quit

# 开启自动发现功能。

[AC] wlan auto-ap enable

[AC] wlan ap ap1 model WA2100

[AC-wlan-ap-ap1] serial-id auto

# 配置射频,缺省采用自动信道,设置最大功率为10。

[AC-wlan-ap-ap1] radio 1 type dot11a

[AC-wlan-ap-ap1-radio-1] max-power 10

# 将服务模板和射频策略radiopolicy1绑定到AP 1的radio 1口。

[AC-wlan-ap-ap1-radio-1] radio-policy radiopolicy1

[AC-wlan-ap-ap1-radio-1] service-template 1

[AC-wlan-ap-ap1-radio-1] radio enable

(2) 验证结果

· 通过display wlan ap查看到AC自动发现的两个AP,用户可以使用wlan auto-ap persistent命令将这两个临时AP转换为固定AP。

· 客户端可以成功关联AP,上线后可以访问网络。

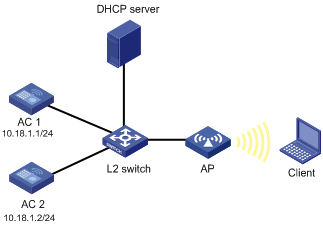

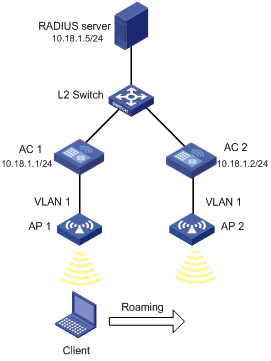

AC 1与AC 2分别连接到一台二层交换机。AP通过该二层交换机连接到AC 1和AC 2。AC 1、AC 2与AP都接入同一个网络。AP通过DHCP服务器获取IP地址,AC 1的IP地址为10.18.1.1,AC 2的IP地址为10.18.1.2。AC 1工作在主用状态,AC 2工作在备用状态。要求当AC 1失效后,AC 2立即成为主用无线控制器,且通过备用信道连接到AC 2的AP将该备用信道转换为主用信道,使用AC 2作为主用无线控制器。

图1-18 AC与AP间建立双链路备份配置组网图

(1) AC 1上的配置

# 创建WLAN ESS接口。

<AC1> system-view

[AC1] interface wlan-ess 1

[AC1-WLAN-ESS1] quit

# 配置WLAN服务模板(明文模板),配置SSID为service,并将WLAN-ESS接口与该服务模板绑定。

[AC1] wlan service-template 1 clear

[AC1-wlan-st-1] ssid service

[AC1-wlan-st-1] bind wlan-ess 1

[AC1-wlan-st-1] authentication-method open-system

[AC1-wlan-st-1] service-template enable

[AC1-wlan-st-1] quit

# 配置备份无线控制器AC 2的IP地址。

[AC1] wlan backup-ac ip 10.18.1.2

# 在AC 1上配置AP。

[AC1] wlan ap ap1 model WA2100

[AC1-wlan-ap-ap1] serial-id 210235A29G007C000020

[AC1-wlan-ap-ap1] radio 1 type dot11g

[AC1-wlan-ap-ap1-radio-1] service-template 1

[AC1-wlan-ap-ap1-radio-1] radio enable

(2) AC 2上的配置

# 创建WLAN ESS接口。

<AC2> system-view

[AC2] interface wlan-ess 1

[AC2-WLAN-ESS1] quit

# 配置WLAN服务模板(明文模板),相互备份的AC上的SSID需要保持一致,所以在AC 2上配置的服务模板的SSID必须为service,并将WLAN-ESS接口与该服务模板绑定。

[AC2] wlan service-template 1 clear

[AC2-wlan-st-1] ssid service

[AC2-wlan-st-1] bind wlan-ess 1

[AC2-wlan-st-1] authentication-method open-system

[AC2-wlan-st-1] service-template enable

[AC2-wlan-st-1] quit

# 配置备份无线控制器AC 1的IP地址。

[AC2] wlan backup-ac ip 10.18.1.1

# 在AC 2上配置AP。

[AC2] wlan ap ap1 model WA2100

[AC2-wlan-ap-ap1] serial-id 210235A29G007C000020

[AC2-wlan-ap-ap1] radio 1 type dot11g

[AC2-wlan-ap-ap1-radio-1] service-template 1

[AC2-wlan-ap-ap1-radio-1] radio enable

(3) 验证结果

当AC 1失效后,AC 2立即成为主用无线控制器。在AC上可以通过display wlan ap查看AP的状态。

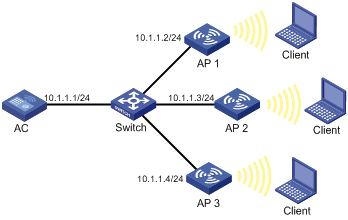

AP 1、AP 2和AP 3通过交换机与AC建立CAPWAP连接,为了保证AC和某些AP之间的隧道安全性,使用IPsec加密CAPWAP隧道,具体要求如下:

· AP 1和AC之间的隧道不需要加密,即隧道间的数据和控制报文均使用明文方式传输。

· 为了保证AP 2和AC隧道之间控制报文的安全性,使用IPsec加密CAPWAP控制隧道。

· 为了保证AP 3和AC隧道之间控制报文和数据报文的安全性,使用IPsec加密CAPWAP控制和数据隧道。

图1-19 IPsec加密CAPWAP隧道配置组网图

![]()

在配置AP 2和AP 3的预配置信息前,需要在AP 2、AP 3和AC之间完成CAPWAP连接,并确保AP 2和AP 3处于运行状态。

# 创建并进入AP 2的配置视图,配置AP使用IPsec密钥12345来加密控制隧道,并将配置信息保存到AP的私有配置文件中。

<AC> system-view

[AC] wlan ap ap2 model WA2620E-AGN

[AC-wlan-ap-ap2] provision

[AC-wlan-ap-ap2-prvs] tunnel encryption ipsec pre-shared-key simple 12345

[AC-wlan-ap-ap2-prvs] save wlan ap provision name ap2

[AC-wlan-ap-ap2-prvs] quit

[AC-wlan-ap-ap2] quit

# 创建并进入AP 3的配置视图,配置AP使用IPsec密钥abcde来加密控制和数据隧道,并将配置信息保存到AP的私有配置文件中。

[AC] wlan ap ap3 model WA2620E-AGN

[AC-wlan-ap-ap3] provision

[AC-wlan-ap-ap3-prvs] tunnel encryption ipsec pre-shared-key simple abcde

[AC-wlan-ap-ap3-prvs] data-tunnel encryption enable

[AC-wlan-ap-ap3-prvs] save wlan ap provision name ap3

[AC-wlan-ap-ap3-prvs] return

# 手动重启AP 2和AP 3,使配置信息生效。

<AC> reset wlan ap name ap2

<AC> reset wlan ap name ap3

# 配置IPsec安全提议。

<AC> system-view

[AC] ipsec transform-set tran1

[AC-ipsec-transform-set-tran1] encapsulation-mode tunnel

[AC-ipsec-transform-set-tran1] transform esp

[AC-ipsec-transform-set-tran1] esp encryption-algorithm des

[AC-ipsec-transform-set-tran1] esp authentication-algorithm sha1

[AC-ipsec-transform-set-tran1] quit

# 创建一个名称为dpd的DPD。

[AC] ike dpd dpd

# 配置ISAKMP SA向AP发送Keepalive报文的时间间隔为100秒。

[AC] ike sa keepalive-timer interval 100

# 配置ISAKMP SA等待AP发送Keepalive报文的超时时间为300秒。

[AC] ike sa keepalive-timer timeout 300

# 使能IPsec无效SPI恢复功能。

[AC] ipsec invalid-spi-recovery enable

# 配置IKE对等体ap2,对等体peer1用来为AP 2和AC协商SA,预共享密钥必须和AP 2上的预共享密钥保持一致。

[AC] ike peer ap2

[AC-ike-peer-ap2] remote-address 10.1.1.3

[AC-ike-peer-ap2] pre-shared-key 12345

[AC-ike-peer-ap2] dpd dpd

[AC-ike-peer-ap2] quit

# 配置IKE对等体ap3,对等体peer1用来为AP 3和AC协商SA,预共享密钥必须和AP 3上的预共享密钥保持一致。

[AC] ike peer ap3

[AC-ike-peer-ap3] remote-address 10.1.1.4

[AC-ike-peer-ap3] pre-shared-key abcde

[AC-ike-peer-ap3] dpd dpd

[AC-ike-peer-ap3] quit

# 创建一个模板名字为pt,顺序号为1的IPsec安全策略模板。配置IPsec安全策略所引用的安全提议为tran1,引用的IKE对等体为ap2。

[AC] ipsec policy-template pt 1

[AC-ipsec-policy-template-pt-1] transform-set tran1

[AC-ipsec-policy-template-pt-1] ike-peer ap2

[AC-ipsec-policy-template-pt-1] quit

# 创建一个模板名字为pt,顺序号为2的IPsec安全策略模板。配置IPsec安全策略所引用的安全提议为tran1,引用的IKE对等体为ap3。

[AC] ipsec policy-template pt 2

[AC-ipsec-policy-template-pt-2] transform-set tran1

[AC-ipsec-policy-template-pt-2] ike-peer ap3

[AC-ipsec-policy-template-pt-2] quit

# 引用IPsec安全策略模板pt创建名为map,顺序号为1的一条IPsec安全策略。

[AC] ipsec policy map 1 isakmp template pt

# 在VLAN接口上应用IPsec策略。

[AC] interface vlan-interface 1

[AC-Vlan-interface-1] ip address 10.1.1.1 24

[AC-Vlan-interface-1] ipsec policy map

![]()

在VLAN接口上应用IPsec策略,不会影响AP 1以明文方式和AC建立CAPWAP隧道。

以AP 2为例,完成以上配置后,AP 2和AC之间如果有Join request控制报文通过,将触发IKE进行协商建立SA,使用display ipsec sa命令可以查看到建立的SA联盟。IKE协商成功并创建了SA后,AP 2和AC之间的控制报文将被加密传输。

在AC上设置AP的预配置信息,通过AC将配置信息下发至AP 1和AP 2。下发的配置信息如下:

· AP 1和AP 2的IP地址分别为1.1.1.1/24和1.1.1.2/24。

· AP 1和AP 2能够静态发现AC 1(IP地址为2.2.2.1/24)。

图1-20 在AC上设置FIT AP配置信息组网图

![]()

· AC只能将配置信息发送给与它建立了连接(即当前处于Run状态)的FIT AP,所以在进行配置信息前,需要使AP 1、AP 2和AC之间建立连接,确保AP 1和AP 2处于Run状态。

· 目前,AP的管理VLAN只能配置为VLAN1。

(1) 配置AC

# 配置AP 1和AP 2能够静态发现IP地址为2.2.2.1的AC 1。

<AC> system-view

[AC] wlan ap-provision ac ip 2.2.2.1

# 创建并进入AP 1的配置视图,配置AP 1的管理VLAN接口1的IP地址为1.1.1.1。

[AC] wlan ap ap1 model WA2100

[AC-wlan-ap-ap1] provision

[AC-wlan-ap-ap1-prvs] ip address 1.1.1.1 24

[AC-wlan-ap-ap1-prvs] quit

[AC-wlan-ap-ap1] quit

# 创建并进入AP 2的配置视图,配置AP 2的管理VLAN接口1的IP地址为1.1.1.2。

[AC] wlan ap ap2 model WA2210-AG

[AC-wlan-ap-ap2] provision

[AC-wlan-ap-ap2-prvs] ip address 1.1.1.2 24

# 将AP配置视图下的配置信息保存到AP 1和AP 2的私有配置文件中。

[AC-wlan-ap-ap2-prvs] save wlan ap provision all

[AC-wlan-ap-ap2-prvs] return

# 手动重启AP 1和AP 2,使下发的配置信息生效。

<AC> reset wlan ap name ap1

<AC> reset wlan ap name ap2

(2) 配置AC 1

# 创建WLAN ESS接口。

<AC1> system-view

[AC1] interface wlan-ess 1

[AC1-WLAN-ESS1] quit

# 配置WLAN服务模板(明文模板),配置SSID为service,并将WLAN-ESS接口与该服务模板绑定。

[AC] wlan service-template 1 clear

[AC1-wlan-st-1] ssid service

[AC1-wlan-st-1] bind wlan-ess 1

[AC1-wlan-st-1] authentication-method open-system

[AC1-wlan-st-1] service-template enable

[AC1-wlan-st-1] quit

# 创建AP模板,名称为ap1,型号名称选择WA2100,该AP的序列号为210235A29G007C000020。

[AC1] wlan ap ap1 model WA2100

[AC1-wlan-ap-ap1] serial-id 210235A29G007C000020

[AC1-wlan-ap-ap1] description L3office

# 配置802.11g射频,指定工作信道为11。

[AC1-wlan-ap-ap1] radio 1 type dot11g

[AC1-wlan-ap-ap1-radio-1] channel 11

# 将服务模板1和射频策略radiopolicy1绑定到Radio 1口。

[AC1-wlan-ap-ap1-radio-1] radio-policy radiopolicy1

[AC1-wlan-ap-ap1-radio-1] service-template 1

[AC1-wlan-ap-ap1-radio-1] radio enable

[AC1-wlan-ap-ap1-radio-1] return

(3) 验证结果

AP 1和AP 2重启后,AP 1、AP 2和AC 1建立连接。

AC 1、AC 2和AP通过交换机相连,在AC 1上配置较高的AP连接优先级,使AP和AC 1建立CAPWAP连接。

图1-21 AP连接优先级组网图

(1) 配置AC 1

# 创建WLAN ESS接口。

<AC1> system-view

[AC1] interface wlan-ess 1

[AC1-WLAN-ESS1] quit

# 配置WLAN服务模板(明文模板),配置SSID为service,并将WLAN-ESS接口与该服务模板绑定。

[AC1] wlan service-template 1 clear

[AC1-wlan-st-1] ssid service

[AC1-wlan-st-1] bind wlan-ess 1

[AC1-wlan-st-1] authentication-method open-system

[AC1-wlan-st-1] service-template enable

[AC1-wlan-st-1] quit

# 在AC 1上配置AP。

[AC1] wlan ap ap1 model WA2100

[AC1-wlan-ap-ap1] serial-id 210235A29G007C000020

# 配置AP连接优先级为6。

[AC1-wlan-ap-ap1] priority level 6

[AC1-wlan-ap-ap1] radio 1 type dot11g

[AC1-wlan-ap-ap1-radio-1] service-template 1

[AC1-wlan-ap-ap1-radio-1] radio enable

(2) 配置AC 2

AC 2与AC 1的配置基本相同,不同的是,在AC 2上保持缺省的AP连接优先级,即AP连接优先级为4。

(3) 验证结果

在AC 1上配置的AP连接优先级较高,AP和AC 1建立CAPWAP连接。

需要注意的是,只有当AP同时发现AC 1和AC 2的时候,才会选择优先级较高的AC 1建立CAPWAP连接;如果AP先和低优先级的AC 2建立了CAPWAP连接,再发现高优先级的AC 1,这时AP不会和AC 1建立CAPWAP连接。

某公司为了满足多媒体应用的高带宽要求,需要部署高速接入的802.11n无线网络。

具体要求如下:

· AP提供SSID为11nservice的明文方式的无线接入服务。

· 为了保护现有投资,兼容现有的802.11g无线网络,采用802.11gn射频模式。

图1-22 802.11n组网图

(1) 配置AC

# 创建WLAN ESS接口。

<AC> system-view

[AC] interface wlan-ess 1

[AC-WLAN-ESS1] quit

# 配置WLAN服务模板(明文模板),配置SSID为11nservice,并将WLAN-ESS接口与该服务模板绑定。

[AC] wlan service-template 1 clear

[AC-wlan-st-1] ssid 11nservice

[AC-wlan-st-1] bind WLAN-ESS 1

[AC-wlan-st-1] authentication-method open-system

[AC-wlan-st-1] service-template enable

[AC-wlan-st-1] quit

# 在AC上配置AP,选择的AP必须支持802.11n。

[AC] wlan ap ap1 model WA2610E-AGN

[AC-wlan-ap-ap1] serial-id 210235A29G007C000020

# 配置AP的射频工作在802.11n模式,兼容802.11g。

[AC-wlan-ap-ap1] radio 1 type dot11gn

# 将服务模板绑定到radio口。。

[AC-wlan-ap-ap1-radio-1] service-template 1

[AC-wlan-ap-ap1-radio-1] radio enable

(2) 验证结果

· 客户端可以成功关联AP,上线后可以访问网络。

· 可以使用display wlan client verbose 命令查看上线的客户端。在该命令的显示信息中会显示11n客户端的信息。

网关Gateway的MAC地址为000f-e212-7788。要求通过配置实现用户隔离,要求VLAN 2中的用户Client A、Client B和Host A可以访问Internet,但是VLAN 2中的用户之间都不可以相互访问。

图1-23 用户隔离配置组网

(1) 配置AC

# 配置AP,使AC和AP之间建立隧道连接。

可以参照1.12.1 WLAN服务典型配置举例建立AC和AP间隧道。具体配置步骤略。

# 在VLAN 2上开启用户隔离功能,使VLAN 2中的用户之间都不可以相互访问。

<AC> system-view

[AC] user-isolation vlan 2 enable

# 将网关的MAC地址加入VLAN 2的允许地址列表,使VLAN 2中的用户Client A、Client B和Host A可以访问Internet。

[AC] user-isolation vlan 2 permit-mac 000f-e212-7788

# 在VLAN 2上开启用户隔离功能,使VLAN 2中的用户之间不可以相互访问。

[AC] user-isolation vlan 2 enable

(2) 验证结果

VLAN 2中的用户Client A、Client B和Host A可以访问Internet,但是VLAN 2中的用户之间都不可以相互访问

当AC的上行链路出现故障时,如果继续让无线客户端连接到该AP,无线客户端仍然无法访问外部网络。利用上行链路检测功能,在上行链路出现故障时,AC通知AP自动关闭Radio,使无线客户端无法关联到该AC下挂的AP。

图1-24 上行链路检测组网图

# 创建ICMP-echo类型的NQA测试组并配置相关测试参数。

<AC> system-view

[AC] nqa entry admin test

[AC-nqa-admin-test] type icmp-echo

[AC-nqa-admin-test-icmp-echo] destination ip 10.1.1.1

# 配置可选参数。

[AC-nqa-admin-test-icmp-echo] frequency 1000

# 配置联动项1(连续失败5次触发联动)。

[AC-nqa-admin-test-icmp-echo] reaction 1 checked-element probe-fail threshold-type consecutive 5 action-type trigger-only

[AC-nqa-admin-test-icmp-echo] quit

# 启动ICMP-echo测试操作。

[AC] nqa schedule admin test start-time now lifetime forever

# 配置Track项1,关联NQA测试组(管理员为admin,操作标签为test)的联动项1。

[AC] track 1 nqa entry admin test reaction 1

# 配置上行链路检测与Track项1关联。

[AC] wlan uplink track 1

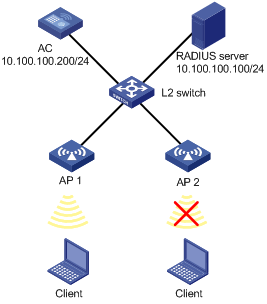

当无线用户进行认证时,需要判断当前用户连接的AP是否为允许的AP,只有允许的AP才可以允许该用户接入。

图1-25 用户接入AP控制组网图

(1) 配置AC

# 开启端口安全功能。

<AC> system-view

[AC] port-security enable

# 配置用户认证方式为eap。

[AC] dot1x authentication-method eap

# 创建一个RADIUS方案。

[AC] radius scheme wlan-user-policy

# 配置RADIUS认证服务器的IP地址,RADIUS计费服务器的IP地址、认证和计费key。

[AC-radius-wlan-user-policy] server-type extended

[AC-radius-wlan-user-policy] primary authentication 10.100.100.100

[AC-radius-wlan-user-policy] primary accounting 10.100.100.100

[AC-radius-wlan-user-policy] key authentication wlan

[AC-radius-wlan-user-policy] key accounting wlan

# 配置本设备的IP地址。

[AC-radius-wlan-user-policy] nas-ip 10.100.100.200

[AC-radius-wlan-user-policy] quit

# 创建ISP域并配置AAA方案。

[AC] domain universal

[AC-isp-universal] authentication default radius-scheme wlan-user-policy

[AC-isp-universal] authorization default radius-scheme wlan-user-policy

[AC-isp-universal] accounting default radius-scheme wlan-user-policy

[AC-isp-universal] quit

# 配置universal为缺省域。

[AC] domain default enable universal

# 配置WLAN接口以及端口安全模式。

[AC] interface wlan-ess 1

[AC-WLAN-ESS1] port-security port-mode userlogin-secure-ext

[AC-WLAN-ESS1] port-security tx-key-type 11key

[AC-WLAN-ESS1] undo dot1x multicast-trigger

[AC-WLAN-ESS1] undo dot1x handshake

[AC-WLAN-ESS1] quit

# 配置服务模板并绑定WLAN接口。

[AC] wlan service-template 1 crypto

[AC-wlan-st-1] ssid test

[AC-wlan-st-1] bind wlan-ess 1

[AC-wlan-st-1] authentication-method open-system

[AC-wlan-st-1] cipher-suite ccmp

[AC-wlan-st-1] security-ie rsn

[AC-wlan-st-1] service-template enable

[AC-wlan-st-1] quit

# 将射频接口与服务模板绑定。

[AC] wlan ap ap1 model wa2100

[AC-wlan-ap-ap1] serial-id 210235A29G007C000020

[AC-wlan-ap-ap1] radio 1 type dot11g

[AC-wlan-ap-ap1-radio1] service-template 1

[AC-wlan-ap-ap1-radio1] radio enable

[AC-wlan-ap-ap1-radio1] return

# 配置AP组并应用在User Profile下。

<AC> system-view

[AC] wlan ap-group 11

[AC-ap-group11] ap ap1

[AC-ap-group11] quit

[AC] user-profile management

[AC-user-profile-management] wlan permit-ap-group 11

[AC-user-profile-management] quit

[AC] user-profile management enable

(2) 配置RADIUS服务器

# 在RADIUS服务器上下发User Profile。

登录进入iMC管理平台,选择“业务”页签,单击导航树中的[接入业务/服务配置管理],进入服务配置管理页面,在该页面中单击“增加”按钮后,进入配置页面。

配置下发User Profile:management。

图1-26 配置下发User Profile

(3) 验证结果

User Profile下设置的AP组只包含AP 1,所以Client只能通过关联AP 1得到无线服务。

两个无线控制器AC 1和AC 2通过一个二层交换机连接,两个AC处于同一个漫游组,无线客户端先通过AP 1获取无线服务,然后漫游到与AC 2相连的AP 2上。要求无线客户端通过允许接入的AP接入无线网络,并保证无线客户端在漫游后还能获取无线服务。

图1-27 AC间漫游用户接入AP控制组网图

![]()

RADIUS服务器上的配置和1.13.1 3. (2)相似,此处省略。

(1) 配置AC 1

# 开启端口安全功能。

<AC1> system-view

[AC1] port-security enable

# 配置用户认证方式为eap。

[AC1] dot1x authentication-method eap

# 配置无线端口安全,使用802.1X认证方式。

[AC1] interface wlan-ess 1

[AC1-WLAN-ESS1] port-security port-mode userlogin-secure-ext

[AC1-WLAN-ESS1] port-security tx-key-type 11key

[AC1-WLAN-ESS1] undo dot1x multicast-trigger

[AC1-WLAN-ESS1] undo dot1x handshake

[AC1-WLAN-ESS1] quit

# 创建服务模板1(加密类型服务模板),配置SSID为abc。

[AC1] wlan service-template 1 crypto

[AC1-wlan-st-1] ssid abc

[AC1-wlan-st-1] bind wlan-ess 1

[AC1-wlan-st-1] authentication-method open-system

[AC1-wlan-st-1] cipher-suite ccmp

[AC1-wlan-st-1] security-ie rsn

[AC1-wlan-st-1] service-template enable

[AC1-wlan-st-1] quit

# 配置AP 1:创建AP 1的模板,名称为ap1,型号名称选择WA2100,并配置AP 1的序列号为210235A045B05B1236548。

[AC1] wlan ap ap1 model WA2100

[AC1-wlan-ap-ap1] serial-id 210235A045B05B1236548

[AC1-wlan-ap-ap1] radio 1 type dot11g

# 将服务模板1绑定到AP 1的Radio 1口。

[AC1-wlan-ap-ap1-radio-1] service-template 1

[AC1-wlan-ap-ap1-radio-1] radio enable

[AC1-wlan-ap-ap1-radio-1] quit

[AC1-wlan-ap-ap1] quit

# 配置AC 1上的漫游组,并开启IACTP服务。

[AC1] wlan mobility-group abc

[AC1-wlan-mg-abc] source ip 10.18.1.1

[AC1-wlan-mg-abc] member ip 10.18.1.2

[AC1-wlan-mg-abc] mobility-group enable

[AC1-wlan-mg-abc] return

# 配置AP组并应用在User Profile下。

<AC1> system-view

[AC1] wlan ap-group 1

[AC1-ap-group1] ap ap1 ap2

[AC1-ap-group1] quit

[AC1] user-profile management

[AC1-user-profile-management] wlan permit-ap-group 1

[AC1-user-profile-management] quit

[AC1] user-profile management enable

(2) 配置AC 2

# 开启端口安全功能。

<AC2> system-view

[AC2] port-security enable

# 配置用户认证方式为eap。

[AC2] dot1x authentication-method eap

# 配置无线端口安全,使用802.1X认证方式。

[AC2] interface wlan-ess 1

[AC2-WLAN-ESS1] port-security port-mode userlogin-secure-ext

[AC2-WLAN-ESS1] port-security tx-key-type 11key

[AC2-WLAN-ESS1] undo dot1x multicast-trigger

[AC2-WLAN-ESS1] undo dot1x handshake

[AC2-WLAN-ESS1] quit

# 创建服务模板1(加密类型服务模板),配置SSID为abc。

[AC2] wlan service-template 1 crypto

[AC2-wlan-st-1] ssid abc

[AC2-wlan-st-1] bind wlan-ess 1

[AC2-wlan-st-1] authentication-method open-system

[AC2-wlan-st-1] cipher-suite ccmp

[AC2-wlan-st-1] security-ie rsn

[AC2-wlan-st-1] service-template enable

[AC2-wlan-st-1] quit

# 配置AP 2:创建AP 2的模板,名称为ap2,型号名称选择WA2100,并配置AP 2的序列号为210235A22W0076000103。

[AC2] wlan ap ap2 model WA2100

[AC2-wlan-ap-ap2] serial-id 210235A22W0076000103

[AC2-wlan-ap-ap2] radio 1 type dot11g

[AC2-wlan-ap-ap2-radio-1] service-template 1

[AC2-wlan-ap-ap2-radio-1] radio enable

[AC2-wlan-ap-ap2-radio-1] quit

[AC2-wlan-ap-ap2] quit

# 配置AC 2上的漫游组,并开启IACTP服务。

[AC2] wlan mobility-group abc

[AC2-wlan-mg-abc] source ip 10.18.1.2

[AC2-wlan-mg-abc] member ip 10.18.1.1

[AC2-wlan-mg-abc] mobility-group enable

[AC2-wlan-mg-abc] quit

# 配置AP组并应用在User Profile下。

[AC2] wlan ap-group 1

[AC2-ap-group1] ap ap1 ap2

[AC2-ap-group1] quit

[AC2] user-profile management

[AC2-user-profile-management] wlan permit-ap-group 1

[AC2-user-profile-management] quit

[AC2] user-profile management enable

(3) 验证结果

AP 1和AP 2下的User Profile均允许接入AP 1,AP 2,客户端漫游成功。

不同款型规格的资料略有差异, 详细信息请向具体销售和400咨询。H3C保留在没有任何通知或提示的情况下对资料内容进行修改的权利!