04-WLAN漫游配置

本章节下载: 04-WLAN漫游配置 (390.37 KB)

目 录

IACTP(Inter Access Controller Tunneling Protocol 访问控制器间隧道协议)是H3C公司自主研发的隧道协议,该协议定义了AC(Access Controller,无线控制器)与AC之间是如何通信的。IACTP提供了无线控制器间报文的通用封装和传输机制,保证了AC之间的安全传输。无线控制器间通信的建立采用标准的TCP C/S模式。

多个无线控制器可以通过IACTP协议建立漫游组。在当前版本中一个漫游组最多允许有8个无线控制器。漫游组的建立和维护均由IACTP协议完成。

IACTP协议为应用(共享与交换信息)提供了一个控制通道,也同时提供封装AC间传输数据的数据通道。IACTP协议同时支持IPv4和IPv6。

当一个支持Key Caching快速漫游技术的用户终端第一次关联到漫游组内的任何一个无线控制器(该控制器即为他的家乡代理Home-AC,HA)时,用户终端会和HA之间进行完整的802.1X认证,并会采用11Key进行密钥协商。用户终端在漫游组内跨AC漫游之前,漫游组内的无线控制器之间(新关联的控制器为他的外地代理Foreign-AC,FA)会进行终端信息的同步。用户终端在发生漫游并关联到FA时不用再进行802.1X认证,FA可以快速认证无线终端的信息,只需执行11key密钥协商即可在漫游组内实现方便地无缝漫游。

· HA(Home-AC):一个无线终端首次向漫游组内的某个无线控制器进行关联,该无线控制器即为他的HA。

· FA(Foreign-AC):与无线终端正在连接,且不是HA的无线控制器,该无线控制器即为他的FA。

· 可快速漫游终端:一个关联到漫游组内AC、且支持快速漫游服务(支持key caching技术)的无线终端。

· 漫出终端:在漫游组中,一个漫游无线终端正连接到HA之外的无线控制器,该无线终端相对HA来说被称为漫出终端。

· 漫入终端:在漫游组中,一个漫游无线终端正连接到HA之外的某个无线控制器FA上,该无线终端相对当前FA来说被称为漫入终端。

· AC内漫游(Intra-AC roaming):一个无线终端从无线控制器的一个AP漫游到同一个无线控制器内的另一个AP中,即称为AC内漫游。

· AC间漫游(Inter-AC roaming):一个无线终端从无线控制器的AP漫游到另一个无线控制器内的AP中,即称为AC间漫游。

· AC间快速漫游(Inter-AC fast roaming):如果一个终端可以协商采用802.1X(RSN)认证方式并支持key caching技术,则该终端具有AC间快速漫游能力。

WLAN漫游拓扑组成:

· AC内漫游

· AC间漫游

· FA内漫游

· FA间漫游

· 往返漫游

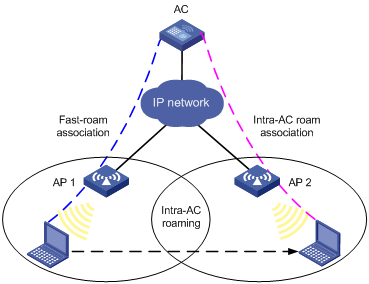

图1-1 AC内漫游

(1) 一个终端与AP 1关联,AP 1连接AC。

(2) 该终端断开与AP 1的关联,漫游到与同一无线控制器AC相连的AP 2上。

(3) 该终端关联到AP 2的过程即为AC内漫游。

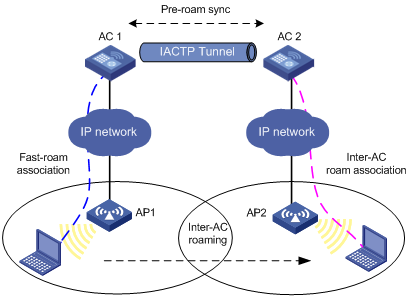

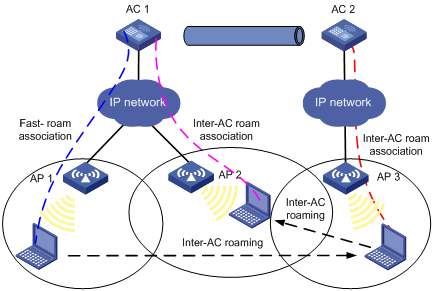

图1-2 AC间漫游

(1) 一个终端与AP 1关联,AP 1连接AC 1。

(2) 终端断开与AP 1的关联,漫游到AP 2,后者连接到另一个无线控制器成员AC 2。

(3) 该终端关联到AP 2的过程即为AC间漫游。在AC间漫游之前,AC 1需要和AC 2通过IACTP隧道同步预漫游终端的信息。

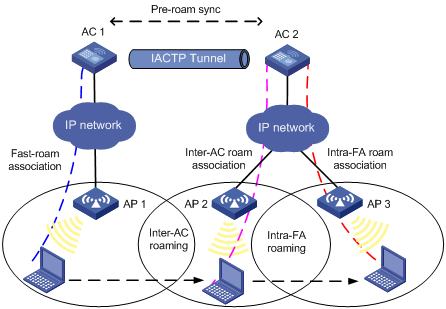

图1-3 FA内漫游

(1) 一个终端与AP 1关联,AP 1连接AC 1。

(2) 该终端断开与AP 1的关联,漫游到AP 2,后者连接到另一个无线控制器成员AC 2。这时AC 2就是终端的FA。

(3) 该终端通过AC间漫游关联到AP 2。在AC间漫游之前,AC 1需要和AC 2通过IACTP隧道同步预漫游终端的信息。

(4) 该终端断开与AP 2的关联,漫游到AP 3,AP 3和AP 2连接到同一个无线控制器AC 2下。终端关联到AP 3的过程即为FA内漫游。

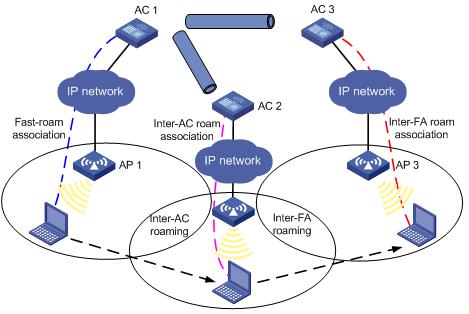

图1-4 FA间漫游

(1) 一个终端与AP 1关联,AP 1连接AC 1。

(2) 该终端断开与AP 1的关联,漫游到另一个无线控制器成员AC 2所连接的AP 2上。这时AC 2就是终端的FA。

(3) 该终端关联到AP 2的过程即为AC间漫游。

(4) 该终端断开与AP 2的关联,漫游到另一个无线控制器成员AC 3所连接的AP 3上。这时AC 3是该终端的FA。该终端关联到AP 3的过程即为FA间漫游。在AC间漫游前,AC 1需要和AC 2、AC 3通过IACTP隧道同步预漫游终端的信息。

图1-5 往返漫游

(1) 一个终端与AP 1关联,AP 1连接AC 1。AC 1是这个终端的HA。

(2) 该终端断开与AP 1的关联,漫游到另一个无线控制器成员AC 2所连接的AP 3上。这时AC 2就是这个终端的FA。

(3) 该终端关联到AP 3的过程就是AC间漫游。在AC间漫游前,AC 1需要同无线控制器AC 2通过IACTP隧道同步预漫游终端的信息。

(4) 该终端断开与AP 3的关联,漫游回AP 2或AP 1上,AP 2和AP 1都连接在AC 1上,即该终端的HA。该过程即为返回HA。

IACTP服务是WLAN系统的一部分,必须在创建了漫游组并配置了相关源IP地址后才可以开启。

IACTP漫游组需要配置以下属性,如:漫游隧道版本、源IP地址、认证模式、成员IP地址等。

通过以下步骤可以完成漫游组的配置并开启IACTP服务

表1-1 配置漫游组并开启IACTP服务

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置WLAN漫游组 |

wlan mobility-group name |

必选 在配置漫游组时,同一漫游组内的AC的漫游组名应该保持一致 |

|

配置漫游组隧道版本 |

mobility-tunnel { iactp | iactp6 } |

可选 缺省情况下,漫游组隧道版本为IPv4 |

|

配置源IP地址 |

source { ip ipv4-address | ipv6 ipv6-address } |

必选 缺省情况下,没有配置IACTP协议的源IP地址 |

|

添加漫游组成员 |

member { ip ipv4-address | ipv6 ipv6-address } [ vlan vlan-id-list ] |

必选 缺省情况下,漫游组中没有无线控制器成员 漫游组成员是否可以动态添加与IACTP服务是否开启无关 |

|

配置IACTP控制消息完整性认证模式 |

authentication-mode authentication-method [ cipher | simple ] authentication-key |

可选 缺省情况下,IACTP控制消息完整性认证模式是处于关闭状态 |

|

开启IACTP服务 |

mobility-group enable |

必选 缺省情况下,IACTP服务处于关闭状态 |

![]()

· 不要将漫游组内的AC配置为双AC备份。

· 同一漫游组内的AC的User Profile的配置必须一致。

为实现客户端能够在AC间进行漫游,需要先在各AC上完成漫游组的配置,然后在这些AC上开启漫游功能。

表1-2 开启漫游功能

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入漫游组视图 |

wlan mobility-group name |

必选 |

|

开启漫游功能 |

roam enable |

可选 缺省情况下,漫游功能处于开启状态 关闭/开启漫游功能时,漫游组必须处于关闭状态,否则不允许修改漫游功能配置 |

在完成上述配置后,在任意视图下执行display命令可以显示配置后WLAN漫游的运行情况,通过查看显示信息验证配置的效果。

表1-3 WLAN漫游显示与维护命令

|

操作 |

命令 |

|

查看漫游组信息 |

display wlan mobility-group [ member { ip IPv4-address | ipv6 IPv6-address } ] [ | { begin | exclude | include } regular-expression ] |

|

查看HA上的WLAN客户端漫游信息 |

display wlan client roam-track mac-address mac-address [ | { begin | exclude | include } regular-expression ] |

|

查看WLAN客户端漫游信息 |

display wlan client { roam-in | roam-out } [ member { ip IPv4-address | ipv6 IPv6-address } ] [ verbose ] [ | { begin | exclude | include } regular-expression ] |

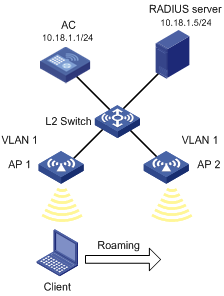

AC、AP 1和AP 2在VLAN 1中,客户端先通过AP 1连接至无线网络,然后漫游到与同一无线控制器相连的AP 2上。

图1-6 AC内漫游组网图

![]()

· 无线接入服务的配置请参见“WLAN配置指导”中的“WLAN服务配置”。需要注意的是,只有使用RSN+802.1X认证方式时,客户端才能进行快速漫游。

· 如果选择的认证方式涉及远程认证,需要对相关Radius服务器进行设置,具体步骤请参见“WLAN配置指导”中的“WLAN安全配置”。

(1) 配置AC

# 进入接口WLAN-ESS1上配置端口安全模式为userlogin-secure-ext,并使能端口的密钥协商功能。

<AC> system-view

[AC] interface wlan-ess 1

[AC-WLAN-ESS1] port-security port-mode userlogin-secure-ext

[AC-WLAN-ESS1] port-security tx-key-type 11key

# 关闭802.1X多播触发功能和在线用户握手功能。

[AC-WLAN-ESS1] undo dot1x multicast-trigger

[AC-WLAN-ESS1] undo dot1x handshake

[AC-WLAN-ESS1] quit

# 创建服务模板1(加密类型服务模板),配置SSID为intra-roam,将WLAN-ESS1接口绑定到服务模板1。

[AC] wlan service-template 1 crypto

[AC-wlan-st-1] ssid intra-roam

[AC-wlan-st-1] bind wlan-ess 1

# 配置无线客户端接入该无线服务(SSID)的认证方式为开放式系统认证,并在帧加密时使能CCMP加密套件。

[AC-wlan-st-1] authentication-method open-system

[AC-wlan-st-1] cipher-suite ccmp

[AC-wlan-st-1] security-ie rsn

# 使能服务模板1。

[AC-wlan-st-1] service-template enable

[AC-wlan-st-1] quit

# 使能端口安全。

[AC] port-security enable

# 配置802.1X用户的认证方式为EAP。

[AC] dot1x authentication-method eap

# 创建RADIUS方案rad,指定extended类型的RADIUS服务器,表示支持与服务器交互扩展报文。

[AC] radius scheme rad

[AC-radius-rad] server-type extended

# 配置主认证RADIUS服务器的IP地址10.18.1.5,主计费RADIUS服务器的IP地址10.18.1.5。

[AC-radius-rad] primary authentication 10.18.1.5

[AC-radius-rad] primary accounting 10.18.1.5

# 配置系统与认证RADIUS服务器交互报文时的共享密钥为12345678,系统与计费RADIUS服务器交互报文时的共享密钥为12345678。

[AC-radius-rad] key authentication 12345678

[AC-radius-rad] key accounting 12345678

# 配置AC发送RADIUS报文使用的源IP地址为10.18.1.1。

[AC-radius-rad] nas-ip 10.18.1.1

[AC-radius-rad] quit

# 创建cams域,指定rad为该域用户的RADIUS方案。

[AC] domain cams

[AC-isp-cams] authentication default radius-scheme rad

[AC-isp-cams] authorization default radius-scheme rad

[AC-isp-cams] accounting default radius-scheme rad

[AC-isp-cams] quit

# 在WLAN-ESS接口上配置802.1X用户的强制认证域为cams。

[AC] interface WLAN-ESS 1

[AC-WLAN-ESS1] dot1x mandatory-domain cams

[AC-WLAN-ESS1] quit

# 配置AP 1:创建AP 1的模板,名称为ap1,型号名称选择WA2100,并配置AP 1的序列号为210235A045B05B1236548。

[AC] wlan ap ap1 model WA2100

[AC-wlan-ap-ap1] serial-id 210235A045B05B1236548

[AC-wlan-ap-ap1] radio 1 type dot11g

# 将服务模板1绑定到AP 1的radio 1口,AC内漫游要求各AP的SSID相同,这里AP 1下绑定服务模板1。

[AC-wlan-ap-ap1-radio-1] service-template 1

[AC-wlan-ap-ap1-radio-1] radio enable

[AC-wlan-ap-ap1-radio-1] quit

[AC-wlan-ap-ap1] quit

# 配置AP 2:创建AP 2的模板,名称为ap2,型号名称选择WA2100,配置AP 2的序列号为2210235A22W0076000103。

[AC] wlan ap ap2 model WA2100

[AC-wlan-ap-ap2] serial-id 210235A22W0076000103

[AC-wlan-ap-ap2] radio 1 type dot11g

# 将服务模板1绑定到AP 2 的radio 1口(AC内漫游要求各AP的SSID相同,因此在AP 2下绑定的服务模板需要和AP 1保持一致)。

[AC-wlan-ap-ap2-radio-1] service-template 1

[AC-wlan-ap-ap2-radio-1] radio enable

[AC-wlan-ap-ap2-radio-1] return

(2) 验证结果

在客户端漫游后,使用display wlan client verbose查看显示信息,AP Name和BSSID字段发生变化。同时可以通过display wlan client roam-track mac-address命令查看客户端的漫游跟踪信息。

两个无线控制器AC 1和AC 2通过一个二层交换机连接,两个无线控制器处于同一个网段,AC 1的IP地址为10.18.1.1/24;AC 2的IP地址为10.18.1.2/24。客户端Client先通过AP 1连接至无线网络,然后漫游到与另一个无线控制器相连的AP 2上。

图1-7 AC间漫游组网图

![]()

· 无线接入服务的配置请参见“WLAN配置指导”中的“WLAN服务配置”。需要注意的是,只有使用RSN+802.1X认证方式时,客户端才能进行快速漫游。

· 如果选择的认证方式涉及远程认证,需要对相关Radius服务器进行设置,具体步骤请参见“WLAN配置指导”中的“WLAN安全配置”。

(1) 配置AC 1

# 在接口WLAN-ESS1,配置端口安全模式为userlogin-secure-ext,使能端口的密钥协商功能。

<AC1> system-view

[AC1] interface wlan-ess 1

[AC1-WLAN-ESS1] port-security port-mode userlogin-secure-ext

[AC1-WLAN-ESS1] port-security tx-key-type 11key

# 关闭802.1X多播触发功能和在线用户握手功能。

[AC1-WLAN-ESS1] undo dot1x multicast-trigger

[AC1-WLAN-ESS1] undo dot1x handshake

[AC1-WLAN-ESS1] quit

# 创建服务模板1(加密类型服务模板),配置当前服务模板的SSID为inter-roam,将WLAN-ESS1接口绑定到服务模板1。

[AC1] wlan service-template 1 crypto

[AC1-wlan-st-1] ssid inter-roam

[AC1-wlan-st-1] bind wlan-ess 1

# 配置无线客户端接入该无线服务(SSID)的认证方式为开放式系统认证,并在帧加密时使能CCMP加密套件。

[AC1-wlan-st-1] authentication-method open-system

[AC1-wlan-st-1] cipher-suite ccmp

[AC1-wlan-st-1] security-ie rsn

# 使能服务模板1。

[AC1-wlan-st-1] service-template enable

[AC1-wlan-st-1] quit

# 使能端口安全。

[AC1] port-security enable

# 配置802.1X用户的认证方式为EAP。

[AC1] dot1x authentication-method eap

# 创建RADIUS方案rad,指定extended类型的RADIUS服务器,表示支持与服务器交互扩展报文。

[AC1] radius scheme rad

[AC1-radius-rad] server-type extended

# 配置主认证RADIUS服务器的IP地址10.18.1.5,主计费RADIUS服务器的IP地址10.18.1.5。

[AC1-radius-rad] primary authentication 10.18.1.5

[AC1-radius-rad] primary accounting 10.18.1.5

# 配置系统与认证RADIUS服务器交互报文时的共享密钥为12345678,系统与计费RADIUS服务器交互报文时的共享密钥为12345678。

[AC1-radius-rad] key authentication 12345678

[AC1-radius-rad] key accounting 12345678

# 配置AC发送RADIUS报文使用的源IP地址为10.18.1.1。

[AC1-radius-rad] nas-ip 10.18.1.1

[AC1-radius-rad] quit

# 创建cams域,指定rad为该域用户的RADIUS方案。

[AC1] domain cams

[AC1-isp-cams] authentication default radius-scheme rad

[AC1-isp-cams] authorization default radius-scheme rad

[AC1-isp-cams] accounting default radius-scheme rad

[AC1-isp-cams] quit

# 在WLAN-ESS接口上配置802.1X用户的强制认证域为cams。

[AC1] interface WLAN-ESS 1

[AC1-WLAN-ESS1] dot1x mandatory-domain cams

[AC1-WLAN-ESS1] quit

# 配置AP 1:创建AP 1的模板,名称为ap1,型号名称选择WA2100,并配置AP 1的序列号为210235A045B05B1236548。

[AC1] wlan ap ap1 model WA2100

[AC1-wlan-ap-ap1] serial-id 210235A045B05B1236548

[AC1-wlan-ap-ap1] radio 1 type dot11g

# 将SSID为inter-roam的服务模板绑定到AP 1的radio 1口。

[AC1-wlan-ap-ap1-radio-1] service-template 1

[AC1-wlan-ap-ap1-radio-1] radio enable

[AC1-wlan-ap-ap1-radio-1] quit

[AC1-wlan-ap-ap1] quit

# 配置漫游组的源IP地址(AC 1的IP地址)为10.18.1.1,漫游组成员的IP地址(AC 2的IP地址)为10.18.1.2。

[AC1] wlan mobility-group roam

[AC1-wlan-mg-roam] source ip 10.18.1.1

[AC1-wlan-mg-roam] member ip 10.18.1.2

[AC1-wlan-mg-roam] mobility-group enable

(2) 配置AC 2

# 在接口WLAN-ESS1,配置端口安全模式为userlogin-secure-ext,使能端口的密钥协商功能。

<AC2> system-view

[AC2] interface wlan-ess 1

[AC2-WLAN-ESS1] port-security port-mode userlogin-secure-ext

[AC2-WLAN-ESS1] port-security tx-key-type 11key

# 关闭802.1X多播触发功能和在线用户握手功能。

[AC2-WLAN-ESS1] undo dot1x multicast-trigger

[AC2-WLAN-ESS1] undo dot1x handshake

[AC2-WLAN-ESS1] quit

# 创建服务模板1(加密类型服务模板),配置当前服务模板的SSID为inter-roam,将WLAN-ESS1接口绑定到服务模板1。

[AC2] wlan service-template 1 crypto

[AC2-wlan-st-1] ssid inter-roam

[AC2-wlan-st-1] bind wlan-ess 1

# 配置无线客户端接入该无线服务(SSID)的认证方式为开放式系统认证,并在帧加密时使能CCMP加密套件,在AP发送信标和探查响应帧时携带RSN IE。

[AC2-wlan-st-1] authentication-method open-system

[AC2-wlan-st-1] cipher-suite ccmp

[AC2-wlan-st-1] security-ie rsn

# 使能服务模板1。

[AC2-wlan-st-1] service-template enable

[AC2-wlan-st-1] quit

# 使能端口安全。

[AC2] port-security enable

# 配置802.1X用户的认证方式为EAP。

[AC2] dot1x authentication-method eap

# 创建RADIUS方案rad,指定extended类型的RADIUS服务器,表示支持与服务器交互扩展报文。

[AC2] radius scheme rad

[AC2-radius-rad] server-type extended

# 配置主认证RADIUS服务器的IP地址10.18.1.5,主计费RADIUS服务器的IP地址10.18.1.5。

[AC2-radius-rad] primary authentication 10.18.1.5

[AC2-radius-rad] primary accounting 10.18.1.5

# 配置系统与认证RADIUS服务器交互报文时的共享密钥为12345678,系统与计费RADIUS服务器交互报文时的共享密钥为12345678。

[AC2-radius-rad] key authentication 12345678

[AC2-radius-rad] key accounting 12345678

# 配置AC发送RADIUS报文使用的源IP地址为10.18.1.2。

[AC2-radius-rad] nas-ip 10.18.1.2

[AC2-radius-rad] quit

# 创建cams域,指定rad为该域用户的RADIUS方案。

[AC2] domain cams

[AC2-isp-cams] authentication default radius-scheme rad

[AC2-isp-cams] authorization default radius-scheme rad

[AC2-isp-cams] accounting default radius-scheme rad

[AC2-isp-cams] quit

# 在WLAN-ESS接口上配置802.1X用户的强制认证域为cams。

[AC1] interface WLAN-ESS 1

[AC1-WLAN-ESS1] dot1x mandatory-domain cams

[AC1-WLAN-ESS1] quit

# 配置AP 2:创建AP 2的模板,名称为ap2,型号名称选择WA2100,配置AP 2的序列号为2210235A22W0076000103。

[AC2] wlan ap ap2 model WA2100

[AC2-wlan-ap-ap2] serial-id 210235A22W0076000103

[AC2-wlan-ap-ap2] radio 1 type dot11g

# AC间漫游要求各AP的SSID相同,所以需要将SSID为inter-roam的服务模板绑定到AP 2的radio 1口。

[AC2-wlan-ap-ap2-radio-1] service-template 1

[AC2-wlan-ap-ap2-radio-1] radio enable

[AC2-wlan-ap-ap2-radio-1] quit

[AC2-wlan-ap-ap2] quit

# 配置漫游组的源IP地址(AC 1的IP地址)为10.18.1.2,漫游组成员的IP地址(AC 2的IP地址)为10.18.1.1。

[AC2] wlan mobility-group roam

[AC2-wlan-mg-roam] source ip 10.18.1.2

[AC2-wlan-mg-roam] member ip 10.18.1.1

[AC2-wlan-mg-roam] mobility-group enable

(3) 验证结果

在AC 1设备上使用display wlan client roam-out命令可以看到客户端漫出信息,在AC 2设备上使用display wlan client roam-in命令可以看到客户端漫入信息。

同时在AC 1上可以通过display wlan client roam-track mac-address命令查看客户端的漫游跟踪信息。

不同款型规格的资料略有差异, 详细信息请向具体销售和400咨询。H3C保留在没有任何通知或提示的情况下对资料内容进行修改的权利!