06-WLAN IDS配置

本章节下载: 06-WLAN IDS配置 (381.36 KB)

802.11网络很容易受到各种网络威胁的影响,如未经授权的AP用户、Ad-hoc网络、拒绝服务型攻击等。Rogue设备对于企业网络安全来说是一个很严重的威胁。WIDS(Wireless Intrusion Detection System)用于对有恶意的用户攻击和入侵无线网络进行早期检测。WIPS(Wireless Intrusion Prevention System)可以保护企业网络和用户不被无线网络上未经授权的设备访问。Rogue设备检测功能是WIDS/WIPS功能的一部分,它用于检测WLAN网络中的Rogue设备,并对它们采取反制措施,以阻止其工作。

· Wireless Intrusion Detection System (WIDS):WIDS用于放置到已有的无线网络中,它可以对网络外恶意的攻击和入侵无线网络进行检测。

· Rogue AP:网络中未经授权或者有恶意的AP,它可以是私自接入到网络中的AP、未配置的AP、邻居AP或者攻击者操作的AP。如果在这些AP上存在漏洞的话,黑客就有机会危害你的网络安全。

· Rogue Client:非法客户端,网络中未经授权或者有恶意的客户端,类似于rogue AP。

· Rogue Wireless Bridge:非法无线网桥,网络中未经授权或者有恶意的网桥。

· Monitor AP:网络中用于扫描或监听无线介质,并试图检测无线网络中的攻击。

· Ad-hoc mode:把无线客户端的工作模式设置为Ad-hoc模式,Ad-hoc终端可以不需要任何设备支持而直接进行通讯。

· Passive Scanning:在被动扫描模式下,monitor AP监听该信道下空气介质中所有的802.11帧。

· Active Scanning:在监听802.11帧的同时,monitor AP发送广播探查请求并在该信道上等待所有的探查响应消息。每一个在monitor AP附近的AP都将回应探查请求,这样就可以通过处理探查响应帧来分辨friend AP和rogue AP。在发送探查请求时,Monitor AP是伪装成客户端的。

Rogue设备检测比较适合于大型的WLAN网络。通过在已有的WLAN网络中制定非法设备检测规则,可以对整个WLAN网络中的异常设备进行监视。

Rogue设备检测可以检测WLAN网络中的多种设备,例如Rogue AP,Rogue client,无线网桥,Ad-hoc终端等等。

在检测到Rogue设备后,可以使能反制功能,根据反制的模式,Monitor AP从无线控制器下载攻击列表,并对Rogue设备采取措施。

例如:如果反制模式是config,那么Monitor AP将只对静态配置的攻击列表中的设备采取反制措施。启动反制措施后,Monitor AP通过使用Rogue设备的地址发送假的解除认证帧来对Rogue设备进行反制。

Rogue AP检测特性支持下列功能:

· 不同信道RF监视

· Rogue AP检测

· Rogue客户端检测

· Adhoc网络检测

· 无线网桥检测

· 对Rogue AP、Rogue Client和adhoc网络采取反制措施

为了及时发现WLAN网络的恶意或者无意的攻击,通过记录信息或者发送日志信息的方式通知网络管理者。目前设备支持的入侵检测主要包括泛洪攻击检测、Spoof检测以及Weak IV检测。

泛洪攻击(Flooding攻击)是指WLAN设备会在短时间内接收了大量的同种类型的报文。此时WLAN设备会被泛洪的攻击报文淹没而无法处理合法无线客户端的报文。

攻击检测通过持续地监控每台无线客户端的流量大小来预防这种泛洪攻击。当流量超出可容忍的上限时,该无线客户端将被认定在实施泛洪攻击。如果在WLAN设备上开启动态黑名单功能,此时被检测到的攻击设备将被加入黑名单,在后续一段时间内将被禁止接入WLAN网络。

入侵检测支持对下列报文的泛洪攻击检测:

· 认证请求/解除认证请求(Authentication / De-authentication);

· 关联请求/解除关联请求/重新关联请求(Association / Disassociation / Reassociation);

· 探查请求(Probe Request);

· 802.11 Null数据帧;

· 802.11 Action帧;

Spoofing攻击是指潜在的攻击者会仿冒其他设备的名义发送攻击报文,以达到破坏无线网络正常工作的目的。例如:无线网络中的客户端已经和AP关联,并处于正常工作状态,此时如果有攻击者仿冒AP的名义给客户端发送解除认证报文就可能导致客户端下线,同样如果攻击者仿冒客户端的名义给AP发送解除认证报文也会影响无线网络的正常工作。

目前,Spoofing攻击检测支持对仿冒AP名义发送的广播解除认证和广播解除关联报文进行检测。当接收到这两种报文时,设备会将其定义为Spoofing攻击并被记录到日志中。

使用WEP加密的时候,WLAN设备对于每一个报文都会使用初始化向量(IV,Initialization Vector),IV和Key一起作为输入来生成Key Stream,使相同密钥产生不同加密效果。当一个WEP报文被发送时,用于加密报文的IV也作为报文头的一部分被发送。如果WLAN设备使用不安全的方法生成IV,例如始终使用固定的IV,就可能会暴露共享的密钥,如果潜在的攻击者获得了共享的密钥,攻击者将能够控制网络资源。

检测IDS攻击可以通过识别每个WEP报文的IV来预防这种攻击,当一个有Weak IV的报文被检测到时,这个检测将立刻被记录到日志中。

|

配置任务 |

说明 |

详细配置 |

|

|

配置AP的工作模式 |

必选 |

||

|

配置Rogue设备检测 |

配置对Rogue设备进行检测(仅检测) |

可选 |

|

|

配置对检测到的Rogue设备进行防攻击 |

|||

|

Rogue设备检测显示和维护 |

|||

|

配置IDS攻击检测 |

配置IDS攻击检测 |

可选 |

|

|

IDS攻击检测显示和维护 |

|||

WLAN网络由跨越建筑物提供不同WLAN服务的AP组成,由于rogue设备的存在,管理员需要其中的一些AP监视WLAN。AP可以工作在Normal、Monitor或Hybrid三种模式之一。

· 标准(Normal)模式:AP仅传输WLAN用户的数据,不进行任何监测。

· 监控(Monitor)模式:在这种模式下,AP需要扫描WLAN中的设备,此时AP仅做监测AP,不做接入AP。当AP工作在Monitor模式时,该AP提供的所有WLAN服务都将关闭。Monitor模式的AP,监听所有802.11帧。

· 混合(Hybrid)模式:在这种模式下,AP可以在监测无线环境中设备的同时传输WLAN数据。

表1-2 配置AP的工作模式

|

配置 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入AP模板视图 |

wlan ap ap-name model model-name |

- |

|

配置AP工作在Monitor模式 |

work-mode monitor |

两者选择其一 缺省情况下,AP为Normal模式,仅提供WLAN服务 需要注意的是: · 当AP从Normal模式切换到Monitor模式时,AP不会重启 · 当AP从Monitor模式切换到Normal模式时,AP会重启 |

|

配置AP工作在Hybrid模式 |

device-detection enable |

![]()

· 如果AP工作模式为Hybrid模式,需要配置服务模板,这样AP在监测无线设备的同时可以提供无线服务。

· 如果AP工作模式为Monitor模式,那么AP不需要提供无线服务,不需要配置服务模板。

配置检测规则就是制定Rogue设备识别策略。设备会根据设置的Rogue设备策略进行匹配,最终确定哪些设备为Rogue设备。

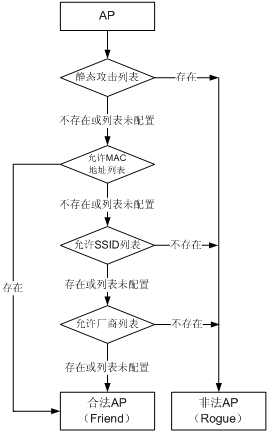

· 判断AP是否为非法设备:

图1-1 判断AP是否为非法设备的流程图

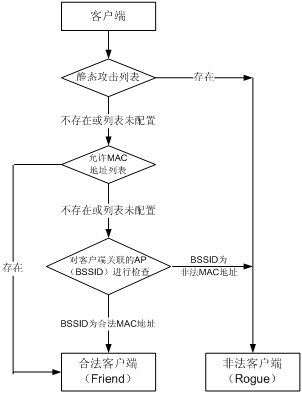

· 判断Client是否为非法设备:

图1-2 判断Client是否为非法设备的流程图

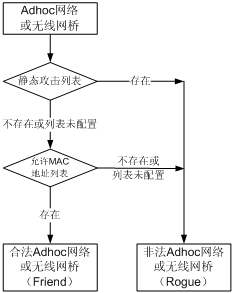

· 判断Adhoc网络或无线网桥是否为非法设备:

图1-3 判断Adhoc网络或无线网桥是否为非法设备的流程图

|

配置 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入IDS视图 |

wlan ids |

- |

|

配置允许的MAC地址列表 |

device permit mac-address mac-address |

可选 缺省情况下,不存在允许表项 |

|

配置允许的SSID列表 |

device permit ssid ssid |

可选 缺省情况下,不存在允许表项 |

|

配置允许的厂商列表 |

device permit vendor oui |

可选 缺省情况下,不存在允许表项 |

用户可以通过该命令设置设备上入侵列表中表项的老化时间,如果在老化时间超时后,该设备没有再次被检测到,则从列表中清除该表项,如果该设备是Rogue设备,则将该表项移至历史记录表中。

表1-4 配置设备超时时间

|

配置 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入IDS视图 |

wlan ids |

- |

|

配置设备超时时间 |

device aging-duration duration |

可选 缺省为600秒 |

用户可以通过添加某个设备的MAC地址到攻击列表中,将该设备配置为Rogue设备。

表1-5 配置攻击规则

|

配置 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入IDS视图 |

wlan ids |

- |

|

配置静态攻击列表 |

device attack mac-address mac-address |

可选 缺省情况下,不存在攻击表项 |

反制模式用来设置对哪些设备采取反制措施。Monitor AP可以设置4种反制模式:

· 所有Rogue设备

· 静态攻击列表中的设备

· Rogue AP

· adhoc客户端

目前暂不支持对检测为Rogue的无线网桥进行反制措施。

|

配置 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入IDS视图 |

wlan ids |

- |

|

配置反制模式 |

countermeasures mode { all | { rogue | adhoc | config } * } |

可选 缺省情况下,反制模式为config |

|

使能反制功能 |

countermeasures enable |

必选 缺省情况下,反制Rogue设备的功能处于关闭状态 如果选择config模式,需要首先使用device attack mac-address命令手工配置静态攻击列表 |

在完成上述配置后,在任意视图下执行display命令可以显示Rogue设备检测配置后的运行情况,通过查看显示信息验证配置的效果。

在用户视图下执行reset命令可以清除Rogue设备检测统计信息。

表1-7 Rogue设备检测显示和维护

|

配置 |

命令 |

|

查看WIDS的反制攻击列表 |

display wlan ids attack-list { config | all | ap ap-name } [ | { begin | exclude | include } regular-expression ] |

|

查看WLAN检测到的各种设备 |

display wlan ids detected { all | rogue { ap | client } | adhoc | ssid | mac-address mac-address } [ | { begin | exclude | include } regular-expression ] |

|

显示所有从列表里删除的Rogue设备 |

display wlan ids rogue-history [ | { begin | exclude | include } regular-expression ] |

|

查看WLAN信任的mac-address、ssid或者vendor列表 |

display wlan ids permitted { mac-address | ssid | vendor } [ | { begin | exclude | include } regular-expression ] |

|

清除WLAN中检测到的设备列表 |

reset wlan ids detected { all | rogue { ap | client } | adhoc | ssid | mac-address mac-address } |

|

清除WLAN中的rogue历史列表 |

reset wlan ids rogue-history |

表1-8 配置IDS攻击检测

|

配置 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入IDS视图 |

wlan ids |

- |

|

配置IDS攻击检测 |

attack-detection enable { all | flood | weak-iv | spoof } |

必选 缺省情况下,攻击检测功能处于关闭状态 |

在完成上述配置后,在任意视图下执行display命令可以显示IDS攻击检测配置后的运行情况,通过查看显示信息验证配置的效果。

在用户视图下执行reset命令可以清除IDS攻击检测统计信息。

表1-9 IDS攻击检测显示和维护

|

配置 |

命令 |

|

显示WLAN系统的攻击检测历史信息 |

display wlan ids history [ | { begin | exclude | include } regular-expression ] |

|

显示检测到的攻击数 |

display wlan ids statistics [ | { begin | exclude | include } regular-expression ] |

|

清除WLAN系统攻击检测的历史信息 |

reset wlan ids history |

|

清除WLAN系统攻击检测的统计信息 |

reset wlan ids statistics |

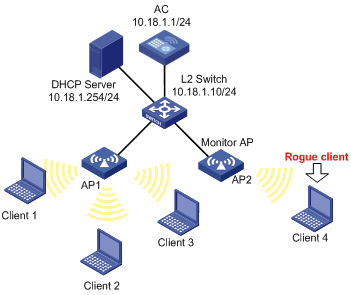

AC连接到一个交换机,Monitor AP(Serial ID为210235A29G007C000020)、AP 1(Serial ID为210235A29G007C000021)通过2层交换机连接到AC。

· AP 1为Normal模式,只提供WLAN服务。

· AP 2的工作模式为Monitor模式,对非法设备进行检测。

· Client 1(MAC地址为000f-e215-1515)、Client 2(MAC地址为000f-e215-1530)、Client 3(MAC地址为000f-e213-1235)连接到无线网络中,享受AP 1提供的WLAN服务。

· Client 4(MAC地址为000f-e220-405e)为非法客户端(Rogue Client),并对AP 2进行攻击。

图1-4 WIDS配置组网图

# 创建WLAN ESS接口。

<AC> system-view

[AC] interface wlan-ess 1

[AC-WLAN-ESS1] quit

# 配置WLAN服务模板(明文模板),配置SSID为normal,并将WLAN-ESS接口与该服务模板绑定。

<AC> system-view

[AC] wlan service-template 1 clear

[AC-wlan-st-1] ssid normal

[AC-wlan-st-1] bind wlan-ess 1

# 配置无线客户端接入该无线服务(SSID)的认证方式为开放式系统认证,并使能服务模板1。

[AC-wlan-st-1] authentication-method open-system

[AC-wlan-st-1] service-template enable

[AC-wlan-st-1] quit

# 配置AP 1为Normal模式,即只提供WLAN服务。

[AC] wlan ap ap1 model WA2100

[AC-wlan-ap-ap1] serial-id 210235A29G007C000020

# 配置AP 1的radio1的射频类型为802.11g,将AC上配置的clear类型的服务模板1与射频1进行关联,并使能AP 1上的radio 1。

[AC-wlan-ap-ap1] radio 1 type dot11g

[AC-wlan-ap-ap1-radio-1] service-template 1

[AC-wlan-ap-ap1-radio-1] radio enable

# 配置AP 2的工作模式为Monitor模式,即此时AP仅做监测AP(对非法设备进行检测),不做接入AP。。

[AC] wlan ap ap2 model WA2100

[AC-wlan-ap-ap2] serial-id 210235A29G007C000021

[AC-wlan-ap-ap2] work-mode monitor

# 配置AP 2的radio1的射频类型为802.11g,并使能AP 2上的radio 1。

[AC-wlan-ap-ap2] radio 1 type dot11g

[AC-wlan-ap-ap2-radio-1] radio enable

[AC-wlan-ap-ap2-radio-1] return

# 配置规则,允许Client 1、Client 2和Client 3连接到无线网络中,享受AP 1提供的WLAN服务。。

<AC> system-view

[AC] wlan ids

[AC-wlan-ids] device permit mac-address 000f-e215-1515

[AC-wlan-ids] device permit mac-address 000f-e215-1530

[AC-wlan-ids] device permit mac-address 0015-e213-1235

# 配置Client 4为非法客户端(Rogue Client),并对其进行反制。

[AC-wlan-ids] device attack mac-address 0015-e220-405e

[AC-wlan-ids] countermeasures mode config

[AC-wlan-ids] countermeasures enable

帧过滤是802.11MAC和WIDS(Wireless Intrusion Detection System,无线入侵检测系统)子特性的一个小特性。

无线控制器包括白名单列表(列表中的当前表项是被许可,并可以通过命令行配置的),静态黑名单列表(列表中的当前表项是不被许可,但可以通过命令行配置的)和动态黑名单列表(列表中的当前表项是不被许可,并只有在无线入侵检测系统检测到泛洪攻击时才被添加)。

过滤行为实体维持了AP上的MAC地址,并且过滤行为只有在输入的MAC地址匹配的情况下才执行。

在WLAN网络环境中,可以通过黑白名单功能设定一定的规则过滤无线客户端,实现对无线客户端的接入控制。

黑白名单维护三种类型的列表。

· 白名单列表:该列表包含允许接入的无线客户端的MAC地址。如果使用了白名单,则只有白名单中指定的无线客户端可以接入到WLAN网络中,其他的无线客户端将被拒绝接入。

· 静态黑名单列表:该列表包含拒绝接入的无线客户端的MAC地址。

· 动态黑名单列表:当WLAN设备检测到来自某一设备的非法攻击时,可以选择将该设备动态加入到黑名单中,拒绝接收任何来自于该设备的报文,直至该动态黑名单表项老化为止,从而实现对WLAN网络的安全保护。动态黑名单支持与ARP Detection功能联动,即当ARP Detection检测到攻击时,发送非法报文的用户(MAC地址)也会被加入到动态黑名单中。关于“ARP Detection功能”的功能介绍请参见“安全配置指导”中的“ARP攻击防御配置”。

黑白名单按照以下步骤对接收到的802.11报文进行过滤,只有满足条件的报文允许通过,其他的所有的报文都会被丢弃。

· 当AP接收到一个802.11帧时,将针对该802.11帧的源MAC进行过滤;

· 如果设置了白名单列表,但接收帧的源MAC不在白名单列表内,该帧将被丢弃;

· 如果源MAC在白名单内,该帧将被作为合法帧进一步处理;

· 如果没有设置白名单列表,则继续搜索静态和动态的黑名单列表。如果源MAC在静态或动态黑名单列表内,该帧将被丢弃;

· 如果源MAC没有在静态或动态黑名单列表内,或者黑名单列表为空,则该帧将被作为合法帧进一步处理。

需要注意的是,静态黑名单、白名单和动态黑名单的作用范围有所不同。在AC上设置静态黑名单、白名单后,静态黑名单、白名单会对所有与AC相连的AP生效;而动态黑名单只会对接收到攻击报文的AP生效。

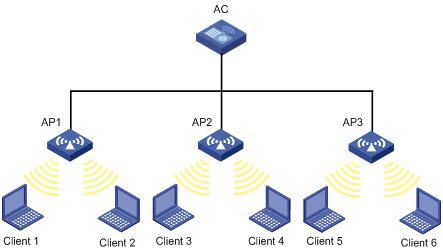

在如图2-1所示的组网中,有三个AP连接到AC。

· 在AC上配置白名单和静态黑名单。假设Client 1的MAC地址存在于静态黑名单列表中,则Client 1不能与任何一个AP发生关联。当只有Client 1的MAC地址存在于白名单列表中时,该客户端可以和任何一个AP发生关联,其他的客户端不能与任何一个AP发生关联。

· 在AC上开启动态黑名单功能。假设Client 1的攻击报文是在AP 1上接收到的,那么Client 1不能与AP 1关联,但仍然可以与AP 2和AP 3发生关联。若AP 2或者AP 3也接收到Client 1的攻击报文,则会在列表中产生新的动态黑名单表项。

WIDS-Frame Filtering配置包括白名单列表、静态黑名单列表和动态黑名单列表。

各种名单列表的特性如下:

· 切换到IDS视图下可以配置静态黑名单列表、白名单列表、使能动态黑名单列表功能以及动态黑名单中的对应列表的生存时间。

· 只有当表项存在于白名单列表中时,对应的客户端才能通过帧过滤。用户可以通过命令行添加或删除表项。

· 当输入表项存在于黑名单列表中时将被拒绝通过,当WIDS检测到泛洪攻击时,该表项将被动态添加到动态黑名单列表中。对于存在于动态黑名单中的表项,用户可以通过命令行设置生存时间。在该时间超时后,该设备接口将被从动态列表中删除。

![]()

无线控制器产品支持的静态黑名单表项的最大个数与设备的型号有关,请参见“配置指导导读”中的“特性差异情况”部分的介绍。

表2-1 配置静态列表

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入ids视图 |

wlan ids |

- |

|

配置白名单列表 |

whitelist mac-address mac-address |

可选 |

|

配置静态黑名单列表 |

static-blacklist mac-address mac-address |

可选 |

![]()

无线控制器产品支持的动态黑名单表项的最大个数与设备的型号有关,请参见“配置指导导读”中的“特性差异情况”部分的介绍。

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入ids视图 |

wlan ids |

- |

|

使能动态黑名单列表功能 |

dynamic-blacklist enable |

可选 缺省情况下,不使能动态黑名单列表功能 |

|

设置动态黑名单中的对应列表的生存时间 |

dynamic-blacklist lifetime lifetime |

可选 缺省情况下,生存时间为300秒 |

在完成上述配置后,在任意视图下执行display命令可以显示配置后WIDS-Frame Filtering的运行情况,通过查看显示信息验证配置的效果。

在用户视图下执行reset命令清除WIDS-Frame Filtering的相关信息。

表2-3 WIDS-Frame Filtering显示和维护

|

操作 |

命令 |

|

显示黑名单列表 |

display wlan blacklist { static | dynamic } [ | { begin | exclude | include } regular-expression ] |

|

显示白名单列表 |

display wlan whitelist [ | { begin | exclude | include } regular-expression ] |

|

清除动态黑名单列表选项 |

reset wlan dynamic-blacklist { mac-address mac-address | all } |

AC与二层交换机相连。无线接入点AP 1、AP 2通过L2 Switch与AC相连。其中Client 1(0000-000f-1211)为已知非法客户端,为了保证无线网络的安全性,网络管理员需要将其的MAC地址加入到AC的黑名单列表中,使其无法通过任何AP接入网络。

图2-2 帧过虑配置组网图

<AC> system-view

[AC] wlan ids

# 将Client 1的MAC地址0000-000f-1211添加到静态黑名单列表。

[AC-wlan-ids] static-blacklist mac-address 0000-000f-1211

完成配置后,非法客户端Client 1(0000-000f-1211)无法接入AP 1、AP 2,其它客户端正常接入网络。

不同款型规格的资料略有差异, 详细信息请向具体销售和400咨询。H3C保留在没有任何通知或提示的情况下对资料内容进行修改的权利!