03-WLAN安全配置

本章节下载: 03-WLAN安全配置 (651.8 KB)

目 录

802.11协议提供的无线安全可以很好地抵御一般性网络攻击,但是仍有少数黑客能够入侵无线网络,从而无法充分保护包含敏感数据的网络。为了更好的防止未授权用户接入网络,需要实施一种性能高于802.11的高级安全机制。

为了保证无线链路的安全,无线设备需要完成对无线客户端的认证,只有通过认证后才能进入后续的关联阶段。802.11链路定义了两种认证机制:开放系统认证和共享密钥认证。

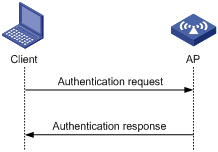

开放系统认证是缺省使用的认证机制,也是最简单的认证算法,即不认证。如果认证类型设置为开放系统认证,则所有请求认证的无线客户端都会通过认证。开放系统认证包括两个步骤:第一步是无线客户端发起认证请求,第二步AP确定无线客户端可以通过无线链路认证,并向无线客户端回应认证结果为“成功”。

图1-1 开放系统认证过程

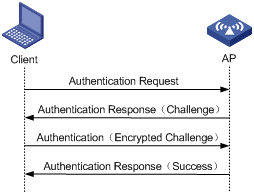

共享密钥认证是除开放系统认证以外的另外一种链路认证机制。共享密钥认证需要无线客户端和设备端配置相同的共享密钥。

共享密钥认证的认证过程为:

(1) 无线客户端先向设备发送认证请求;

(2) 无线设备端会随机产生一个Challenge包(即一个字符串)发送给无线客户端;

(3) 无线客户端会将接收到的Challenge加密后再发送给无线设备端;

(4) 无线设备端接收到该消息后,对该消息解密,然后对解密后的字符串和原始字符串进行比较。如果相同,则说明无线客户端通过了链路认证;否则链路认证失败。

图1-2 共享密钥认证过程

相对于有线网络,WLAN存在着与生俱来的数据安全问题。在一个区域内的所有的WLAN设备共享一个传输媒介,任何一台设备可以接收到其它所有设备的数据,这个特性直接威胁到WLAN接入数据的安全。

802.11协议也在致力于解决WLAN的安全问题,主要的方法为对数据报文进行加密,保证只有特定的设备可以对接收到的报文成功解密。其它的设备虽然可以接收到数据报文,但是由于没有对应的密钥,无法对数据报文解密,从而实现了WLAN数据的安全性保护。目前支持四种安全服务。

(1) 明文数据

该种服务本质上为无安全保护的WLAN服务,所有的数据报文都没有通过加密处理。

(2) WEP加密

WEP(Wired Equivalent Privacy,有线等效加密)用来保护WLAN中的授权用户所交换的数据的机密性,防止这些数据被随机窃听。WEP使用RC4加密算法(一种流加密算法)实现数据报文的加密保护。根据WEP密钥的生成方式,WEP加密分为静态WEP加密和动态WEP加密。

· 静态WEP加密

静态WEP加密要求手工指定WEP密钥,接入同一SSID下的所有无线客户端使用相同的WEP密钥。如果WEP密钥被破解或泄漏,攻击者就能获取所有密文。因此静态WEP加密存在比较大的安全隐患。并且手工定期更新WEP密钥会给网络管理员带来很大的设备管理负担。

· 动态WEP加密

动态WEP加密的自动密钥管理机制对原有的静态WEP加密进行了较大的改善。在动态WEP加密机制中,用来加密单播数据帧的WEP密钥并不是手工指定的,而是由无线客户端和服务器通过802.1X协议协商产生,这样每个无线客户端协商出来的WEP单播密钥都是不同的,提高了单播数据帧传输的安全性。

虽然WEP加密在一定程度上提供了安全性和保密性,增加了网络侦听、会话截获等的攻击难度,但是受到RC4加密算法、过短的初始向量等限制,WEP加密还是存在比较大的安全隐患。

(3) TKIP加密

虽然TKIP加密机制和WEP加密机制都是使用RC4算法,但是相比WEP加密机制,TKIP加密机制可以为WLAN提供更加安全的保护。

· 首先,TKIP通过增长了算法的IV(初始化向量)长度提高了加密的安全性。相比WEP算法,TKIP直接使用128位密钥的RC4加密算法,而且将初始化向量的长度由24位加长到48位;

· 其次,虽然TKIP采用的还是和WEP一样的RC4加密算法,但其动态密钥的特性很难被攻破,并且TKIP支持密钥更新机制,能够及时提供新的加密密钥,防止由于密钥重用带来的安全隐患;

· 另外,TKIP还支持了MIC认证(Message Integrity Check,信息完整性校验)和Countermeasure功能。当TKIP报文发生MIC错误时,数据可能已经被篡改,也就是无线网络很可能正在受到攻击。当在一段时间内连续接收到两个MIC错误的报文,AP将会启动Countermeasure功能,此时,AP将通过静默一段时间不提供服务,实现对无线网络的攻击防御。

(4) CCMP加密

CCMP(Counter mode with CBC-MAC Protocol,[计数器模式]搭配[区块密码锁链-信息真实性检查码]协议)加密机制是基于AES(Advanced Encryption Standard,高级加密标准)加密算法的CCM(Counter-Mode/CBC-MAC,区块密码锁链-信息真实性检查码)方法。CCM结合CTR(Counter mode,计数器模式)进行机密性校验,同时结合CBC-MAC(区块密码锁链-信息真实性检查码)进行认证和完整性校验。CCMP中的AES块加密算法使用128位的密钥和128位的块大小。同样CCMP包含了一套动态密钥协商和管理方法,每一个无线用户都会动态的协商一套密钥,而且密钥可以定时进行更新,进一步提供了CCMP加密机制的安全性。在加密处理过程中,CCMP也会使用48位的PN(Packet Number)机制,保证每一个加密报文都会是用不同的PN,在一定程度上提高安全性。

(1) PSK认证

PSK(Preshared Key,预共享密钥)认证需要实现在无线客户端和设备端配置相同的预共享密钥,如果密钥相同,PSK接入认证成功;如果密钥不同,PSK接入认证失败。

(2) 802.1X认证

802.1X协议是一种基于端口的网络接入控制协议(port based network access control protocol)。“基于端口的网络接入控制”是指在WLAN接入设备的端口这一级对所接入的用户设备进行认证和控制。连接在端口上的用户设备如果能通过认证,就可以访问WLAN中的资源;如果不能通过认证,则无法访问WLAN中的资源。

(3) MAC地址认证

MAC地址认证是一种基于端口和MAC地址对用户的网络访问权限进行控制的认证方法,它不需要用户安装任何客户端软件。设备在首次检测到用户的MAC地址以后,即启动对该用户的认证操作。认证过程中,也不需要用户手动输入用户名或者密码。在WLAN网络应用中,MAC认证需要预先获知可以访问无线网络的终端设备MAC地址,所以一般适用于用户比较固定的、小型的无线网络,例如家庭、小型办公室等环境。MAC地址认证分为以下两种方式:

· 本地MAC地址认证。当选用本地认证方式进行MAC地址认证时,直接在设备上完成对用户的认证,此时需要在设备上配置本地用户名和密码。通常情况下,可以采用MAC地址作为用户名,需要事先获知无线接入用户的MAC地址,并配置为本地用户名。无线用户接入网络时,只有MAC地址存在的用户可以认证通过,其它用户将被拒绝接入。

· 通过RADIUS服务器进行MAC地址认证。当选用RADIUS服务器认证方式进行MAC地址认证时,设备作为RADIUS客户端,与RADIUS服务器配合完成MAC地址认证操作。在RADIUS服务器完成对该用户的认证后,认证通过的用户可以访问无线网络以及获得相应的授权信息。采用RADIUS服务器进行MAC地址认证时,可以通过在各无线服务下分别指定各自的domain域,将不同SSID的MAC地址认证用户信息发送到不同的远端RADIUS服务器。

![]()

接入认证的相关内容请参加“安全配置指导”中的“802.1X”和“MAC地址认证”。

· IEEE Standard for Information technology— Telecommunications and information exchange between systems— Local and metropolitan area networks— Specific requirements -2004

· WI-FI Protected Access – Enhanced Security Implementation Based On IEEE P802.11i Standard-Aug 2004

· Information technology—Telecommunications and information exchange between systems—Local and metropolitan area networks—Specific requirements—802.11, 1999

· IEEE Standard for Local and metropolitan area networks ”Port-Based Network Access Control” 802.1X™- 2004

· 802.11i IEEE Standard for Information technology—Telecommunications and information exchange between systems—Local and metropolitan area networks—Specific requirements

在服务模板上配置WLAN安全属性,将服务模板映射到WLAN射频,并在服务模板中配置SSID名、通告设置(信标发送)及加密设置。

表1-1 WLAN安全属性配置任务

|

配置任务 |

说明 |

详细配置 |

|

使能认证方式 |

必选 |

|

|

配置PTK生存时间 |

必选 |

|

|

配置GTK密钥更新方法 |

必选 |

|

|

配置安全信息元素 |

必选 |

|

|

配置加密套件 |

必选 |

|

|

配置端口安全 |

必选 |

开放系统方式和共享密钥方式可以单独使用,也可以同时使用。

表1-2 使能认证方式

|

配置 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入WLAN服务模板视图 |

wlan service-template service-template-number crypto |

- |

|

使能认证方式 |

authentication-method { open-system | shared-key } |

可选 缺省情况下,使用open-system认证方式 · 只有在使用WEP加密时才可选用shared-key认证机制,此时必须配置命令authentication-method shared-key · 对于RSN和WPA,必须使用open-system方式 |

PTK密钥通过四次握手方式生成,需要用到如下属性:PMK(Pairwise Master Key,成对主密钥)、AP随机值(ANonce)、站点随机值(SNonce)、AP的MAC地址和无线客户端的MAC地址。

用户可以通过下面的操作来设置PTK的生存时间。

表1-3 配置PTK生存时间

|

配置 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入WLAN服务模板视图 |

wlan service-template service-template-number crypto |

- |

|

设置PTK生存时间 |

ptk-lifetime time |

可选 缺省情况下,PTK生存时间为43200秒 |

GTK(Group Temporal Key,群组临时密钥)由AC生成,在AP和无线客户端认证处理的过程中通过组密钥握手或者四次握手的方式发送到无线客户端。无线客户端使用GTK来解密组播和广播报文。RSN(Robust Security Network,健壮安全网络)可以通过四次握手或者组密钥握手方式来协商GTK,而WPA(Wi-Fi Protected Access,Wi-Fi保护访问)只使用组密钥握手方式来协商GTK。

用户可以使能基于时间或基于数据包的GTK密钥更新方法。前者在指定时间间隔后更新GTK,后者在发送了指定数目的广播或组播数据包后更新GTK。用户也可以配置当无线客户端离线时更新GTK。

表1-4 配置基于时间的更新方法

|

配置 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入WLAN服务模板视图 |

wlan service-template service-template-number crypto |

- |

|

开启GTK更新功能 |

gtk-rekey enable |

必选 缺省情况下,GTK更新功能处于开启状态 |

|

配置基于时间的GTK密钥更新方法 |

gtk-rekey method time-based time |

必选 缺省情况下,密钥更新时间间隔为86400秒 |

|

配置当有无线客户端离线时更新GTK |

gtk-rekey client-offline enable |

可选 缺省情况下,当有无线客户端离线时,不更新GTK 只有执行了gtk-rekey enable命令,此功能才有效 |

表1-5 配置基于数据包的密钥更新方法

|

配置 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入WLAN服务模板视图 |

wlan service-template service-template-number crypto |

- |

|

开启GTK更新功能 |

gtk-rekey enable |

必选 缺省情况下,GTK更新功能处于开启状态 |

|

配置基于数据包的GTK更新方法 |

gtk-rekey method packet-based [ packet ] |

必选 缺省情况下,在发送了10000000个数据包后更新GTK密钥 |

|

配置当有无线客户端离线时更新GTK密钥 |

gtk-rekey client-offline enable |

可选 缺省情况下,当有无线客户端离线时,不更新GTK 只有执行了gtk-rekey enable命令,此功能才有效 |

![]()

· 缺省情况下,GTK更新采用基于时间的更新方法,时间间隔为86400秒。

· 配置GTK密钥更新方法时,新配置的方法会覆盖前一次的配置。例如,如果先配置了基于数据包的方法,然后又配置了基于时间的方法,则最后生效的是基于时间的方法。

WPA是一种比WEP性能更强的无线安全方案。WPA工作在WPA-PSK模式(又称Personal模式)或者WPA-802.1X模式(又称WPA-Enterprise模式)下。PSK模式下使用预共享密钥或者口令进行认证,而企业模式使用802.1X RADIUS服务器和EAP(Extensible Authentication Protocol,可扩展认证协议)进行认证。

表1-6 配置WPA信息元素

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入WLAN服务模板视图 |

wlan service-template service-template-number crypto |

- |

|

配置信标和探查帧携带WPA IE信息 |

security-ie wpa |

必选 缺省情况下,信标和探查响应帧不携带WPA IE |

RSN是一种仅允许建立RSNA(Robust Security Network Association,健壮安全网络连接)的安全网络,提供比WEP和WPA更强的安全性。RSN通过信标帧的RSN IE(Information Element,信息元素)中的指示来标识。

表1-7 配置RSN信息元素

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入WLAN服务模板视图 |

wlan service-template service-template-number crypto |

- |

|

配置信标和探查帧携带RSN IE信息 |

security-ie rsn |

必选 缺省情况下,信标和探查响应帧不携带RSN IE |

加密套件用于数据封装和解封装。加密套件使用如下加密方法:

· WEP40/WEP104/WEP128

· TKIP

· CCMP

(1) 配置静态WEP加密

WEP加密机制需要无线设备端以及所有接入到该WLAN网络的无线客户端配置相同的密钥。WEP加密机制采用RC4算法,支持WEP40、WEP104和WEP128三种密钥长度。

WEP加密方式可以分别和Open system、Shared key认证方式配合使用。

· 采用Open system认证方式:此时WEP密钥只做加密,即使密钥配的不一致,无线客户端也可以成功接入无线网络,但如果接收端和发送端的密钥不一致,则接收端会丢弃发送端传输的数据。

· 采用Shared key认证方式:此时WEP密钥同时作为认证密钥和加密密钥,如果密钥不一致,无线客户端就不能通过链路认证,也就无法接入无线网络。

表1-8 配置静态WEP加密

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入WLAN服务模板视图 |

wlan service-template service-template-number crypto |

- |

|

使能加密套件 |

cipher-suite { wep40 | wep104 | wep128 } * |

必选 缺省情况下,没有使能任何加密套件 |

|

配置WEP缺省密钥 |

wep default-key { 1 | 2 | 3 | 4 } { wep40 | wep104 | wep128 } { pass-phrase | raw-key } [ cipher | simple ] key |

必选 缺省情况下,WEP缺省密钥索引值为1 |

|

配置密钥索引号 |

wep key-id { 1 | 2 | 3 | 4 } |

可选 缺省情况下,密钥索引号为1 |

(2) 配置动态WEP加密

表1-9 配置动态WEP加密

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入WLAN服务模板视图 |

wlan service-template service-template-number crypto |

- |

|

配置动态WEP加密 |

wep mode dynamic |

必选 缺省情况下,使用静态WEP密钥方式 需要注意的是,动态WEP加密必须和802.1X认证方式一起使用 |

|

使能加密套件 |

cipher-suite { wep40 | wep104 | wep128 } * |

可选 配置动态WEP加密后,设备会自动使用WEP 104加密方式,用户可以通过cipher-suite命令修改WEP加密方式为其它方式 |

|

配置WEP缺省密钥 |

wep default-key { 1 | 2 | 3 | 4 } { wep40 | wep104 | wep128 } { pass-phrase | raw-key } [ cipher | simple ] key |

可选 缺省情况下,没有配置WEP缺省密钥 如果配置了WEP缺省密钥,则该WEP密钥作为组播密钥,用来加密组播数据帧,如果不配置WEP缺省密钥,则由设备随机生成组播密钥 |

|

配置密钥索引号 |

wep key-id { 1 | 2 | 3 } |

可选 缺省情况下,密钥索引号为1 配置动态WEP加密后,wep key-id不能配置为4 |

表1-10 配置TKIP

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入WLAN服务模板视图 |

wlan service-template service-template-number crypto |

- |

|

使能TKIP加密套件 |

cipher-suite tkip |

必选 缺省情况下,没有使能任何加密套件 |

|

配置TKIP反制策略实施的时间 |

tkip-cm-time time |

可选 缺省情况下,TKIP反制策略实施的时间为0秒,即不启动反制策略 |

![]()

MIC(Message Integrity Check,信息完整性校验)是为了防止黑客的篡改而定制的,它采用Michael算法,具有很高的安全特性。当MIC发生错误的时候,数据很可能已经被篡改,系统很可能正在受到攻击。此时,TKIP可以通过启动反制策略,来阻止黑客的攻击。

CCMP加密机制采用了更安全的对称加密算法AES。

表1-11 配置CCMP

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入WLAN服务模板视图 |

wlan service-template service-template-number crypto |

- |

|

使能CCMP加密套件 |

cipher-suite ccmp |

必选 缺省情况下,没有使能任何加密套件 |

认证类型可以配置的方式包括如下几种:

· PSK

· 802.1X

· MAC

· PSK和MAC

![]()

端口安全定义了各种端口安全模式,本手册只列出几种比较常见的端口安全模式,其它802.1X和MAC地址认证的扩展和组合应用请参见“安全配置指导”中的“端口安全配置”。

在配置端口安全之前,完成以下任务:

(1) 创建无线端口

(2) 使能端口安全

(1) PSK认证

表1-12 配置PSK认证

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入WLAN-ESS接口视图 |

interface wlan-ess interface-number |

- |

|

使能密钥协商功能 |

port-security tx-key-type 11key |

必选 缺省情况下,没有使能11key协商功能 |

|

配置预共享密钥 |

port-security preshared-key { pass-phrase | raw-key } [ cipher | simple ] key |

必选 缺省情况下,没有配置预共享密钥 |

|

配置PSK端口安全模式 |

port-security port-mode psk |

必选 |

(2) 802.1X认证

表1-13 配置802.1X认证

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入WLAN-ESS接口视图 |

interface wlan-ess interface-number |

- |

|

配置802.1X端口安全模式 |

port-security port-mode { userlogin-secure | userlogin-secure-ext } |

必选 |

(3) MAC认证

表1-14 配置MAC认证

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入WLAN-ESS接口视图 |

interface wlan-ess interface-number |

- |

|

配置MAC端口安全模式 |

port-security port-mode mac-authentication |

必选 |

![]()

802.11i的相关配置不支持MAC认证模式。

(4) PSK和MAC认证

表1-15 配置PSK和MAC认证

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入WLAN-ESS接口视图 |

interface wlan-ess interface-number |

- |

|

使能密钥协商功能 |

port-security tx-key-type 11key |

必选 缺省情况下,没有使能11key协商功能 |

|

配置PSK和MAC端口安全模式 |

port-security port-mode mac-and-psk |

必选 |

|

配置PSK的预共享密钥 |

port-security preshared-key { pass-phrase | raw-key } key |

必选 如果密钥类型为字符串,长度应为8~63个字符;如果密钥类型为十六进制数,密钥应为64位(由数字0~9,字母a~f组成)十六进制数 |

![]()

端口安全相关命令请参见“安全命令参考”中的“端口安全配置命令”。

WAPI(WLAN Authentication and Privacy Infrastructure,无线局域网鉴别与保密基础结构)是中国提出的以802.11无线协议为基础的无线安全标准。WAPI可通过信标帧的WAPI IE(Information Element,信息元素)中的指示来标识。WAPI工作在WAPI-PSK模式或者WAPI-CERT模式。PSK模式使用预共享密钥或者口令进行认证,而企业模式则使用AS服务器进行认证。

表1-16 配置WAPI

|

配置 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

创建类型为WAPI方式的服务模板并进入WLAN服务模板视图 |

wlan service-template service-template-number wapi |

- |

![]()

WAPI相关配置请参见“WLAN配置指导”中的“WAPI配置”。

完成上述配置后,在任意视图下执行display命令可以显示配置后WLAN安全的运行情况,通过查看显示信息验证配置的效果。

|

操作 |

命令 |

|

查看指定的服务模板的信息 |

display wlan service-template [ service-template-number ] [ | { begin | exclude | include } regular-expression ] |

|

显示客户端信息 |

display wlan client { ap ap-name [ radio radio-number ] | mac-address mac-address | service-template service-template-number } [ verbose ] [ | { begin | exclude | include } regular-expression ] |

|

显示全局或指定端口的MAC地址认证信息 |

display mac-authentication [ interface interface-list ] [ | { begin | exclude | include } regular-expression ] |

|

显示安全MAC地址信息 |

display port-security mac-address security [ interface interface-type interface-number ] [ vlan vlan-id ] [ count ] [ | { begin | exclude | include } regular-expression ] |

|

显示端口安全的PSK用户信息 |

display port-security preshared-key user [ interface interface-type interface-number ] [ | { begin | exclude | include } regular-expression ] |

|

显示端口安全的配置信息、运行情况和统计信息 |

display port-security [ interface interface-list ] [ | { begin | exclude | include } regular-expression ] |

|

显示802.1X的会话连接信息、相关统计信息或配置信息 |

display dot1x [ sessions | statistics ] [ interface interface-list ] [ | { begin | exclude | include } regular-expression ] |

![]()

在配置WLAN安全时可以根据具体选择的认证方式,使用相关的显示信息查看运行后的WLAN安全状态,具体命令请参见“安全命令参考”中的“端口安全配置命令”、“802.1X配置命令”和“MAC地址认证配置命令”。

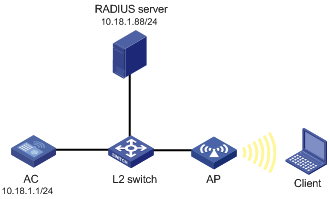

无线控制器AC与二层交换机建立连接。AP通过二层交换机与AC建立连接,并且AP和AC在同一网络。客户端的PSK密钥配置与AC端相同,为12345678。

图1-3 PSK配置组网图

(1) 配置AC

# 使能端口安全。

<AC> system-view

[AC] port-security enable

# 配置无线端口安全,使用PSK认证方式,预共享密钥为12345678。

[AC] interface wlan-ess 10

[AC-WLAN-ESS10] port-security port-mode psk

[AC-WLAN-ESS10] port-security preshared-key pass-phrase 12345678

[AC-WLAN-ESS10] port-security tx-key-type 11key

[AC-WLAN-ESS10] quit

# 创建服务模板10(加密类型服务模板),配置SSID为psktest,将WLAN-ESS10接口绑定到服务模板10。

[AC] wlan service-template 10 crypto

[AC-wlan-st-10] ssid psktest

[AC-wlan-st-10] bind WLAN-ESS 10

[AC-wlan-st-10] security-ie rsn

[AC-wlan-st-10] cipher-suite ccmp

[AC-wlan-st-10] authentication-method open-system

[AC-wlan-st-10] service-template enable

[AC-wlan-st-10] quit

# 配置AP 1:创建AP 1的模板,名称为ap1,型号名称选择WA2100,并配置AP 1的序列号为210235A29G007C000020。

[AC] wlan ap ap1 model WA2100

[AC-wlan-ap-ap1] serial-id 210235A29G007C000020

# 将服务模板10绑定到AP 1的radio 1口。

[AC-wlan-ap-ap1] radio 1 type dot11g

[AC-wlan-ap-ap1-radio-1] service-template 10

[AC-wlan-ap-ap2-radio-1] radio enable

(2) 验证结果

无线客户端配置相同的PSK预共享密钥。无线客户端可以成功关联AP,并且可以访问无线网络。

可以使用display wlan client verbose和display port-security preshared-key user命令查看上线的无线客户端。

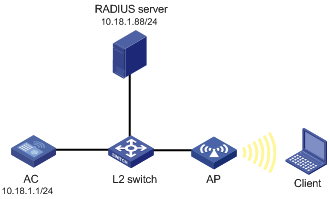

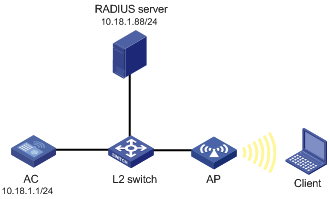

· AC和RADIUS服务器通过二层交换机建立连接。AC的IP地址为10.18.1.1, RADIUS服务器的IP地址为10.18.1.88。

· 要求无线客户端使用MAC-and-PSK认证方式接入网络。

图1-4 MAC-and-PSK认证配置组网图

(1) 配置AC

# 使能端口安全。

<AC> system-view

[AC] port-security enable

# 配置无线端口安全,使用MAC-and-PSK认证。

[AC] interface wlan-ess 2

[AC-WLAN-ESS2] port-security port-mode mac-and-psk

[AC-WLAN-ESS2] port-security tx-key-type 11key

[AC-WLAN-ESS2] port-security preshared-key pass-phrase 12345678

[AC-WLAN-ESS2] quit

# 创建服务模板2(加密类型服务模板),配置SSID为mactest,将WLAN-ESS2接口绑定到服务模板2。

[AC] wlan service-template 2 crypto

[AC-wlan-st-2] ssid mactest

[AC-wlan-st-2] bind wlan-ess 2

[AC-wlan-st-2] authentication-method open-system

[AC-wlan-st-2] cipher-suite tkip

[AC-wlan-st-2] security-ie rsn

[AC-wlan-st-2] service-template enable

[AC-wlan-st-2] quit

#创建AP 1的模板,名称为ap1,型号名称选择WA2100,并配置AP 1的序列号为210235A29G007C000020。

[AC] wlan ap ap1 model WA2100

[AC-wlan-ap-ap1] serial-id 210235A29G007C000020

# 将服务模板2绑定到AP 1的radio 1口。

[AC-wlan-ap-ap1] radio 1 type dot11g

[AC-wlan-ap-ap1-radio-1] service-template 2

[AC-wlan-ap-ap1-radio-1] radio enable

[AC-wlan-ap-ap1-radio-1] quit

[AC-wlan-ap-ap1] quit

# 创建RADIUS方案rad,指定extended类型的RADIUS服务器,表示支持与服务器交互扩展报文。

[AC] radius scheme rad

[AC-radius-rad] server-type extended

# 配置主认证RADIUS服务器的IP地址10.18.1.88,主计费RADIUS服务器的IP地址10.18.1.88。

[AC-radius-rad] primary authentication 10.18.1.88

[AC-radius-rad] primary accounting 10.18.1.88

# 配置系统与认证RADIUS服务器交互报文时的共享密钥为12345678,系统与计费RADIUS服务器交互报文时的共享密钥为12345678。

[AC-radius-rad] key authentication 12345678

[AC-radius-rad] key accounting 12345678

[AC-radius-rad] user-name-format without-domain

[AC-radius-rad] quit

# 添加认证域cams,并为该域指定对应的RADIUS认证方案为rad。

[AC] domain cams

[AC-isp-cams] authentication lan-access radius-scheme rad

[AC-isp-cams] authorization lan-access radius-scheme rad

[AC-isp-cams] accounting lan-access radius-scheme rad

[AC-isp-cams] quit

# 指定MAC认证域为cams。

[AC] mac-authentication domain cams

# 配置MAC地址认证用户名格式。使用不带连字符的MAC地址作为用户名与密码。(注意要和服务器上使用的形式保持一致)。

[AC] mac-authentication user-name-format mac-address without-hyphen

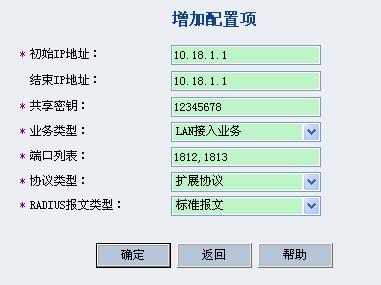

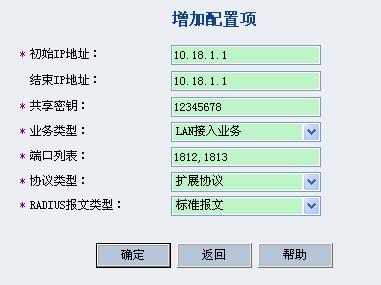

(2) 配置RADIUS server (CAMS)

# 增加接入设备。

登录进入CAMS管理平台,点击左侧菜单树中[系统管理]->[系统配置]的“接入设备配置”->“修改”->“增加”后,进入接入设备配置页面。

· 添加AC的IP地址10.18.1.1;

· 设置共享密钥为12345678;

· 选择协议类型为LAN接入业务;

· 设置验证及计费的端口号分别为1812和1813;

· 选择RADIUS协议类型为扩展协议;

· 选择RADIUS报文类型为标准报文。

图1-5 接入设备配置页面

# 增加服务配置。

点击左侧菜单树中[服务管理]->[服务配置],在服务配置列表中,选择“增加”,添加服务名,在计费策略中选中配置好的计费策略(计费策略配置方法,此处略),这里选择不计费。

图1-6 服务配置页面

# 增加用户配置。

点击左侧菜单树中[用户管理]->[帐号用户]的“增加”后输入用户名和密码。此处需要注意将刚才配置的服务选上。

图1-7 用户配置页面

(3) 配置RADIUS server (iMC V3)

![]()

下面以iMC为例(使用iMC版本为:iMC PLAT 3.20-R2602、iMC UAM 3.60-E6102),说明RADIUS server的基本配置。

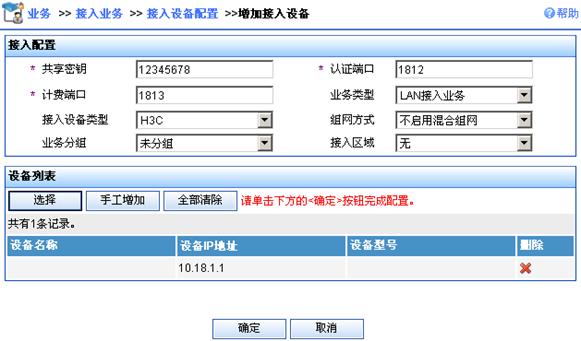

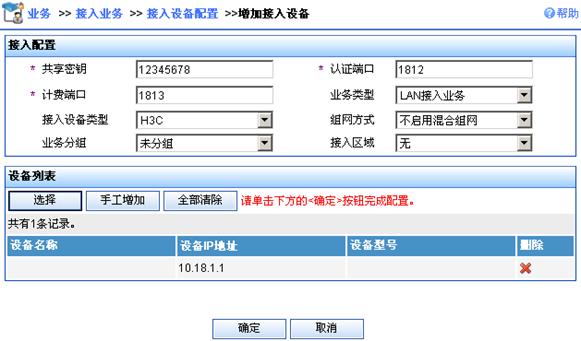

# 增加接入设备。

登录进入iMC管理平台,选择“业务”页签,单击导航树中的[接入业务/接入设备配置]菜单项,进入接入设备配置页面,在该页面中单击“增加”按钮,进入增加接入设备页面。

· 设置认证、计费共享密钥为12345678;

· 设置认证及计费的端口号分别为1812和1813;

· 选择协议类型为LAN接入业务;

· 选择接入设备类型为H3C;

· 选择或手工增加接入设备,添加IP地址为10.18.1.1的接入设备。

图1-8 增加接入设备

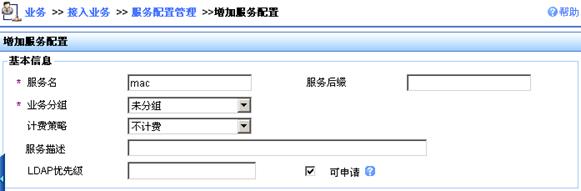

# 增加服务配置。

选择“业务”页签,单击导航树中的[接入业务/服务配置管理]菜单项,进入增加服务配置页面,在该页面中单击“增加”按钮,进入增加接入设备页面。

设置服务名为mac,其它保持缺省配置。

图1-9 增加服务配置页面

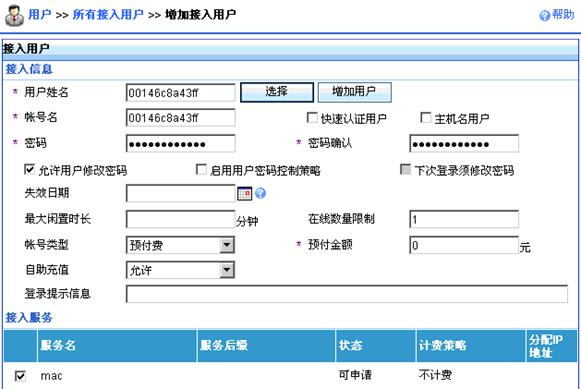

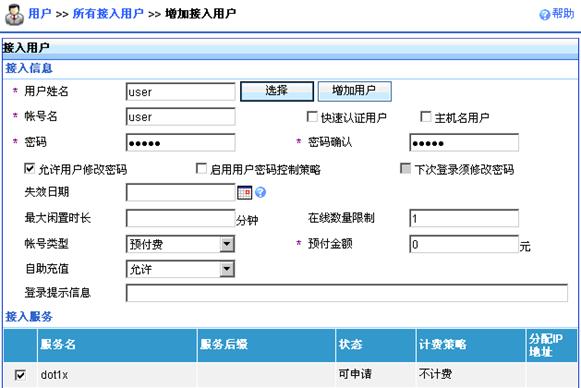

# 增加接入用户。

选择“用户”页签,单击导航树中的[接入用户视图/所有接入用户]菜单项,进入用户页面,在该页面中单击<增加>按钮,进入增加接入用户页面。

· 添加用户名00146c8a43ff;

· 添加帐号名和密码为00146c8a43ff;

· 勾选刚才配置的服务mac。

图1-10 增加接入用户

(4) 配置RADIUS server(iMC V5)

![]()

下面以iMC为例(使用iMC版本为:iMC PLAT 5.0、iMC UAM 5.0),说明RADIUS server的基本配置。

# 增加接入设备。

登录进入iMC管理平台,选择“业务”页签,单击导航树中的[接入业务/接入设备配置]菜单项,进入接入设备配置页面,在该页面中单击“增加”按钮,进入增加接入设备页面。

· 设置认证、计费共享密钥为12345678,其它保持缺省配置;

· 选择或手工增加接入设备,添加IP地址为10.18.1.1的接入设备。

图1-11 增加接入设备

# 增加服务配置。

选择“业务”页签,单击导航树中的[接入业务/服务配置管理]菜单项,进入增加服务配置页面,在该页面中单击<增加>按钮,进入增加接入设备页面。

设置服务名为mac,其它保持缺省配置。

图1-12 增加服务配置页面

# 增加接入用户。

选择“用户”页签,单击导航树中的[接入用户视图/所有接入用户]菜单项,进入用户页面,在该页面中单击<增加>按钮,进入增加接入用户页面。

· 添加用户00146c8a43ff;

· 添加帐号名和密码为00146c8a43ff;

· 勾选刚才配置的服务mac。

图1-13 增加接入用户

(5) 验证结果

无线客户端通过认证后,可以成功关联AP,并且可以访问无线网络。

可以使用display wlan client verbose、display connection和display mac-authentication命令查看上线的无线客户端。

· 无线控制器AC和RADIUS服务器通过二层交换机建立连接。AC的IP地址为10.18.1.1,与AC相连的RADIUS服务器的IP地址为10.18.1.88。

· 要求使用802.1X方式进行用户身份认证。

图1-14 802.1X典型配置组网图

(1) 配置AC

# 使能端口安全。

<AC> system-view

[AC] port-security enable

# 配置802.1X用户的认证方式为EAP。

[AC] dot1x authentication-method eap

# 创建RADIUS方案rad,指定extended类型的RADIUS服务器,表示支持与服务器交互扩展报文。

[AC] radius scheme rad

[AC-radius-rad] server-type extended

# 配置主认证RADIUS服务器的IP地址10.18.1.88,主计费RADIUS服务器的IP地址10.18.1.88。

[AC-radius-rad] primary authentication 10.18.1.88

[AC-radius-rad] primary accounting 10.18.1.88

# 配置系统与认证RADIUS服务器交互报文时的共享密钥为12345678,系统与计费RADIUS服务器交互报文时的共享密钥为12345678。

[AC-radius-rad] key authentication 12345678

[AC-radius-rad] key accounting 12345678

[AC-radius-rad] user-name-format without-domain

[AC-radius-rad] quit

# 添加认证域cams,并为该域指定对应的RADIUS认证方案为rad。

[AC] domain cams

[AC-isp-cams] authentication lan-access radius-scheme rad

[AC-isp-cams] authorization lan-access radius-scheme rad

[AC-isp-cams] accounting lan-access radius-scheme rad

[AC-isp-cams] quit

# 在WLAN-ESS1上配置802.1X用户的强制认证域cams。

[AC] interface WLAN-ESS 1

[AC-WLAN-ESS1] dot1x mandatory-domain cams

# 配置端口安全模式为userlogin-secure-ext,并使能端口11key类型的密钥协商功能。

[AC-WLAN-ESS1] port-security port-mode userlogin-secure-ext

[AC-WLAN-ESS1] port-security tx-key-type 11key

# 关闭802.1X多播触发功能和在线用户握手功能。

[AC-WLAN-ESS1] undo dot1x multicast-trigger

[AC-WLAN-ESS1] undo dot1x handshake

[AC-WLAN-ESS1] quit

# 创建服务模板1(加密类型服务模板),配置SSID为dot1x,加密方式为tkip和ccmp。

[AC] wlan service-template 1 crypto

[AC-wlan-st-1] ssid dot1x

[AC-wlan-st-1] bind WLAN-ESS 1

[AC-wlan-st-1] authentication-method open-system

[AC-wlan-st-1] cipher-suite tkip

[AC-wlan-st-1] cipher-suite ccmp

[AC-wlan-st-1] security-ie rsn

[AC-wlan-st-1] service-template enable

[AC-wlan-st-1] quit

# 配置AP 1:创建AP 1的模板,名称为ap1,型号名称选择WA2100,并配置AP 1的序列号为210235A29G007C000020。

[AC] wlan ap ap1 model WA2100

[AC-wlan-ap-ap1] serial-id 210235A29G007C000020

# 将服务模板1绑定到AP 1的radio 1口。

[AC-wlan-ap-ap1] radio 1 type dot11g

[AC-wlan-ap-ap1-radio-1] service-template 1

[AC-wlan-ap-ap1-radio-1] radio enable

# 增加接入设备。

登录进入CAMS管理平台,点击左侧菜单树中[系统管理]->[系统配置]的“接入设备配置”->“修改”->“增加”后,进入接入设备配置页面。

· 添加AC的IP地址10.18.1.1;

· 设置共享密钥为12345678;

· 选择协议类型为LAN接入业务;

· 设置验证及计费的端口号分别为1812和1813;

· 选择RADIUS协议类型为扩展协议;

· 选择RADIUS报文类型为标准报文。

图1-15 接入设备配置页面

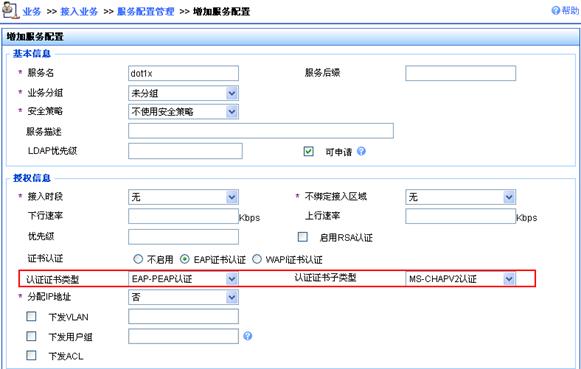

# 服务配置。

点击左侧菜单树中[服务管理]->[服务配置],在服务配置列表中,选择“增加”。添加服务名,这里选择不计费。选中“启动证书认证”,选择“EAP-PEAP认证类型”和认证子类型中“MS-CHAPV2”。

图1-16 服务配置页面

# 用户配置。

左侧菜单下,进入用户管理,帐号用户,选择“增加”输入用户名和密码。此处需要注意将刚才配置的服务选上。

图1-17 用户配置页面

(3) 配置RADIUS server (iMC V3)

![]()

下面以iMC为例(使用iMC版本为:iMC PLAT 3.20-R2602、iMC UAM 3.60-E6102),说明RADIUS server的基本配置。

# 增加接入设备。

登录进入iMC管理平台,选择“业务”页签,单击导航树中的[接入业务/接入设备配置]菜单项,进入接入设备配置页面,在该页面中单击“增加”按钮,进入增加接入设备页面。

· 设置认证、计费共享密钥为12345678;

· 设置认证及计费的端口号分别为1812和1813;

· 选择协议类型为LAN接入业务;

· 选择接入设备类型为H3C;

· 选择或手工增加接入设备,添加IP地址为10.18.1.1的接入设备。

图1-18 增加接入设备

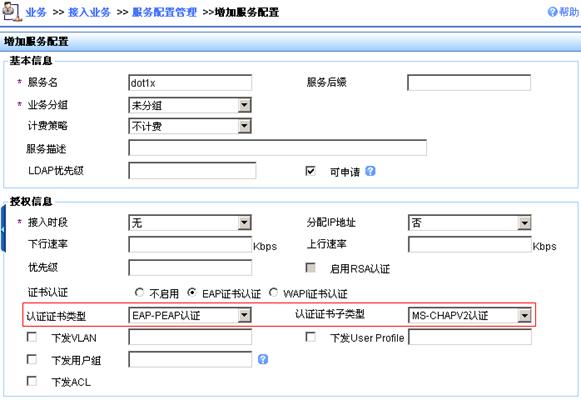

# 增加服务配置。

选择“业务”页签,单击导航树中的[接入业务/服务配置管理]菜单项,进入增加服务配置页面,在该页面中单击“增加”按钮,进入增加接入设备页面。

· 设置服务名为dot1x;

· 选择认证证书类型为EAP-PEAP认证,认证证书子类型为MS-CHAPV2认证。

图1-19 增加服务配置页面

# 增加接入用户。

选择“用户”页签,单击导航树中的[接入用户视图/所有接入用户]菜单项,进入用户页面,在该页面中单击<增加>按钮,进入增加接入用户页面。

· 添加用户名user;

· 添加帐号名为user,密码为dot1x;

· 选中刚才配置的服务dot1x。

图1-20 增加接入用户

(4) 配置RADIUS server(iMC V5)

![]()

下面以iMC为例(使用iMC版本为:iMC PLAT 5.0、iMC UAM 5.0),说明RADIUS server的基本配置。

# 增加接入设备。

登录进入iMC管理平台,选择“业务”页签,单击导航树中的[接入业务/接入设备配置]菜单项,进入接入设备配置页面,在该页面中单击“增加”按钮,进入增加接入设备页面。

· 设置认证、计费共享密钥为12345678,其它保持缺省配置;

· 选择或手工增加接入设备,添加IP地址为10.18.1.1的接入设备。

图1-21 增加接入设备

# 增加服务配置。

选择“业务”页签,单击导航树中的[接入业务/服务配置管理]菜单项,进入增加服务配置页面,在该页面中单击“增加”按钮,进入增加接入设备页面。

· 设置服务名为dot1x;

· 选择认证证书类型为EAP-PEAP认证,认证证书子类型为MS-CHAPV2认证。

图1-22 增加服务配置页面

# 增加接入用户。

选择“用户”页签,单击导航树中的[接入用户视图/所有接入用户]菜单项,进入用户页面,在该页面中单击<增加>按钮,进入增加接入用户页面。

· 添加用户user;

· 添加帐号名为user,密码为dot1x;

· 选中刚才配置的服务dot1x。

图1-23 增加接入用户

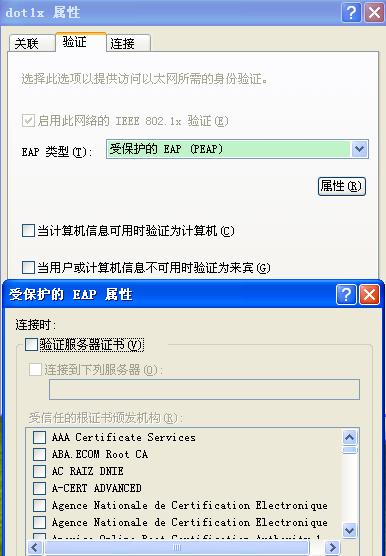

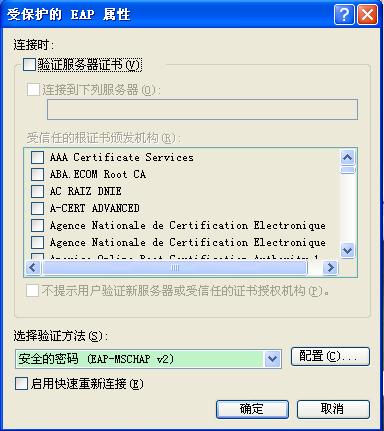

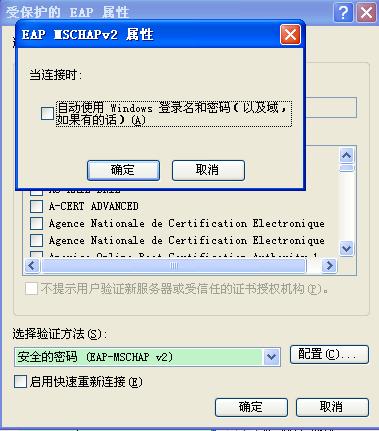

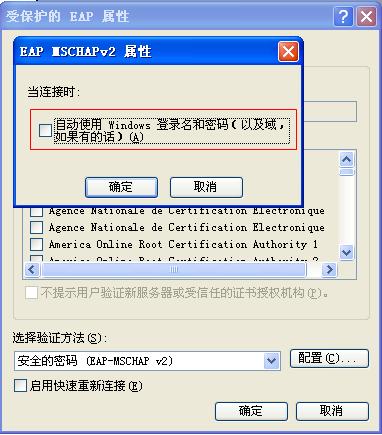

选择无线网卡,在验证对话框中,选择EAP类型为PEAP,点击“属性”,去掉验证服务器证书选项(此处不验证服务器证书),点击“配置”,去掉自动使用windows登录名和密码选项。然后“确定”。整个过程如下图所示。

图1-24 无线网卡配置过程

图1-25 无线网卡配置过程

图1-26 无线网卡配置过程

(6) 验证结果

无线客户端通过802.1X认证成功关联AP,并且可以访问无线网络。

可以使用display wlan client verbose、display connection和display dot1x命令查看上线的无线客户端。

· AC和RADIUS服务器通过二层交换机建立连接。AC的IP地址为10.18.1.1, RADIUS服务器的IP地址为10.18.1.88。

· 要求无线客户端使用动态WEP加密方式接入网络。

图1-27 动态WEP加密-802.1X认证配置组网图

(1) 配置AC

# 使能端口安全。

<AC> system-view

[AC] port-security enable

# 配置802.1X用户的认证方式为EAP。

[AC] dot1x authentication-method eap

# 创建RADIUS方案rad,指定extended类型的RADIUS服务器,表示支持与服务器交互扩展报文。

[AC] radius scheme rad

[AC-radius-rad] server-type extended

# 配置主认证RADIUS服务器的IP地址10.18.1.88,主计费RADIUS服务器的IP地址10.18.1.88。

[AC-radius-rad] primary authentication 10.18.1.88

[AC-radius-rad] primary accounting 10.18.1.88

# 配置系统与认证RADIUS服务器交互报文时的共享密钥为12345678,系统与计费RADIUS服务器交互报文时的共享密钥为12345678。

[AC-radius-rad] key authentication 12345678

[AC-radius-rad] key accounting 12345678

[AC-radius-rad] user-name-format without-domain

[AC-radius-rad] quit

# 添加认证域bbb,并为该域指定对应的RADIUS认证方案为rad。

[AC] domain bbb

[AC-isp-bbb] authentication lan-access radius-scheme rad

[AC-isp-bbb] authorization lan-access radius-scheme rad

[AC-isp-bbb] accounting lan-access radius-scheme rad

[AC-isp-bbb] quit

# 在WLAN-ESS1上配置802.1X用户的强制认证域bbb。

[AC] interface WLAN-ESS 1

[AC-WLAN-ESS1] dot1x mandatory-domain bbb

# 配置端口安全模式为userlogin-secure-ext。

[AC-WLAN-ESS1] port-security port-mode userlogin-secure-ext

# 关闭802.1X多播触发功能和在线用户握手功能。

[AC-WLAN-ESS1] undo dot1x multicast-trigger

[AC-WLAN-ESS1] undo dot1x handshake

[AC-WLAN-ESS1] quit

# 创建服务模板1(加密类型服务模板),配置SSID为dot1x,并开启动态WEP加密。

[AC] wlan service-template 1 crypto

[AC-wlan-st-1] ssid dot1x

[AC-wlan-st-1] wep mode dynamic

[AC-wlan-st-1] authentication-method open-system

[AC-wlan-st-1] bind WLAN-ESS 1

[AC-wlan-st-1] service-template enable

[AC-wlan-st-1] quit

#创建AP 1的模板,名称为ap1,型号名称选择WA2100,并配置AP 1的序列号为210235A29G007C000020。

[AC] wlan ap ap1 model WA2100

[AC-wlan-ap-ap1] serial-id 210235A29G007C000020

# 将服务模板1绑定到AP 1的radio 1口。

[AC-wlan-ap-ap1] radio 1 type dot11g

[AC-wlan-ap-ap1-radio-1] service-template 1

[AC-wlan-ap-ap1-radio-1] radio enable

(2) 配置RADIUS server(CAMS)

请参考“1.3.3 3. (2)配置RADIUS server(CAMS)”部分。

(3) 配置RADIUS server (iMC V3)

请参考“1.3.3 3. (3)配置RADIUS server (iMC V3)”部分。

(4) 配置RADIUS server (iMC V5)

请参考“0

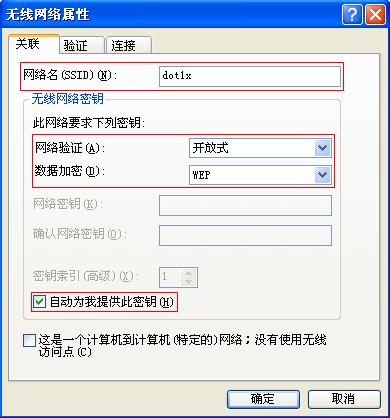

双击桌面的右下角![]() 图标,在弹出“无线网络连接状态”窗口上点击“属性”,在弹出的属性页面中单击<添加>按钮,选择关联页签,添加名为“dot1x”的SSID,并确保选择了“自动为我提供此密钥(H)”。

图标,在弹出“无线网络连接状态”窗口上点击“属性”,在弹出的属性页面中单击<添加>按钮,选择关联页签,添加名为“dot1x”的SSID,并确保选择了“自动为我提供此密钥(H)”。

图1-28 无线网卡配置过程(关联对话框)

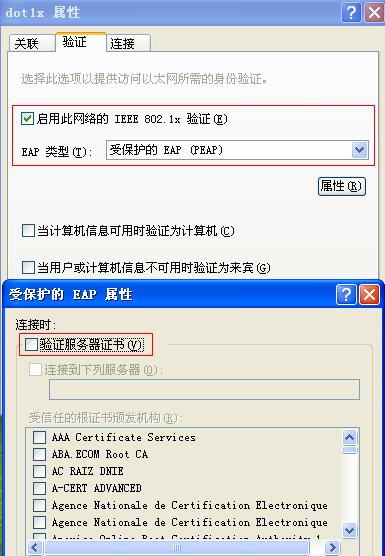

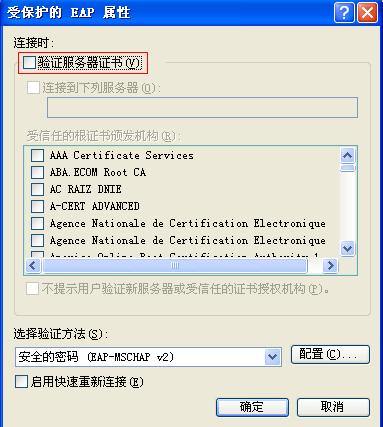

在验证页签中,选择EAP类型为“受保护的EAP(PEAP)”,点击“属性”,取消“验证服务器证书(V)”(此处不验证服务器证书),点击“配置”,取消“自动使用windows登录名和密码(以及域,如果有的话)(A)”。然后单击<确定>按钮完成无线客户端操作。

图1-29 无线网卡配置过程(验证对话框)

图1-30 无线网卡配置过程

图1-31 无线网卡配置过程

(6) 验证结果

· 在无线客户端弹出的对话框中输入用户名user和密码dot1x。无线客户端可以成功关联AP,并且可以访问无线网络。

· 可以使用display wlan client verbose、display connection和display dot1x命令查看上线的无线客户端。

本节内容包括了加密套件配置中使用到的所有组合方式。

对于RSN,无线安全支持CCMP和TKIP作为成对密钥,而WEP只用作组加密套件。下面是无线安全支持的RSN的加密套件组合方式(WEP40、WEP104和WEP128不能同时存在)。

表1-18 RSN的加密套件组合方式

|

单播密钥 |

广播密钥 |

认证方式 |

安全类型 |

|

CCMP |

WEP40 |

PSK |

RSN |

|

CCMP |

WEP104 |

PSK |

RSN |

|

CCMP |

WEP128 |

PSK |

RSN |

|

CCMP |

TKIP |

PSK |

RSN |

|

CCMP |

CCMP |

PSK |

RSN |

|

TKIP |

WEP40 |

PSK |

RSN |

|

TKIP |

WEP104 |

PSK |

RSN |

|

TKIP |

WEP128 |

PSK |

RSN |

|

TKIP |

TKIP |

PSK |

RSN |

|

CCMP |

WEP40 |

802.1X |

RSN |

|

CCMP |

WEP104 |

802.1X |

RSN |

|

CCMP |

WEP128 |

802.1X |

RSN |

|

CCMP |

TKIP |

802.1X |

RSN |

|

CCMP |

CCMP |

802.1X |

RSN |

|

TKIP |

WEP40 |

802.1X |

RSN |

|

TKIP |

WEP104 |

802.1X |

RSN |

|

TKIP |

WEP128 |

802.1X |

RSN |

|

TKIP |

TKIP |

802.1X |

RSN |

对于WPA,无线安全支持CCMP和TKIP作为成对密钥,而WEP只用作组加密套件。下面是无线安全支持的WPA的加密套件组合方式(WEP40、WEP104和WEP128不能同时存在)。

表1-19 WPA的加密套件组合方式

|

单播密钥 |

广播密钥 |

认证方式 |

安全类型 |

|

CCMP |

WEP40 |

PSK |

WPA |

|

CCMP |

WEP104 |

PSK |

WPA |

|

CCMP |

WEP128 |

PSK |

WPA |

|

CCMP |

TKIP |

PSK |

WPA |

|

CCMP |

CCMP |

PSK |

WPA |

|

TKIP |

WEP40 |

PSK |

WPA |

|

TKIP |

WEP104 |

PSK |

WPA |

|

TKIP |

WEP128 |

PSK |

WPA |

|

TKIP |

TKIP |

PSK |

WPA |

|

CCMP |

WEP40 |

802.1X |

WPA |

|

CCMP |

WEP104 |

802.1X |

WPA |

|

CCMP |

WEP128 |

802.1X |

WPA |

|

CCMP |

TKIP |

802.1X |

WPA |

|

CCMP |

CCMP |

802.1X |

WPA |

|

TKIP |

WEP40 |

802.1X |

WPA |

|

TKIP |

WEP104 |

802.1X |

WPA |

|

TKIP |

WEP128 |

802.1X |

WPA |

|

TKIP |

TKIP |

802.1X |

WPA |

对于Pre RSN无线客户端,无线安全仅支持WEP加密套件(WEP40、WEP104和WEP128不能同时存在)。

表1-20 Pre RSN的加密套件组合方式

|

单播密钥 |

广播密钥 |

认证方式 |

安全类型 |

|

WEP40 |

WEP40 |

Open system |

no Sec Type |

|

WEP104 |

WEP104 |

Open system |

no Sec Type |

|

WEP128 |

WEP128 |

Open system |

no Sec Type |

|

WEP40 |

WEP40 |

Shared key |

no Sec Type |

|

WEP104 |

WEP104 |

Shared key |

no Sec Type |

|

WEP128 |

WEP128 |

Shared key |

no Sec Type |

不同款型规格的资料略有差异, 详细信息请向具体销售和400咨询。H3C保留在没有任何通知或提示的情况下对资料内容进行修改的权利!