目前我国已建成全球规模最大的5G网络,5G的2C用户在高速增长的同时,2B的应用也逐渐展开,如金融、医疗、教育、交通等多个行业领域利用5G网络高带宽、低延时、海量连接的接入优势形成多个典型应用场景,5G网络使得之前数据通信最后一公里接入变得方便、快速,助力企业上云和边缘计算应用的提速。

一、现有5G接入数据安全传输方案

5G接入给广域末端分支接入带来极大的便利性,但如何保障所传输用户数据的安全性变得尤为迫切。传统方案大都采用IPSec VPN的解决方案来抵御安全威胁和数据泄漏风险。IPSec(IP Security,IP安全)是IETF制定的三层隧道加密协议,IPsec协议工作在IP层,可以为IP网络提供透明的安全服务。IPSec通过互联网密钥交换(IKE)用于创建密钥和安全关联(SA)协议,进而创建一个安全的虚拟专用网(VPN)连接,保护网络数据包不被窃取。但是,IKE协议所采用的公钥密码算法的安全性局限于之前的算力水平,随着高性能计算技术的发展,尤其是在量子计算环境下,SHA、MD5、RSA等算法都将变得不安全,采用这些算法的IKE协议及IPsec VPN对传输数据的安全性大打折扣,因此需要考虑在5G接入数据通道进行更高级别加密方案,保障所承载数据满足或高于国家密评要求。

二、基于量子加密的5G接入数据安全传输方案探索

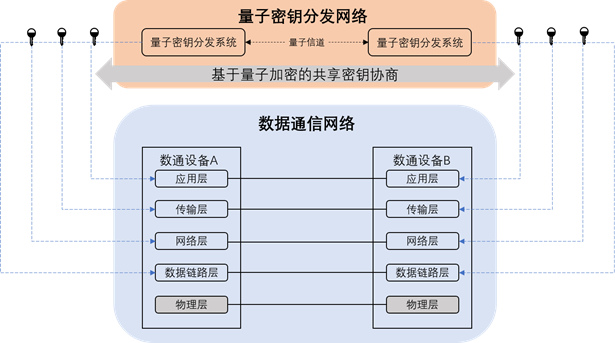

量子加密在数据通信中应用主要通过量子密钥分发技术和数通协议融合来实现的,量子密钥分发可以在空间分离的用户之间以信息理论安全的方式共享密钥。如下图所示,如果在数据通信网络中采用量子加密,必须要单独部署一套量子密钥分发系统,同时现有设备的通信协议需要与量子密钥分发系统进行适配开发,才能够在通信过程中需要加密时,方便从量子密钥分发平台获取所需密钥。量子密钥分发平台可以针对数据传送实现“一包一密”或定期更新密钥,数据通信双方可以通过加密算法,实现对称密钥或非对称密钥加密选择。

量子加密可以在TCP/IP各层实现,本文研究方案基于通信双方的IP层通过IPSec VPN的方式实现量子加密数据传送。

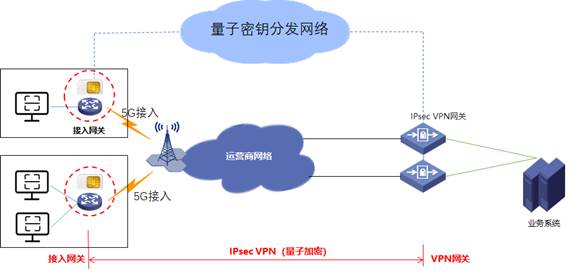

首先假设一个金融离行网点通过5G接入方式,与银行业务系统进行连接的组网方案,在离行网点,除了承载金融业务的ATM机外,需要部署一台高性能5G路由器,通过运营商的5G链路与银行数据中心出口VPN 网关在IP层面进行联通即VPDN接入,接下来需要打通IPSec VPN隧道。

如上述组网拓扑结构,为了提升密钥的破解难度,在传统的组网架构基础上需要一套量子密钥的分发网络,在IPSec VPN建立过程中,密钥可以直接从量子密钥分发系统取得,由于目前量子密钥分发系统通过量子的不确定性、量子的不可克隆和量子不可分割原理实现无条件安全,确保了所传送数据的安全性,满足金融行业对涉及资金业务高安全性的需求。

1.量子接入拓扑选择

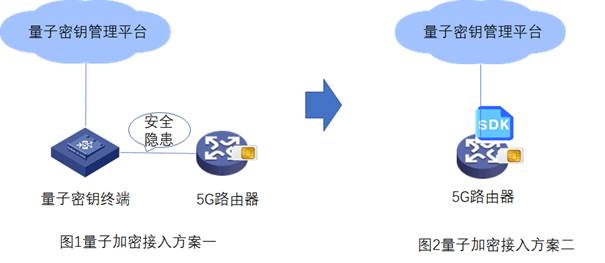

金融网点的5G路由器如何与量子密钥分发网络对接获取量子密钥,目前有两种接入方案,如下图所示。

接入方案一中,需要在5G路由器之前串联一个量子密钥终端,量子密钥终端通过与后台的量子密钥管理平台申请,获取加密的量子密钥,然后量子密钥终端再把相应的量子密钥传递给5G路由器;方案二中省去了量子密钥终端,通过把获取量子密钥的SDK植入5G路由器,由SDK直接向后台的量子密钥管理平台申请量子密钥。

从安全的角度来看,方案一中增加了量子密钥终端与5G路由器互联链路,这段链路并没有加密措施,存在一定的安全隐患,同时在组网拓扑中串联了一台设备,也增加了网络的故障点。方案二通过在5G路由器中集成了SDK方式,实现了与量子密钥管理平台安全对接,简化了组网拓扑,但需要5G路由器进行一定的定制性开发,实现SDK与5G路由器系统的融合,实现密钥的无缝植入IPSec VPN中。基于以上方案对比,从安全性角度考虑,本次采用接入方案二的方式进行研究。

2. IPSec VPN隧道量子加密机制

在本文研究的场景中,金融网点的5G路由器基于网络设备管理平台下发的IPSec配置,开始启动VPN链路初始化,通过IKE协议(Internet Key Exchange,互联网密钥交换)协商出与VPN网关的IPSec SA,在IPSec SA协商过程中,隧道的加密密钥使用量子密钥平台上分发的密钥,通过5G路由器和VPN网关的协商,最终IPSec VPN隧道中的业务通过量子密钥加密保。

IKE(Internet Key Exchange,互联网密钥交换)一般通过两个阶段的ISAKMP Internet Security Association and Key Management Protocol,互联网安全联盟和密钥管理协议)为IPsec建立SA以及进行密钥协商。在本文研究中,需要针对IKE现有的两个阶段进行改造,在两个阶段之间增加一个中间新增状态机阶段,来实现量子密钥的申请或更新。

l 第一阶段:采用国密主模式,5G路由器与VPN 网关通信双方彼此间建立了一个已通过双方身份认证和对通信数据安全保护的通道,即建立一个IKE SA,为双方进一步的IKE通信提供机密性、消息完整性以及消息源验证服务。由于本次的协商模式配置为国密主模式,必须使用RSA-DE或者SM2-DE数字信封方式认证,可以理解为在主模式基础上,提高了身份认证的安全性。

l 新增状态机:在第一阶段完成后,先判断IKE_SA下的会话ID中是否存在会话节点,若存在直接返回,若不存在就创建新的会话,并更新IKE_SA下的会话ID;根据标准远程接口获取所需量子密钥库。5G路由器发起端尝试从会话密钥库获取密钥,每次都从最新的密钥偏移处取密钥,取完密钥后,获取到三个信息:密钥key、会话ID、Offset。使用获取到的密钥更新P2SA中的密钥,然后IKE再将新的密钥发给IPSec去更新IPSec SA中的密钥。会话ID、Offset这两个信息通过二阶段协商报文的载荷传送到对端VPN 网关,对端VPN 网关根据这两个信息可以取到相同的密钥,然后再更新对端的P2SA。

l 第二阶段:通过在第一阶段建立的IKE SA以及新增状态机获取量子加密密钥为IPsec协商安全服务,即为IPsec协商IPsec SA,建立用于最终的IP数据安全传输的IPsec SA,进而5G路由器和VPN网关建立起通信的加密隧道,实现数据安全传输。

三、实验验证

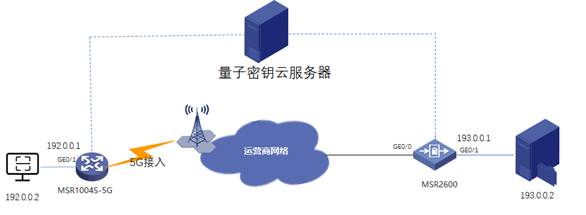

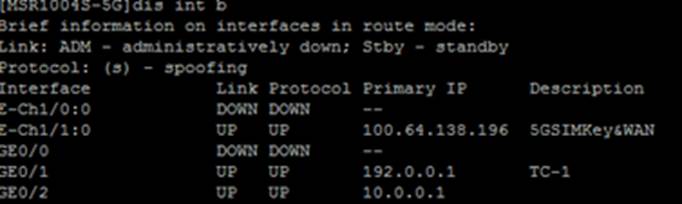

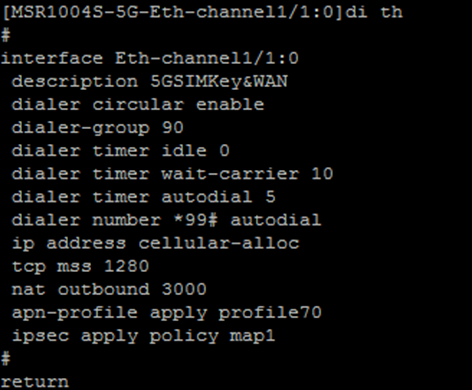

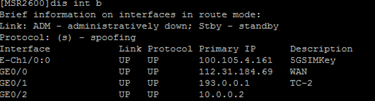

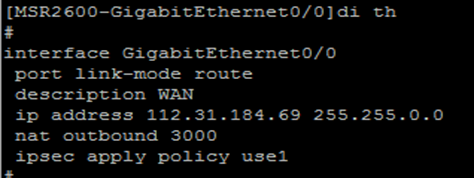

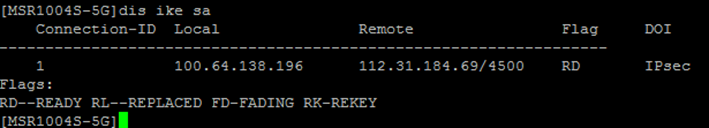

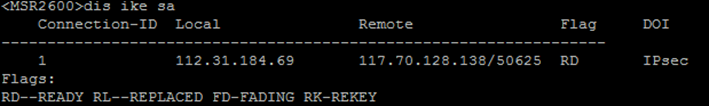

网络验证拓扑如下图所示,采用H3C MSR1004S-5G作为5G接入路由器,H3C MSR2600作为VPN网关,采用中电信量子的量子密钥云服务器。

具体的方案配置如下:

1. 首先在MSR1004S-5G上配置好局域网端口GE0/1、5G链路IPSec参数(配置IPSEC保护源192目的193的流量)。

2. 在MSR2600 上GE0/1连接TC-2 193.0.0.0网段。GE0/0上配置IPSEC保护源193目的192的流量。

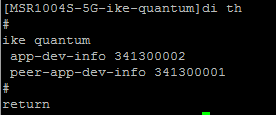

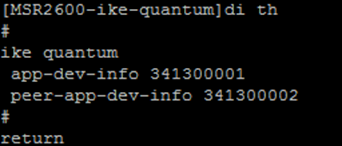

3. 在MSR1004S-5G和MSR2600上分别配置本端和对端的app id (两边相反),然后两端都输入相同的会话ID。

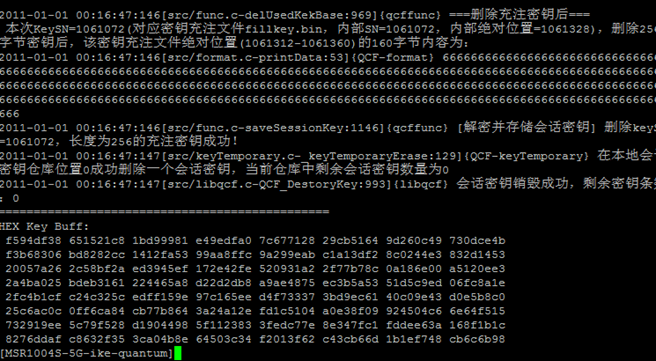

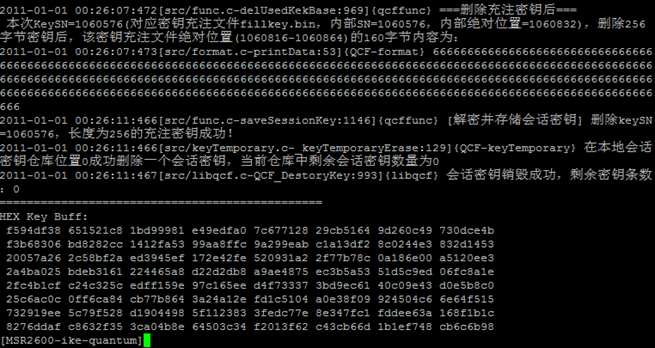

4. 基于向量子密钥服务器的申请,获取IPSec SA量子密钥。

5. 通过Ping包触发协商,MSR1004S-5G与MSR2600的IKE SA 与IPSEC SA 都可以正常建立。

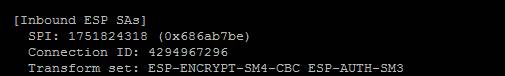

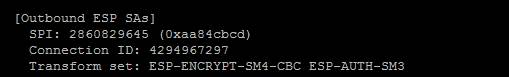

6. 检验IPSEC 算法使用国密SM3 /SM4 。

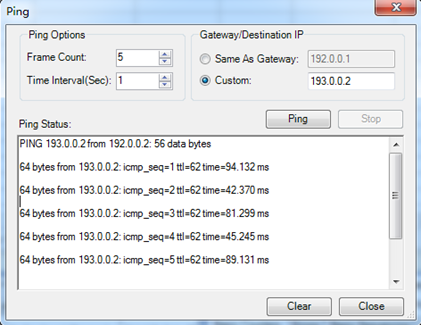

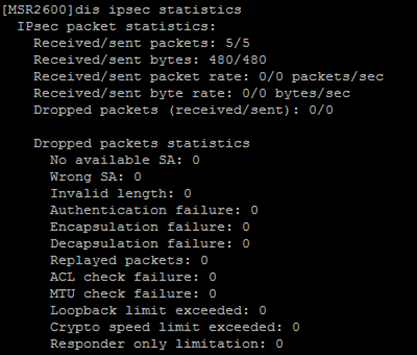

7. 验证IPSec 数据流统计是否正常,通过192.0.0.2→193.0.0.2 能ping通,IPSEC 统计正常。

本文研究基于5G数据通信远程接入量子加密安全传输方案,其中包括组网拓扑选择、设备如何集成SDK后与量子密钥管理平台密钥申请、IPSec申请流程改造等。经过实验验证,本文的研究内容能够达到预期目的,可以满足金融、医保等生产业务在5G接入情况下的安全传输要求。理论上,本方案可以适用于所有采用5G接入数据通信安全传输要求的场景,通过量子加密和5G接入融合,实现客户高安全性数据传输的需求。

参考文献

1、 中国通信标准化协会.量子保密技术通信白皮书.2018

2、 中国通信标准化协会.量子密钥分发(QKD)系统技术要求.2021

3、 中国通信标准化协会. 基于BB84协议的量子密钥分发(QKD)用关键器件和模块.2021

4、 新华三.IPSec技术介绍

5、 新华三.MSR1004S-5G用户配置手册

6、 新华三.MSR2600用户配置手册

浙公网安备 33010802004375号

浙公网安备 33010802004375号