06-Web典型配置举例

本章节下载: 06-Web典型配置举例 (2.15 MB)

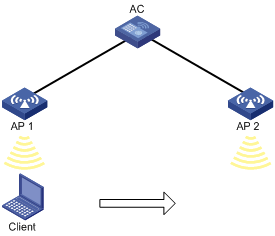

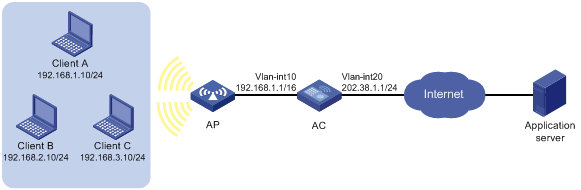

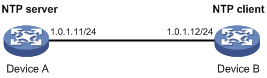

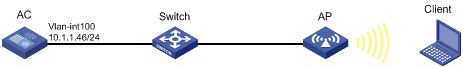

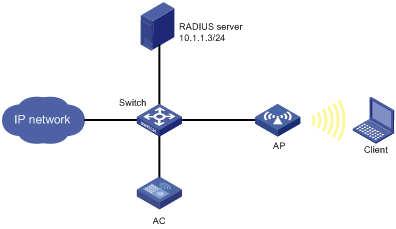

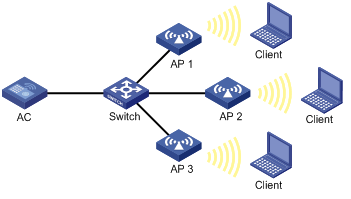

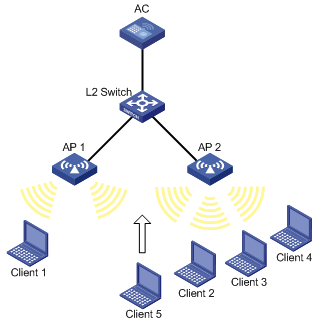

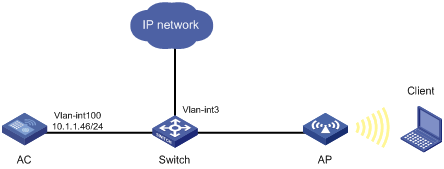

如图1-1所示,仅有一台AC,要求客户端在AC内的不同AP间进行漫游。

图1-1 AC内漫游配置组网图

(1) 配置无线服务

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > 无线网络”,进入“无线网络”页面配置无线服务,配置步骤为:

· 创建一个无线服务,名称为service。

· 配置SSID为roaming。

· 开启无线服务。

(2) 配置AP

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > AP管理”,进入“AP”页面配置AP,配置步骤为:

· 进入AP 1的配置页面,在“无线服务配置”页面中将无线服务service绑定到AP 1的射频。

· 进入AP 2的配置页面,在“无线服务配置”页面中将无线服务service绑定到AP 2的射频。

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 漫游”,进入“漫游”页面查看客户端漫游前和漫游后所关联的AC和AP。

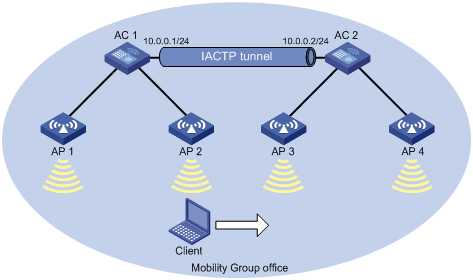

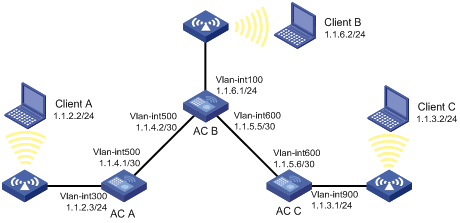

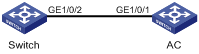

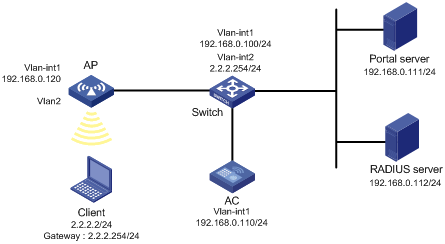

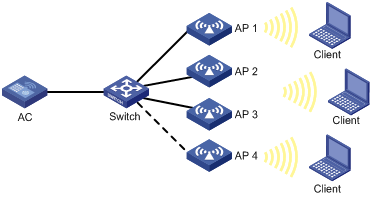

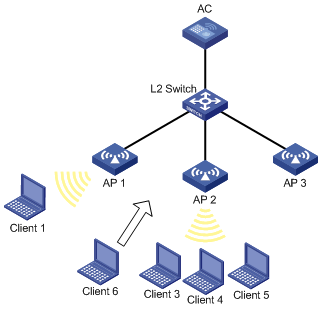

如图1-2所示,在一个无线网络中,有两台AC,现要求客户端可以在AC内漫游,也可以跨AC漫游。

图1-2 AC间漫游配置组网图

(1) 配置AC 1

# 配置无线服务

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > 无线网络”,进入“无线网络”页面配置无线服务,配置步骤为:

· 创建一个无线服务,名称为service的。

· 配置SSID为roaming。

· 开启无线服务。

# 配置AP

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > AP管理”,进入“AP”页面配置AP,配置步骤为:

· 进入AP 1的配置页面,在“无线服务配置”页面中将无线服务service绑定到AP 1的射频。

· 进入AP 2的配置页面,在“无线服务配置”页面中将无线服务service绑定到AP 2的射频。

# 配置漫游组

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 漫游”,进入“漫游”页面配置漫游,配置步骤为:

· 创建名称为office的漫游组。

· 选择隧道IP地址类型为IPv4。

· 选择隧道的源IPv4地址为10.0.0.1。

· 添加漫游组成员IPv4地址为10.0.0.2。

· 配置漫游组状态为开启。

(2) 配置AC 2

# 配置无线服务

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > 无线网络”,进入“无线网络”页面配置无线服务,配置步骤为:

· 创建一个无线服务,名称为service。

· 配置SSID为roaming。

· 开启无线服务。

# 配置AP

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > AP管理”,进入“AP”页面配置AP,配置步骤为:

· 进入AP 3的配置页面,在“无线服务配置”页面中将无线服务service绑定到AP 3的射频。

· 进入AP 4的配置页面,在“无线服务配置”页面中将无线服务service绑定到AP 4的射频。

# 配置漫游组

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 漫游”,进入“漫游”页面配置漫游,配置步骤为:

· 创建名称为office的漫游组。

· 选择隧道IP地址类型为IPv4。

· 选择隧道的源IPv4地址为10.0.0.2。

· 添加漫游组成员IPv4地址为10.0.0.1。

· 配置漫游组状态为开启。

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 漫游”,进入“漫游”页面查看客户端漫游前和漫游后所关联的AC和AP。

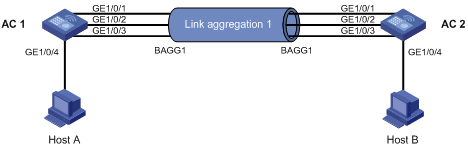

· AC 1与AC 2通过各自的二层以太网接口GigabitEthernet1/0/1~GigabitEthernet1/0/3相互连接。

· 在AC 1和AC 2上分别配置二层静态链路聚合组,以提高链路的可靠性。

图1-3 以太网链路聚合配置组网图

(1) 配置以太网链路聚合

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 接口”,进入“链路聚合”页面配置链路聚合,配置步骤为:

· 在AC 1上添加二层聚合组10,指定聚合模式为静态聚合,将接口GigabitEthernet1/0/1~GigabitEthernet1/0/3加入到该聚合组中。

· AC 2配置与AC 1相同。

(2) 配置VLAN

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > VLAN”,进入“VLAN”页面配置VLAN,配置步骤为:

· 在AC 1上创建VLAN 10。进入VLAN 10的详情页面,将与Host A相连的接口GigabitEthernet1/0/4加入VLAN 10的Untagged端口列表,将接口GigabitEthernet1/0/1~GigabitEthernet1/0/3加入VLAN 10的Tagged端口列表。

· AC 2配置与AC 1相同。

完成上述配置后,在“链路聚合”页面中可以看到GigabitEthernet1/0/1~GigabitEthernet1/0/3已经加入到静态聚合组10。Host A能够Ping通Host B。AC 1与AC 2之间的一条链路故障后,Host A仍然能够Ping通Host B。

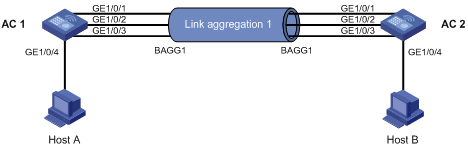

· AC 1与AC 2通过各自的二层以太网接口GigabitEthernet1/0/1~GigabitEthernet1/0/3相互连接。

· 在AC 1和AC 2上分别配置二层动态链路聚合组,以提高链路的可靠性。

图1-4 以太网链路聚合配置组网图

(1) 配置以太网链路聚合

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 接口”,进入“链路聚合”页面配置链路聚合,配置步骤为:

· 在AC 1上添加二层聚合组10,指定聚合模式为动态聚合,将接口GigabitEthernet1/0/1~GigabitEthernet1/0/3加入到该聚合组中。

· AC 2配置与AC 1相同。

(2) 配置VLAN

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > VLAN”,进入“VLAN”页面配置VLAN,配置步骤为:

· 在AC 1上创建VLAN 10。进入VLAN 10的详情页面,将与Host A相连的接口GigabitEthernet1/0/4加入VLAN 10的Untagged端口列表,将接口GigabitEthernet1/0/1~GigabitEthernet1/0/3加入VLAN 10的Tagged端口列表。

· AC 2配置与AC 1相同。

完成上述配置后,在“链路聚合”页面中可以看到GigabitEthernet1/0/1~GigabitEthernet1/0/3已经加入到动态聚合组10。Host A能够Ping通Host B。AC 1与AC 2之间的一条链路故障后,Host A仍然能够Ping通Host B。

AC作为PPPoE客户端通过GigabitEthernet 1/0/1连接到网络,要求:

· PPPoE服务器与设备路由可达,GigabitEthernet 1/0/1为三层物理口。

· PC通过Telnet设备的GE1/0/2 IP连接到Web页面。

图1-5 PPPoE Client组网图

![]()

· “链路空闲超时断线”中所设置的空闲时长为发报文空闲时长。

· 配置PPPoE客户端时需要勾选“删除该接口已存在的配置”选项,请根据实际情况选择合理三层物理接口。

· 完成PPPoE配置后请勿为该接口配置静态地址或者通过DHCP方式获取地址。

# PPPoE服务器为设备分配用户名和密码。(略)

# 配置PPPoE客户端。

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 接口”,进入“接口”页面后,点击上方“PPPoE配置”页签,进入PPPoE配置页面。配置步骤为:

(1) 点击左侧![]() 按钮,进入添加配置页面。

按钮,进入添加配置页面。

(2) 选择需配置的三层物理接口,组网中为GigabitEthernet 1/0/1。

(3) 输入用户名和密码,并选择在线方式。

(4) 选择开启NAT地址转换功能和删除该接口已存在的地址配置,并点击<确定>按钮,完成配置。

完成上述配置,可通过配置静态路由信息,并进行发送报文,查看流量信息进行验证。

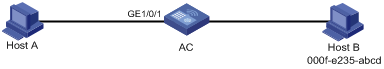

· 现有一台用户主机Host A,它的MAC地址为000f-e235-dc71,属于VLAN 1,连接AC的端口GigabitEthernet1/0/1。为防止假冒身份的非法用户骗取数据,在设备的MAC地址表中为该用户主机添加一条静态表项。

· 另有一台用户主机Host B,它的MAC地址为000f-e235-abcd,属于VLAN 1。由于该用户主机曾经接入网络进行非法操作,为了避免此种情况再次发生,在设备上添加一条黑洞MAC地址表项,使该用户主机接收不到报文。

· 配置设备的动态MAC地址表项老化时间为500秒。

图1-6 MAC地址配置组网图

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > VLAN”,进入“MAC”页面配置MAC地址,配置步骤为:

· 增加一条静态MAC地址表项,MAC地址为000f-e235-dc71,出接口为GigabitEthernet1/0/1,且该接口属于VLAN 1。

· 增加一条黑洞MAC地址表项,MAC地址为000f-e235-abcd,属于VLAN 1。

· 进入配置页面,配置动态MAC地址表项的老化时间为500秒。

完成上述配置后,在“MAC”页面中可以看到已经创建的MAC地址表项,并且Host B无法Ping通Host A。

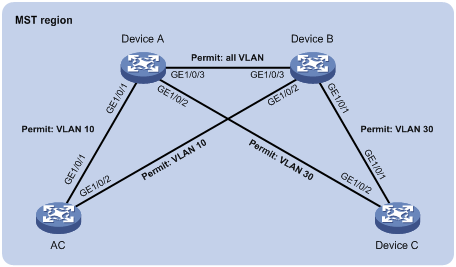

· 网络中所有设备都属于同一个MST域。Device A和Device B为汇聚层设备,AC和Device C为接入层设备。

· 通过配置MSTP,使不同VLAN的报文按照不同的MSTI转发:VLAN 10的报文沿MSTI 1转发,VLAN 30沿MSTI 2转发。

图1-7 MSTP配置组网图

(1) 配置VLAN

对于AC设备,单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > VLAN”,进入“VLAN”页面配置VLAN。

· Device A上的配置:

¡ 创建VLAN 10和VLAN 30。

¡ 进入VLAN 10的详情页面,将接口GigabitEthernet1/0/1和GigabitEthernet1/0/3加入VLAN 10的Tagged端口列表。

¡ 进入VLAN 30的详情页面,将接口GigabitEthernet1/0/2和GigabitEthernet1/0/3加入VLAN 30的Tagged端口列表。

· Device B上的配置:

¡ 创建VLAN 10和VLAN 30。

¡ 进入VLAN 10的详情页面,将接口GigabitEthernet1/0/2和GigabitEthernet1/0/3加入VLAN 10的Tagged端口列表。

¡ 进入VLAN 30的详情页面,将接口GigabitEthernet1/0/1和GigabitEthernet1/0/3加入VLAN 30的Tagged端口列表。

· AC上的配置:

¡ 创建VLAN 10。

¡ 进入VLAN 10的详情页面,将接口GigabitEthernet1/0/1和GigabitEthernet1/0/2加入VLAN 10的Tagged端口列表。

· Device C上的配置:

¡ 创建VLAN 30。

¡ 进入VLAN 30的详情页面,将接口GigabitEthernet1/0/1和GigabitEthernet1/0/2加入VLAN 30的Tagged端口列表。

(2) 配置MSTP

对于AC设备,单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > VLAN”,进入“STP”页面配置MSTP,配置步骤为:

· Device A~Device C和AC上开启STP功能,设置工作模式为MSTP。

· Device A~Device C和AC上,在域设置页面,配置MST域的域名为Web,将VLAN 10、30分别映射到MSTI 1、2上,并配置MSTP的修订级别为0。

完成上述配置后,在生成树状态中可以看到各个接口的端口角色、端口状态等信息。

设备各款型对于本举例的支持情况有所不同,详细差异信息如下:

|

系列 |

型号 |

产品代码 |

配置举例 |

描述 |

|

WX1800H系列 |

WX1804H |

EWP-WX1804H-PWR-CN |

内网用户通过NAT地址访问外网(动态地址转换) |

支持 |

|

WX2500H系列 |

WX2510H WX2510H-F WX2540H WX2540H-F WX2560H |

EWP-WX2510H-PWR EWP-WX2510H-F-PWR EWP-WX2540H EWP-WX2540H-F EWP-WX2560H |

支持 |

|

|

WX3000H系列 |

WX3010H WX3010H-X WX3010H-L WX3024H WX3024H-L WX3024H-F |

EWP-WX3010H EWP-WX3010H-X-PWR EWP-WX3010H-L-PWR EWP-WX3024H EWP-WX3024H-L-PWR EWP-WX3024H-F |

WX3010H支持 WX3010H-X支持 WX3010H-L不支持 WX3024H支持 WX3024H-L不支持 WX3024H-F支持 |

|

|

WX3500H系列 |

WX3508H WX3510H WX3520H WX3520H-F WX3540H |

EWP-WX3508H EWP-WX3510H EWP-WX3520H EWP-WX3520H-F EWP-WX3540H |

支持 |

|

|

WX5500E系列 |

WX5510E WX5540E |

EWP-WX5510E EWP-WX5540E |

支持 |

|

|

WX5500H系列 |

WX5540H WX5560H WX5580H |

EWP-WX5540H EWP-WX5560H EWP-WX5580H |

支持 |

|

|

AC插卡系列 |

LSUM1WCME0 EWPXM1WCME0 LSQM1WCMX20 LSUM1WCMX20RT LSQM1WCMX40 LSUM1WCMX40RT EWPXM2WCMD0F EWPXM1MAC0F |

LSUM1WCME0 EWPXM1WCME0 LSQM1WCMX20 LSUM1WCMX20RT LSQM1WCMX40 LSUM1WCMX40RT EWPXM2WCMD0F EWPXM1MAC0F |

支持 |

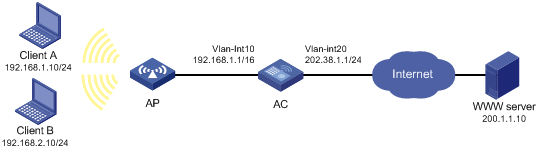

· 某公司内网使用的IP地址为192.168.0.0/16。

· 该公司拥有202.38.1.2和202.38.1.3两个外网IP地址。

· 需要实现,内部网络中192.168.1.0/24网段的用户可以访问Internet,其它网段的用户不能访问Internet。使用的外网地址为202.38.1.2和202.38.1.3。

图1-8 内网用户通过NAT访问外网

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 服务 > NAT”,进入“NAT”页面,单机“动态转换”后进行配置,配置步骤为:

· 添加NAT动态转换规则,并指定ACL 2000,该ACL仅允许源IP地址为192.168.1.0、通配符掩码为0.0.0.255的网段的用户进行地址转换。

· 添加编号为0的NAT地址组,起始地址为202.38.1.2,结束地址为202.38.1.3。

· 在接口Vlan-interface20上应用上述的NAT动态转换规则。

以上配置完成后,Client A能够访问WWW server,Client B无法访问WWW server。

设备各款型对于本举例的支持情况有所不同,详细差异信息如下:

|

系列 |

型号 |

产品代码 |

配置举例 |

描述 |

|

WX1800H系列 |

WX1804H |

EWP-WX1804H-PWR-CN |

内网用户通过NAT地址访问外网(静态地址转换) |

支持 |

|

WX2500H系列 |

WX2510H WX2510H-F WX2540H WX2540H-F WX2560H |

EWP-WX2510H-PWR EWP-WX2510H-F-PWR EWP-WX2540H EWP-WX2540H-F EWP-WX2560H |

支持 |

|

|

WX3000H系列 |

WX3010H WX3010H-X WX3010H-L WX3024H WX3024H-L WX3024H-F |

EWP-WX3010H EWP-WX3010H-X-PWR EWP-WX3010H-L-PWR EWP-WX3024H EWP-WX3024H-L-PWR EWP-WX3024H-F |

WX3010H支持 WX3010H-X支持 WX3010H-L不支持 WX3024H支持 WX3024H-L不支持 WX3024H-F支持 |

|

|

WX3500H系列 |

WX3508H WX3510H WX3520H WX3520H-F WX3540H |

EWP-WX3508H EWP-WX3510H EWP-WX3520H EWP-WX3520H-F EWP-WX3540H |

支持 |

|

|

WX5500E系列 |

WX5510E WX5540E |

EWP-WX5510E EWP-WX5540E |

支持 |

|

|

WX5500H系列 |

WX5540H WX5560H WX5580H |

EWP-WX5540H EWP-WX5560H EWP-WX5580H |

支持 |

|

|

AC插卡系列 |

LSUM1WCME0 EWPXM1WCME0 LSQM1WCMX20 LSUM1WCMX20RT LSQM1WCMX40 LSUM1WCMX40RT EWPXM2WCMD0F EWPXM1MAC0F |

LSUM1WCME0 EWPXM1WCME0 LSQM1WCMX20 LSUM1WCMX20RT LSQM1WCMX40 LSUM1WCMX40RT EWPXM2WCMD0F EWPXM1MAC0F |

支持 |

内部网络用户10.110.10.8/24使用外网地址202.38.1.100访问Internet。

图1-9 静态地址转换典型配置组网图

# NAT静态转换在“系统 > 网络配置 > 服务 > NAT”页面配置。AC上的配置如下:

· 创建一个“一对一转换”策略,指定内网IP地址为10.110.10.8,外网IP地址为202.38.1.100。

· 将创建的策略应用在接口Vlan-interface20上。

完成上述配置后,内网Client可以访问外网服务器。

设备各款型对于本举例的支持情况有所不同,详细差异信息如下:

|

系列 |

型号 |

产品代码 |

配置举例 |

描述 |

|

WX1800H系列 |

WX1804H |

EWP-WX1804H-PWR-CN |

外网用户通过外网地址访问内网服务器 |

支持 |

|

WX2500H系列 |

WX2510H WX2510H-F WX2540H WX2540H-F WX2560H |

EWP-WX2510H-PWR EWP-WX2510H-F-PWR EWP-WX2540H EWP-WX2540H-F EWP-WX2560H |

支持 |

|

|

WX3000H系列 |

WX3010H WX3010H-X WX3010H-L WX3024H WX3024H-L WX3024H-F |

EWP-WX3010H EWP-WX3010H-X-PWR EWP-WX3010H-L-PWR EWP-WX3024H EWP-WX3024H-L-PWR EWP-WX3024H-F |

WX3010H支持 WX3010H-X支持 WX3010H-L不支持 WX3024H支持 WX3024H-L不支持 WX3024H-F支持 |

|

|

WX3500H系列 |

WX3508H WX3510H WX3520H WX3520H-F WX3540H |

EWP-WX3508H EWP-WX3510H EWP-WX3520H EWP-WX3520H-F EWP-WX3540H |

支持 |

|

|

WX5500E系列 |

WX5510E WX5540E |

EWP-WX5510E EWP-WX5540E |

支持 |

|

|

WX5500H系列 |

WX5540H WX5560H WX5580H |

EWP-WX5540H EWP-WX5560H EWP-WX5580H |

支持 |

|

|

AC插卡系列 |

LSUM1WCME0 EWPXM1WCME0 LSQM1WCMX20 LSUM1WCMX20RT LSQM1WCMX40 LSUM1WCMX40RT EWPXM2WCMD0F EWPXM1MAC0F |

LSUM1WCME0 EWPXM1WCME0 LSQM1WCMX20 LSUM1WCMX20RT LSQM1WCMX40 LSUM1WCMX40RT EWPXM2WCMD0F EWPXM1MAC0F |

支持 |

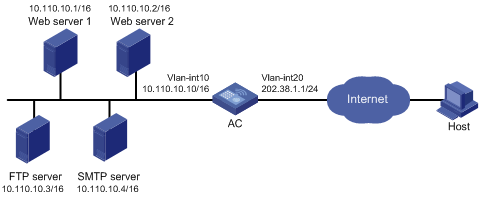

某公司内部对外提供Web、FTP和SMTP服务,而且提供两台Web服务器。公司内部网址为10.110.0.0/16。其中,内部FTP服务器地址为10.110.10.3/16,内部Web服务器1的IP地址为10.110.10.1/16,内部Web服务器2的IP地址为10.110.10.2/16,内部SMTP服务器IP地址为10.110.10.4/16。公司拥有202.38.1.1至202.38.1.3三个公网IP地址。需要实现如下功能:

· 外部的主机可以访问内部的服务器。

· 选用202.38.1.1作为公司对外提供服务的IP地址,Web服务器2对外采用8080端口。

图1-10 外网用户通过外网地址访问内网服务器

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 服务 > NAT”,进入“NAT”页面,单机“内部服务器”后进行配置,配置步骤为:

· 选择接口Vlan-interface20。

· 添加NAT内部FTP服务器,指定IP协议类型为TCP,映射方式为“外网地址单一,未使用外网端口或外网端口单一”,外网IP地址为202.38.1.1,端口号为21;内部服务器IP地址为10.110.10.3,端口号为21。

· 添加NAT内部Web服务器1,指定IP协议类型为TCP,映射方式为“外网地址单一,未使用外网端口或外网端口单一”,外网IP地址为202.38.1.1,端口号为80;内部服务器IP地址为10.110.10.1,端口号为80。

· 添加NAT内部Web服务器2,指定IP协议类型为TCP,映射方式为“外网地址单一,未使用外网端口或外网端口单一”,外网IP地址为202.38.1.1,端口号为80;内部服务器IP地址为10.110.10.2,端口号为80。

· 添加NAT内部SMTP服务器,指定IP协议类型为TCP,映射方式为“外网地址单一,未使用外网端口或外网端口单一”,外网IP地址为202.38.1.1,端口号为25;内部服务器IP地址为10.110.10.4,端口号为25。

以上配置完成后,外网Host能够通过NAT地址访问各内网服务器。

设备各款型对于本举例的支持情况有所不同,详细差异信息如下:

|

系列 |

型号 |

产品代码 |

配置举例 |

描述 |

|

WX1800H系列 |

WX1804H |

EWP-WX1804H-PWR-CN |

NAT444端口块静态映射 |

支持 |

|

WX2500H系列 |

WX2510H WX2510H-F WX2540H WX2540H-F WX2560H |

EWP-WX2510H-PWR EWP-WX2510H-F-PWR EWP-WX2540H EWP-WX2540H-F EWP-WX2560H |

支持 |

|

|

WX3000H系列 |

WX3010H WX3010H-X WX3010H-L WX3024H WX3024H-L WX3024H-F |

EWP-WX3010H EWP-WX3010H-X-PWR EWP-WX3010H-L-PWR EWP-WX3024H EWP-WX3024H-L-PWR EWP-WX3024H-F |

WX3010H支持 WX3010H-X支持 WX3010H-L不支持 WX3024H支持 WX3024H-L不支持 WX3024H-F支持 |

|

|

WX3500H系列 |

WX3508H WX3510H WX3520H WX3520H-F WX3540H |

EWP-WX3508H EWP-WX3510H EWP-WX3520H EWP-WX3520H-F EWP-WX3540H |

支持 |

|

|

WX5500E系列 |

WX5510E WX5540E |

EWP-WX5510E EWP-WX5540E |

支持 |

|

|

WX5500H系列 |

WX5540H WX5560H WX5580H |

EWP-WX5540H EWP-WX5560H EWP-WX5580H |

支持 |

|

|

AC插卡系列 |

LSUM1WCME0 EWPXM1WCME0 LSQM1WCMX20 LSUM1WCMX20RT LSQM1WCMX40 LSUM1WCMX40RT EWPXM2WCMD0F EWPXM1MAC0F |

LSUM1WCME0 EWPXM1WCME0 LSQM1WCMX20 LSUM1WCMX20RT LSQM1WCMX40 LSUM1WCMX40RT EWPXM2WCMD0F EWPXM1MAC0F |

支持 |

内部网络用户10.110.10.1~10.110.10.10使用外网地址202.38.1.100访问Internet。内网用户地址基于NAT444端口块静态映射方式复用外网地址202.38.1.100,外网地址的端口范围为10001~15000,端口块大小为500。

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 服务 > NAT”,进入“NAT”页面,单机“NAT444静态转换”后进行配置,配置步骤为:

· 添加NAT444端口块组1,指定公网地址的端口块范围为10001~15000,端口块大小为500,私网地址成员的起始IP地址为10.110.10.1,结束地址为10.110.10.10;公网地址成员的起始IP地址为202.38.1.100。

· 在接口Vlan-interface20上引用端口块组1。

以上配置完成后,内网Client可以访问外网服务器。

设备各款型对于本举例的支持情况有所不同,详细差异信息如下:

|

系列 |

型号 |

产品代码 |

配置举例 |

描述 |

|

WX1800H系列 |

WX1804H |

EWP-WX1804H-PWR-CN |

NAT444端口块动态映射 |

支持 |

|

WX2500H系列 |

WX2510H WX2510H-F WX2540H WX2540H-F WX2560H |

EWP-WX2510H-PWR EWP-WX2510H-F-PWR EWP-WX2540H EWP-WX2540H-F EWP-WX2560H |

支持 |

|

|

WX3000H系列 |

WX3010H WX3010H-X WX3010H-L WX3024H WX3024H-L WX3024H-F |

EWP-WX3010H EWP-WX3010H-X-PWR EWP-WX3010H-L-PWR EWP-WX3024H EWP-WX3024H-L-PWR EWP-WX3024H-F |

WX3010H支持 WX3010H-X支持 WX3010H-L不支持 WX3024H支持 WX3024H-L不支持 WX3024H-F支持 |

|

|

WX3500H系列 |

WX3508H WX3510H WX3520H WX3520H-F WX3540H |

EWP-WX3508H EWP-WX3510H EWP-WX3520H EWP-WX3520H-F EWP-WX3540H |

支持 |

|

|

WX5500E系列 |

WX5510E WX5540E |

EWP-WX5510E EWP-WX5540E |

支持 |

|

|

WX5500H系列 |

WX5540H WX5560H WX5580H |

EWP-WX5540H EWP-WX5560H EWP-WX5580H |

支持 |

|

|

AC插卡系列 |

LSUM1WCME0 EWPXM1WCME0 LSQM1WCMX20 LSUM1WCMX20RT LSQM1WCMX40 LSUM1WCMX40RT EWPXM2WCMD0F EWPXM1MAC0F |

LSUM1WCME0 EWPXM1WCME0 LSQM1WCMX20 LSUM1WCMX20RT LSQM1WCMX40 LSUM1WCMX40RT EWPXM2WCMD0F EWPXM1MAC0F |

支持 |

· 某公司内网使用的IP地址为192.168.0.0/16。

· 该公司拥有202.38.1.2和202.38.1.3两个外网IP地址。

需要实现,内部网络中的192.168.1.0/24网段的用户可以访问Internet,其它网段的用户不能访问Internet。基于NAT444端口块动态映射方式复用两个外网地址202.38.1.2和202.38.1.3,外网地址的端口范围为1024~65535,端口块大小为300。当为某用户分配的端口块资源耗尽时,再为其增量分配1个端口块。

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 服务 > NAT”,进入“NAT”页面,单机“NAT444动态转换”后进行配置,配置步骤为:

· 添加NAT444地址组0,指定端口范围为1024~65535,端口块大小为300,增量端口块数为1,地址族成员的起始IP地址为202.38.1.2,结束地址为202.38.1.3。

· 添加IPv4 ACL 2000,该ACL仅允许源IP地址为192.168.1.0、通配符掩码为0.0.0.255的网段的用户进行地址转换。

· 在接口Vlan-interface20上使用NAT444地址组0中的地址对匹配ACL 2000的报文进行源地址转换。

以上配置完成后,Client A能够访问外网服务器,Client B和Client C无法访问外网服务器。

AC各接口和无线客户端的IP地址和掩码如图1-11所示。要求采用静态路由,使图中任意无线客户端之间都能互通。

图1-11 IPv4静态路由配置组网图

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 >路由”,进入“静态路由”页面配置IPv4静态路由。三台AC上的配置分别为:

· 在AC A上创建一条IPv4静态路由表项,指定目的IP地址为0.0.0.0,掩码长度为0,下一跳地址为1.1.4.2,该路由用来匹配所有的目的IP地址。

· 在AC B上创建到达Client A所在网段和Client C所在网段的两条IPv4静态路由表项:

¡ 到达Client C所在网段的路由:目的IP地址为1.1.3.0,掩码长度为24,下一跳地址为1.1.5.6;

¡ 到达Client A所在网段的路由:目的IP地址为1.1.2.0,掩码长度为24,下一跳地址为1.1.4.1。

· 在AC C上创建一条IPv4静态路由表项,指定目的IP地址为0.0.0.0、掩码长度为0、下一跳地址为1.1.5.5,该路由用来匹配所有的目的IP地址。

完成上述配置后,在任意一台无线客户端上都可以ping通另外两台无线客户端。

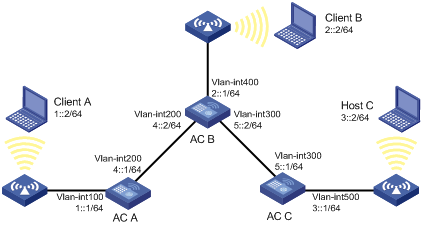

AC各接口和无线客户端的IPv6地址和前缀长度如图1-12所示。要求采用静态路由,使图中任意无线客户端之间都能互通。

图1-12 IPv6静态路由配置组网图

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 >路由”,进入“静态路由”页面配置IPv6静态路由。三台AC上的配置分别为:

· 在AC A上创建一条IPv6静态路由表项,指定目的IPv6地址为::,前缀长度为0,下一跳地址为4::2,该路由用来匹配所有的目的IPv6地址。

· 在AC B上创建到达Client A所在网段和Client C所在网段的两条IPv6静态路由表项:

¡ 到达Client C所在网段的路由:目的IPv6地址为3::2,前缀长度为64,下一跳地址为5::1;

¡ 到达Client A所在网段的路由:目的IPv6地址为1::2,前缀长度为64,下一跳地址为4::1。

· 在AC C上创建一条IPv6静态路由表项,指定目的IPv6地址为::,前缀长度为0,下一跳地址为5::2,该路由用来匹配所有的目的IPv6地址。

完成上述配置后,在任意一台无线客户端上都可以ping通另外两台无线客户端。

· 将AP、AC的以太网端口分别加入相应的VLAN里,在VLAN接口上配置IPv6地址,验证它们之间的互通性。

· AC 的VLAN接口1的全球单播地址为2001::1/64。

· Client上安装了IPv6,根据IPv6邻居发现协议自动配置IPv6地址。

图1-13 IPv6地址静态配置组网图

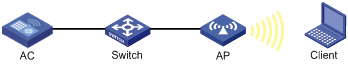

# 配置AC基本功能(详细介绍请参见“WLAN配置指导”中的“WLAN接入”)(略)

(2) 配置IPv6地址

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 服务 > IP服务”,进入“IPv6”页面配置IPv6地址,手工配置VLAN1接口地址为2001::1,前缀长度为64。

(3) 配置VLAN接口1允许发布RA消息

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 服务> ND”,进入“ND”页面,点击“高级设置 > 接口上的RA设置”,允许VLAN接口1发布RA消息。

Client上安装IPv6,根据IPv6邻居发现协议自动配置IPv6地址。

在Client上使用Ping测试和AC的互通性;在AC上使用Ping测试和Client的互通性。

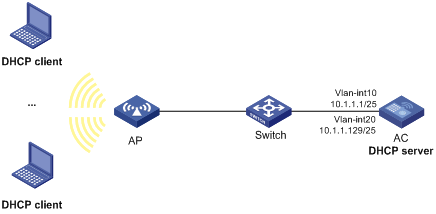

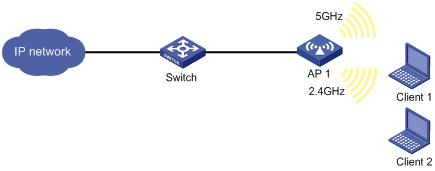

· 作为DHCP服务器的AC为网段10.1.1.0/24中的AP和客户端动态分配IP地址,该地址池网段分为两个子网网段:10.1.1.0/25和10.1.1.128/25;

· AC的两个VLAN接口,VLAN接口10和VLAN接口20的地址分别为10.1.1.1/25和10.1.1.129/25;

· 为AP分配10.1.1.0/25网段的IP地址,为DHCP client分配10.1.1.128/25网段的IP地址。

图1-14 DHCP动态分配地址配置组网图

# 在AC上创建VLAN 10和VLAN 20,并配置VLAN接口10和VLAN接口20的地址。

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > VLAN”,进入“VLAN”页面创建VLAN并配置VLAN接口,配置步骤为:

· 创建VLAN10,配置VLAN接口10的IP地址为10.1.1.1/25。

· 创建VLAN20,配置VLAN接口20的IP地址为10.1.1.129/25。

# 配置DHCP服务器。

单击“系统”菜单页面左侧导航栏的“网络配置 > 服务 > DHCP/DNS”,进入“DHCP”页面配置DHCP服务器,配置步骤为:

· 开启DHCP服务。

· 配置VLAN接口10和VLAN接口20工作在DHCP服务器模式。

· 在地址池页面,创建名称为pool1的地址池,配置该地址池动态分配的地址段为10.1.1.0/25,在地址池选项中配置网关地址为10.1.1.1。

· 在地址池页面,创建名称为pool2的地址池,配置该地址池动态分配的地址段为10.1.1.128/25,在地址池选项中配置网关地址为10.1.1.129。

· 在高级设置页面,配置冲突地址检查功能中的发送回显请求报文的最大数目为1,等待回显响应报文的超时时间为500毫秒。

# 配置无线服务。

单击“网络”菜单页面左侧导航栏的“无线配置 > 无线网络”,进入“无线网络”页面配置无线服务,配置步骤为:

· 创建一个无线服务,名称为service。

· 配置SSID为office。

· 配置缺省VLAN为20。

· 开启无线服务。

# 配置AP。

单击“网络”菜单页面左侧导航栏的“无线配置 > AP管理”,进入“AP”页面配置AP,配置步骤为:

· 添加一个AP,配置AP名称为AP 1,配置AP型号及序列号。

· 进入AP 1的配置页面,在“无线服务配置”页面中将无线服务service绑定到AP 1的5GHz射频。

# 配置AP射频。

单击“网络”菜单页面左侧导航栏的“无线配置 > AP管理”,进入“AP”页面配置AP 1的5GHz射频状态为开启。

配置完成后,10.1.1.0/25和10.1.1.128/25网段的AP和客户端可以从DHCP服务器AC申请到相应网段的IP地址和网络配置参数。

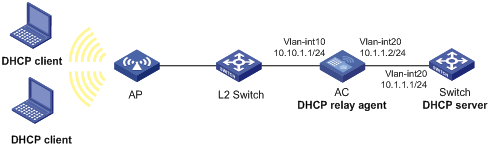

· DHCP客户端所在网段为10.10.1.0/24,DHCP服务器的IP地址为10.1.1.1/24;

· 由于DHCP客户端和DHCP服务器不在同一网段,因此,需要在客户端所在网段设置DHCP中继设备,以便客户端可以从DHCP服务器申请到10.10.1.0/24网段的IP地址及相关配置信息;

· AC作为DHCP中继通过端口(属于VLAN10)连接到DHCP客户端所在的网络,VLAN接口10的IP地址为10.10.1.1/24,VLAN接口20的IP地址为10.1.1.2/24。

图1-15 组网图

# 配置各接口的IP地址。(略)

# 配置DHCP服务器。(略)

# 配置AC基本功能。(略)

# 配置DHCP中继。

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 服务 > DHCP/DNS”,进入“DHCP”页面配置DHCP中继,配置步骤为:

· 开启DHCP服务。

· 配置VLAN接口10为DHCP中继。

· 配置DHCP服务器IP地址为10.1.1.1。

配置完成后,DHCP客户端可以通过DHCP中继从DHCP服务器获取IP地址及相关配置信息。

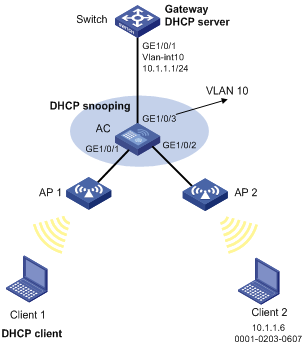

AC通过以太网端口GigabitEthernet 1/0/1连接到DHCP服务器,通过以太网端口GigabitEthernet 1/0/2连接到AP。要求:

· 与合法DHCP服务器相连的端口可以转发DHCP服务器的响应报文,而其他端口不转发DHCP服务器的响应报文。

· 记录DHCP-REQUEST报文和信任端口收到的DHCP-ACK报文中DHCP客户端IP地址及MAC地址的绑定信息。

图1-16 DHCP Snooping配置组网图

# 配置DHCP服务器。(略)

# 配置AC基本功能。(略)

# 配置DHCP Snooping。

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 服务 > DHCP/DNS”,进入“DHCP Snooping”页面配置DHCP Snooping,配置步骤为:

· 开启DHCP Snooping功能。

· 设置GigabitEthernet1/0/1端口为信任端口。

· 在GigabitEthernet1/0/2上启用DHCP Snooping表项功能。

配置完成后,在AC上可查询到获取到的DHCP Snooping表项。

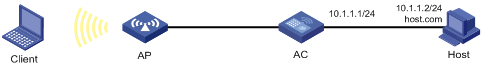

为了避免记忆复杂的IP地址,AC希望通过便于记忆的主机名访问某一主机。在AC上手工配置IP地址对应的主机名,利用静态域名解析功能,就可以实现通过主机名访问该主机。

在本例中,AC访问的主机IP地址为10.1.1.2,主机名为host.com。

图1-17 静态IPv4 DNS配置举例组网图

# 配置主机名host.com对应的IP地址为10.1.1.2。

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 服务 > DHCP/DNS”,进入“IPv4 DNS”页面配置静态域名解析,配置步骤为:

配置静态域名解析:主机名为host.com,对应的IPv4地址为10.1.1.2。

# 在AC上执行ping host.com命令,可以解析到host.com对应的IP地址为10.1.1.2,并能够ping通主机。

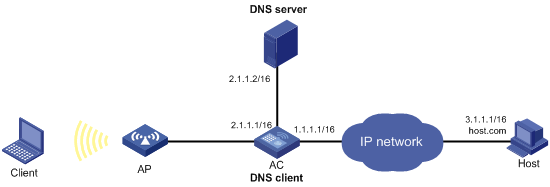

为了避免记忆复杂的IP地址,AC希望通过便于记忆的域名访问某一主机。如果网络中存在域名服务器,则可以利用动态域名解析功能,实现通过域名访问主机。

在本例中:

· 域名服务器的IP地址是2.1.1.2/16,域名服务器上包含域名“host”和IP地址3.1.1.1/16的对应关系。

· AC作为DNS客户端,使用动态域名解析功能,将域名解析为IP地址。

· AC上配置域名后缀com,以便简化访问主机时输入的域名,例如通过输入host即可访问域名为host.com、IP地址为3.1.1.1/16的主机Host。

图1-18 动态IPv4 DNS配置举例组网图

# 在DNS服务器上添加域名host.com和IP地址3.1.1.1的映射关系。(略)

# 在各设备上配置静态路由或动态路由协议,使得各设备之间路由可达。(略)

# 配置DNS客户端。

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 服务 > DHCP/DNS”,进入“IPv4 DNS”页面配置域名服务器,配置步骤为:

配置域名服务器地址为2.1.1.2。在高级设置页面,配置域名后缀为com。

完成上述配置后,在AC上执行ping host命令,可以解析到host对应的IP地址为3.1.1.1,并能够ping通主机。

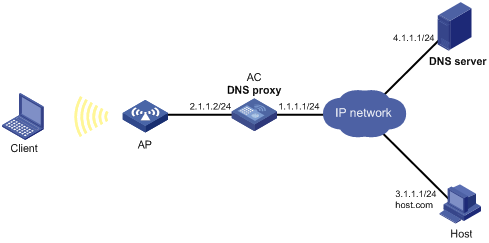

某局域网内拥有多台设备,每台设备上都指定了域名服务器的IP地址,以便直接通过域名访问外部网络。当域名服务器的IP地址发生变化时,网络管理员需要更改局域网内所有设备上配置的域名服务器IP地址,工作量将会非常巨大。

通过DNS proxy功能,可以大大减少网络管理员的工作量。当域名服务器IP地址改变时,只需更改DNS proxy上的配置,即可实现局域网内设备通过新的域名服务器解析域名。

在本例中,具体配置步骤为:

(1) 局域网中的某台设备AC配置为DNS proxy,DNS proxy上指定域名服务器IP地址为真正的域名服务器的地址4.1.1.1。

(2) 局域网中的其他设备上,域名服务器的IP地址配置为DNS proxy的地址,域名解析报文将通过DNS proxy转发给真正的域名服务器。

图1-19 IPv4 DNS proxy配置举例组网图

# 在各设备上配置静态路由或动态路由协议,使得各设备之间路由可达。(略)

(1) 配置DNS服务器。(略)

(2) 配置AC作为DNS proxy。

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 服务 > DHCP/DNS”,进入“IPv4 DNS”页面配置域名服务器,配置步骤为:

配置域名服务器的IP地址为4.1.1.1。在高级设置页面,开启DNS proxy功能。

(3) 配置DNS客户端Client,配置DNS服务器的IP地址为2.1.1.2。

在Client上执行ping host.com命令,可以ping通主机,且对应的目的地址为3.1.1.1。

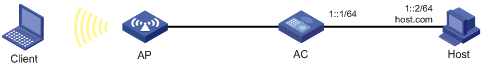

为了避免记忆复杂的IPv6地址,AC希望通过便于记忆的主机名访问某一主机。在AC上手工配置IPv6地址对应的主机名,利用静态域名解析功能,就可以实现通过主机名访问该主机。

在本例中,AC访问的主机IP地址为1::2,主机名为host.com。

图1-20 静态IPv6 DNS配置举例组网图

# 配置主机名host.com对应的IPv6地址为1::2。

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 服务 > DHCP/DNS”,进入“IPv6 DNS”页面配置静态域名解析,配置步骤为:

配置静态域名解析:主机名为host.com,对应的IPv6地址为1::2。

# 在AC上执行ping ipv6 host.com命令,可以解析到host.com对应的IPv6地址为1::2,并能够ping通主机。

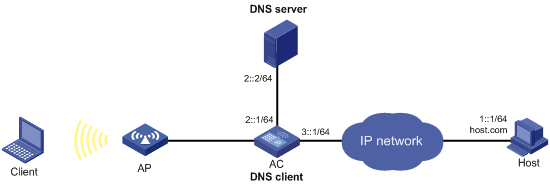

为了避免记忆复杂的IPv6地址,AC希望通过便于记忆的域名访问某一主机。如果网络中存在域名服务器,则可以利用动态域名解析功能,实现通过域名访问主机。

在本例中:

· 域名服务器的IPv6地址是2::2/64,域名服务器上包含域名“host”和IPv6地址1::1/64的对应关系。

· AC作为DNS客户端,使用动态域名解析功能,将域名解析为IPv6地址。

· AC上配置域名后缀com,以便简化访问主机时输入的域名,例如通过输入host即可访问域名为host.com、IPv6地址为1::1/64的主机Host。

图1-21 动态IPv6 DNS配置举例组网图

# 在DNS服务器上添加域名host.com和IPv6地址1::1的映射关系。(略)

# 在各设备上配置静态路由或动态路由协议,使得各设备之间路由可达。(略)

# 配置DNS客户端。

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 服务 > DHCP/DNS”,进入“IPv6 DNS”页面配置域名服务器,配置步骤为:

配置域名服务器地址为2::2。在高级设置页面,配置域名后缀为com。

完成上述配置后,在AC上执行ping ipv6 host命令,可以解析到host对应的IPv6地址为1::1,并能够ping通主机。

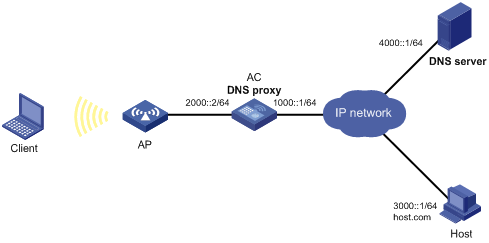

某局域网内拥有多台设备,每台设备上都指定了域名服务器的IPv6地址,以便直接通过域名访问外部网络。当域名服务器的IPv6地址发生变化时,网络管理员需要更改局域网内所有设备上配置的域名服务器IPv6地址,工作量将会非常巨大。

通过DNS proxy功能,可以大大减少网络管理员的工作量。当域名服务器IPv6地址改变时,只需更改DNS proxy上的配置,即可实现局域网内设备通过新的域名服务器解析域名。

在本例中,具体配置步骤为:

(1) 局域网中的某台设备AC配置为DNS proxy,DNS proxy上指定域名服务器IPv6地址为真正的域名服务器的地址4000::1

(2) 局域网中的其他设备上,域名服务器的IPv6地址配置为DNS proxy的地址,域名解析报文将通过DNS proxy转发给真正的域名服务器。

图1-22 IPv6 DNS proxy配置举例组网图

# 在各设备上配置静态路由或动态路由协议,使得各设备之间路由可达。(略)

(1) 配置DNS服务器。(略)

(2) 配置AC作为DNS proxy。

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 服务 > DHCP/DNS”,进入“IPv6 DNS”页面配置域名服务器,配置步骤为:

配置域名服务器的IPv6地址为4000::1。在高级设置页面,开启DNS proxy功能。

(3) 配置DNS客户端Client,配置DNS服务器的IPv6地址为2000::2。

在Client上执行ping ipv6 host.com命令,可以ping通主机,且对应的目的地址为3000::1。

设备各款型对于本举例的支持情况有所不同,详细差异信息如下:

|

系列 |

型号 |

产品代码 |

配置举例 |

描述 |

|

WX1800H系列 |

WX1804H |

EWP-WX1804H-PWR-CN |

IGMP Snooping |

支持 |

|

WX2500H系列 |

WX2510H WX2510H-F WX2540H WX2540H-F WX2560H |

EWP-WX2510H-PWR EWP-WX2510H-F-PWR EWP-WX2540H EWP-WX2540H-F EWP-WX2560H |

支持 |

|

|

WX3000H系列 |

WX3010H WX3010H-X WX3010H-L WX3024H WX3024H-L WX3024H-F |

EWP-WX3010H EWP-WX3010H-X-PWR EWP-WX3010H-L-PWR EWP-WX3024H EWP-WX3024H-L-PWR EWP-WX3024H-F |

WX3010H支持 WX3010H-X支持 WX3010H-L不支持 WX3024H支持 WX3024H-L不支持 WX3024H-F支持 |

|

|

WX3500H系列 |

WX3508H WX3510H WX3520H WX3520H-F WX3540H |

EWP-WX3508H EWP-WX3510H EWP-WX3520H EWP-WX3520H-F EWP-WX3540H |

支持 |

|

|

WX5500E系列 |

WX5510E WX5540E |

EWP-WX5510E EWP-WX5540E |

支持 |

|

|

WX5500H系列 |

WX5540H WX5560H WX5580H |

EWP-WX5540H EWP-WX5560H EWP-WX5580H |

支持 |

|

|

AC插卡系列 |

LSUM1WCME0 EWPXM1WCME0 LSQM1WCMX20 LSUM1WCMX20RT LSQM1WCMX40 LSUM1WCMX40RT EWPXM2WCMD0F EWPXM1MAC0F |

LSUM1WCME0 EWPXM1WCME0 LSQM1WCMX20 LSUM1WCMX20RT LSQM1WCMX40 LSUM1WCMX40RT EWPXM2WCMD0F EWPXM1MAC0F |

支持 |

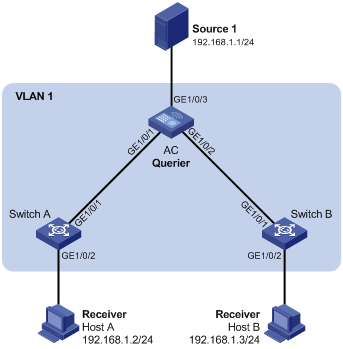

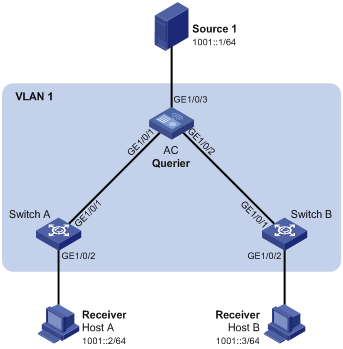

· 如下图所示,在一个没有三层网络设备的纯二层网络中,组播源Source 1向组播组224.1.1.1发送组播数据,Host A和Host B都是该组播组的接收者,且都使用IGMPv2。

· 由于该网络中没有可运行IGMP的三层网络设备,因此由AC来充当IGMP查询器,并将其发出的IGMP查询报文的源IP地址配置为非0.0.0.0,以免影响AC和交换机上IGMP snooping转发表项的建立从而导致组播数据无法正常转发。

· 为防止AC和交换机在没有相应转发表项时将组播数据在VLAN内广播,在所有设备上都开启丢弃未知组播数据报文功能。

图1-23 IGMP Snooping配置组网图

(1) 配置AC作为IGMP查询器

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 服务> Multicast”,进入“IGMP Snooping”页面配置IGMP Snooping,配置步骤为:

· 开启IGMP Snooping功能。

· 在VLAN 1内开启版本2的IGMP snooping,并开启丢弃未知组播数据报文功能和充当IGMP查询器功能,然后将普遍组查询报文和特定组查询报文的源IP地址都配置为192.168.1.10。

(2) 配置Switch A和Switch B,在两台交换机的VLAN 1内开启版本2的IGMP snooping,并开启丢弃未知组播数据报文功能。

完成上述配置,并且接收者申请加入组播组224.1.1.1之后,在页面上可以看到该组播组对应的IGMP snooping转发表项。

设备各款型对于本举例的支持情况有所不同,详细差异信息如下:

|

系列 |

型号 |

产品代码 |

配置举例 |

描述 |

|

WX1800H系列 |

WX1804H |

EWP-WX1804H-PWR-CN |

MLD Snooping |

支持 |

|

WX2500H系列 |

WX2510H WX2510H-F WX2540H WX2540H-F WX2560H |

EWP-WX2510H-PWR EWP-WX2510H-F-PWR EWP-WX2540H EWP-WX2540H-F EWP-WX2560H |

支持 |

|

|

WX3000H系列 |

WX3010H WX3010H-X WX3010H-L WX3024H WX3024H-L WX3024H-F |

EWP-WX3010H EWP-WX3010H-X-PWR EWP-WX3010H-L-PWR EWP-WX3024H EWP-WX3024H-L-PWR EWP-WX3024H-F |

WX3010H支持 WX3010H-X支持 WX3010H-L不支持 WX3024H支持 WX3024H-L不支持 WX3024H-F支持 |

|

|

WX3500H系列 |

WX3508H WX3510H WX3520H WX3520H-F WX3540H |

EWP-WX3508H EWP-WX3510H EWP-WX3520H EWP-WX3520H-F EWP-WX3540H |

支持 |

|

|

WX5500E系列 |

WX5510E WX5540E |

EWP-WX5510E EWP-WX5540E |

支持 |

|

|

WX5500H系列 |

WX5540H WX5560H WX5580H |

EWP-WX5540H EWP-WX5560H EWP-WX5580H |

支持 |

|

|

AC插卡系列 |

LSUM1WCME0 EWPXM1WCME0 LSQM1WCMX20 LSUM1WCMX20RT LSQM1WCMX40 LSUM1WCMX40RT EWPXM2WCMD0F EWPXM1MAC0F |

LSUM1WCME0 EWPXM1WCME0 LSQM1WCMX20 LSUM1WCMX20RT LSQM1WCMX40 LSUM1WCMX40RT EWPXM2WCMD0F EWPXM1MAC0F |

支持 |

· 如下图所示,在一个没有三层网络设备的纯二层网络中,组播源Source 1向IPv6组播组FF1E::101发送IPv6组播数据,Host A和Host B都是该IPv6组播组的接收者,且都使用MLDv1。

· 由于该网络中没有可运行MLD的三层网络设备,因此由AC来充当MLD查询器。

· 为防止AC和交换机在没有相应转发表项时将IPv6组播数据在VLAN内广播,在所有设备上都开启丢弃未知IPv6组播数据报文功能。

图1-24 MLD Snooping配置组网图

(1) 配置AC作为MLD查询器

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 服务> Multicast”,进入“MLD Snooping”页面配置MLD Snooping,配置步骤为:

· 开启MLD Snooping功能。

· 在VLAN 1内开启版本1的MLD snooping,并开启丢弃未知IPv6组播数据报文功能和充当MLD查询器功能。

(2) 配置Switch A和Switch B,在两台交换机的VLAN 1内开启版本1的MLD snooping,并开启丢弃未知IPv6组播数据报文功能。

完成上述配置,并且接收者申请加入IPv6组播组FF1E::101之后,在页面上可以看到该IPv6组播组对应的MLD snooping转发表项。

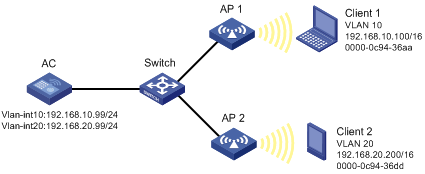

· Client 1和Client 2配置为同一网段的主机(Client 1的IP地址是192.168.10.100/16,Client 2的IP地址是192.168.20.200/16),但却被设备AC分在两个不同的子网(Client 1属于VLAN 10,Client 2属于VLAN 20)。

· Client 1和Client 2没有配置缺省网关,要求在设备AC上开启代理ARP功能,使处在两个子网的Client 1和Client 2能互通。

图1-25 代理ARP配置组网图

# 创建VLAN 10和VLAN 20,并配置VLAN接口10和VLAN接口20的地址。

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > VLAN”,进入“VLAN”页面配置VLAN,配置步骤为:

· 创建VLAN 10,配置VLAN接口10的IP地址为192.168.10.99/24。

· 创建VLAN 20,配置VLAN接口20的IP地址为192.168.20.99/24。

# 开启VLAN接口10和VLAN接口20的代理ARP功能。

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 服务 > ARP”,进入“ARP”页面,在“高级设置 > ARP代理”页面开启VLAN接口10和VLAN接口20的代理ARP功能。

配置完成后,Client 1和Client 2可以互相ping通。

· Switch是DHCP服务器;

· Client 1是DHCP客户端;用户Client 2的IP地址是10.1.1.6,MAC地址是0001-0203-0607。

· AC是DHCP Snooping设备,在VLAN 10内启用ARP Detection功能,对DHCP客户端和用户进行用户合法性检查和报文有效性检查。

(1) 配置组网图中所有接口属于VLAN 10及Switch对应VLAN接口的IP地址(略)

(2) 配置DHCP服务器(略)

(3) 配置DHCP客户端Client 1和用户Client 2(略)

(4) 配置AC

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 服务 > DHCP/DNS”,进入“DHCP Snooping”页面,配置步骤为:

· 开启DHCP Snooping功能。

· 设置GigabitEthernet1/0/3端口为信任端口。

· 在GigabitEthernet1/0/1上启用DHCP Snooping表项记录功能。

单击“系统”菜单页面左侧导航栏的“网络配置 > 服务 > ARP”,进入“ARP”页面,在“高级设置 > ARP攻击防御 > ARP Detection”页面开启ARP Detection功能,配置步骤为:

· 开启VLAN10的ARP Detection功能

# 接口状态缺省为非信任状态,上行接口配置为信任状态,下行接口按缺省配置。

· 在高级设置页面,设置接口gigabitethernet 1/0/3状态为信任状态

· 在高级设置页面,开启源MAC地址的检查、目的MAC地址的检查和IP地址的检查

完成上述配置后,对于接口GigabitEthernet1/0/1和GigabitEthernet1/0/2收到的ARP报文,先进行报文有效性检查,然后基于DHCP Snooping安全表项进行用户合法性检查。

完成上述配置后,可在AC的“系统 > 网络配置 > 服务 > ARP”页面上看到Client 1的ARP表项,而无法看到Client 2的ARP表项。

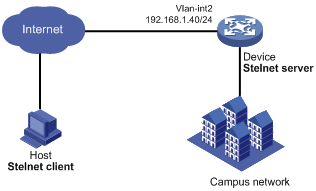

如图1-27所示,网络管理员需要通过Internet远程登录到校园网的网关设备(Device)上对其进行管理。为了提高安全性,可将Device配置为Stelnet服务器,并在Host上运行Stelnet客户端软件,在二者之间建立SSH连接。具体要求为:

· Device通过SSH的password认证方式对客户端进行认证,认证过程在Device本地完成。

· 网络管理员Host的登录用户名为client,密码为aabbcc,登录设备后可执行设备支持的所有操作。

图1-27 设备作为Stelnet服务器配置组网图

(1) 配置SSH服务器功能

进入Device,单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 管理协议”,进入“SSH”页面,开启Stelnet服务。

(2) 配置VLAN和VLAN接口

进入Device,单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > VLAN”,进入“VLAN”页面创建VLAN 2。进入VLAN 2的详情页面,配置端口GigabitEthernet1/0/2加入VLAN 2的Untagged端口列表,并创建VLAN接口2,配置VLAN接口2的IP地址为192.168.1.40/24。

(3) 配置管理员账户

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“系统 > 管理员”,进入“管理员”页面添加管理员,配置步骤为:

· 添加管理员。

· 配置用户名为client,密码为aabbcc。

· 选择角色为network-admin。

· 指定可用的服务为SSH。

![]()

Stelnet客户端软件有很多,例如PuTTY、OpenSSH等。本文中仅以客户端软件PuTTY0.58为例,说明Stelnet客户端的配置方法。

打开PuTTY.exe程序,在“Host Name(or IP address)”文本框中输入Stelnet服务器的IP地址为192.168.1.40。单击<Open>按钮。按提示输入用户名client及密码aabbcc,成功进入Device的配置界面。

· Device A采用本地时钟作为参考时钟,使得自己的时钟处于同步状态。

· Device A作为时间服务器为Device B提供时间同步。

图1-28 NTP配置组网图

(1) 配置NTP服务器Device A

进入Device A,单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 管理协议”,进入“NTP”页面配置NTP服务器,配置步骤为:

· 开启NTP服务。

· 配置本地时钟的IP地址为127.127.1.0。

· 配置本地时钟所处的层数为2。

(2) 配置NTP客户端Device B

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“系统 > 管理”,进入“系统设置”页面配置系统时间,配置步骤为:

· 选择自动同步系统时间,采用的协议为网络时间协议(NTP)。

· 指定NTP服务器(即时钟源)的IP地址为1.0.1.11,并指定时钟源工作在服务器模式。

完成上述配置后,Device B与Device A进行时间同步。此时Device B层数比Device A的层数大1,为3。

通过在AC和Switch上配置LLDP功能,实现:

· AC可以发现Switch,并获取Switch的系统及配置等信息。

· Switch不可以发现AC。

图1-29 LLDP配置组网图

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 管理协议 > LLDP”,进入“LLDP”页面。两台设备上的配置分别为:

· 在AC上全局开启LLDP功能。进入接口状态页面,在接口GigabitEthernet1/0/1上开启LLDP功能。在接口设置页面,开启接口GigabitEthernet1/0/1的最近桥代理功能,并配置该接口的工作模式为Rx:只接收LLDP报文,使得AC能够发现邻居。

· 在Switch上全局开启LLDP功能。进入接口状态页面,在接口GigabitEthernet1/0/2上开启LLDP功能。在接口设置页面,开启接口GigabitEthernet1/0/2的最近桥代理功能,并配置该接口的工作模式为Tx:只发送LLDP报文,使得Switch不能够发现邻居。

完成上述配置后,在AC的LLDP邻居页面中可以看到Switch的信息,邻居关系建立;Switch的LLDP邻居页面中没有邻居信息。

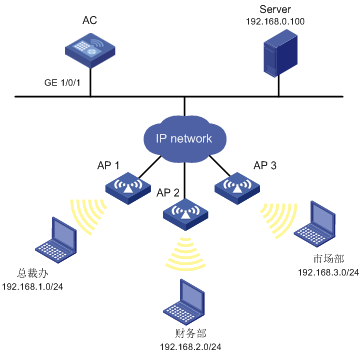

某公司要求,允许总裁办在任意时间、财务部在工作时间(每周工作日的8点到18点)访问财务数据库服务器,禁止其它部门在任何时间、财务部在非工作时间访问该服务器。

图1-30 通过ACL进行包过滤配置组网图

单击页面底部的<系统>按钮,然后单击左侧导航栏“网络安全 > 包过滤”,进入包过滤配置页面。配置步骤为:

· 创建接口包过滤策略,在AC的VLAN接口10的出方向上指定包过滤规则为IPv4 ACL。

· 创建IPv4高级ACL 3000,并按顺序制定三条规则:

¡ 允许协议类型为256(IP),源IP为192.168.1.0、通配符掩码为0.0.0.255,目的IP为192.168.0.100、通配符掩码为0的报文通过。

¡ 创建周期时间段work,指定开始时间为08:00,结束时间为18:00,生效时间为每周一、周二、周三、周四和周五。允许协议类型为256(IP),源IP为192.168.2.0、通配符掩码为0.0.0.255,目的IP为192.168.0.100、通配符掩码为0,生效时间段为work的报文通过。

¡ 拒绝协议类型为256(IP),目的IP为192.168.0.100、通配符掩码为0的报文通过。

· 开启ACL规则的匹配统计功能。

完成上述配置后,在页面上可以看到已经创建的IPv4高级ACL的规则状态和命中报文数。总裁办主机在任何时间都可以ping通财务数据库服务器;在工作时间财务部主机可以ping通该服务器;市场部在任何时间都不能ping通该服务器。

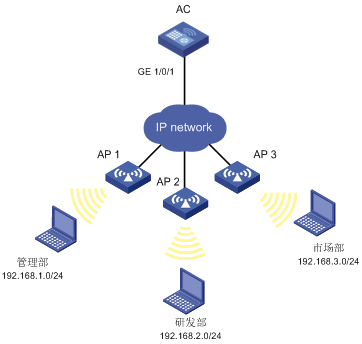

当三个部门访问Internet的流量发生拥塞时,要求按照依次发送管理部、市场部和研发部的流量。

图1-31 优先级映射配置组网图

(1) 配置QoS策略

单击页面底部的<系统>按钮,然后单击左侧导航栏“网络安全 > 流策略”,进入QoS策略配置页面。在接口GigabitEthernet1/0/2、GigabitEthernet1/0/3、GigabitEthernet1/0/4的入方向上应用QoS策略后,修改应用的策略,创建如下三个QoS策略:

· 创建IPv4 ACL 2001,添加一条允许源IP为192.168.1.0、通配符掩码为0.0.0.255的报文通过的规则;定义匹配该ACL的类;指定流行为为重标记报文的802.1p优先级为2。

· 创建IPv4 ACL 2002,添加一条允许源IP为192.168.2.0、通配符掩码为0.0.0.255的报文通过的规则;定义匹配该ACL的类;指定流行为为重标记报文的802.1p优先级为0。

· 创建IPv4 ACL 2003,添加一条允许源IP为192.168.3.0、通配符掩码为0.0.0.255的报文通过的规则;定义匹配该ACL的类;指定流行为为重标记报文的802.1p优先级为1。

(2) 配置优先级映射

完成上述配置后,单击页面上方的“优先级映射”,然后单击右上方的“端口优先级”,进入优先级映射配置页面。具体配置为:指定在接口GigabitEthernet1/0/1、GigabitEthernet1/0/2、GigabitEthernet1/0/3、GigabitEthernet1/0/4的优先级信任模式为信任Dot1p优先级。

单击<确定>后,返回优先级映射配置页面,然后单击右上方的“优先级映射表”。具体配置为:在802.1p优先级到本地优先级映射表中,输入值为0、1、2对应的输出值分别改为0、1、2。

完成上述配置后,可以在QoS策略页面查看策略的应用状态。

在AC上配置一个管理员帐户,用于用户采用HTTP方式登录AC,具体要求如下:

· 用户使用管理员帐户登录时,AC对其进行本地认证;

· 管理员帐户名称为webuser,密码为12345;

· 通过认证之后,用户被授予角色network-admin。

图1-32 管理员配置组网图

(1) 配置VLAN和VLAN接口

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > VLAN”,进入VLAN页面,创建VLAN 2。进入VLAN 2的详情页面,将与管理员PC相连的接口加入VLAN 2的Tagged端口列表,并创建VLAN接口2,配置VLAN接口2的IP地址为192.168.1.20/24。

(2) 配置管理员账户

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“系统>管理员”,进入管理员页面,配置步骤为:

· 添加管理员。

· 配置用户名为webuser,密码为12345。

· 选择角色为network-admin。

· 指定可用的服务为HTTP和HTTPS。

(1) 完成上述配置后,在管理员页面上可以看到已成功添加的管理员帐户。

(2) 用户在PC的Web浏览器地址栏中输入http://192.168.1.20并回车后,浏览器将显示Web登录页面。用户在该登录页面中输入管理员帐户名称、密码以及验证码后,即可成功登录设备的Web页面进行相关配置。

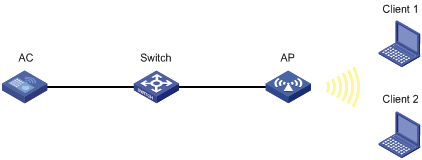

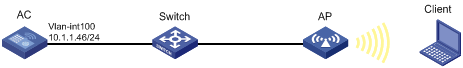

如图2-1所示,AP和AC通过交换机相连,AC作为DHCP服务器为AP提供DHCP服务。AP通过DHCP选项方式从DHCP服务器上获取AP和AC的IP地址,发现AC并与AC建立CAPWAP隧道连接。

图2-1 通过DHCP发现方式建立CAPWAP隧道典型组网图

(1) 配置AC的IP地址

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > VLAN”,进入“VLAN”页面配置VLAN接口1的IP地址为1.1.1.1/24。

(2) 配置DHCP服务

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 服务 > DHCP/DNS > DHCP”,进入“DHCP”页面配置DHCP服务,配置步骤为:

· 开启DHCP服务。

· 配置VLAN接口1工作在DHCP服务器模式。

· 进入“地址池 > 地址分配”页面,创建名称为pool1的地址池,配置该地址池动态分配的地址段为1.1.1.0/24,在地址池选项中配置网关地址为1.1.1.1。

· 进入“地址池 > 地址池选项”页面”,配置DHCP选项43为客户端分配AC的IP地址,选项内容为800700000101010101。

(3) 配置AP

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > AP管理 > AP”,进入“AP”页面配置AP,配置步骤为:

· 配置AP名称为AP1。

· 配置AP型号及序列号。

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > AP管理 > AP”,进入“AP”页面可以查看到上线的AP,通过查看详情可以看到AP获取到的AP IP地址、AC IP地址和AP发现AC的方式。

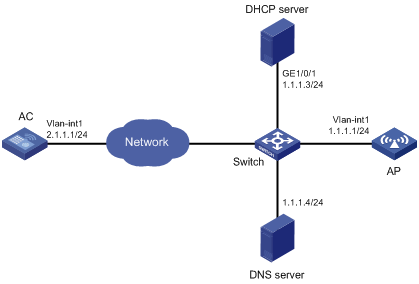

如图2-2所示,DHCP server、DNS server、AP和AC通过交换机连接。由DHCP server为AP分配IP地址和AC的域名后缀,DNS server将AC的域名解析为AC的IP地址。

图2-2 通过DNS发现方式建立CAPWAP隧道典型组网图

(1) 配置DHCP server

在DHCP server上配置为AP分配IP地址和AC的域名后缀,分配的IP地址段为1.1.1.0/24,AC的域名后缀为abc。(略)

(2) 配置DNS server

在DNS server上添加AC域名和AC IP地址1.1.1.1/24的对应关系。(略)

(3) 配置AC的IP地址

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > VLAN”,进入“VLAN”页面配置VLAN接口1的IP地址为1.1.1.1/24。

(4) 配置AP

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > AP管理 > AP”,进入“AP”页面配置AP,配置步骤为:

· 配置AP名称为AP1。

· 配置AP型号及序列号。

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > AP管理 > AP”,进入“AP”页面可以查看到上线的AP,通过查看上线AP的详细信息可以看到AP获取到的AP IP地址、AC IP地址和AP发现AC的方式。

如图2-3所示,AP和AC通过交换机相连。在AC上开启自动AP功能,MAC地址为0011-2200-0101的AP通过DHCP选项方式获取到AC的IP地址,AP通过获取到的AC的IP地址发现AC并与AC建立CAPWAP隧道连接。

图2-3 开启自动AP功能建立CAPWAP隧道典型组网图

(1) 配置AC的IP地址

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > VLAN”,进入“VLAN”页面配置VLAN接口1的IP地址为1.1.1.1/24。

(2) 配置DHCP服务

单击页面底部的<系统>按钮,进入“系统”菜单页面,然后单击页面左侧导航栏的“网络配置 > 服务 > DHCP/DNS > DHCP”,进入“DHCP”页面配置DHCP服务,配置步骤为:

· 开启DHCP服务。

· 配置VLAN接口1工作在DHCP服务器模式。

· 进入“地址池 > 地址分配”页面,创建名称为pool1的地址池,配置该地址池动态分配的地址段为1.1.1.0/24,在地址池选项中配置网关地址为1.1.1.1。

· 进入“地址池 > 地址池选项”页面”,配置DHCP选项43为客户端分配AC的IP地址,选项内容为800700000101010101。

(3) 配置AP

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > AP管理 > AP全局配置”,进入“AP全局配置”页面开启自动AP功能。

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > AP管理 > AP”,进入“AP”页面可以查看到上线的自动AP。

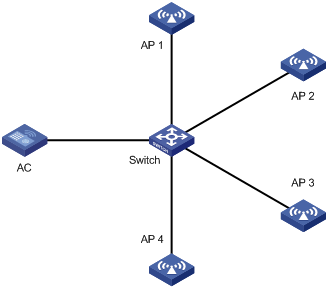

如图2-4所示,AC通过交换机和AP 1、AP 2、AP 3、AP 4相连;将AP1加入group1,AP 2、AP 3和AP 4加入group2。AP 1、AP 2、AP 3和AP4名字分别为ap1、ap2、ap3和ap4。

图2-4 AP组配置举例

(1) 配置AP通过DHCP方式获取AP IP地址及AC IP地址(略)。

(2) 配置AP组

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > AP管理 > AP组”,进入“AP组”页面,配置步骤为:

· 添加两个AP组,配置AP组名称为group1和group2。

· 选中AP组,单击<查看AP列表>,创建名称为ap1的AP。

· 选中AP组,单击<查看AP列表>,创建名称为ap2、ap3和ap4的AP。

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > AP管理 > AP组”,进入“AP组”页面,选中AP组,查看AP组group1和group2的AP列表,可以看到ap1加入到AP组group1中,ap2、ap3和ap4加入到AP组group2中。

如图2-5所示,AP通过交换机与AC相连。对AP上的5GHz射频进行配置,配置要求如下:

· 配置射频模式为802.11ac,工作信道为48,最大功率为19dBm。

· 配置802.11ac的最大基本NSS为2,最大支持NSS为3,组播NSS为2,VHT-MCS索引值为5。

· 配置A-MPDU功能、A-MSDU功能来提高AP的吞吐量。

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > 射频管理”,进入“射频配置”页面,配置步骤为:

· 在“所有AP的射频”中选择对应名称AP的5GHz射频进行编辑,在“基础”页面,配置射频模式为802.11ac(5GHz),工作信道为48,最大功率为19dBm。

· 配置802.11ac的最大基本NSS为2,最大支持NSS为3,组播NSS为2,组播VHT-MCS为5。

· 开启A-MPDU和A-MSDU功能。

· 开启射频。

单击页面左侧导航栏的“无线配置 > 射频管理”,进入“射频配置”页面可以查看射频上当前的配置。

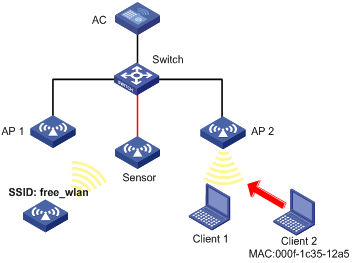

如图2-6所示,AP通过交换机与AC相连,AP 1和AP 2为Client提供无线服务,SSID为“abc”,在Sensor上开启WIPS功能,配置分类策略,将非法客户端的MAC地址(000f-1c35-12a5)添加到静态禁用列表中,将SSID“abc”添加到静态信任列表中,要求对检测到的潜在外部AP和非授权客户端进行反制。

图2-6 WIPS分类与反制组网图

(1) 配置手工AP。

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > AP管理”,进入“AP管理”页面,配置步骤为:

· 创建AP名称为Sensor。

· 配置AP的型号、序列号。

(2) 配置WIPS功能。

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > 无线安全”,进入“无线安全”页面,配置步骤为:

· 在配置虚拟安全域的框里单击右上角的“+”:创建虚拟安全域VSD_1。

· 单击开启WIPS,编辑名称为Sensor的AP,选择开启WIPS的射频接口,并加入虚拟安全域VSD_1中。

· 单击分类策略,创建分类策略class1,将Client 2的MAC地址配置为禁用MAC地址,将SSID abc添加到信任SSID中。

· 单击反制策略,创建反制策略protect,反制未授权客户端和潜在外部AP。

· 编辑虚拟安全域VSD_1,应用分类策略class1和反制策略protect。

· 单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“监控 > 无线安全”,进入“无线安全”页面,在设备信息页面中可以查看无线设备的分类结果,在虚拟安全域VSD_1,MAC地址为000f-e223-1616的AP被分类成潜在外部AP,MAC地址为000f-1c35-12a5的客户端被分类为未授权的客户端。

· 单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“监控 > 无线安全”,进入“无线安全”页面,在反制记录页面中可以查看反制过的设备记录信息,在虚拟安全域VSD_1,MAC地址为000f-1c35-12a5的未授权客户端和MAC地址为000f-e223-1616的潜在外部AP被反制。

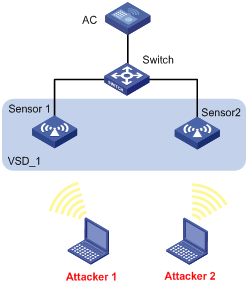

如图2-7所示,AP通过交换机与AC相连,将两台AP分别配置为Sensor,配置虚拟安全域VSD_1,并配置两台Sensor属于这个虚拟安全域,当检测到攻击者对无线网络进行IE重复的畸形报文或Beacon帧泛洪攻击时,AP向AC发送告警信息。

(1) 配置手工AP。

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > AP管理”,进入“AP管理”页面,配置步骤为:

· 创建AP名称为Sensor 1和Sensor 2。

· 配置AP的型号、序列号。

(2) 配置WIPS功能。

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > 无线安全”,进入“无线安全”页面,配置步骤为:

· 在配置虚拟安全域的框里单击右上角的“+”:创建虚拟安全域VSD_1。

· 单击开启WIPS,编辑名称为Sensor 1和Sensor 2的AP,选择开启WIPS的射频接口,并加入虚拟安全域VSD_1。

· 单击攻击检测策略,创建攻击检测策略,配置当检测到IE重复的畸形报文和Beacon帧泛洪攻击时,向AC发送日志信息或告警信息。检测IE重复的畸形报文的静默时间为50秒,检测Beacon帧的统计周期为100秒,触发阈值为200,静默时间为50秒。

· 编辑虚拟安全域VSD_1,应用攻击检测策略。

· 单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“监控 > 无线安全”,进入“无线安全”页面,当网络中没有攻击者时,查看攻击统计信息,畸形报文和泛洪报文的统计个数为0。

· 单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“监控 > 无线安全”,进入“无线安全”页面,当检测到IE重复的畸形报文和Beacon帧泛洪攻击时,查看攻击统计信息,可以查看到IE重复的畸形报文和Beacon帧泛洪攻击的统计个数。

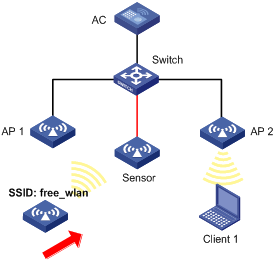

如图2-8所示,AP通过交换机与AC相连,AP1和AP2为Client提供无线服务,SSID为“abc”,在Sensor上开启WIPS功能,配置Signature检测,检测无线环境中是否存在其他的无线服务,对SSID不是abc的Beacon帧进行检测, Sensor向AC发送告警信息。

图2-8 WIPS的攻击检测组网图

(1) 配置手工AP。

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > AP管理”,进入“AP管理”页面,配置步骤为:

· 创建AP名称为Sensor。

· 配置AP的型号、序列号。

(2) 配置WIPS功能。

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > 无线安全”,进入“无线安全”页面,配置步骤为:

· 在配置虚拟安全域的框里单击右上角的“+”:创建虚拟安全域vsd1。

· 单击开启WIPS,编辑名称为Sensor的AP,选择开启WIPS的射频接口,并加入虚拟安全域vsd1中。

· 单击Signature规则,创建Signature规则1,配置子规则对SSID不是abc的Beacon帧进行检测。

· 单击Signature策略,创建Signature策略sig1,应用Signature规则1,配置统计周期为5秒,发出告警后的静默时间为60秒,统计次数的阈值为60。

· 编辑虚拟安全域vsd1,应用Signature策略。

· 当检测到SSID为“free_wlan”的无线服务后,AC会收到Sensor发送的告警信息。

· 上查看Signature检测统计信息,可以查看到Signature检测的统计个数。

AC与二层交换机Switch相连,AP和AC在同一个网络。在AC上配置客户端限速功能,使AP分别在入方向上以静态模式、在出方向上以动态模式限制无线客户端的速率。

图2-9 客户端限速配置举例组网图

(1) 配置无线服务

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > 无线网络”页面,配置步骤为:

· 创建一个无线服务,名称为service。

· 配置SSID为service。

· 开启无线服务。

(2) 配置AP

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > AP管理 > AP”页面,配置步骤为:

· 配置AP名称为AP1。

· 配置AP型号为WA4320i-ACN。

进入AP 1的配置页面,在“SSID配置”页面中将无线服务service绑定到AP 1的射频1。

(3) 配置客户端限速功能

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > 无线QoS > 客户端限速 > 基于无线服务配置”页面,配置步骤为:

· 修改名称为service的无线服务。

· 开启客户端限速。

· 指定入方向限速模式为静态。

· 指定入方向每客户端限速速率为8000。

· 指定出方向限速模式为动态。

· 指定出方向所有客户端总限速速率为8000。

(4) 开启射频

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > 射频管理”页面,开启AP 1的射频1。

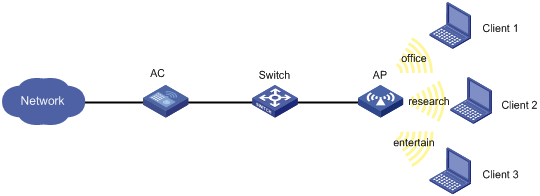

在某企业内,三个客户端分别通过名为research、office、entertain的SSID接入无线网络。为了满足企业网络正常运行的需求,要求在同一个AP内,保证无线服务office的带宽占总带宽的20%,无线服务research的带宽占总带宽的80%,无线服务entertain没有分配固定带宽。

图2-10 智能带宽保障配置举例组网图

(1) 配置无线服务

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > 无线网络”页面,配置步骤为:

· 创建三个无线服务,名称分别为office、research、entertain。

· 配置SSID,分别为office、research、entertain。

· 开启无线服务。

(2) 配置AP

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > AP管理 > AP”页面,配置步骤为:

· 配置AP名称为AP1。

· 配置AP型号为WA4320i-ACN。

进入AP 1的配置页面,在“无线服务配置”页面中将无线服务office、research、entertain绑定到AP 1的射频1。

(3) 配置智能带宽保障功能

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > 无线QoS > 智能带宽保障 > AP配置”页面,配置步骤为:

· 修改AP 1的带宽保障功能参数。

· 开启智能带宽保障。

· 指定无线服务office的带宽保障占比为20%。

· 指定服务无线服务research的带宽保障占比为80%。

(4) 开启射频

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > 射频管理”页面,开启AP 1的射频1。

完成上述配置后,在“无线配置 > 无线QoS > 智能带宽保障 > 智能带宽保障 > AP配置”页面能看到AP 1的实际带宽占比值。

AC旁挂在Switch上,Switch同时作为DHCP server为AP和Client分配IP地址。通过配置客户端在链路层使用WEP密钥12345接入无线网络。

(1) 配置无线服务

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 无线网络”,进入“无线网络”页面,配置步骤为:

· 创建一个无线服务,名称为service1。

· 配置SSID为service。

· 开启无线服务。

(2) 配置认证模式为静态WEP密钥

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 无线网络”,在“无线网络”页面单击service1的编辑按钮,进入“链路层认证”页面,配置步骤为:

· 选择认证模式为静态WEP密钥。

· 选择密钥类型为Passphrase。

· 选择加密套件为WEP 40。

· 明文密钥为12345。

(3) 将无线服务绑定到AP

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 无线网络”,进入“无线网络”页面,配置步骤为:

· 选中创建的无线服务service1,点击“绑定到AP”按钮,进入到“绑定到AP”页面。

· 选中AP的5GHz射频单元,点击“快速绑定”。

(4) 验证配置

配置完成后,查看无线服务详情,可以看到已经创建的名称为service1无线服务以及配置的认证信息。

· AC旁挂在Switch上,Switch同时作为DHCP server为AP和Client分配IP地址。通过配置客户端PSK密钥12345678接入无线网络。

· 客户端链路层认证使用开放式系统认证,用户接入认证使用Bypass认证的方式实现客户端可以不需要认证直接接入WLAN网络的目的。

· 通过配置客户端和AP之间的数据报文采用PSK身份认证与密钥管理模式来确保用户数据的传输安全。

(1) 创建无线服务

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 无线网络”,进入“无线网络”页面,配置步骤为:

· 创建无线服务,名称为service1。

· 配置SSID为service。

· 开启无线服务。

(2) 配置认证模式为静态PSK密钥

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 无线网络”,在“无线网络”页面单击service1的编辑按钮,进入“链路层认证”页面,配置步骤为:

· 选择认证模式为静态PSK密钥。

· 选择安全模式为WPA。

· 选择加密套件为CCMP。

· 选择密钥类型为Passphrase,明文密钥为12345678。

(3) 将无线服务绑定到AP

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 无线网络”,进入“无线网络”页面,配置步骤为:

· 选中创建的无线服务service1,点击“绑定到AP”按钮,进入到“绑定到AP”页面。

· 选中AP的5GHz射频单元,点击“快速绑定”。

配置完成后,查看无线服务详情,可以看到已经创建的名称为service1无线服务以及配置的认证信息。

· AC旁挂在Switch上,Switch同时作为DHCP server为AP和Client分配IP地址。通过配置客户端PSK密钥12345678接入无线网络。

· 客户端链路层认证使用开放式系统认证,客户端通过RADIUS服务器进行MAC地址认证。

· 通过配置客户端和AP之间的数据报文采用PSK认证密钥管理模式来确保用户数据的传输安全。

图2-13 PSK密钥管理模式和MAC认证配置组网图

![]()

· 在RADIUS服务器上配置,将Client的MAC地址作为认证的用户名和密码,且该MAC地址在配置时不能出现大写和连字符。完成RADIUS服务器的其它配置,并保证用户的认证/授权/计费功能正常运行。

· 完成设备上RADIUS和Domain域的配置。

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 无线网络”,进入“无线网络”页面,配置步骤为:

· 创建一个无线服务,名称为service1。

· 配置SSID为service。

· 开启无线服务。

(2) 配置认证模式为静态PSK密钥和MAC地址认证

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 无线网络”,在“无线网络”页面单击service1的编辑按钮,进入“链路层认证”页面,配置步骤为:

· 选择认证模式为静态PSK密钥和MAC地址认证。

· 选择安全模式为WPA。

· 选择加密套件为CCMP。

· 选择密钥类型为Passphrase,明文密钥为12345678。

· 配置域名为dom1。

(3) 将无线服务绑定到AP

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 无线网络”,进入“无线网络”页面,配置步骤为:

· 选中创建的无线服务service1,点击“绑定到AP”按钮,进入到“绑定到AP”页面。

· 选中AP的5GHz射频单元,点击“快速绑定”。

(4) 验证配置

配置完成后,查看无线服务详情,可以看到已经创建的名称为service1无线服务以及配置的认证信息。

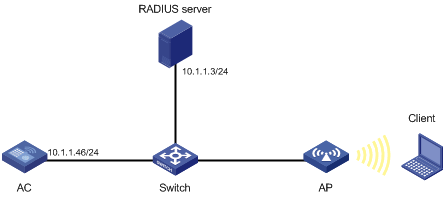

用户接入无线网络,AC对接入的用户进行802.1X认证以控制其访问Internet,具体要求如下:

· RADIUS服务器作为认证/授权/计费服务器与AC相连,其IP地址为10.1.1.1/24。

· 端口GigabitEthernet1/0/1下的所有接入用户均需要单独认证,当某个用户下线时,也只有该用户无法使用网络。

· AC对802.1X用户进行认证时,采用RADIUS认证方式,认证ISP域为dm1X。

· AC与RADIUS认证/授权和计费服务器交互报文时的共享密钥均为name,认证/授权、计费的端口号分别为1812和1813,向RADIUS服务器发送的用户名不携带域名。

图2-14 802.1X用户的RADIUS认证配置组网图

(1) 配置各接口的IP地址(略)

(2) 配置RADIUS方案

单击页面底部的<网络>按钮,然后单击左侧导航栏“网络安全 > 认证”,然后单击“RADIUS”,再单击<添加>按钮,添加RADIUS方案,配置步骤为:

· 方案名称为802.1X。

· 指定主认证服务器IP地址为10.1.1.1,端口号为1812,共享密钥为name。设置主认证服务器状态为活动。

· 指定主计费服务器IP地址为10.1.1.1,端口号为1813,共享密钥为name。设置主计费服务器状态为活动。

· 在显示高级设置里指定发送给RADIUS服务器的用户名格式为不携带域名。

(3) 配置ISP域

单击左侧导航栏“网络安全 > 认证”,进入“ISP域”页面配置,配置步骤为:

· 添加ISP域,名称为dm1X,并将该ISP域的状态设置为活动。

· 指定接入方式为LAN接入。

· 指定LAN接入AAA方案的认证、授权和计费的方法均为RADIUS,方案都选择802.1X。

· 单击<确定>按钮。

(4) 配置802.1X

单击左侧导航栏“无线配置 > 无线网络”,进入无线网络页面配置,单击<添加>按钮,配置步骤为:

· 基础设置部分配置无线服务名称和SSID。

· 安全认证部分认证模式选择802.1X认证。

· 域名为dm1X。

· 单击<确定>按钮。

(5) 配置RADIUS服务器

在RADIUS服务器上添加用户帐户,保证用户的认证/授权/计费功能正常运行。具体配置方法请参考关于RADIUS服务器的配置说明。

(1) 单击左侧导航栏“网络安全 > 认证”,然后单击“RADIUS”页签,可以看到已添加成功的RADIUS方案802.1X的概要信息。

(2) 单击左侧导航栏“网络安全 > 认证”,在ISP域页面上,可以看到已添加成功的ISP域的dm1X的概要信息。

(3) 用户启动802.1X客户端,输入正确的用户名和密码之后,可以成功上线。

用户接入无线网络,AC对接入的用户进行802.1X认证以控制其访问Internet,具体要求如下:

· AC对802.1X用户采用本地认证,认证域为abc。

· 802.1X用户的认证名为dotuser,认证密码为12345。

图2-15 802.1X用户的本地认证配置组网图

(1) 配置各接口的IP地址(略)

(2) 配置本地用户

单击页面底部的<网络>按钮,然后单击左侧导航栏“网络安全 > 用户管理”,进入“本地认证”页面配置,配置步骤为:

· 添加用户,用户名为dotuser,密码为12345。

· 指定可用服务为LAN接入。

(3) 配置ISP域

单击左侧导航栏“网络安全 > 认证”,进入“ISP域”页面配置,配置步骤为:

· 添加ISP域,名称为abc,并将该ISP域的状态设置为活动。

· 指定接入方式为LAN接入。

· 指定LAN接入AAA方案的认证方法为本地认证,授权方法为本地授权,计费方法为不计费。

(4) 配置802.1X

单击左侧导航栏“无线配置 > 无线网络”页面配置,配置步骤为:

· 基础设置部分配置无线服务名称和SSID。

· 安全认证部分认证模式选择802.1X认证。

· 域名为abc。

(1) 完成上述配置后,单击左侧导航栏“网络安全 > 用户管理”,在“本地认证”页面上可以看到已成功添加的本地用户。

(2) 单击左侧导航栏“网络安全 > 认证”,在“ISP域”页面上可以看到已经成功添加的ISP域。

(3) 用户启动802.1X客户端,输入正确的用户名和密码之后,可以成功上线。

· AP旁挂在Switch上,Switch同时作为DHCP server为AP和Client分配IP地址。

· 客户端链路层认证使用开放式系统认证,客户端通过802.1X接入认证的方式实现客户端可使用用户名abcdef和密码123456接入WLAN网络的目的。

· 通过配置客户端和AP之间的数据报文采用802.1X身份认证与密钥管理来确保用户数据的传输安全。

图2-16 802.1X认证配置组网图

![]()

· 完成RADIUS服务器的配置,添加用户帐户,用户名为abcedf,密码为123456,并保证用户的认证/授权/计费功能正常运行。

· 完成设备上RADIUS和Domain域的配置。

(1) 配置无线服务

单击页面底部的<网络>按钮,然后单击左侧导航栏“无线配置 > 无线网络”,进入“无线网络”页面,配置步骤为:

· 单击<添加>按钮,创建一个无线服务,无线服务名称为service1。

· 配置SSID为service。

· 无线服务状态选择“开启”。

· 单击<确定>按钮。

(2) 配置认证模式为802.1X认证

完成上述配置后,会返回“全部网络 > 无线配置 > 无线网络 > 无线网络 >”页面,单击无线名称为“service1”表项后面的<编辑>按钮,再单击页面上方的“链路层认证”,进入认证配置页面,配置步骤为:

· 选择认证模式为802.1X认证。

· 选择安全模式为WPA。

· 选择加密套件为CCMP。

· 配置域名为dom1。

· 单击<确定>按钮。

(3) 将无线服务绑定到AP

进入“全部网络 > 无线配置 > 无线网络 > 无线网络”页面,配置步骤:

· 选中创建的无线服务service1,单击“绑定到AP”按钮,进入到“绑定到AP”页面。

· 选中AP的5GHz射频单元,单击“快速绑定”。

(4) 验证配置

配置完成后,查看无线服务详情,可以看到已经创建的名称为service1无线服务以及配置的认证信息。

在本地转发模式下,对通过无线接入的用户采用直接认证方式。

· 无线客户端通过手工配置或DHCP获取的一个公网IP地址进行认证,在通过Portal认证前,只能访问Portal Web服务器;在通过Portal认证后,可以使用此IP地址访问非受限互联网资源。

· 采用一台Portal服务器承担Portal认证服务器和Portal Web服务器的职责。

· 采用RADIUS服务器作为认证/计费服务器。

图2-17 Portal直接认证配置组网图

![]()

· 按照组网图配置设备各接口的IP地址,保证启动Portal之前各Client、服务器和AC之间的路由可达。

· 完成RADIUS服务器上的配置,保证用户的认证/计费功能正常运行。

· 完成AP上的配置,保证AP与AC能够互通。

· 完成设备上RADIUS和Domain域的配置。

(1) 配置无线服务

单击页面底部的<网络>按钮,然后单击左侧导航栏“无线配置 > 无线网络 >”进入“无线网络”页面,配置步骤为:

· 单击<添加>按钮,创建一个无线服务,无线服务名称为service1。

· 配置SSID为service。

· 无线服务状态选择“开启”。

· 单击<确定>按钮。

(2) 配置认证模式为Portal认证

完成上述配置后,会返回“全部网络 > 无线配置 > 无线网络 > 无线网络 >”页面,单击无线名称为“service1”表项后面的<编辑>按钮,再单击页面上方的“链路层认证”,进入认证配置页面,配置步骤为:

· 选择认证模式为Portal认证。

· 配置域名为dm1。

· 选择Web服务器名称为newpt。

· 配置BAS-IP为192.168.0.110。

· 单击<确定>按钮。

(3) 将无线服务绑定到AP

进入“全部网络 > 无线配置 > 无线网络 > 无线网络”页面,配置步骤:

· 选中创建的无线服务service1,单击“绑定到AP”按钮,进入到“绑定到AP”页面。

· 选中AP的5GHz射频单元,单击“绑定”按钮。

· 配置绑定到VLAN 2,单击“确定”按钮。

(4) 验证配置

配置完成后,查看无线服务详情,可以看到已经创建的名称为service1无线服务以及配置的认证信息。

如图2-18所示,客户端通过AP接入无线服务,当信道变差达到信道调整触发条件时,AC能自动切换信道,保证客户端的无线服务质量。要求AP 1的Radio 1避免进行频繁的信道调整。

(1) 配置AP射频的工作信道(缺省为自动选择,且信道不锁定)

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 射频管理”,进入“射频配置”页面,配置AP 1、AP 2、AP 3上射频的工作信道为“自动选择不锁定”。

(2) 配置RRM

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 射频管理”,进入“射频优化”页面,配置步骤为:

· 在“AP RRM配置”中开启AP 1、AP 2、AP 3上射频的自动信道调整功能,配置敏感度模式为自定义,配置CRC错误门限为30,信道干扰门限为60,容限系数为25。

· 在“RRM保持调整组”中创建ID为10的RRM保持调整组,配置信道保持时长为600分钟,添加保持调整组成员为AP 1的5GHz射频单元。

(1) 调整周期超时后,如果某个AP的当前工作信道质量达到任意一个信道调整门限,AC将为该AP进行信道调整。单击页面左侧导航栏的“ 监控 > 射频监控”,进入“射频优化”页面,可以查看信道调整前后,AP所使用的信道和信道调整的详细信息。

(2) 在调整周期超时后的600分钟内,AP 1的Radio 1的信道不会进行调整。

如图2-19所示,无线网络中原本存在AP 1~AP 3,每个AP上仅开启一个Radio,客户端通过AP 1接入无线网络。要求当AP 4加入AC时,各AP能够自动调整发送功率,并且避免AP 1的Radio 1进行频繁的功率切换。

(1) 配置AP射频的功率锁定状态为关闭

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 射频管理”,进入“射频配置”页面,配置AP 1、AP 2、AP 3和AP 4的功率锁定状态为关闭。

(2) 配置RRM

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 射频管理”,进入“射频优化”页面,配置步骤为:

· 在“AP RRM配置”中开启AP 1、AP 2、AP 3和AP 4的自动功率调整功能,配置功率调整模式为自定义,最大邻居数为3,功率调整门限为-70dBm,最小发射功率为5dBm。

· 在“RRM保持调整组”中创建ID为10的RRM保持调整组,配置功率保持时长为100分钟,添加保持调整组成员为AP 1的5GHz射频单元。

(1) 调整周期超时后,如果某个AP的当前发送功率达到功率调整门限,AC将为该AP进行功率调整。单击页面左侧导航栏的“ 监控 > 射频监控”,进入“射频优化”页面,可以查看功率调整前后,AP所使用的功率和功率调整的详细信息。

(2) 在调整周期超时后的100分钟内,AP 1的Radio 1的功率不会进行调整。

AC连接了两个AP,这两个AP的Radio覆盖区域有重叠,为了对这两个AP上Radio的接入载荷进行负载均衡,有以下要求:

· 负载均衡的评判依据为在线客户端数量。

· 当Radio上的在线客户端数量达到或超过3,并且与另一个Radio上的在线客户端数量差值达到或超过2,开始运行负载均衡。

图2-20 会话模式的Radio负载均衡配置组网图

(1) 配置无线服务

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 无线网络”,进入“无线网络”页面,配置步骤为:

· 创建一个无线服务,名称为service。

· 配置SSID为session-balance。

· 开启无线服务。

(2) 配置AP

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > AP管理”,进入“AP”页面配置AP,配置步骤为:

· 配置AP名称为AP1。

· 配置AP型号为WA4320i-ACN。

· 配置AP名称为AP2。

· 配置AP型号为WA4320i-ACN。

· 进入AP 1的配置页面,在“无线服务配置”页面中将无线服务service绑定到AP 1的射频。

· 进入AP 2的配置页面,在“无线服务配置”页面中将无线服务service绑定到AP 2的射频。

(3) 配置负载均衡

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 射频管理”,进入“负载均衡”页面,配置步骤为:

· 点击“全局配置”的“更多”按钮进入“详细信息”页面,选择状态为“开启”。

· 选择模式为“会话模式”。

· 配置会话门限值为3,会话差值门限值为2。

当Radio上的在线客户端数量达到或超过3,并且与另一个Radio上的在线客户端数量差值达到或超过2,开始运行负载均衡。通过单击页面左侧导航栏的“ 监控 > 客户端”,进入“客户端”页面,可以查看到AP 1的Radio 2和AP 2的Radio 2上关联的客户端数量达到均衡。

AC连接了两个AP,这两个AP的Radio覆盖区域有重叠,为了对这两个AP上Radio的接入载荷进行负载均衡,有以下要求:

· 负载均衡的评判依据为Radio的流量值。

· 当Radio上的流量达到或超过30Mbps(即流量值为占Radio最大支持带宽的20%),并且与另一个Radio上的流量差值达到或超过15Mbps(即流量差值为占Radio最大支持带宽的10%),开始运行负载均衡。

图2-21 流量模式的Radio负载均衡配置组网图

(1) 配置无线服务

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 无线网络”,进入“无线网络”页面,配置步骤为:

· 创建一个无线服务,名称为service。

· 配置SSID为traffic-balance。

· 开启无线服务。

(2) 配置AP

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > AP管理”,进入“AP”页面配置AP,配置步骤为:

· 配置AP名称为AP1。

· 配置AP型号为WA4320i-ACN。

· 配置AP名称为AP2。

· 配置AP型号为WA4320i-ACN。

· 进入AP 1的配置页面,在“无线服务配置”页面中将无线服务service绑定到AP 1的射频。

· 进入AP 2的配置页面,在“无线服务配置”页面中将无线服务service绑定到AP 2的射频。

(3) 配置负载均衡

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 射频管理”,进入“负载均衡”页面,配置步骤为:

· 点击“全局配置”的“更多”按钮进入“详细信息”页面,选择状态为“开启”。

· 选择模式为“流量模式”。

· 配置流量门限值为20,流量差值门限值为10。

当Radio上的流量达到或超过30Mbps,并且与另一个Radio上的流量差值达到或超过15Mbps,开始运行负载均衡。通过单击页面左侧导航栏的“ 监控 > 客户端”,进入“客户端”页面,可以查看到AP 1的Radio 2和AP 2的Radio 2上关联的客户端数量达到均衡。

AC连接了两个AP,这两个AP的Radio覆盖区域有重叠,为了对这两个AP上Radio的接入载荷进行负载均衡,有以下要求:

· 负载均衡的评判依据为Radio的带宽值。

· 当Radio上的带宽达到或超过12Mbps,并且与另一个Radio上的带宽差值达到或超过3Mbps,开始运行负载均衡。

图2-22 带宽模式的Radio负载均衡配置组网图

(1) 配置无线服务

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 无线网络”,进入“无线网络”页面,配置步骤为:

· 创建一个无线服务,名称为service。

· 配置SSID为bandwidth-balance。

· 开启无线服务。

(2) 配置AP

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > AP管理”,进入“AP”页面配置AP,配置步骤为:

· 配置AP名称为AP1。

· 配置AP型号为WA4320i-ACN。

· 配置AP名称为AP2。

· 配置AP型号为WA4320i-ACN。

· 进入AP 1的配置页面,在“无线服务配置”页面中将无线服务service绑定到AP 1的射频。

· 进入AP 2的配置页面,在“无线服务配置”页面中将无线服务service绑定到AP 2的射频。

(3) 配置负载均衡

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 射频管理”,进入“负载均衡”页面,配置步骤为:

· 点击“全局配置”的“更多”按钮进入“详细信息”页面,选择状态为“开启”。

· 选择模式为“带宽模式”。

· 配置带宽门限值为12Mbps,带宽差值门限值为3Mbps。

当Radio上的流量达到或超过12Mbps,并且与另一个Radio上的流量差值达到或超过3Mbps,开始运行负载均衡。通过单击页面左侧导航栏的“ 监控 > 客户端”,进入“客户端”页面,可以查看到AP 1的Radio 2和AP 2的Radio 2上关联的客户端数量达到均衡。

AC连接了三个AP,这三个AP的radio覆盖区域有重叠,为了对这三个AP上Radio的接入载荷进行负载均衡,有以下要求:

· 负载均衡的评判依据为在线客户端数量。

· 仅需要对AP 1的Radio 2和AP 2的Radio 2进行负载均衡。

· 当Radio上的在线客户端数量达到或超过3,并且与另一个Radio上的在线客户端数量差值达到或超过2,开始运行负载均衡。

图2-23 会话模式的负载均衡组配置组网图

(1) 配置无线服务

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 无线网络”,进入“无线网络”页面,配置步骤为:

· 创建一个无线服务,名称为service。

· 配置SSID为session-balance。

· 开启无线服务。

(2) 配置AP

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > AP管理”,进入“AP”页面配置AP,配置步骤为:

· 配置AP名称为AP1。

· 配置AP型号为WA4320i-ACN。

· 配置AP名称为AP2。

· 配置AP型号为WA4320i-ACN。

· 配置AP名称为AP3。

· 配置AP型号为WA4320i-ACN。

· 进入AP 1的配置页面,在“无线服务配置”页面中将无线服务service绑定到AP 1的射频。

· 进入AP 2的配置页面,在“无线服务配置”页面中将无线服务service绑定到AP 2的射频。

· 进入AP 3的配置页面,在“无线服务配置”页面中将无线服务service绑定到AP 3的射频。

(3) 配置负载均衡

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 射频管理”,进入“负载均衡”页面,配置步骤为:

· 点击“全局配置”的“更多”按钮进入“详细信息”页面,选择状态为“开启”。

· 选择模式为“会话模式”。

· 配置会话门限值为3,会话差值门限值为2。

· 进入负载均衡组配置页面,创建负载均衡组1

· 将AP 1的Radio 2和AP 2的Radio 2绑定到负载均衡组中。

AP 1的Radio 2和AP 2的Radio 2在同一个负载均衡组中,AP 3的Radio 2没有加入负载均衡组。由于负载均衡只对组内的Radio生效,所以AP 3的Radio 2不参与负载均衡。

当参与运行负载均衡的某个Radio上的在线客户端数量达到或超过3,并且与另一个Radio上的在线客户端数量差值达到或超过2,开始运行负载均衡。通过单击页面左侧导航栏的“ 监控 > 客户端”,进入“客户端”页面,可以查看到AP 1的Radio 2和AP 2的Radio 2上关联的客户端数量达到均衡。

AC连接了三个AP,这三个AP的radio覆盖区域有重叠,为了对这三个AP上Radio的接入载荷进行负载均衡,有以下要求:

· 负载均衡的评判依据为Radio的流量值。

· 仅需要对AP 1的Radio 2和AP 2的Radio 2进行负载均衡。

· 当Radio上的流量达到或超过30Mbps(即流量值为占Radio最大支持带宽的20%),并且与另一个Radio上的流量差值达到或超过15Mbps(即流量差值为占Radio最大支持带宽的10%),开始运行负载均衡。

图2-24 流量模式的负载均衡组网图

(1) 配置无线服务

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 无线网络”,进入“无线网络”页面,配置步骤为:

· 创建一个无线服务,名称为service。

· 配置SSID为traffic-balance。

· 开启无线服务。

(2) 配置AP

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > AP管理”,进入“AP”页面配置AP,配置步骤为:

· 配置AP名称为AP1。

· 配置AP型号为WA4320i-ACN。

· 配置AP名称为AP2。

· 配置AP型号为WA4320i-ACN。

· 配置AP名称为AP3。

· 配置AP型号为WA4320i-ACN。

· 进入AP 1的配置页面,在“无线服务配置”页面中将无线服务service绑定到AP 1的射频。

· 进入AP 2的配置页面,在“无线服务配置”页面中将无线服务service绑定到AP 2的射频。

· 进入AP 3的配置页面,在“无线服务配置”页面中将无线服务service绑定到AP 3的射频。

(3) 配置负载均衡

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 射频管理”,进入“负载均衡”页面,配置步骤为:

· 点击“全局配置”的“更多”按钮进入“详细信息”页面,选择状态为“开启”。

· 选择模式为“流量模式”。

· 配置流量门限值为20,流量差值门限值为10。

· 进入负载均衡组配置页面,创建负载均衡组1

· 将AP 1的Radio 2和AP 2的Radio 2绑定到负载均衡组中。

AP 1的Radio 2和AP 2的Radio 2在同一个负载均衡组中,AP 3的Radio 2没有加入负载均衡组。由于负载均衡只对组内的Radio生效,所以AP 3的Radio 2不参与负载均衡。

当参与运行负载均衡的某个Radio上的流量达到或超过30Mbps,并且与另一个Radio上的流量差值达到或超过15Mbps,开始运行负载均衡。通过单击页面左侧导航栏的“ 监控 > 客户端”,进入“客户端”页面,可以查看到AP 1的Radio 2和AP 2的Radio 2上关联的客户端数量达到均衡。

AC连接了三个AP,这三个AP的radio覆盖区域有重叠,为了对这三个AP上Radio的接入载荷进行负载均衡,有以下要求:

· 负载均衡的评判依据为Radio的带宽值。

· 仅需要对AP 1的Radio 2和AP 2的Radio 2进行负载均衡。

· 当Radio上的带宽达到或超过12Mbps,并且与另一个Radio上的带宽差值达到或超过3Mbps,开始运行负载均衡。

图2-25 带宽模式的负载均衡组网图

(1) 配置无线服务

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 无线网络”,进入“无线网络”页面,配置步骤为:

· 创建一个无线服务,名称为service。

· 配置SSID为bandwidth-balance。

· 开启无线服务。

(2) 配置AP

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > AP管理”,进入“AP”页面配置AP,配置步骤为:

· 配置AP名称为AP1。

· 配置AP型号为WA4320i-ACN。

· 配置AP名称为AP2。

· 配置AP型号为WA4320i-ACN。

· 配置AP名称为AP3。

· 配置AP型号为WA4320i-ACN。

· 进入AP 1的配置页面,在“无线服务配置”页面中将无线服务service绑定到AP 1的射频。

· 进入AP 2的配置页面,在“无线服务配置”页面中将无线服务service绑定到AP 2的射频。

· 进入AP 3的配置页面,在“无线服务配置”页面中将无线服务service绑定到AP 3的射频。

(3) 配置负载均衡

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 射频管理”,进入“负载均衡”页面,配置步骤为:

· 点击“全局配置”的“更多”按钮进入“详细信息”页面,选择状态为“开启”。

· 选择模式为“带宽模式”。

· 配置带宽门限值为12Mbps,带宽差值门限值为3Mbps。

· 进入负载均衡组配置页面,创建负载均衡组1

· 将AP 1的Radio 2和AP 2的Radio 2绑定到负载均衡组中。

AP 1的Radio 2和AP 2的Radio 2在同一个负载均衡组中,AP 3的Radio 2没有加入负载均衡组。由于负载均衡只对组内的Radio生效,所以AP 3的Radio 2不参与负载均衡。

当参与运行负载均衡的某个Radio上的带宽达到或超过12Mbps,并且与另一个Radio上的带宽差值达到或超过3Mbps,开始运行负载均衡。通过单击页面左侧导航栏的“ 监控 > 客户端”,进入“客户端”页面,可以查看到AP 1的Radio 2和AP 2的Radio 2上关联的客户端数量达到均衡。

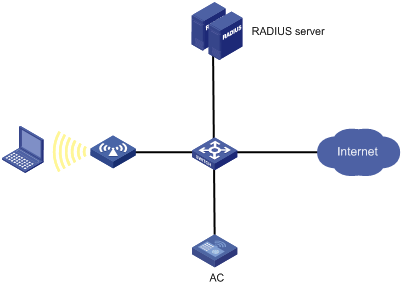

如图2-26所示,AP通过交换机与AC相连,并开启5GHz射频和2.4GHz射频。由于网络中有些客户端仅支持2.4GHz频段,有些客户端支持双频,就有可能导致2.4GHz射频过载,5GHz射频相对空余。为了防止上述情况的出现,平衡两个频段的射频负载,开启频谱导航功能和频谱导航负载均衡功能。

(1) 配置无线服务

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 无线网络”,进入“无线网络”页面,配置步骤为:

· 创建一个无线服务,名称为service。

· 配置SSID为band-navigation。

· 开启无线服务。

· 关闭快速关联。

(2) 配置AP

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > AP管理”,进入AP 1的配置页面,在“无线服务配置”页面中将无线服务service绑定到AP 1的5GHz射频和2.4GHz射频。

(3) 配置频谱导航

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 无线配置 > 射频管理”,进入“频谱导航”页面,配置步骤为:

· 在“全局配置”页面,配置全局频谱导航状态为开启,频谱导航负载均衡的连接数门限为5,连接数差值门限为2。

· 在“AP配置”页面,配置AP频谱导航状态为开启。

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 监控 > 客户端”,进入“客户端”页面,可以查看到AP 1的5GHz射频和2.4GHz射频上关联的客户端数量处于均衡状态。

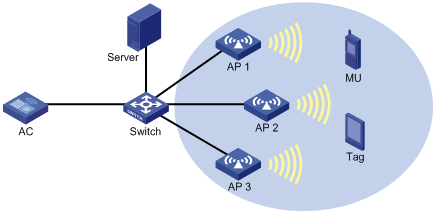

在如下图所示的无线环境中,通过AP 1、AP 2和AP 3搜集Tag和Mobile设备的定位信息,然后提供给定位服务器进行定位。

(1) 配置定位服务器

· 在定位服务器上手工配置AP 1~AP 3的IP地址,或者选择广播方式发现AP。

· 在定位服务器上完成和定位相关的配置。

(2) 配置AP

在AC上,对AP 1~AP 3进行配置。这里以AP 1为例。

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > 无线网络”,进入“无线网络”页面配置无线服务,配置步骤为:

· 创建一个无线服务,名称为market。

· 开启无线服务。

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > AP管理”,进入“AP”页面配置AP,配置步骤为:

· 配置AP名称为AP1。

· 配置AP型号为WA4320i-ACN。

· 配置序列号。

· 进入AP 1的配置页面,在“无线服务配置”页面中将无线服务market绑定到AP 1的Radio1射频。

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“无线配置 > 应用”,进入“无线定位”页面配置无线定位,配置步骤为:

· 单击“全局配置”的“更多”按钮,在“Aeroscout定位配置”页面下开启Aeroscout定位。

· 单击“AP配置”的“更多”按钮,对AP1进行编辑,在“通用配置”页面下开启忽略Beacon帧功能。在Aeroscout定位配置下,开启Aeroscout定位功能,配置Radio1为开启并且客户端类型选择Mobile设备和TAG设备。

在图形软件上用户可以通过地图、表格或者报告等形式获取到无线网络中MU和Tag设备的位置。

用户通过AC接入网络, AC对用户进行802.1X认证以控制其访问权限,具体要求如下:

· 802.1X用户的认证名为dotuser,认证密码为12345。

· AC使用开放式系统对802.1X用户进行本地认证、授权,认证域为abc

· 终端类型为Microsoft Windows 8的802.1X用户通过认证后将被授权访问VLAN 3。

图2-28 支持本地BYOD授权的802.1X用户认证、授权配置组网图

(1) 配置各接口的IP地址(略)

(2) 配置无线服务

单击页面底部的<网络>按钮,然后单击左侧导航栏“无线配置 > 无线网络”,进入“无线网络”页面,配置步骤为:

· 单击<添加>按钮,创建一个无线服务,无线服务名称为service1。

· 配置SSID为service。

· 无线服务状态选择“开启”。

· 单击<确定>按钮。

(3) 配置认证模式为802.1X认证

完成上述配置后,会返回“全部网络 > 无线配置 > 无线网络 > 无线网络”页面,单击无线名称为“service1”表项后面的<编辑>按钮,再单击页面上方的“链路层认证”,进入认证配置页面,配置步骤为:

· 选择认证模式为802.1X认证。

· 选择安全模式为WPA。

· 选择加密套件为CCMP。

· 配置域名为abc。

· 单击<确定>按钮。

(4) 将无线服务绑定到AP

进入“全部网络 > 无线配置 > 无线网络 > 无线网络”页面,配置步骤为:

· 选中创建的无线服务service1,点击“绑定到AP”按钮,进入到“绑定到AP”页面。

· 选中AP的5GHz射频单元,点击“快速绑定”。

(5) 配置ISP域

单击左侧导航栏“网络安全 > 认证”,进入“ISP域”配置页面,配置步骤为:

· 单击<添加>按钮,添加ISP域,域名为abc,并将该ISP域的状态设置为活动。

· 指定接入方式为LAN接入。

· 指定LAN接入AAA方案的认证方法为本地认证,授权方法为本地授权,计费方法为不计费。

· 单击<确定>按钮。

(6) 配置本地用户

单击左侧导航栏“网络> 网络安全 > 用户管理”,进入“本地认证”配置页面,配置步骤为:

· 单击页面右上方<用户组>按钮,然后单击<添加>按钮,添加用户组,用户组名为windows8。

· 单击<确定>按钮,返回本地用户页面。

· 单击页面右上方<用户>按钮,然后单击<添加>按钮,添加用户,用户名为dotuser,密码为12345。

· 指定可用的服务为LAN接入。

· 指定授权用户组为windows8。

· 单击<确定>按钮。

(7) 配置BYOD授权

单击左侧导航栏“网络安全 > BYOD”,然后单击页面上方“BYOD授权”,进入BYOD授权配置页面,单击用户组windows8表项后面的<编辑>按钮,为用户组windows8配置授权属性:设备类型为Microsoft Windows 8、ACL编号为2000,授权VLAN为VLAN 3。

然后单击表项右侧的<添加>按钮,最后单击<确定>。

(8) 配置BYOD规则

完成上述配置后会返回到BYOD授权页面,单击“BYOD规则”,新建一条自定义BYOD规则:DHCP Option 55为1,15,3,6,44,46,47,31,33,121,249,252,43.33,终端类型为Microsoft Windows 8。

以上配置完成后,使用Microsoft Windows 8终端的802.1X用户通过认证后,可访问VLAN 3中的网络资源。

在AC上配置来宾管理功能,并为来宾Jack创建来宾用户user1。具体要求如下:

· 为来宾Jack创建一个本地来宾用户user1,并设置密码、所属用户组、个人相关信息、有效期、以及接待人信息。

· 配置设备为来宾用户业务发送电子邮件使用的SMTP服务器地址、发件人地址、来宾管理员的电子邮件地址。

· 配置设备发送给来宾用户、来宾接待人、来宾管理员的邮件标题和内容。

· 来宾用户账户过期后系统自动将其删除。

图2-29 来宾用户管理配置组网图

(1) 配置各接口的IP地址(略)

(2) 配置无线服务(略)

(3) 添加来宾用户

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 网络安全 > 来宾管理”,进入“来宾用户”页面,配置步骤为:

· 添加用户,账号为user1,密码为123456。

· 指定来宾用户所属的用户组。(请根据实际需求选择)

· 配置来宾用户的姓名、公司名称、电子邮箱、联系电话、描述信息。(请根据实际情况配置)

· 配置来宾接待人的姓名、所属部门、电子邮箱。(请根据实际情况配置)

· 配置来宾用户的有效期。(请根据实际情况配置)

(4) 配置来宾业务参数

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 网络安全 > 来宾管理”,进入“来宾业务参数”页面,配置步骤为:

· 开启自动删除失效来宾用户功能。

· 配置发送电子邮件使用的SMTP服务器地址为smtp://192.168.0.112/smtp。

· 配置发件人电子邮箱为bbb@ccc.com。

· 配置来宾管理员电子邮箱为guest-manager@ccc.com。

· 配置发送给来宾用户的通知邮件标题为Guest account information,邮件内容为A guest account has been created for your use. The username, password, and valid dates for the account are given below.。

· 配置发送给来宾管理员的通知邮件标题为Guest register information,邮件内容为A guest account has been registered. The username for the account is given below. Please approve the register information.。

· 配置发送给来宾接待人的通知邮件标题为Guest account information,邮件内容为A guest account has been created. The username, password, and valid dates for the account are given below.。

Jack使用用户名user1和密码123456在账户有效期内进行本地认证,可以认证通过并接入网络。

· 在AP的Radio 1上开启本地报文捕获功能,要求捕获1KB的协议类型为TCP,且报文的源IP地址为192.168.20.173的报文。

· Switch做为FTP服务器,保存AP发送的被捕获报文。

图2-30 本地报文捕获组网图

(1) 配置Switch

# 在Switch上添加一个FTP用户abc,并设置其认证密码为123456,访问时使用的用户角色为network-admin,授权访问目录为Flash的根目录,可以使用的服务类型为FTP。

# 启动Switch的FTP服务功能。

(2) 在AC上配置本地报文捕获功能

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 工具 > 无线报文捕获”,进入“无线报文捕获”页面,配置步骤为:

· 选择AP的Radio 1,开启报文捕获功能。

· 在弹出的“无线报文捕获”弹框中,选择报文捕获方式为本地报文捕获。

· 指定捕获报文的过滤规则为"src 192.168.20.173 and tcp",捕获报文最大长度为8000,存储捕获报文的文件大小为1KB,FTP服务器的URL地址为ftp://10.1.1.1,登录FTP服务器的用户名为abc,用户密码为123456。

报文捕获成功后,在PC上使用wireshark软件与FTP服务器建立连接,可以解析报文文件。

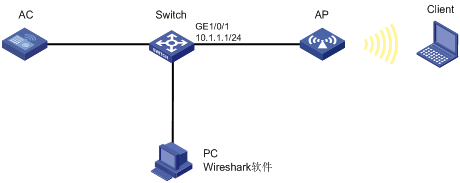

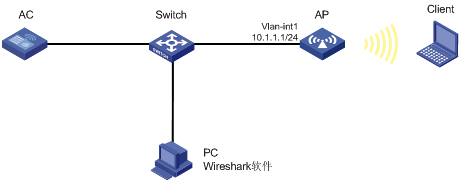

在AP的Radio 1上开启远程报文捕获功能,将捕获的报文上送到Wireshark软件上解析。

图2-31 远程报文捕获组网图

(1) 配置远程报文捕获功能

单击页面底部的<网络>按钮,进入“网络”菜单页面,然后单击页面左侧导航栏的“ 工具 > 无线报文捕获”,进入“无线报文捕获”页面,配置步骤为:

· 选择AP的Radio 1,开启报文捕获功能。

· 在弹出的“无线报文捕获”弹框中,选择报文捕获方式为远程报文捕获。

· 指定RPCAP服务端口号为2014。

(2) 配置PC

· 在PC上打开Wireshark软件,菜单栏选择Capture,在弹出的下拉菜单中选择Options,弹出Capture Options对话框后,选择remote捕获方式,输入捕获地址10.1.1.1和端口号2014,点击“OK”按钮,再点击“Start”按钮,此时在弹出的报文捕获窗口会看到捕获的报文。

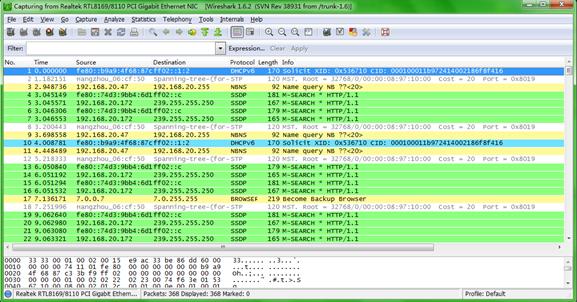

图2-32 Wireshark软件报文捕获窗口

不同款型规格的资料略有差异, 详细信息请向具体销售和400咨询。H3C保留在没有任何通知或提示的情况下对资料内容进行修改的权利!