10-Portal配置

本章节下载: 10-Portal配置 (955.24 KB)

目 录

1.11 配置发送给Portal认证服务器的Portal报文的BAS-IP属性

1.17.7 Portal认证服务器探测和用户信息同步功能配置举例

1.17.10 Portal二次地址分配认证支持认证前域配置举例

1.18.1 Portal用户认证时,没有弹出Portal认证页面

1.18.3 RADIUS服务器上无法强制Portal用户下线

1.18.4 接入设备强制用户下线后,Portal认证服务器上还存在该用户

本功能仅CSPEX-1204的单板支持。

Portal在英语中是入口的意思。Portal认证通常也称为Web认证,即通过Web页面接受用户输入的用户名和密码,对用户进行身份认证,以达到对用户访问进行控制的目的。在采用了Portal认证的组网环境中,未认证用户上网时,接入设备强制用户登录到特定站点,用户可以免费访问其中的服务;当用户需要使用互联网中的其它信息时,必须在Portal Web服务器提供的网站上进行Portal认证,只有认证通过后才可以使用这些互联网中的设备或资源。

根据是否为用户主动发起认证,可以将Portal认证分为主动认证和强制认证两种类型:用户可以主动访问已知的Portal Web服务器网站,输入用户名和密码进行认证,这种开始Portal认证的方式称作主动认证;用户访问任意非Portal Web服务器网站时,被强制访问Portal Web服务器网站,继而开始Portal认证的过程称作强制认证。

Portal认证是一种灵活的访问控制技术,可以在接入层以及需要保护的关键数据入口处实施访问控制,具有如下优势:

· 可以不安装客户端软件,直接使用Web页面认证,使用方便。

· 可以为运营商提供方便的管理功能和业务拓展功能,例如运营商可以在认证页面上开展广告、社区服务、信息发布等个性化的业务。

· 支持多种组网型态,例如二次地址分配认证方式可以实现灵活的地址分配策略且能节省公网IP地址,可跨三层认证方式可以跨网段对用户作认证。

目前,设备支持的Portal版本为Portal 1.0、Portal 2.0和Portal 3.0。

Portal的安全扩展功能是指,在Portal身份认证的基础之上,通过强制接入终端实施补丁和防病毒策略,加强网络终端对病毒攻击的主动防御能力。具体的安全扩展功能如下:

· 安全性检测:在对用户的身份认证的基础上增加了安全认证机制,可以检测接入终端上是否安装了防病毒软件、是否更新了病毒库、是否安装了非法软件、是否更新了操作系统补丁等;

· 访问资源受限:用户通过身份认证后仅仅获得访问指定互联网资源的权限,如病毒服务器、操作系统补丁更新服务器等;当用户通过安全认证后便可以访问更多的互联网资源。

安全性检测功能必须与H3C的iMC安全策略服务器以及iNode客户端配合使用。

Portal的典型组网方式如图1-1所示,它由六个基本要素组成:认证客户端、接入设备、Portal认证服务器、Portal Web服务器、AAA服务器和安全策略服务器。

图1-1 Portal系统组成示意图

用户终端的客户端系统,为运行HTTP/HTTPS协议的浏览器或运行Portal客户端软件的主机。对用户终端的安全性检测是通过Portal客户端和安全策略服务器之间的信息交流完成的。

· 在认证之前,将用户的所有HTTP请求都重定向到Portal Web服务器。

· 在认证过程中,与Portal认证服务器、AAA服务器交互,完成身份认证/授权/计费的功能。

接收Portal客户端认证请求的服务器端系统,与接入设备交互认证客户端的认证信息。

负责向客户端提供Web认证页面,并将客户端的认证信息(用户名、密码等)提交给Portal认证服务器。Portal Web服务器通常与Portal认证服务器是一体的,也可以是独立的服务器端系统。

与接入设备进行交互,完成对用户的认证、授权和计费。目前RADIUS(Remote Authentication Dial-In User Service,远程认证拨号用户服务)服务器可支持对Portal用户进行认证、授权和计费,以及LDAP(Lightweight Directory Access Protocol,轻量级目录访问协议)服务器可支持对Portal用户进行认证。

与Portal客户端、接入设备进行交互,完成对用户的安全检测,并对用户进行安全授权操作。

Portal系统中各基本要素的交互过程如下:

(1) 未认证用户访问网络时,在Web浏览器地址栏中输入一个互联网的地址,那么此HTTP请求在经过接入设备时会被重定向到Portal Web服务器的Web认证主页上。用户也可以主动登录Portal Web服务器的Web认证主页。若需要使用Portal的安全扩展认证功能,则用户必须使用H3C iNode客户端。

(2) 用户在认证主页/认证对话框中输入认证信息后提交,Portal Web服务器会将用户的认证信息传递给Portal认证服务器,由Portal认证服务器处理并转发给接入设备。

(3) 接入设备与AAA服务器交互进行用户的认证、授权和计费。

(4) 认证通过后,如果未对用户采用安全策略,则接入设备会打开用户与互联网的通路,允许用户访问互联网;如果对用户采用了安全策略,则客户端、接入设备与安全策略服务器交互,对用户的安全检测通过之后,安全策略服务器根据用户的安全性授权用户访问非受限资源。目前通过访问Web页面进行的Portal认证不能对用户实施安全策略检查,安全检查功能的实现需要与H3C iNode客户端配合。

无论是Web客户端还是H3C iNode客户端发起的Portal认证,均能支持Portal认证穿越NAT,即Portal客户端位于私网、Portal认证服务器位于公网,接入设备上启用NAT功能的组网环境下,NAT地址转换不会对Portal认证造成影响,但建议在此组网环境下,将发送Portal报文的源地址配置为接口的公网IP地址。

Portal支持三种认证方式:直接认证方式、二次地址分配认证方式和可跨三层认证方式。直接认证方式和二次地址分配认证方式下,认证客户端和接入设备之间没有三层转发设备;可跨三层认证方式下,认证客户端和接入设备之间可以(但不必须)跨接三层转发设备。

用户在认证前通过手工配置或DHCP直接获取一个IP地址,只能访问Portal Web服务器,以及设定的免认证地址;认证通过后即可访问网络资源。认证流程相对简单。

用户在认证前通过DHCP获取一个私网IP地址,只能访问Portal Web服务器,以及设定的免认证地址;认证通过后,用户会申请到一个公网IP地址,即可访问网络资源。该认证方式解决了IP地址规划和分配问题,对未认证通过的用户不分配公网IP地址。例如运营商对于小区宽带用户只在访问小区外部资源时才分配公网IP。目前,仅H3C iNode客户端支持该认证方式。需要注意的是,IPv6 Portal认证不支持二次地址分配方式。

和直接认证方式基本相同,但是这种认证方式允许认证用户和接入设备之间跨越三层转发设备。

对于以上三种认证方式,IP地址都是用户的唯一标识。接入设备基于用户的IP地址下发ACL对接口上通过认证的用户报文转发进行控制。由于直接认证和二次地址分配认证下的接入设备与用户之间未跨越三层转发设备,因此接口可以学习到用户的MAC地址,接入设备可以利用学习到MAC地址增强对用户报文转发的控制力度。

直接认证和可跨三层Portal认证流程相同。二次地址分配认证流程因为有两次地址分配过程,所以其认证流程和另外两种认证方式有所不同。

图1-2 直接认证/可跨三层Portal认证流程图

直接认证/可跨三层Portal认证流程:

(1) Portal用户通过HTTP协议访问外部网络。HTTP报文经过接入设备时,对于访问Portal Web服务器或设定的免认证地址的HTTP报文,接入设备允许其通过;对于访问其它地址的HTTP报文,接入设备将其重定向到Portal Web服务器。Portal Web服务器提供Web页面供用户输入用户名和密码。

(2) Portal Web服务器将用户输入的信息提交给Portal认证服务器进行认证。

(3) Portal认证服务器与接入设备之间进行CHAP(Challenge Handshake Authentication Protocol,质询握手验证协议)认证交互。若采用PAP(Password Authentication Protocol,密码验证协议)认证则直接进入下一步骤。采用哪种认证交互方式由Portal认证服务器决定。

(4) Portal认证服务器将用户输入的用户名和密码组装成认证请求报文发往接入设备,同时开启定时器等待认证应答报文。

(5) 接入设备与RADIUS服务器之间进行RADIUS协议报文的交互。

(6) 接入设备向Portal认证服务器发送认证应答报文,表示认证成功或者认证失败。

(7) Portal认证服务器向客户端发送认证成功或认证失败报文,通知客户端认证成功(上线)或失败。

(8) 若认证成功,Portal认证服务器还会向接入设备发送认证应答确认。若是iNode客户端,则还需要进行以下安全扩展功能的步骤,否则Portal认证过程结束,用户上线。

(9) 客户端和安全策略服务器之间进行安全信息交互。安全策略服务器检测客户端的安全性是否合格,包括是否安装防病毒软件、是否更新病毒库、是否安装了非法软件、是否更新操作系统补丁等。

(10) 安全策略服务器根据安全检查结果授权用户访问指定的网络资源,授权信息保存到接入设备中,接入设备将使用该信息控制用户的访问。

步骤(9)、(10)为Portal认证安全扩展功能的交互过程。

(1)~(7)同直接/可跨三层Portal认证中步骤(1)~(7)。

(8) 客户端收到认证通过报文后,通过DHCP获得新的公网IP地址,并通知Portal认证服务器用户已获得新IP地址。

(9) Portal认证服务器通知接入设备客户端获得新公网IP地址。

(10) 接入设备通过DHCP模块得知用户IP地址变化后,通告Portal认证服务器已检测到用户IP变化。

(11) 当Portal认证服务器接收到客户端以及接入设备发送的关于用户IP变化的通告后,通知客户端上线成功。

(12) Portal认证服务器向接入设备发送IP变化确认报文。

(13) 客户端和安全策略服务器之间进行安全信息交互。安全策略服务器检测客户端的安全性是否合格,包括是否安装防病毒软件、是否更新病毒库、是否安装了非法软件、是否更新操作系统补丁等。

(14) 安全策略服务器根据用户的安全性授权用户访问指定的网络资源,授权信息保存到接入设备中,接入设备将使用该信息控制用户的访问。

步骤(13)、(14)为Portal认证扩展功能的交互过程。

表1-1 Portal配置任务简介

|

配置Portal认证服务器 |

|||

|

配置Portal Web服务器 |

|||

|

控制Portal用户的接入 |

|||

|

配置Portal最大用户数 |

|||

|

指定Portal用户使用的认证域 |

|||

|

配置Portal认证前用户使用的认证域 |

|||

|

配置Portal认证前用户使用的地址池 |

|||

|

配置Portal授权信息检查模式 |

|||

|

配置Portal探测功能 |

配置Portal用户的在线探测功能 |

||

|

配置Portal认证服务器的可达性探测功能 |

|||

|

配置Portal Web服务器的可达性探测功能 |

|||

|

配置Portal用户信息同步功能 |

|||

|

配置Portal用户逃生功能 |

|||

|

配置发送给Portal认证服务器的Portal报文的BAS-IP属性 |

|||

|

配置Portal用户漫游功能 |

|||

|

配置RADIUS NAS-Port-ID属性格式 |

可选 |

||

|

强制在线Portal用户下线 |

|||

|

配置Web重定向功能 |

接口下同时开启Web重定向功能和Portal功能时,仅Portal功能生效 |

||

用户授权ACL(设备上配置authorization-attribute acl acl-number命令或者iMC上设置)和在User Profile视图下应用QoS策略(配置qos apply policy命令),二者不能同时配置,否则配置的用户授权ACL不生效。关于User Profile视图下应用QoS策略的详细介绍,请参见“ACL和QoS”中的“QoS”;关于用户授权ACL的详细介绍,请参见“安全配置指导”中的“AAA”。

Portal提供了一个用户身份认证和安全认证的实现方案,但是仅仅依靠Portal不足以实现该方案。接入设备的管理者需选择使用RADIUS认证方法,以配合Portal完成用户的身份认证。Portal认证的配置前提:

· Portal认证服务器、Portal Web服务器、RADIUS服务器已安装并配置成功。

· 若采用二次地址分配认证方式,接入设备需启动DHCP中继功能,另外需要安装并配置好DHCP服务器。

· 如果通过远端RADIUS服务器进行认证,则需要在RADIUS服务器上配置相应的用户名和密码,然后在接入设备端进行RADIUS客户端的相关设置。RADIUS客户端的具体配置请参见“安全配置指导”中的“AAA”。

· 如果需要支持Portal的安全扩展功能,需要安装并配置CAMS EAD/iMC EAD安全策略组件。同时保证在接入设备上的ACL配置和安全策略服务器上配置的隔离ACL的编号、安全ACL的编号对应。接入设备上与安全策略服务器相关的配置请参见“安全配置指导”中的“AAA”。安全策略服务器的配置请参考“CAMS EAD安全策略组件联机帮助”以及“iMC EAD安全策略组件联机帮助”。

Portal认证服务器视图用于配置Portal认证服务器的相关参数,包括服务器的IP地址,服务器所在的VPN实例,设备和服务器间通信的共享密钥,服务器探测功能等。

设备支持配置多个Portal认证服务器。

建议不要删除正在被用户使用的Portal认证服务器,否则会导致设备上的在线用户无法正常下线。

设备向Portal认证服务器主动发送报文时使用的目的端口号(由port port-id配置)必须与远程Portal认证服务器实际使用的监听端口号保持一致。

表1-2 配置Portal认证服务器

|

创建Portal认证服务器,并进入Portal认证服务器视图 |

缺省情况下,没有配置任何Portal认证服务器 |

|

|

指定Portal认证服务器的IPv4地址 |

ip ipv4-address [ vpn-instance vpn-instance-name] [ key { cipher | simple } key-string ] |

缺省情况下,没有指定Portal认证服务器的IP地址 |

|

指定Portal认证服务器的IPv6地址 |

ipv6 ipv6-address [ vpn-instance vpn-instance-name] [ key { cipher | simple } key-string ] |

|

|

(可选)配置接入设备主动向Portal认证服务器发送Portal报文时使用的UDP端口号 |

缺省情况下,接入设备主动发送Portal报文时使用的UDP端口号为50100 |

Portal Web服务器是指Portal认证过程中向用户推送认证页面的Web服务器,也是设备强制重定向用户HTTP请求报文时所使用的Web服务器。Portal Web服务器视图用于配置Web服务器的URL地址及设备重定向该URL地址给用户时URL地址所携带的参数。同时该视图还用于配置Portal Web服务器探测等功能。

可以配置多个Portal Web服务器。

|

创建Portal Web服务器,并进入Portal Web服务器视图 |

缺省情况下,没有配置任何Portal Web服务器 |

|

|

指定Portal Web服务器所属的VPN |

缺省情况下,Portal Web服务器位于公网中 |

|

|

指定Portal Web服务器的URL |

缺省情况下,没有指定Portal Web服务器的URL |

|

|

配置设备重定向给用户的Portal Web服务器的URL中携带的参数信息 |

url-parameter param-name { original-url | source-address | source-mac | value expression } |

缺省情况下,未配置设备重定向给用户的Portal Web服务器的URL中携带的参数信息 |

只有在接口上使能了Portal认证,对接入用户的Portal认证功能才能生效。

使能了Portal认证的接口上收到Portal报文时,首先根据报文的源IP地址和VPN信息查找本地配置的Portal认证服务器,若查找到相应的Portal认证服务器配置,则认为报文合法,并向该Portal认证服务器回应认证响应报文;否则,认为报文非法,将其丢弃。用户上线后,将与认证过程中使用的Portal认证服务器进行后续的交互。

在接口上使能Portal认证时,需要注意:

· 通过设备上CSPC类单板或者CMPE-1104单板的端口连接RADIUS服务器、Portal服务器时,如果在本设备的CSPEX-1204单板的端口上使能Portal认证,请确保RADIUS认证、计费的端口号(可在设备或者服务器上配置)、监听Portal报文的端口号(可在服务器上配置)分别为UDP端口“1812”、“1813”和“2000”(均为缺省端口号),否则可能会导致Portal认证无法正常进行。关于设备上配置RADIUS认证、计费的端口号的详细情况,请参见“安全命令参考”中的“AAA”。

· 在已使能Portal功能的接口上,请不要应用QoS策略(配置qos apply policy命令),否则会导致Portal功能失效。如果必须要在该接口上应用QoS策略,例如定义匹配已认证用户的数据包(配置if-match authenticated-user命令),请在技术支持与维护人员指导下进行配置。关于QoS策略的详细情况,请参见“ACL和QoS”中的“QoS”。

· 配置可跨三层IPv6 Portal认证方式后,该接口上的IPv6 Portal用户加入IPv6组播组不生效。关于用户加入的IPv6组播组的详细情况,请参见“IP组播配置指导”中的“MLD”。

· 在使能二次地址分配方式的Portal认证之前,需要保证使能Portal的接口已配置或者获取了合法的IP地址。

· 为保证以太网接口上的Portal功能生效,请不要将使能Portal功能的以太网接口加入聚合组。

· 当接入设备和Portal用户之间跨越三层设备时,只能配置可跨三层Portal认证方式(layer3),但可跨三层Portal认证方式不要求接入设备和Portal用户之间必需跨越三层设备。

· 在二次地址分配认证方式下,接口上配置的授权ARP后,系统会禁止该接口动态学习ARP表项,只有通过DHCP合法分配到公网IP地址的用户的ARP报文才能够被学习。因此,为保证只有合法用户才能接入网络,建议使用二次地址分配认证方式的Portal认证时,接口上同时配置了授权ARP功能。

· IPv6 Portal服务器不支持二次地址分配方式的Portal认证。

· 允许在接口上同时使能IPv4 Portal认证和IPv6 Portal认证。

· Tunnel接口配置Portal功能不生效。

|

进入三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口/VLAN接口视图 |

||

|

在接口上使能IPv4 Portal认证,并指定认证方式 |

||

|

在接口上使能IPv6 Portal认证,并指定认证方式 |

在接口上引用指定的Portal Web服务器后,设备会将该接口上Portal用户的HTTP请求报文重定向到该Web服务器。

一个接口上可以同时引用一个IPv4 Portal Web服务器和一个IPv6 Portal Web认证服务器。

|

进入三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口/VLAN接口视图 |

||

通过配置免认证规则可以让特定的用户不需要通过Portal认证即可访问外网特定资源,这是由免认证规则中配置的源信息以及目的信息决定的。

免认证规则的匹配项包括IP地址、TCP/UDP端口号、MAC地址、所连接设备的接口和VLAN,只有符合免认证规则的用户报文才不会触发Portal认证,因此这些报文所属的用户才可以直接访问网络资源。

· 如果免认证规则中同时配置了接口和VLAN,则要求接口属于指定的VLAN,否则该规则无效。

· 相同内容的免认证规则不能重复配置,否则提示免认证规则已存在或重复。

· 无论接口上是否使能Portal认证,只能添加或者删除免认证规则,不能修改。

表1-6 配置基于IP地址的免认证规则

|

配置基于IPv4地址的Portal免认证规则 |

portal free-rule rule-number { destination ip { ip-address { mask-length | mask } | any } [ tcp tcp-port-number | udp udp-port-number ] | source ip { ip-address { mask-length | mask } | any } [ tcp tcp-port-number | udp udp-port-number ] } * [ interface interface-type interface-number ] |

缺省情况下,不存在基于IPv4地址的Portal免认证规则 |

|

配置基于IPv6地址的Portal免认证规则 |

portal free-rule rule-number { destination ipv6 { ipv6-address prefix-length | any } [ tcp tcp-port-number | udp udp-port-number ] | source ipv6 { ipv6-address prefix-length | any } [ tcp tcp-port-number | udp udp-port-number ] } * [ interface interface-type interface-number ] |

缺省情况下,不存在基于IPv6地址的Portal免认证规则 |

|

配置基于源的Portal免认证规则 |

缺省情况下,不存在基于源的Portal免认证规则 |

通过配置源认证网段实现只允许在源认证网段范围内的用户HTTP报文才能触发Portal认证。如果未认证用户的HTTP报文既不满足免认证规则又不在源认证网段内,则将被接入设备丢弃。

· 源认证网段配置仅对可跨三层Portal认证有效。

· 直接认证方式和二次地址分配认证方式下,用户与接入设备上使能Portal的接口在同一个网段,因此配置源认证网络没有实际意义,若配置了非用户接入的网段为源认证网段,则用户认证会失败。对于直接认证方式,接入设备认为接口上的源认证网段为任意源IP;对于二次地址分配认证方式,接入设备认为接口上的源认证网段为接口私网IP决定的私网网段。

· 设备上可以配置多条源认证网段。若配置了网段地址范围有所覆盖或重叠的源认证网段,则仅其中地址范围最大(子网掩码或地址前缀最小)的一条源认证网段配置生效。

表1-8 配置IPv4 Portal源认证网段

|

进入三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口/VLAN接口视图 |

||

|

配置IPv4 Portal源认证网段 |

portal layer3 source ipv4-network-address { mask-length | mask } |

缺省情况下, 没有配置IPv4 Portal源认证网段,表示对任意IPv4用户都进行Portal认证 |

表1-9 配置IPv6 Portal源认证网段

|

进入三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口/VLAN接口视图 |

||

|

配置IPv6 Portal源认证网段 |

portal ipv6 layer3 source ipv6-network-address prefix-length |

缺省情况下, 没有配置IPv6 Portal源认证网段,表示对任意IPv6用户都进行Portal认证 |

通过配置可以控制系统中的全局Portal接入用户总数和每个接口上的最大Portal用户数(包括IPv4 Portal用户和IPv6 Portal用户)。

· 如果配置的全局Portal最大用户数小于当前已经在线的Portal用户数,则配置可以执行成功,且在线Portal用户不受影响,但系统将不允许新的Portal用户接入。

· 如果接口上配置的Portal最大用户数小于当前接口上已经在线的Portal用户数,则配置可以执行成功,且在线Portal用户不受影响,但系统将不允许新的Portal用户从该接口接入。

· 建议将全局最大Portal用户数配置为所有使能Portal的接口上的最大IPv4 Portal用户数和最大IPv6 Portal用户数之和,但不超过整机最大Portal用户数,否则会有部分Portal用户因为整机最大用户数已达到而无法上线。

表1-10 配置全局Portal最大用户数

|

配置全局Portal最大用户数 |

缺省情况下,不限制Portal最大用户数 |

表1-11 配置接口Portal最大用户数

|

进入三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口/VLAN接口视图 |

||

|

缺省情况下,每个接口上的最大Portal用户数不受限制 |

每个Portal用户都属于一个认证域,且在其所属的认证域内进行认证/授权/计费,认证域中定义了一套认证/授权/计费的策略。

通过在指定接口上配置Portal用户使用的认证域,使得所有从该接口接入的Portal用户被强制使用指定的认证域来进行认证、授权和计费。即使Portal用户输入的用户名中携带的域名相同,接入设备的管理员也可以通过该配置使得不同接口上接入的Portal用户使用不同的认证域,从而增加管理员部署Portal接入策略的灵活性。

从指定接口上接入的Portal用户将按照如下先后顺序选择认证域:接口上指定的Portal用户使用的ISP域-->用户名中携带的ISP域-->系统缺省的ISP域。关于缺省ISP域的相关介绍请参见“安全配置指导”中的“AAA”。

接口上可以同时指定IPv4 Portal用户和IPv6 Portal用户的认证域。

表1-12 指定IPv4 Portal用户使用的认证域

|

进入三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口/VLAN接口视图 |

||

|

指定IPv4 Portal用户使用的认证域 |

缺省情况下,未指定IPv4 Portal用户使用的认证域 |

表1-13 指定IPv6 Portal用户使用的认证域

|

进入三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口/VLAN接口视图 |

||

|

指定IPv6 Portal用户使用的认证域 |

缺省情况下,未指定IPv6 Portal用户使用的认证域 |

使能了Portal的接口上配置了认证前用户使用的认证域(简称为认证前域)时,当该接口上接入的未经过Portal认证的用户在通过DHCP获取到IP地址之后,将被Portal授予认证前域内配置的相关授权属性(目前包括ACL、CAR和User Profile),并根据授权信息获得相应的网络访问权限。若该接口上的DHCP用户后续触发了Portal认证,则认证成功之后会被AAA下发新的授权属性。之后,若该用户下线,则又被重新授予认证前域中的授权属性。

需要注意的是:

· 该配置只对采用DHCP/DHCPv6分配地址的用户生效。

· 该配置在可跨三层认证方式的接口上不生效。

· 配置Portal认证前域时,请确保被引用的ISP域已创建。如果Portal认证前域引用的ISP域不存在或者引用过程中该ISP域被删除,创建该域后,请删除Portal认证前域(配置undo portal [ ipv6 ] pre-auth domain命令)后重新配置。

· 在User Profile视图下应用入方向QoS策略(配置qos apply policy命令)时,定义匹配的规则不能指定源IP和MAC地址;在User Profile视图下应用出方向QoS策略时,定义匹配的规则不能指定目的IP和MAC地址。否则,该QoS策略配置不生效。关于User Profile视图下应用QoS策略的详细介绍,请参见“ACL和QoS”中的“QoS”。

· 用户授权ACL(配置authorization-attribute acl acl-number命令)必须在Portal认证前用户使用的认证域视图下配置,必须制定规则且规则不能指定所有IP地址,否则会导致Portal认证过程向用户推送认证页面失败。关于用户授权ACL的详细介绍,请参见“安全配置指导”中的“AAA”。

· 用户授权ACL制定的规则不能配置源IP地址,否则会导致用户下线或者用户上线失败。

· User Profile下应用CAR策略(配置qos car命令)和设置当前ISP域下的用户的流量监管动作(authorization-attribute car inbound cir committed-information-rate outbound cir committed-information-rate)不能同时配置,否则,导致User Profile下应用CAR策略失效。

· 在三层以太网接口、三层以太网子接口、三层聚合接口或三层聚合子接口上配置Portal认证前用户使用的认证域时,如果当前认证前域中的授权ACL配置发生变化,该域中的新授权配置对已经存在和新生成的认证前用户均生效。

· 在VLAN接口上配置Portal认证前用户使用的认证域,如果当前认证前域中的授权ACL配置发生变化,该域中的新授权配置只对新生成的认证前用户生效,已经存在的用户继续使用旧配置。

表1-14 配置Portal认证前用户使用的认证域

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口/VLAN接口视图 |

interface interface-type interface-number |

- |

|

配置Portal认证前用户使用的认证域 |

portal [ ipv6 ] pre-auth domain domain-name |

缺省情况下,接口上未配置Portal认证前用户使用的认证域 |

在Portal用户通过设备的子接口接入网络的组网环境中,当子接口上未配置IP地址,且用户需要通过DHCP获取地址时,就必须在用户进行Portal认证之前为其分配一个IP地址使其可以进行Portal认证。

Portal用户接入到使能了Portal的接口上后,该接口就会按照下面的规则为其分配IP地址:

· 如果接口上配置了IP地址,但没有配置认证前使用的地址池,则用户可以使用客户端上静态配置的IP地址或者通过DHCP获取分配的IP地址。

· 如果接口上配置了认证前使用的地址池,当用户通过DHCP获取IP地址时,接口从指定的认证前的地址池中为其分配IP地址;否则,用户使用客户端上静态配置的IP地址。但是如果接口上没有配置IP地址,则客户端使用静态IP地址将无法认证成功。

· 若接口上没有配置IP地址,且没有配置认证前使用的地址池,则用户无法进行认证。

Portal用户使用静态配置或动态获取的IP地址进行Portal认证,并通过认证后,认证服务器会为其下发授权IP地址池,且由DHCP重新为其分配IP地址。如果认证服务器未下发授权IP地址池,则用户继续使用认证之前获得的IP地址。

· 当使用接口上指定的IP地址池为认证前的Portal用户分配IP地址时,该指定的IP地址池必须存在且配置完整,否则无法为Portal用户分配IP地址,并导致用户无法进行Portal认证。

· 若Portal用户不进行认证,或认证失败,已分配的地址不会被收回。

表1-15 配置Portal认证前用户使用的地址池

|

进入三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口/VLAN接口视图 |

||

|

配置Portal认证前用户使用的地址池 |

缺省情况下,接口上未配置Portal认证前用户使用的地址池 |

主备倒换完成后(可通过display device命令或者观察单板指示灯来判断),User Profile功能暂时失效,主用主控板和业务板同步用户信息后,User Profile功能恢复正常。关于display device命令的详细介绍,请参见《H3C CR16000-F核心路由交换机 基础配置命令参考》中的“设备管理”。

接口上开启Portal授权信息的严格检查模式后,当认证服务器下发的授权ACL、User Profile在设备上不存在或者设备下发ACL、User Profile失败时,设备将强制Portal用户下线。严格检查模式用于配合服务器上的用户授权控制策略,它仅允许接口上成功下发了授权信息的用户在线。

若同时使能了对授权ACL和对授权User Profile的严格检查模式,则只要其中任意一个授权属性未通过严格授权检查,则用户就会下线。

表1-16 配置Portal授权信息严格检查模式

|

进入三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口/VLAN接口视图 |

||

|

开启Portal授权信息的严格检查模式 |

缺省情况下,接口处于Portal授权信息的非严格检查模式。该模式下,当认证服务器下发的授权ACL、User Profile在设备上不存在或者设备下发ACL、User Profile失败时,允许Portal用户在线 |

IPv4探测类型为ARP或ICMP,IPv6探测类型为ND或ICMPv6。

根据探测类型的不同,设备有以下两种探测机制:

· 当探测类型为ICMP/ICMPv6时,若设备发现一定时间(idle time)内接口上未收到某Portal用户的报文,则会向该用户定期(interval interval)发送探测报文。如果在指定探测次数(retry retries)之内,设备收到了该用户的响应报文,则认为用户在线,且停止发送探测报文,重复这个过程,否则,强制其下线。

· 当探测类型为ARP/ND时,若设备发现一定时间(idle time)内接口上未收到某Portal用户的报文,则会向该用户发送ARP/ND请求报文。设备定期(interval interval)检测用户ARP/ND表项是否被刷新过,如果在指定探测次数(retry retries)内用户ARP/ND表项被刷新过,则认为用户在线,且停止检测用户ARP/ND表项,重复这个过程,否则,强制其下线。

需要注意的是,ARP和ND方式的探测只适用于直接方式和二次地址分配方式的Portal认证。ICMP方式的探测适用于所有认证方式。

表1-17 配置IPv4 Portal用户在线探测功能

|

进入三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口/VLAN接口视图 |

||

|

开启IPv4 Portal用户在线探测功能 |

portal user-detect type { arp | icmp } [ retry retries ] [ interval interval ] [ idle time ] |

缺省情况下,接口上的IPv4 Portal用户在线探测功能处于关闭状态 |

表1-18 配置IPv6 Portal用户在线探测功能

|

进入三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口/VLAN接口视图 |

||

|

开启IPv6 Portal用户在线探测功能 |

portal ipv6 user-detect type { icmpv6 | nd } [ retry retries ] [ interval interval ] [ idle time ] |

缺省情况下,接口上的IPv6 Portal用户在线探测功能处于关闭状态 |

在Portal认证的过程中,如果接入设备与Portal认证服务器的通信中断,则会导致新用户无法上线,已经在线的Portal用户无法正常下线的问题。为解决这些问题,需要接入设备能够及时探测到Portal认证服务器可达状态的变化,并能触发执行相应的操作来应对这种变化带来的影响。

开启Portal认证服务器的可达性探测功能后,无论是否有接口上使能了Portal认证,设备会定期检测Portal认证服务器发送的报文(例如,用户上线报文、用户下线报文、心跳报文)来判断服务器的可达状态:若设备在指定的探测超时时间(timeout timeout)内收到Portal报文,且验证其正确,则认为此次探测成功且服务器可达,否则认为此次探测失败,服务器不可达。

当接入设备检测到Portal认证服务器可达或不可达状态改变时,可执行以下一种或多种操作:

· 发送日志:Portal认证服务器可达或者不可达的状态改变时,发送日志信息。日志信息中记录了Portal认证服务器名以及该服务器状态改变前后的状态。

· Portal用户逃生:Portal认证服务器不可达时,暂时取消接口上进行的Portal认证,允许该接口接入的所有Portal用户访问网络资源。之后,若设备收到Portal认证服务器发送的报文,则恢复该端口的Portal认证功能。该功能的详细配置请参见“1.10 配置Portal用户逃生功能”。

配置Portal认证服务器的可达性探测功能时,需要注意:

· 目前,只有iMC的Portal认证服务器支持发送心跳报文,由于心跳报文是周期性发送的,所以iMC的Portal认证服务器可以更好得与设备配合,使其能够及时而准确地探测到它的可达性状态。如果要采用心跳报文探测Portal服务器的可达性,服务器上必须保证逃生心跳功能处于开启状态。

· 如果同时指定了多种操作,则Portal认证服务器可达状态改变时系统可并发执行多种操作。

表1-19 配置Portal认证服务器的可达性探测功能

|

进入Portal认证服务器视图 |

||

|

开启Portal认证服务器的可达性探测功能 |

缺省情况下,Portal服务器可达性探测功能处于关闭状态 trap参数配置暂不生效 |

在Portal认证的过程中,如果接入设备与Portal Web服务器的通信中断,将无法完成整个认证过程,因此必须对Portal Web服务器的可达性进行探测。

由于Portal Web服务器用于对用户提供Web服务,不需要和设备交互报文,因此无法通过发送某种协议报文的方式来进行可达性检测。无论是否有接口上使能了Portal认证,开启了Portal Web服务器的可达性探测功能之后,接入设备采用模拟用户进行Web访问的过程来实施探测:接入设备主动向Portal Web服务器发起TCP连接,如果连接可以建立,则认为此次探测成功且服务器可达,否则认为此次探测失败。

¡ 失败探测的最大次数:允许连续探测失败的最大次数。若连续探测失败数目达到此值,则认为服务器不可达。

· 可达状态改变时触发执行的操作(可以选择其中一种或同时使用多种)

¡ 发送日志:Portal Web服务器可达或者不可达的状态改变时,发送日志信息。日志信息中记录了Portal Web服务器名以及该服务器状态改变前后的状态。

¡ Portal用户逃生:Portal Web服务器不可达时,暂时取消端口进行的Portal认证,允许该端口接入的所有Portal用户访问网络资源。之后,若Portal Web服务器可达,则恢复该端口的Portal认证功能。该功能的详细配置请参见“1.10 配置Portal用户逃生功能”。

表1-20 配置Portal Web服务器的可达性探测功能

|

进入Portal Web服务器视图 |

||

|

开启Portal Web服务器的可达性探测功能 |

server-detect [ interval interval ] [ retry retries ] { log | trap } * |

缺省情况下,Portal Web认证服务器的可达性探测功能处于关闭状态 trap参数配置暂不生效 |

为了解决接入设备与Portal认证服务器通信中断后,两者的Portal用户信息不一致问题,设备提供了一种Portal用户信息同步功能。该功能利用了Portal同步报文的发送及检测机制,具体实现如下:

(1) 由Portal认证服务器周期性地(周期为Portal认证服务器上指定的用户心跳间隔值)将在线用户信息通过用户同步报文发送给接入设备;

(2) 接入设备在用户上线之后,即开启用户同步检测定时器(超时时间为timeout timeout),在收到用户同步报文后,将其中携带的用户列表信息与自己的用户列表信息进行对比,如果发现同步报文中有设备上不存在的用户信息,则将这些自己没有的用户信息反馈给Portal认证服务器,Portal认证服务器将删除这些用户信息;如果发现接入设备上的某用户信息在一个用户同步报文的检测超时时间内,都未在该Portal认证服务器发送过来的用户同步报文中出现过,则认为Portal认证服务器上已不存在该用户,设备将强制该用户下线。

使用Portal用户信息同步功能时,需要注意:

· 只有在支持Portal用户心跳功能(目前仅iMC的Portal认证服务器支持)的Portal认证服务器的配合下,本功能才有效。为了实现该功能,还需要在Portal认证服务器上选择支持用户心跳功能,且服务器上配置的用户心跳间隔要小于等于设备上配置的检测超时时间。

· 在设备上删除Portal认证服务器时将会同时删除该服务器的用户信息同步功能配置。

表1-21 配置Portal用户信息同步功能

|

进入Portal认证服务器视图 |

||

|

开启Portal用户信息同步功能 |

缺省情况下,Portal用户信息同步功能处于关闭状态 |

当接入设备探测到Portal认证服务器或者Portal Web服务器不可达时,可打开接口的网络限制,允许Portal用户不需经过认证即可访问网络资源,也就是通常所说的Portal逃生功能。

如果接口上同时开启了Portal认证服务器逃生功能和Portal Web服务器逃生功能,则当任意一个服务器不可达时,即放开接口控制,当两个服务器均恢复可达性后,再重新启动Portal认证功能。重新启动接口的Portal认证功能之后,未通过认证的用户需要通过认证之后才能访问网络资源,已通过认证的用户可继续访问网络资源。

表1-22 配置Portal用户逃生功能

|

进入三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口/VLAN接口视图 |

||

|

开启Portal认证服务器不可达时的Portal用户逃生功能 |

portal [ ipv6 ] fail-permit server server-name |

缺省情况下,设备探测到Portal认证服务器不可达时,不允许Portal用户逃生 |

|

开启Portal Web服务器不可达时的Portal用户逃生功能 |

缺省情况下,设备探测到Portal Web服务器不可达时,不允许Portal用户逃生 |

设备上运行Portal 2.0版本时,主动发送给Portal认证服务器的报文(例如强制用户下线报文)中必须携带BAS-IP属性。设备上运行Portal 3.0版本时,主动发送给Portal认证服务器的报文必须携带BAS-IP或者BAS-IPv6属性。

如果接口上使能了IPv4 Portal认证,则可以设置BAS-IP属性值;如果接口上使能了IPv6 Portal认证,则可以设置BAS-IPv6属性值。

配置此功能后,设备主动发送的通知类Portal报文,其源IP地址为配置的BAS-IP或BAS-IPv6属性值,否则为Portal报文出接口的IP地址。由于在设备进行二次地址分配认证和强制Portal用户下线过程中,均需要设备主动向Portal认证服务器发送相应的通知类Portal报文,因此,为了保证二次地址分配认证方式下Portal用户可以成功上线,以及设备可以成功通知Portal认证服务器用户下线,需要保证该属性值与Portal认证服务器上指定的设备IP一致。

表1-23 配置发送给Portal认证服务器的Portal报文的BAS-IP属性

|

进入三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口/VLAN接口视图 |

||

|

配置发送给Portal认证服务器的IPv4 Portal报文的BAS-IP属性 |

portal bas-ip ipv4-address |

缺省情况下,发送给Portal认证服务器的响应类的IPv4 Portal报文中携带的BAS-IP属性为报文的源IPv4地址,通知类IPv4 Portal报文中携带的BAS-IP属性为报文出接口的IPv4地址 |

|

配置发送给Portal认证服务器的IPv6 Portal报文的BAS-IPv6属性 |

portal bas-ipv6 ipv6-address |

缺省情况下,发送给Portal认证服务器的响应类的IPv6 Portal报文中携带的BAS-IPv6属性为报文的源IPv6地址,通知类IPv6 Portal报文中携带的BAS-IPv6属性为报文出接口的IPv6地址 |

Portal用户漫游功能允许同属一个VLAN的用户在VLAN内漫游,即只要Portal用户在某VLAN接口通过认证,则可以在该VLAN内的任何二层端口上访问网络资源,且移动接入端口时无须重复认证。若VLAN接口上未开启该功能,则在线用户在同一个VLAN内其它端口接入时,将无法访问外部网络资源,必须首先在原端口正常下线之后,才能在其它端口重新认证上线。

· 该功能只对通过VLAN接口上线的用户有效,对于通过普通三层接口上线的用户无效。

· 设备上有用户在线或认证前域用户的情况下,不能配置此功能。

表1-24 配置Portal用户漫游功能

|

使能Portal用户漫游功能 |

缺省情况下,Portal用户漫游功能处于关闭状态 |

不同厂商的RADIUS服务器对RADIUS报文中的NAS-Port-ID属性格式要求不同,可修改设备发送的RADIUS报文中填充的NAS-Port-ID属性的格式。设备支持两种属性格式,分别为format 1、format 2、format 3和format4,这两种属性格式具体要求请参见“安全命令参考”中的“Portal”。

表1-25 配置RADIUS NAS-Port-ID属性格式

|

配置NAS-Port-ID属性的格式 |

缺省情况下,NAS-Port-ID属性的格式为format 2 |

通过配置强制在线用户下线可以终止对用户的Portal认证过程,或者将已经通过认证的Portal用户删除。

当在线用户数目超过2000时,执行命令强制在线用户下线需要几分钟的时间,在此期间,请勿进行双机主备切换、关闭接口上Portal功能、单机主备切换等操作;否则会导致在线用户删除操作不能正常完成。

表1-26 配置强制Portal用户下线

接口上配置了Web重定向功能后,当该接口上接入的用户初次通过Web页面访问外网时,设备会将用户的初始访问页面重定向到指定的URL页面,之后用户才可以正常访问外网。经过一定时长(interval)后,设备又可以将用户要访问的网页或者正在访问的网页重定向到指定的URL页面。Web重定向功能是一种简化的Portal功能,它不需要用户通过Web访问外部网络之前提供用户名和密码,可通过对用户访问的网页定期重定向的方式为网络服务提供商的业务拓展提供方便,例如可以在重定向的页面上开展广告、信息发布等业务。

· 接口下同时开启Web重定向功能和Portal功能时,Web重定向功能失效。

· Web重定向功能仅对使用默认端口号80的HTTP/HTTPS协议报文生效。

表1-27 配置Web重定向功能

|

进入三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口/VLAN接口视图 |

||

|

配置Web重定向功能 |

缺省情况下,Web重定功能处于关闭状态 |

在完成上述配置后,在任意视图下执行display命令可以显示配置后Portal的运行情况,通过查看显示信息验证配置的效果。

在用户视图下执行reset命令可以清除Portal统计信息。

表1-28 Portal显示和维护

|

显示接口下发的用于报文匹配的Portal过滤规则信息(独立运行模式) |

|

|

显示接口下发的用于报文匹配的Portal过滤规则信息(IRF模式) |

|

|

显示指定接口上的Portal配置信息和Portal运行状态信息 |

|

|

显示Portal认证服务器信息 |

|

|

显示Portal Web服务器信息 |

display portal web-server [ server-name ] |

|

显示Portal认证服务器的报文统计信息 |

|

|

显示Portal用户的信息 |

|

|

清除Portal认证服务器的报文统计信息 |

reset portal packet statistics [ server server-name ] |

|

指定接口上的Web重定向过滤规则信息(独立运行模式) |

display web-redirect rule interface interface-type interface-number [ slot slot-number ] |

|

指定接口上的Web重定向过滤规则信息(IRF模式) |

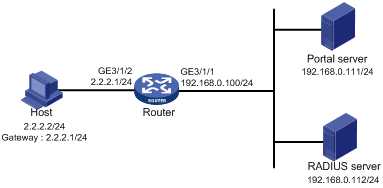

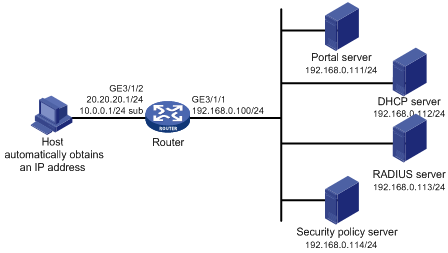

· 用户主机与接入设备Router直接相连,采用直接方式的Portal认证。用户通过手工配置或DHCP获取的一个公网IP地址进行认证,在通过Portal认证前,只能访问Portal Web服务器;在通过Portal认证后,可以使用此IP地址访问非受限的互联网资源。

· 采用一台Portal服务器承担Portal认证服务器和Portal Web服务器的职责。

· 采用RADIUS服务器作为认证/计费服务器。

图1-4 配置Portal直接认证组网图

· 按照组网图配置设备各接口的IP地址,保证启动Portal之前各主机、服务器和设备之间的路由可达。

· 完成RADIUS服务器上的配置,保证用户的认证/计费功能正常运行。

(1) 配置Portal server(iMC PLAT 3.20)

下面以iMC为例(使用iMC版本为:iMC PLAT 3.20-R2602P13、iMC UAM 3.60-E6301),说明Portal server的基本配置。

# 配置Portal认证服务器。

登录进入iMC管理平台,选择“业务”页签,单击导航树中的[Portal认证服务器管理/服务器配置]菜单项,进入服务器配置页面。

图1-5 Portal认证服务器配置页面

# 配置IP地址组。

单击导航树中的[Portal认证服务器管理/IP地址组配置]菜单项,进入Portal IP地址组配置页面,在该页面中单击<增加>按钮,进入增加IP地址组配置页面。

· 填写IP地址组名;

· 输入起始地址和终止地址。用户主机IP地址必须包含在该IP地址组范围内;

· 选择IP地址组的类型为“普通”。

图1-6 增加IP地址组配置页面

# 增加Portal设备。

单击导航树中的[Portal认证服务器管理/设备配置]菜单项,进入Portal设备配置页面,在该页面中单击<增加>按钮,进入增加设备信息配置页面。

· 指定IP地址为与接入用户相连的设备接口IP;

· 输入密钥,与接入设备Router上的配置保持一致;

# Portal设备关联IP地址组

在Portal设备配置页面中的设备信息列表中,点击NAS设备的<端口组信息管理>链接,进入端口组信息配置页面。

在端口组信息配置页面中点击<增加>按钮,进入增加端口组信息配置页面。

· 选择IP地址组,用户接入网络时使用的IP地址必须属于所选的IP地址组;

# 最后单击导航树中的[业务参数配置/系统配置手工生效]菜单项,使以上Portal认证服务器配置生效。

(2) 配置Portal server(iMC PLAT 5.0)

下面以iMC为例(使用iMC版本为:iMC PLAT 5.0(E0101)、iMC UAM 5.0(E0101)),说明Portal server的基本配置。

# 配置Portal认证服务器。

登录进入iMC管理平台,选择“业务”页签,单击导航树中的[Portal认证服务器管理/服务器配置]菜单项,进入服务器配置页面。

图1-10 Portal认证服务器配置页面

# 配置IP地址组。

单击导航树中的[Portal认证服务器管理/IP地址组配置]菜单项,进入Portal IP地址组配置页面,在该页面中单击<增加>按钮,进入增加IP地址组配置页面。

· 填写IP地址组名;

· 输入起始地址和终止地址。用户主机IP地址必须包含在该IP地址组范围内;

· 选择IP地址组的类型为“普通”。

图1-11 增加IP地址组配置页面

# 增加Portal设备。

单击导航树中的[Portal认证服务器管理/设备配置]菜单项,进入Portal设备配置页面,在该页面中单击<增加>按钮,进入增加设备信息配置页面。

· 指定IP地址为与接入用户相连的设备接口IP;

· 输入密钥,与接入设备Router上的配置保持一致;

# Portal设备关联IP地址组

在Portal设备配置页面中的设备信息列表中,点击NAS设备的<端口组信息管理>链接,进入端口组信息配置页面。

在端口组信息配置页面中点击<增加>按钮,进入增加端口组信息配置页面。

· 选择IP地址组,用户接入网络时使用的IP地址必须属于所选的IP地址组;

# 最后单击导航树中的[业务参数配置/系统配置手工生效]菜单项,使以上Portal认证服务器配置生效。

# 创建名字为rs1的RADIUS方案并进入该方案视图。

[Router] radius scheme rs1

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Router-radius-rs1] primary authentication 192.168.0.112

[Router-radius-rs1] primary accounting 192.168.0.112

[Router-radius-rs1] key authentication simple radius

[Router-radius-rs1] key accounting simple radius

# 配置发送给RADIUS服务器的用户名不携带ISP域名。

[Router-radius-rs1] user-name-format without-domain

[Router-radius-rs1] quit

# 使能RADIUS session control功能。

[Router] radius session-control enable

# 创建并进入名字为dm1的ISP域。

# 配置ISP域使用的RADIUS方案rs1。

[Router-isp-dm1] authentication portal radius-scheme rs1

[Router-isp-dm1] authorization portal radius-scheme rs1

[Router-isp-dm1] accounting portal radius-scheme rs1

[Router-isp-dm1] quit

# 配置系统缺省的ISP域dm1,所有接入用户共用此缺省域的认证和计费方式。若用户登录时输入的用户名未携带ISP域名,则使用缺省域下的认证方案。

[Router] domain default enable dm1

# 配置Portal认证服务器:名称为newpt,IP地址为192.168.0.111,密钥为明文portal,监听Portal报文的端口为50100。

[Router-portal-server-newpt] ip 192.168.0.111 key simple portal

[Router-portal-server-newpt] port 50100

[Router-portal-server-newpt] quit

# 配置Portal Web服务器的URL为http://192.168.0.111:8080/portal。(Portal Web服务器的URL请与实际环境中的Portal Web服务器配置保持一致,此处仅为示例)

[Router] portal web-server newpt

[Router-portal-websvr-newpt] url http://192.168.0.111:8080/portal

[Router-portal-websvr-newpt] quit

# 在接口GigabitEthernet3/1/2上使能直接方式的Portal认证。

[Router] interface gigabitethernet 3/1/2

[Router–GigabitEthernet3/1/2] portal enable method direct

# 在接口GigabitEthernet3/1/2上引用Portal Web服务器newpt。

[Router–GigabitEthernet3/1/2] portal apply web-server newpt

# 在接口GigabitEthernet3/1/2上设置发送给Portal认证服务器的Portal报文中的BAS-IP属性值为2.2.2.1。

[Router–GigabitEthernet3/1/2] portal bas-ip 2.2.2.1

[Router–GigabitEthernet3/1/2] quit

以上配置完成后,通过执行以下显示命令可查看Portal配置是否生效。

[Router] display portal interface gigabitethernet 3/1/2

Portal information of GigabitEthernet3/1/2

VSRP instance: --

VSRP state: N/A

Authorization Strict checking

ACL Disabled

User profile Disabled

IPv4:

Portal status: Enabled

Authentication type: Direct

Portal Web server: newpt

Authentication domain: Not configured

Pre-auth IP pool: Not configured

BAS-IP: 2.2.2.1

User Detection: Not configured

Action for server detection:

Server type Server name Action

-- -- --

Layer3 source network:

IP address Mask

Destination authenticate subnet:

IP address Mask

IPv6:

Portal status: Disabled

Authentication type: Disabled

Portal Web server: Not configured

Authentication domain: Not configured

Pre-auth IP pool: Not configured

BAS-IPv6: Not configured

User detection: Not configured

Action for server detection:

Server type Server name Action

-- -- --

Layer3 source network:

IP address Prefix length

Destination authenticate subnet:

IP address Prefix length

用户既可以使用H3C的iNode客户端,也可以通过网页方式进行Portal认证。用户在通过认证前,只能访问认证页面http://192.168.0.111:8080/portal,且发起的Web访问均被重定向到该认证页面,在通过认证后,可访问非受限的互联网资源。

认证通过后,可通过执行以下显示命令查看Router上生成的Portal在线用户信息。

[Router] display portal user interface gigabitethernet 3/1/2

Total portal users: 1

Username: abc

Portal server: newpt

State: Online

VPN instance: --

MAC IP VLAN Interface

0015-e9a6-7cfe 2.2.2.2 -- GigabitEthernet3/1/2

IP pool: N/A

User profile: N/A

ACL: N/A

Inbound CAR: N/A

Inbound CAR: N/A

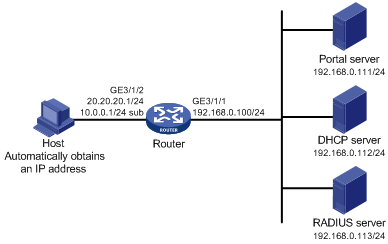

· 用户主机与接入设备Router直接相连,采用二次地址分配方式的Portal认证。用户通过DHCP服务器获取IP地址,Portal认证前使用分配的一个私网地址;通过Portal认证后,用户申请到一个公网地址,才可以访问非受限互联网资源。

· 采用一台Portal服务器承担Portal认证服务器和Portal Web服务器的职责。

· 采用RADIUS服务器作为认证/计费服务器。

图1-15 配置Portal二次地址分配认证组网图

· Portal二次地址分配认证方式应用中,DHCP服务器上需创建公网地址池(20.20.20.0/24)及私网地址池(10.0.0.0/24),具体配置略。

· Portal二次地址分配认证方式应用中,接入设备上需要配置DHCP中继来配合Portal认证,且启动Portal的接口需要配置主IP地址(公网IP)及从IP地址(私网IP)。关于DHCP中继的详细配置请参见“三层技术-IP业务配置指导”中的“DHCP中继”。

· 请保证在Portal认证服务器上添加的Portal设备的IP地址为与用户相连的接口的公网IP地址(20.20.20.1),且与该Portal设备关联的IP地址组中的转换前地址为用户所在的私网网段(10.0.0.0/24)、转换后地址为公网网段(20.20.20.0/24)。

· 按照组网图配置设备各接口的IP地址,保证启动Portal之前各主机、服务器和设备之间的路由可达。

· 完成RADIUS服务器上的配置,保证用户的认证/计费功能正常运行。

在Router上进行以下配置。

# 创建名字为rs1的RADIUS方案并进入该方案视图。

[Router] radius scheme rs1

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Router-radius-rs1] primary authentication 192.168.0.113

[Router-radius-rs1] primary accounting 192.168.0.113

[Router-radius-rs1] key authentication simple radius

[Router-radius-rs1] key accounting simple radius

# 配置发送给RADIUS服务器的用户名不携带ISP域名。

[Router-radius-rs1] user-name-format without-domain

[Router-radius-rs1] quit

# 使能RADIUS session control功能。

[Router] radius session-control enable

# 创建并进入名字为dm1的ISP域。

# 配置ISP域的RADIUS方案rs1。

[Router-isp-dm1] authentication portal radius-scheme rs1

[Router-isp-dm1] authorization portal radius-scheme rs1

[Router-isp-dm1] accounting portal radius-scheme rs1

[Router-isp-dm1] quit

# 配置系统缺省的ISP域dm1,所有接入用户共用此缺省域的认证和计费方式。若用户登录时输入的用户名未携带ISP域名,则使用缺省域下的认证方案。

[Router] domain default enable dm1

(3) 配置DHCP中继和授权ARP

# 配置DHCP中继。

[Router] dhcp relay client-information record

[Router] interface gigabitethernet 3/1/2

[Router–GigabitEthernet3/1/2] ip address 20.20.20.1 255.255.255.0

[Router–GigabitEthernet3/1/2] ip address 10.0.0.1 255.255.255.0 sub

[Router-GigabitEthernet3/1/2] dhcp select relay

[Router-GigabitEthernet3/1/2] dhcp relay server-address 192.168.0.112

# 使能授权ARP功能。

[Router-GigabitEthernet3/1/2] arp authorized enable

[Router-GigabitEthernet3/1/2] quit

# 配置Portal认证服务器:名称为newpt,IP地址为192.168.0.111,密钥为明文portal,监听Portal报文的端口为50100。

[Router-portal-server-newpt] ip 192.168.0.111 key simple portal

[Router-portal-server-newpt] port 50100

[Router-portal-server-newpt] quit

# 配置Portal Web服务器的URL为http://192.168.0.111:8080/portal。(Portal Web服务器的URL请与实际环境中的Portal Web服务器配置保持一致,此处仅为示例)

[Router] portal web-server newpt

[Router-portal-websvr-newpt] url http://192.168.0.111:8080/portal

[Router-portal-websvr-newpt] quit

# 在接口GigabitEthernet3/1/2上使能二次地址方式的Portal认证。

[Router] interface gigabitethernet 3/1/2

[Router-GigabitEthernet3/1/2] portal enable method redhcp

# 在接口GigabitEthernet3/1/2上引用Portal Web服务器newpt。

[Router–GigabitEthernet3/1/2] portal apply web-server newpt

# 在接口GigabitEthernet3/1/2上设置发送给Portal报文中的BAS-IP属性值为20.20.20.1。

[Router–GigabitEthernet3/1/2] portal bas-ip 20.20.20.1

[Router–GigabitEthernet3/1/2] quit

以上配置完成后,通过执行以下显示命令可查看Portal配置是否生效。

[Router] display portal interface gigabitethernet 3/1/2

Portal information of GigabitEthernet3/1/2

VSRP instance: --

VSRP state: N/A

Authorization Strict checking

ACL Disabled

User profile Disabled

IPv4:

Portal status: Enabled

Authentication type: Redhcp

Portal Web server: newpt

Authentication domain: Not configured

Pre-auth IP pool: Not configured

BAS-IP: 20.20.20.1

User Detection: Not configured

Action for server detection:

Server type Server name Action

-- -- --

Layer3 source network:

IP address Mask

Destination authenticate subnet:

IP address Mask

IPv6:

Portal status: Disabled

Authentication type: Disabled

Portal Web server: Not configured

Authentication domain: Not configured

Pre-auth IP pool: Not configured

BAS-IPv6: Not configured

User detection: Not configured

Action for server detection:

Server type Server name Action

-- -- --

Layer3 source network:

IP address Prefix length

Destination authenticate subnet:

IP address Prefix length

在采用二次地址分配认证方式时,请使用H3C的iNode客户端进行Portal认证。通过认证后,可访问非受限的互联网资源。

认证通过后,可通过执行以下显示命令查看Router上生成的Portal在线用户信息。

[Router] display portal user interface gigabitethernet 3/1/2

Total portal users: 1

Username: abc

Portal server: newpt

State: Online

VPN instance: --

Authorization ACL: None

VPN instance: --

MAC IP VLAN Interface

0015-e9a6-7cfe 20.20.20.2 -- GigabitEthernet3/1/2

IP pool: N/A

User profile: N/A

ACL: N/A

Inbound CAR: N/A

Inbound CAR: N/A

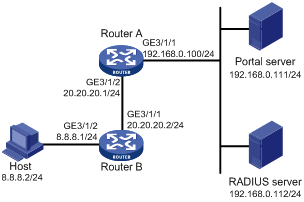

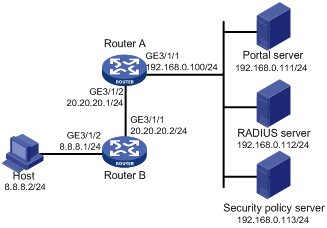

Router A支持Portal认证功能。用户Host通过Router B接入到Router A。

· 配置Router A采用可跨三层Portal认证。用户在未通过Portal认证前,只能访问Portal Web认证服务器;用户通过Portal认证后,可以访问非受限互联网资源。

· 采用一台Portal服务器承担Portal认证服务器和Portal Web服务器的职责。

· 采用RADIUS服务器作为认证/计费服务器。

图1-16 配置可跨三层Portal认证组网图

· 请保证在Portal认证服务器上添加的Portal设备的IP地址为与用户相连的接口IP地址(20.20.20.1),且与该Portal设备关联的IP地址组为用户所在网段(8.8.8.0/24)。

· 按照组网图配置设备各接口的IP地址,保证启动Portal之前各主机、服务器和设备之间的路由可达。

· 完成RADIUS服务器上的配置,保证用户的认证/计费功能正常运行。

在Router A上进行以下配置。

# 创建名字为rs1的RADIUS方案并进入该方案视图。

[RouterA] radius scheme rs1

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[RouterA-radius-rs1] primary authentication 192.168.0.112

[RouterA-radius-rs1] primary accounting 192.168.0.112

[RouterA-radius-rs1] key authentication simple radius

[RouterA-radius-rs1] key accounting simple radius

# 配置发送给RADIUS服务器的用户名不携带ISP域名。

[RouterA-radius-rs1] user-name-format without-domain

[RouterA-radius-rs1] quit

# 使能RADIUS session control功能。

[Router] radius session-control enable

# 创建并进入名字为dm1的ISP域。

# 配置ISP域的RADIUS方案rs1。

[RouterA-isp-dm1] authentication portal radius-scheme rs1

[RouterA-isp-dm1] authorization portal radius-scheme rs1

[RouterA-isp-dm1] accounting portal radius-scheme rs1

[RouterA-isp-dm1] quit

# 配置系统缺省的ISP域dm1,所有接入用户共用此缺省域的认证和计费方式。若用户登录时输入的用户名未携带ISP域名,则使用缺省域下的认证方案。

[Router] domain default enable dm1

# 配置Portal认证服务器:名称为newpt,IP地址为192.168.0.111,密钥为明文portal,监听Portal报文的端口为50100。

[RouterA-portal-server-newpt] ip 192.168.0.111 key simple portal

[RouterA-portal-server-newpt] port 50100

[RouterA-portal-server-newpt] quit

# 配置Portal Web服务器的URL为http://192.168.0.111:8080/portal。(Portal Web服务器的URL请与实际环境中的Portal Web服务器配置保持一致,此处仅为示例)

[Router] portal web-server newpt

[RouterA-portal-websvr-newpt] url http://192.168.0.111:8080/portal

[RouterA-portal-websvr-newpt] quit

# 在接口GigabitEthernet3/1/2上使能可跨三层方式的Portal认证。

[RouterA] interface gigabitethernet 3/1/2

[RouterA–GigabitEthernet3/1/2] portal enable method layer3

# 在接口GigabitEthernet3/1/2上引用Portal Web服务器newpt。

[RouterA–GigabitEthernet3/1/2] portal apply web-server newpt

# 在接口GigabitEthernet3/1/2上设置发送给Portal报文中的BAS-IP属性值为20.20.20.1。

[RouterA–GigabitEthernet3/1/2] portal bas-ip 20.20.20.1

[RouterA–GigabitEthernet3/1/2] quit

Router B上需要配置到192.168.0.0/24网段的缺省路由,下一跳为20.20.20.1,具体配置略。

以上配置完成后,通过执行以下显示命令可查看Portal配置是否生效。

[Router] display portal interface gigabitethernet 3/1/2

Portal information of GigabitEthernet3/1/2

VSRP instance: --

VSRP state: N/A

Authorization Strict checking

ACL Disabled

User profile Disabled

IPv4:

Portal status: Enabled

Authentication type: Layer3

Portal Web server: newpt

Authentication domain: Not configured

Pre-auth IP pool: Not configured

BAS-IP: 20.20.20.1

User Detection: Not configured

Action for server detection:

Server type Server name Action

-- -- --

Layer3 source network:

IP address Mask

Destination authenticate subnet:

IP address Mask

IPv6:

Portal status: Disabled

Authentication type: Disabled

Portal Web server: Not configured

Authentication domain: Not configured

Pre-auth IP pool: Not configured

BAS-IPv6: Not configured

User detection: Not configured

Action for server detection:

Server type Server name Action

-- -- --

Layer3 source network:

IP address Prefix length

Destination authenticate subnet:

IP address Prefix length

用户既可以使用H3C的iNode客户端,也可以通过网页方式进行Portal认证。用户在通过认证前,只能访问认证页面http://192.168.0.111:8080/portal,且发起的Web访问均被重定向到该认证页面,在通过认证后,可访问非受限的互联网资源。

认证通过后,可通过执行以下显示命令查看Router上生成的Portal在线用户信息。

[Router] display portal user interface gigabitethernet 3/1/2

Total portal users: 1

Username: abc

Portal server: newpt

State: Online

VPN instance: --

MAC IP VLAN Interface

0015-e9a6-7cfe 8.8.8.2 -- GigabitEthernet3/1/2

IP pool: N/A

User profile: N/A

ACL: N/A

Inbound CAR: N/A

Inbound CAR: N/A

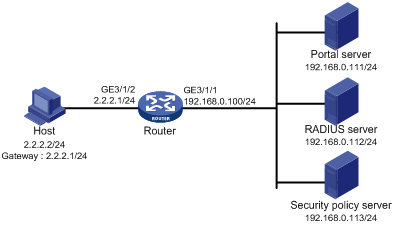

· 用户主机与接入设备Router直接相连,采用直接方式的Portal认证。用户通过手工配置或DHCP获取的一个公网IP地址进行认证,在通过身份认证而没有通过安全认证时可以访问192.168.0.0/24网段;在通过安全认证后,可以使用此IP地址访问非受限互联网资源。

· 采用一台Portal服务器承担Portal认证服务器和Portal Web服务器的职责。

· 采用RADIUS服务器作为认证/计费服务器。

图1-17 配置Portal直接认证扩展功能组网图

· 按照组网图配置设备各接口的IP地址,保证启动Portal之前各主机、服务器和设备之间的路由可达。

· 完成RADIUS服务器上的配置,保证用户的认证/计费功能正常运行。

在Router上进行以下配置。

# 创建名字为rs1的RADIUS方案并进入该方案视图。

[Router] radius scheme rs1

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Router-radius-rs1] primary authentication 192.168.0.112

[Router-radius-rs1] primary accounting 192.168.0.112

[Router-radius-rs1] key accounting simple radius

[Router-radius-rs1] key authentication simple radius

[Router-radius-rs1] user-name-format without-domain

# 配置RADIUS方案的安全策略服务器IP。

[Router-radius-rs1] security-policy-server 192.168.0.113

[Router-radius-rs1] quit

# 使能RADIUS session control功能。

[Router] radius session-control enable

# 创建并进入名字为dm1的ISP域。

# 配置ISP域的RADIUS方案rs1。

[Router-isp-dm1] authentication portal radius-scheme rs1

[Router-isp-dm1] authorization portal radius-scheme rs1

[Router-isp-dm1] accounting portal radius-scheme rs1

[Router-isp-dm1] quit

# 配置系统缺省的ISP域dm1,所有接入用户共用此缺省域的认证和计费方式。若用户登录时输入的用户名未携带ISP域名,则使用缺省域下的认证方案。

[Router] domain default enable dm1

(3) 配置隔离ACL为3000,安全ACL为3001

安全策略服务器上需要将ACL 3000和ACL 3001分别指定为隔离ACL和安全ACL。

[Router-acl-adv-3000] rule permit ip destination 192.168.0.0 0.0.0.255

[Router-acl-adv-3000] rule deny ip

[Router-acl-adv-3000] quit

[Router] acl number 3001

[Router-acl-adv-3001] rule permit ip

[Router-acl-adv-3001] quit

# 配置Portal认证服务器:名称为newpt,IP地址为192.168.0.111,密钥为明文portal,监听Portal报文的端口为50100。

[Router-portal-server-newpt] ip 192.168.0.111 key simple portal

[Router-portal-server-newpt] port 50100

[Router-portal-server-newpt] quit

# 配置Portal Web服务器的URL为http://192.168.0.111:8080/portal。(Portal Web服务器的URL请与实际环境中的Portal Web服务器配置保持一致,此处仅为示例)

[Router] portal web-server newpt

[Router-portal-websvr-newpt] url http://192.168.0.111:8080/portal

[Router-portal-websvr-newpt] quit

# 在接口GigabitEthernet3/1/2上使能直接方式的Portal认证。

[Router] interface gigabitethernet 3/1/2

[Router–GigabitEthernet3/1/2] portal enable method direct

# 在接口GigabitEthernet3/1/2上引用Portal Web服务器newpt。

[Router–GigabitEthernet3/1/2] portal apply web-server newpt

# 在接口GigabitEthernet3/1/2上设置发送给Portal报文中的BAS-IP属性值为2.2.2.1。

[Router–GigabitEthernet3/1/2] portal bas-ip 2.2.2.1

[Router–GigabitEthernet3/1/2] quit

以上配置完成后,通过执行以下显示命令可查看Portal配置是否生效。

[Router] display portal interface gigabitethernet 3/1/2

Portal information of GigabitEthernet3/1/2

VSRP instance: --

VSRP state: N/A

Authorization Strict checking

ACL Disabled

User profile Disabled

IPv4:

Portal status: Enabled

Authentication type: Direct

Portal Web server: newpt

Authentication domain: Not configured

Pre-auth IP pool: Not configured

BAS-IP: 2.2.2.1

User Detection: Not configured

Action for server detection:

Server type Server name Action

-- -- --

Layer3 source network:

IP address Mask

Destination authenticate subnet:

IP address Mask

IPv6:

Portal status: Disabled

Authentication type: Disabled

Portal Web server: Not configured

Authentication domain: Not configured

Pre-auth IP pool: Not configured

BAS-IPv6: Not configured

User detection: Not configured

Action for server detection:

Server type Server name Action

-- -- --

Layer3 source network:

IP address Prefix length

Destination authenticate subnet:

IP address Prefix length

使用H3C iNode客户端的用户在通过认证前,只能访问认证页面http://192.168.0.111:8080/portal,且发起的Web访问均被重定向到该认证页面。通过身份认证但未通过安全认证时,只能访问匹配ACL 3000的网络资源;通过身份认证以及安全认证后,可以访问匹配ACL 3001的互联网资源。

认证通过后,可通过执行以下显示命令查看Router上生成的Portal在线用户信息。

[Router] display portal user interface gigabitethernet 3/1/2

Total portal users: 1

Username: abc

Portal server: newpt

State: Online

VPN instance: --

MAC IP VLAN Interface

0015-e9a6-7cfe 2.2.2.2 -- GigabitEthernet3/1/2

IP pool: N/A

User profile: N/A

ACL: 3001 (active)

Inbound CAR: N/A

Inbound CAR: N/A

· 用户主机与接入设备Router直接相连,采用二次地址分配方式的Portal认证。用户通过DHCP服务器获取IP地址,Portal认证前使用分配的一个私网地址;通过Portal认证后,用户申请到一个公网地址。

· 用户在通过身份认证而没有通过安全认证时可以访问192.168.0.0/24网段;在通过安全认证后,可以访问非受限互联网资源。

· 采用一台Portal服务器承担Portal认证服务器和Portal Web服务器的职责。

· 采用RADIUS服务器作为认证/计费服务器。

图1-18 配置Portal二次地址分配认证扩展功能组网图

· Portal二次地址分配认证方式应用中,DHCP服务器上需创建公网地址池(20.20.20.0/24)及私网地址池(10.0.0.0/24),具体配置略。

· Portal二次地址分配认证方式应用中,接入设备需要配置DHCP中继来配合Portal认证,且启动Portal的接口需要配置主IP地址(公网IP)及从IP地址(私网IP)。关于DHCP中继的详细配置请参见“三层技术-IP业务配置指导”中的“DHCP中继”。

· 请保证在Portal认证服务器上添加的Portal设备的IP地址为与用户相连的接口的公网IP地址(20.20.20.1),且与该Portal设备关联的IP地址组中的转换前地址为用户所在的私网网段(10.0.0.0/24)、转换后地址为公网网段(20.20.20.0/24)。

· 按照组网图配置设备各接口的IP地址,保证启动Portal之前各主机、服务器和设备之间的路由可达。

· 完成RADIUS服务器上的配置,保证用户的认证/计费功能正常运行。

在Router上进行以下配置。

# 创建名字为rs1的RADIUS方案并进入该方案视图。

[Router] radius scheme rs1

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Router-radius-rs1] primary authentication 192.168.0.113

[Router-radius-rs1] primary accounting 192.168.0.113

[Router-radius-rs1] key authentication simple radius

[Router-radius-rs1] key accounting simple radius

[Router-radius-rs1] user-name-format without-domain

# 配置RADIUS方案的安全策略服务器IP。

[Router-radius-rs1] security-policy-server 192.168.0.114

# 使能RADIUS session control功能。

[Router-radius-rs1] radius session-control enable

[Router-radius-rs1] quit

# 使能RADIUS session control功能。

[Router] radius session-control enable

# 创建并进入名字为dm1的ISP域。

# 配置ISP域的RADIUS方案rs1。

[Router-isp-dm1] authentication portal radius-scheme rs1

[Router-isp-dm1] authorization portal radius-scheme rs1

[Router-isp-dm1] accounting portal radius-scheme rs1

[Router-isp-dm1] quit

# 配置系统缺省的ISP域dm1,所有接入用户共用此缺省域的认证和计费方式。若用户登录时输入的用户名未携带ISP域名,则使用缺省域下的认证方案。

[Router] domain default enable dm1

(3) 配置隔离ACL为3000,安全ACL为3001

安全策略服务器上需要将ACL 3000和ACL 3001分别指定为隔离ACL和安全ACL。

[Router-acl-adv-3000] rule permit ip destination 192.168.0.0 0.0.0.255

[Router-acl-adv-3000] rule deny ip

[Router-acl-adv-3000] quit

[Router] acl number 3001

[Router-acl-adv-3001] rule permit ip

[Router-acl-adv-3001] quit

(4) 配置DHCP中继和授权ARP

# 配置DHCP中继。

[Router] dhcp relay client-information record

[Router] interface gigabitethernet 3/1/2

[Router–GigabitEthernet3/1/2] ip address 20.20.20.1 255.255.255.0

[Router–GigabitEthernet3/1/2] ip address 10.0.0.1 255.255.255.0 sub

[Router-GigabitEthernet3/1/2] dhcp select relay

[Router-GigabitEthernet3/1/2] dhcp relay server-address 192.168.0.112

# 使能授权ARP功能。

[Router-GigabitEthernet3/1/2] arp authorized enable

[Router-GigabitEthernet3/1/2] quit

# 配置Portal认证服务器:名称为newpt,IP地址为192.168.0.111,密钥为明文portal,监听Portal报文的端口为50100。

[Router-portal-server-newpt] ip 192.168.0.111 key simple portal

[Router-portal-server-newpt] port 50100

[Router-portal-server-newpt] quit

# 配置Portal Web服务器的URL为http://192.168.0.111:8080/portal。(Portal Web服务器的URL请与实际环境中的Portal Web服务器配置保持一致,此处仅为示例)

[Router] portal web-server newpt

[Router-portal-websvr-newpt] url http://192.168.0.111:8080/portal

[Router-portal-websvr-newpt] quit

# 在接口GigabitEthernet3/1/2上使能二次地址方式的Portal认证。

[Router] interface gigabitethernet 3/1/2

[Router-GigabitEthernet3/1/2] portal enable method redhcp

# 在接口GigabitEthernet3/1/2上引用Portal Web服务器newpt。

[Router–GigabitEthernet3/1/2] portal apply web-server newpt

# 在接口GigabitEthernet3/1/2上设置发送给Portal报文中的BAS-IP属性值为20.20.20.1。

[Router–GigabitEthernet3/1/2] portal bas-ip 20.20.20.1

[Router–GigabitEthernet3/1/2] quit

以上配置完成后,通过执行以下显示命令可查看Portal配置是否生效。

[Router] display portal interface gigabitethernet 3/1/2

Portal information of GigabitEthernet3/1/2

VSRP instance: --

VSRP state: N/A

Authorization Strict checking

ACL Disabled

User profile Disabled

IPv4:

Portal status: Enabled

Authentication type: Redhcp

Portal Web server: newpt

Authentication domain: Not configured

Pre-auth IP pool: Not configured

BAS-IP: 20.20.20.1

User Detection: Not configured

Action for server detection:

Server type Server name Action

-- -- --

Layer3 source network:

IP address Mask

Destination authenticate subnet:

IP address Mask

IPv6:

Portal status: Disabled

Authentication type: Disabled

Portal Web server: Not configured

Authentication domain: Not configured

Pre-auth IP pool: Not configured

BAS-IPv6: Not configured

User detection: Not configured

Action for server detection:

Server type Server name Action

-- -- --

Layer3 source network:

IP address Prefix length

Destination authenticate subnet:

IP address Prefix length

使用H3C iNode客户端的用户在通过认证前,只能访问认证页面http://192.168.0.111:8080/portal,且发起的Web访问均被重定向到该认证页面。通过身份认证但未通过安全认证时,只能访问匹配ACL 3000的网络资源;通过身份认证以及安全认证后,可以访问匹配ACL 3001的互联网资源。

认证通过后,可通过执行以下显示命令查看Router上生成的Portal在线用户信息。

[Router] display portal user interface gigabitethernet 3/1/2

Total portal users: 1

Username: abc

Portal server: newpt

State: Online

VPN instance: --

MAC IP VLAN Interface

0015-e9a6-7cfe 20.20.20.2 -- GigabitEthernet3/1/2

IP pool: N/A

User profile: N/A

ACL: 3001 (active)

Inbound CAR: N/A

Inbound CAR: N/A

Router A支持Portal认证功能。用户Host通过Router B接入到Router A。

· 配置Router A采用可跨三层Portal认证。用户在通过身份认证而没有通过安全认证时可以访问192.168.0.0/24网段;在通过安全认证后,可以访问非受限互联网资源。

· 采用一台Portal服务器承担Portal认证服务器和Portal Web服务器的职责。

· 采用RADIUS服务器作为认证/计费服务器。

图1-19 配置可跨三层Portal认证扩展功能组网图

· 请保证在Portal认证服务器上添加的Portal设备的IP地址为与用户相连的接口IP地址(20.20.20.1),且与该Portal设备关联的IP地址组为用户所在网段(8.8.8.0/24)。

· 按照组网图配置设备各接口的IP地址,保证启动Portal之前各主机、服务器和设备之间的路由可达。

· 完成RADIUS服务器上的配置,保证用户的认证/计费功能正常运行。

在Router A上进行以下配置。

# 创建名字为rs1的RADIUS方案并进入该方案视图。

[RouterA] radius scheme rs1

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[RouterA-radius-rs1] primary authentication 192.168.0.112

[RouterA-radius-rs1] primary accounting 192.168.0.112

[RouterA-radius-rs1] key authentication simple radius

[RouterA-radius-rs1] key accounting simple radius

[RouterA-radius-rs1] user-name-format without-domain

# 配置RADIUS方案的安全策略服务器IP。

[RouterA-radius-rs1] security-policy-server 192.168.0.113

[RouterA-radius-rs1] quit

# 使能RADIUS session control功能。

[RouterA] radius session-control enable

# 创建并进入名字为dm1的ISP域。

# 配置ISP域的RADIUS方案rs1。

[RouterA-isp-dm1] authentication portal radius-scheme rs1

[RouterA-isp-dm1] authorization portal radius-scheme rs1

[RouterA-isp-dm1] accounting portal radius-scheme rs1

[RouterA-isp-dm1] quit

# 配置系统缺省的ISP域dm1,所有接入用户共用此缺省域的认证和计费方式。若用户登录时输入的用户名未携带ISP域名,则使用缺省域下的认证方案。

[RouterA] domain default enable dm1

(3) 配置隔离ACL为3000,安全ACL为3001

安全策略服务器上需要将ACL 3000和ACL 3001分别指定为隔离ACL和安全ACL。

[RouterA-acl-adv-3000] rule permit ip destination 192.168.0.0 0.0.0.255

[RouterA-acl-adv-3000] rule deny ip

[RouterA-acl-adv-3000] quit

[RouterA] acl number 3001

[RouterA-acl-adv-3001] rule permit ip

[RouterA-acl-adv-3001] quit

# 配置Portal认证服务器:名称为newpt,IP地址为192.168.0.111,密钥为明文portal,监听Portal报文的端口为50100。

[RouterA-portal-server-newpt] ip 192.168.0.111 key simple portal

[RouterA-portal-server-newpt] port 50100

[RouterA-portal-server-newpt] quit

# 配置Portal Web服务器的URL为http://192.168.0.111:8080/portal。(Portal Web服务器的URL请与实际环境中的Portal Web服务器配置保持一致,此处仅为示例)

[Router] portal web-server newpt

[RouterA-portal-websvr-newpt] url http://192.168.0.111:8080/portal

[RouterA-portal-websvr-newpt] quit

# 在接口GigabitEthernet3/1/2上使能可跨三层方式的Portal认证。

[RouterA] interface gigabitethernet 3/1/2

[RouterA–GigabitEthernet3/1/2] portal enable method layer3

# 在接口GigabitEthernet3/1/2上引用Portal Web服务器newpt。

[RouterA–GigabitEthernet3/1/2] portal apply web-server newpt

# 在接口GigabitEthernet3/1/2上设置发送给Portal报文中的BAS-IP属性值为20.20.20.1。

[RouterA–GigabitEthernet3/1/2] portal bas-ip 20.20.20.1

[RouterA–GigabitEthernet3/1/2] quit

Router B上需要配置到192.168.0.0/24网段的缺省路由,下一跳为20.20.20.1,具体配置略。

以上配置完成后,通过执行以下显示命令可查看Portal配置是否生效。

[Router] display portal interface gigabitethernet 3/1/2

Portal information of GigabitEthernet3/1/2

VSRP instance: --

VSRP state: N/A

Authorization Strict checking

ACL Disabled

User profile Disabled

IPv4:

Portal status: Enabled

Authentication type: Layer3

Portal Web server: newpt

Authentication domain: Not configured

Pre-auth IP pool: Not configured

BAS-IP: 20.20.20.1

User Detection: Not configured

Action for server detection:

Server type Server name Action

-- -- --

Layer3 source network:

IP address Mask

Destination authenticate subnet:

IP address Mask

IPv6:

Portal status: Disabled

Authentication type: Disabled

Portal Web server: Not configured

Authentication domain: Not configured

Pre-auth IP pool: Not configured

BAS-IPv6: Not configured

User detection: Not configured

Action for server detection:

Server type Server name Action

-- -- --

Layer3 source network:

IP address Prefix length

Destination authenticate subnet:

IP address Prefix length

使用H3C iNode客户端的用户在通过认证前,只能访问认证页面http://192.168.0.111:8080/portal,且发起的Web访问均被重定向到该认证页面。通过身份认证但未通过安全认证时,只能访问匹配ACL 3000的网络资源;通过身份认证以及安全认证后,可以访问匹配ACL 3001的互联网资源。

认证通过后,可通过执行以下显示命令查看Router上生成的Portal在线用户信息。

[Router] display portal user interface gigabitethernet 3/1/2

Total portal users: 1

Username: abc

Portal server: newpt

State: Online

VPN instance: --

MAC IP VLAN Interface

0015-e9a6-7cfe 8.8.8.2 -- GigabitEthernet3/1/2

IP pool: N/A

User profile: N/A

ACL: 3001(active)

Inbound CAR: N/A

Inbound CAR: N/A

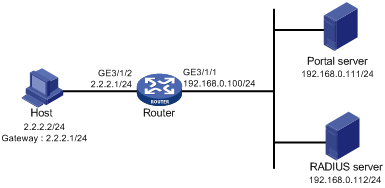

用户主机与接入设备Router直接相连,通过Portal认证接入网络,并采用一台Portal服务器承担Portal认证服务器和Portal Web服务器的职责,采用RADIUS服务器作为认证/计费服务器。

· 用户通过手工配置或DHCP获取的一个公网IP地址进行认证,在通过Portal认证前,只能访问Portal认证服务器;在通过Portal认证后,可以使用此IP地址访问非受限的互联网资源。

· 接入设备能够探测到Portal认证服务器是否可达,并输出可达状态变化的日志信息,在服务器不可达时(例如,网络连接中断、网络设备故障或服务器无法正常提供服务等情况),取消Portal认证,使得用户仍然可以正常访问网络。

图1-20 Portal认证服务器探测和用户同步信息功能配置组网图

(1) 配置Portal认证服务器,并启动逃生心跳功能和用户心跳功能;

(2) 配置RADIUS服务器,实现正常的认证及计费功能;

(3) 接入设备通过接口GigabitEthernet3/1/2与用户主机直接相连,在该接口上配置直接方式的Portal认证;

(4) 接入设备上配置Portal认证服务器探测功能,在与Portal认证服务器的逃生心跳功能的配合下,对Portal认证服务器的可达状态进行探测;

(5) 接入设备上配置Portal用户信息同步功能,在与Portal认证服务器的用户心跳功能的配合下,与Portal认证服务器上的用户信息进行同步。

· 按照组网图配置设备各接口的IP地址,保证启动Portal之前各主机、服务器和设备之间的路由可达。

· 完成RADIUS服务器上的配置,保证用户的认证/计费功能正常运行。

(1) 配置Portal认证服务器(iMC PLAT 3.20)

下面以iMC为例(使用iMC版本为:iMC PLAT 3.20-R2606P13、iMC UAM 3.60-E6301),说明Portal server的相关配置。

# 配置Portal认证服务器。

登录进入iMC管理平台,选择“业务”页签,单击导航树中的[Portal认证服务器管理/服务器配置]菜单项,进入服务器配置页面。

图1-21 Portal认证服务器配置页面

# 配置IP地址组。

单击导航树中的[Portal认证服务器管理/IP地址组配置]菜单项,进入Portal IP地址组配置页面,在该页面中单击<增加>按钮,进入增加IP地址组配置页面。

· 填写IP地址组名;

· 输入起始地址和终止地址。用户主机IP地址必须包含在该IP地址组范围内;

· 选择IP地址组的类型为“普通”。

图1-22 增加IP地址组配置页面

# 增加Portal设备。

单击导航树中的[Portal认证服务器管理/设备配置]菜单项,进入Portal设备配置页面,在该页面中单击<增加>按钮,进入增加设备信息配置页面。

· 指定IP地址为与接入用户相连的设备接口IP;

· 输入密钥,与接入设备Router上的配置保持一致;

# Portal设备关联IP地址组

在Portal设备配置页面中的设备信息列表中,点击NAS设备的<端口组信息管理>链接,进入端口组信息配置页面。

在端口组信息配置页面中点击<增加>按钮,进入增加端口组信息配置页面。

· 选择IP地址组,用户接入网络时使用的IP地址必须属于所选的IP地址组;

# 最后单击导航树中的[业务参数配置/系统配置手工生效]菜单项,使以上Portal认证服务器配置生效。

(2) 配置Portal认证服务器(iMC PLAT 5.0)

下面以iMC为例(使用iMC版本为:iMC PLAT 5.0(E0101)、iMC UAM 5.0(E0101)),说明Portal server的基本配置。

# 配置Portal认证服务器。

登录进入iMC管理平台,选择“业务”页签,单击导航树中的[Portal认证服务器管理/服务器配置]菜单项,进入服务器配置页面。

图1-26 Portal认证服务器配置页面

# 配置IP地址组。

单击导航树中的[Portal认证服务器管理/IP地址组配置]菜单项,进入Portal IP地址组配置页面,在该页面中单击<增加>按钮,进入增加IP地址组配置页面。

· 填写IP地址组名;

· 输入起始地址和终止地址。用户主机IP地址必须包含在该IP地址组范围内;

· 选择IP地址组的类型为“普通”。

图1-27 增加IP地址组配置页面

# 增加Portal设备。

单击导航树中的[Portal认证服务器管理/设备配置]菜单项,进入Portal设备配置页面,在该页面中单击<增加>按钮,进入增加设备信息配置页面。

· 指定IP地址为与接入用户相连的设备接口IP;

· 输入密钥,与接入设备Router上的配置保持一致;

# Portal设备关联IP地址组

在Portal设备配置页面中的设备信息列表中,点击NAS设备的<端口组信息管理>链接,进入端口组信息配置页面。

在端口组信息配置页面中点击<增加>按钮,进入增加端口组信息配置页面。

· 选择IP地址组,用户接入网络时使用的IP地址必须属于所选的IP地址组;

# 最后单击导航树中的[业务参数配置/系统配置手工生效]菜单项,使以上Portal认证服务器配置生效。

# 创建名字为rs1的RADIUS方案并进入该方案视图。

[Router] radius scheme rs1

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Router-radius-rs1] primary authentication 192.168.0.112

[Router-radius-rs1] primary accounting 192.168.0.112

[Router-radius-rs1] key authentication simple radius

[Router-radius-rs1] key accounting simple radius

# 配置发送给RADIUS服务器的用户名不携带ISP域名。

[Router-radius-rs1] user-name-format without-domain

[Router-radius-rs1] quit

# 使能RADIUS session control功能。

[Router] radius session-control enable

# 创建并进入名字为dm1的ISP域。

# 配置ISP域的RADIUS方案rs1。

[Router-isp-dm1] authentication portal radius-scheme rs1

[Router-isp-dm1] authorization portal radius-scheme rs1

[Router-isp-dm1] accounting portal radius-scheme rs1

[Router-isp-dm1] quit

# 配置系统缺省的ISP域dm1,所有接入用户共用此缺省域的认证和计费方式。若用户登录时输入的用户名未携带ISP域名,则使用缺省域下的认证方案。

[Router] domain default enable dm1

# 配置Portal认证服务器:名称为newpt,IP地址为192.168.0.111,密钥为明文portal,监听Portal报文的端口为50100。

[Router-portal-server-newpt] ip 192.168.0.111 key simple portal

[Router-portal-server-newpt] port 50100

# 配置对Portal认证服务器newpt的探测功能:每次探测间隔时间为40秒,若服务器可达状态改变,则发送日志信息。

[Router-portal-server-newpt] server-detect timeout 40 log

此处timeout取值应该大于等于Portal认证服务器的逃生心跳间隔时长。

# 配置对Portal认证服务器newpt的Portal用户信息同步功能,检测用户同步报文的时间间隔为600秒,如果设备中的某用户信息在600秒内未在该Portal认证服务器发送的同步报文中出现,设备将强制该用户下线。

[Router-portal-server-newpt] user-sync timeout 600

[Router-portal-server-newpt] quit

此处timeout取值应该大于等于Portal认证服务器上的用户心跳间隔时长。

# 配置Portal Web服务器的URL为http://192.168.0.111:8080/portal。(Portal Web服务器的URL请与实际环境中的Portal Web服务器配置保持一致,此处仅为示例)

[Router] portal web-server newpt

[Router-portal-websvr-newpt] url http://192.168.0.111:8080/portal

[Router-portal-websvr-newpt] quit

# 在接口GigabitEthernet3/1/2上使能直接方式的Portal认证。

[Router] interface gigabitethernet 3/1/2

[Router–GigabitEthernet3/1/2] portal enable method direct

# 开启Portal认证服务器newpt不可达时的Portal用户逃生功能。

[Router–GigabitEthernet3/1/2] portal fail-permit server newpt

# 在接口GigabitEthernet3/1/2上引用Portal Web服务器newpt。

[Router–GigabitEthernet3/1/2] portal apply web-server newpt

# 在接口GigabitEthernet3/1/2上设置发送给Portal报文中的BAS-IP属性值为2.2.2.1。

[Router–GigabitEthernet3/1/2] portal bas-ip 2.2.2.1

[Router–GigabitEthernet3/1/2] quit

以上配置完成后,可以通过执行以下命令查看到Portal认证服务器的状态为Up,说明当前Portal认证服务器可达。

[Router] display portal server newpt

Portal server: newpt

IP : 192.168.0.111

VPN instance : Not configured

Port : 50100

Server Detection : Timeout 40s Action: log

User synchronization : Timeout 600s

Status : Up

之后,若接入设备探测到Portal认证服务器不可达了,可通过以上显示命令查看到Portal认证服务器的状态为Down,同时,设备会输出表示服务器不可达的日志信息“Portal server newpt turns down from up.”,并取消对该接口接入的用户的Portal认证,使得用户可以直接访问外部网络。

连接客户端的PE设备Router A对私网VPN 1中的用户Host进行Portal接入认证,RADIUS服务器和Portal服务器位于私网VPN 3中。

· 配置Router A采用可跨三层Portal认证。用户在通过身份认证后,可以访问非受限网络资源。

· 采用一台Portal服务器承担Portal认证服务器、Portal Web服务器和RADIUS服务器的职责。

图1-31 配置可跨三层Portal认证支持多实例组网图

· 启动Portal之前,需要首先配置MPLS L3VPN功能,通过为VPN 1和VPN 3指定匹配的VPN Target,确保VPN 1和VPN 3可以互通。本例仅介绍连接客户端的PE上接入认证的相关配置,其它配置请参考“MPLS配置指导”中的“MPLS L3VPN”。

· 完成RADIUS服务器上的配置,保证用户的认证/计费功能正常运行。

在Router A上进行以下配置。

# 创建名字为rs1的RADIUS方案并进入该方案视图。

[RouterA] radius scheme rs1

# 配置RADIUS方案所属的VPN实例为vpn3。该VPN实例为连接服务器的接口上绑定的VPN实例,具体请以Router A上的MPLS L3VPN配置为准。

[RouterA-radius-rs1] vpn-instance vpn3

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[RouterA-radius-rs1] primary authentication 192.168.0.111

[RouterA-radius-rs1] primary accounting 192.168.0.111

[RouterA-radius-rs1] key accounting simple radius

[RouterA-radius-rs1] key authentication simple radius

# 配置向RADIUS服务器发送的用户名不携带域名。

[RouterA-radius-rs1] user-name-format without-domain

# 配置发送RADIUS报文使用的源地址为3.3.0.3。

[RouterA-radius-rs1] nas-ip 3.3.0.3

[RouterA-radius-rs1] quit

# 使能RADIUS session control功能。

[RouterA] radius session-control enable

建议通过命令nas-ip指定设备发送RADIUS报文的源地址,并与服务器上指定的接入设备IP保持一致,避免未指定源地址的情况下,设备选择的源地址与服务器上指定的接入设备IP不一致,而造成认证失败。

# 创建并进入名字为dm1的ISP域。

# 配置ISP域的RADIUS方案rs1。

[RouterA-isp-dm1] authentication portal radius-scheme rs1

[RouterA-isp-dm1] authorization portal radius-scheme rs1

[RouterA-isp-dm1] accounting portal radius-scheme rs1

[RouterA-isp-dm1] quit

# 配置系统缺省的ISP域dm1,所有接入用户共用此缺省域的认证和计费方式。若用户登录时输入的用户名未携带ISP域名,则使用缺省域下的认证方案。

[RouterA] domain default enable dm1

# 配置Portal认证服务器:名称为newpt,IP地址为192.168.0.111,密钥为明文portal,所属VPN实例名称为vpn3,监听Portal报文的端口为50100。

[RouterA-portal-server-newpt] ip 192.168.0.111 vpn-instance vpn3 key simple portal

[RouterA-portal-server-newpt] port 50100

[RouterA-portal-server-newpt] quit

# 配置Portal Web服务器的URL为http://192.168.0.111:8080/portal,所属VPN实例名称为vpn3。(Portal Web服务器的URL请与实际环境中的Portal Web服务器配置保持一致,此处仅为示例)

[RouterA] portal web-server newpt

[RouterA-portal-websvr-newpt] url http://192.168.0.111:8080/portal

[RouterA-portal-websvr-newpt] vpn-instance vpn3

[RouterA-portal-websvr-newpt] quit

# 在接口GigabitEthernet3/1/1上使能可跨三层方式的Portal认证。

[RouterA] interface gigabitethernet 3/1/1

[RouterA–GigabitEthernet3/1/1] portal enable method layer3

# 在接口GigabitEthernet3/1/1上引用Portal Web服务器newpt。

[RouterA–GigabitEthernet3/1/1] portal apply web-server newpt

# 在接口GigabitEthernet3/1/1上设置发送给Portal报文中的BAS-IP属性值为3.3.0.3。

[RouterA–GigabitEthernet3/1/1] portal bas-ip 3.3.0.3

[RouterA–GigabitEthernet3/1/1] quit

以上配置完成后,通过执行命令display portal interface可查看Portal配置是否生效。用户认证通过后,通过执行命令display portal user查看Router A上生成的Portal在线用户信息。

[RouterA] display portal user all

Total portal users: 1

Username: abc

Portal server: newpt

State: Online

VPN instance: vpn3

MAC IP VLAN Interface

000d-88f7-c268 3.3.0.1 -- GigabitEthernet3/1/1

Authorization information:

IP pool: N/A

User profile: N/A

ACL: N/A (inactive)

Inbound CAR: N/A

Inbound CAR: N/A

· 用户主机与接入设备Router直接相连,采用直接方式的Portal认证。由Router作为DHCP server为用户分配IP地址。用户通过DHCP获取的一个公网IP地址进行认证,在没有通过身份认证时仅可以访问192.168.0.0/24网段;在通过认证后,可以使用此IP地址访问非受限互联网资源。

· 采用一台Portal服务器承担Portal认证服务器和Portal Web服务器的职责。

· 采用RADIUS服务器作为认证/计费服务器。

图1-32 配置Portal直接认证支持认证前域组网图

![]()

· 按照组网图配置设备各接口的IP地址,保证启动Portal之前各主机、服务器和设备之间的路由可达。

· 完成RADIUS服务器上的配置,保证用户的认证/计费功能正常运行。

(1) 配置为认证前用户分配IP地址的地址池

# 创建并进入名字为pre的地址池。

<Router> system-view

[Router] dhcp server ip-pool pre

[Router-dhcp-pool-pre] gateway-list 2.2.2.1

[Router-dhcp-pool-pre] network 2.2.2.0 24

[Router-dhcp-pool-pre] quit

# 配置接口GigabitEthernet3/1/2工作在DHCP服务器模式。

[Router] interface gigabitethernet 3/1/2

[Router–GigabitEthernet3/1/2] dhcp select server

[Router–GigabitEthernet3/1/2] quit

(2) 配置Portal用户认证前使用的认证域

# 创建并进入名字为abc的ISP域。

[Router] domain abc

# 配置ISP域中的授权ACL属性。

[Router-isp-abc] authorization-attribute acl 3010

[Router-isp-abc] quit

# 配置ACL 3010,允许192.168.0.0/24网段的报文通过。

[Router] acl number 3010

[Router-acl-adv-3010] rule 1 permit ip destination 192.168.0.0 24

[Router-acl-adv-3010] quit

# 在接口GigabitEthernet3/1/2上配置Portal用户认证前使用的认证域为abc。

[Router] interface gigabitethernet 3/1/2

[Router–GigabitEthernet3/1/2] portal pre-auth domain abc

[Router–GigabitEthernet3/1/2] quit

(3) 配置Portal认证

# 配置Portal认证服务器:名称为newpt,IP地址为192.168.0.111,密钥为明文portal,监听Portal报文的端口为50100。

[Router] portal server newpt

[Router-portal-server-newpt] ip 192.168.0.111 key simple portal

[Router-portal-server-newpt] port 50100

[Router-portal-server-newpt] quit

# 配置Portal Web服务器的URL为http://192.168.0.111:8080/portal。(Portal Web服务器的URL请与实际环境中的Portal Web服务器配置保持一致,此处仅为示例)

[Router] portal web-server newpt

[Router-portal-websvr-newpt] url http://192.168.0.111:8080/portal

[Router-portal-websvr-newpt] quit

# 在接口GigabitEthernet3/1/2上使能直接方式的Portal认证。

[Router] interface gigabitethernet 3/1/2

[Router–GigabitEthernet3/1/2] portal enable method direct

# 在接口GigabitEthernet3/1/2上引用Portal Web服务器newpt。

[Router–GigabitEthernet3/1/2] portal apply web-server newpt

# 在接口GigabitEthernet3/1/2上设置发送给Portal报文中的BAS-IP属性值为2.2.2.1。

[Router–GigabitEthernet3/1/2] portal bas-ip 2.2.2.1

[Router–GigabitEthernet3/1/2] quit

以上配置完成后,通过执行命令display portal interface可查看Portal配置是否生效。Portal用户在通过Portal认证前,受认证前域中配置的授权信息限制,只能访问192.168.0.0/24网段,对其余网段的Web访问均被重定向到Portal认证页面。通过Portal认证后,则可访问未受限的互联网资源。Portal用户下线后,Router上会重新生成认证前用户。

可通过执行以下显示命令查看Router上生成的Portal认证前用户信息。

[Router] display portal user pre-auth interface gigabitethernet 3/1/2

MAC IP VLAN Interface

0015-e9a6-7cfe 2.2.2.4 -- GigabitEthernet3/1/2

State: Online

VPN instance: --

Authorization information:

DHCP IP pool: N/A

User profile: N/A

ACL number: 3010(active)

Inbound CAR: N/A

Inbound CAR: N/A

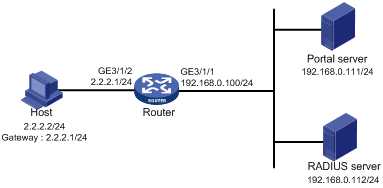

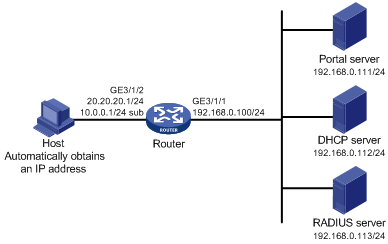

· 用户主机与接入设备Router直接相连,采用二次地址分配方式的Portal认证。用户通过DHCP服务器获取IP地址,Portal认证前使用分配的一个私网地址;通过Portal认证后,用户申请到一个公网地址。

· 用户在没有通过身份认证时仅可以访问192.168.0.0/24网段;在通过认证后,可以使用分配的公网地址访问非受限互联网资源。

· 采用一台Portal服务器承担Portal认证服务器和Portal Web服务器的职责。

· 采用RADIUS服务器作为认证/计费服务器。

图1-33 配置Portal二次地址分配认证支持认证前域组网图

![]()

· Portal二次地址分配认证方式应用中,DHCP服务器上需创建公网地址池(20.20.20.0/24)及私网地址池(10.0.0.0/24),具体配置略。

· Portal二次地址分配认证方式应用中,接入设备需要配置DHCP中继来配合Portal认证,且启动Portal的接口需要配置主IP地址(公网IP)及从IP地址(私网IP)。关于DHCP中继的详细配置请参见“三层技术-IP业务配置指导”中的“DHCP中继”。

· 请保证在Portal认证服务器上添加的Portal设备的IP地址为与用户相连的接口的公网IP地址(20.20.20.1),且与该Portal设备关联的IP地址组中的转换前地址为用户所在的私网网段(10.0.0.0/24)、转换后地址为公网网段(20.20.20.0/24)。

· 按照组网图配置设备各接口的IP地址,保证启动Portal之前各主机、服务器和设备之间的路由可达。

· 完成RADIUS服务器上的配置,保证用户的认证/计费功能正常运行。

· 如果使能Portal的接口上配置了认证前用户使用的IP地址池,为保证DHCP服务器可以为用户分配到私网网段地址,需要在接入设备上配置同名的中继地址池,该地址池下必须指定私网用户所在的网段地址,以及该地址池对应的DHCP服务器地址。其中,指定私网用户所在的网段地址时,必须指定export-route参数。

(1) 配置Portal用户认证前使用的认证域

# 创建并进入名字为abc的ISP域。

<Router> system-view

[Router] domain abc

# 配置ISP域中的授权ACL属性。

[Router-isp-abc] authorization-attribute acl 3010

[Router-isp-abc] quit

# 配置ACL 3010,允许192.168.0.0/24网段的报文通过。

[Router] acl number 3010

[Router-acl-adv-3010] rule 1 permit ip destination 192.168.0.0 24

[Router-acl-adv-3010] quit

# 在接口GigabitEthernet3/1/2上配置Portal用户认证前使用的认证域为abc。

[Router] interface gigabitethernet 3/1/2

[Router–GigabitEthernet3/1/2] portal pre-auth domain abc

[Router–GigabitEthernet3/1/2] quit

(2) 配置DHCP中继和授权ARP

# 配置DHCP中继。

[Router] dhcp enable

[Router] dhcp relay client-information record

[Router] interface gigabitethernet 3/1/2

[Router–GigabitEthernet3/1/2] ip address 20.20.20.1 255.255.255.0

[Router–GigabitEthernet3/1/2] ip address 10.0.0.1 255.255.255.0 sub

[Router-GigabitEthernet3/1/2] dhcp select relay

[Router-GigabitEthernet3/1/2] dhcp relay server-address 192.168.0.112

# 使能授权ARP功能。

[Router-GigabitEthernet3/1/2] arp authorized enable

[Router-GigabitEthernet3/1/2] quit

(3) 配置Portal认证

# 配置Portal认证服务器:名称为newpt,IP地址为192.168.0.111,密钥为明文portal,监听Portal报文的端口为50100。

[Router] portal server newpt

[Router-portal-server-newpt] ip 192.168.0.111 key simple portal

[Router-portal-server-newpt] port 50100

[Router-portal-server-newpt] quit

# 配置Portal Web服务器的URL为http://192.168.0.111:8080/portal。(Portal Web服务器的URL请与实际环境中的Portal Web服务器配置保持一致,此处仅为示例)

[Router] portal web-server newpt

[Router-portal-websvr-newpt] url http://192.168.0.111:8080/portal

[Router-portal-websvr-newpt] quit

# 在接口GigabitEthernet3/1/2上使能二次地址方式的Portal认证。

[Router] interface gigabitethernet 3/1/2

[Router-GigabitEthernet3/1/2] portal enable method redhcp

# 在接口GigabitEthernet3/1/2上引用Portal Web服务器newpt。

[Router–GigabitEthernet3/1/2] portal apply web-server newpt

# 在接口GigabitEthernet3/1/2上设置发送给Portal报文中的BAS-IP属性值为20.20.20.1。

[Router–GigabitEthernet3/1/2] portal bas-ip 20.20.20.1

[Router–GigabitEthernet3/1/2] quit

以上配置完成后,通过执行命令display portal interface可查看Portal配置是否生效。Portal认证前用户在通过Portal认证前,受认证前域中配置的授权信息限制,只能访问192.168.0.0/24网段,对其余网段的Web访问均被重定向到Portal认证页面。通过Portal认证后,则可访问未受限的互联网资源。Portal用户下线后,Router上会重新生成认证前用户。

可通过执行以下显示命令查看Router上生成的Portal认证前用户信息。

[Router] display portal user pre-auth interface gigabitethernet 3/1/2

MAC IP VLAN Interface

0015-e9a6-7cfe 10.10.10.4 -- GigabitEthernet3/1/2

State: Online

VPN instance: --

DHCP IP pool: N/A

User profile: N/A

ACL number: 3010(active)

Inbound CAR: N/A

Inbound CAR: N/A

用户被强制去访问iMC Portal认证服务器时没有弹出Portal认证页面,也没有错误提示,登录的Portal认证服务器页面为空白。

接入设备上配置的Portal密钥和Portal认证服务器上配置的密钥不一致,导致Portal认证服务器报文验证出错,Portal认证服务器拒绝弹出认证页面。

使用display portal server命令查看接入设备上是否配置了Portal认证服务器密钥,若没有配置密钥,请补充配置;若配置了密钥,请在Portal认证服务器视图中使用ip或ipv6命令修改密钥,或者在Portal认证服务器上查看对应接入设备的密钥并修改密钥,直至两者的密钥设置一致。

用户通过Portal认证后,在接入设备上使用portal delete-user命令强制用户下线失败,但是使用客户端的“断开”属性可以正常下线。

在接入设备上使用portal delete-user命令强制用户下线时,由接入设备主动发送下线通知报文到Portal认证服务器,Portal认证服务器会在指定的端口监听该报文(缺省为50100),但是接入设备发送的下线通知报文的目的端口和Portal认证服务器真正的监听端口不一致,故Portal认证服务器无法收到下线通知报文,Portal认证服务器上的用户无法下线。

当使用客户端的“断开”属性让用户下线时,由Portal认证服务器主动向接入设备发送下线请求,其源端口为50100,接入设备的下线应答报文的目的端口使用请求报文的源端口,避免了其配置上的错误,使得Portal认证服务器可以收到下线应答报文,从而Portal认证服务器上的用户成功下线。

使用display portal server命令查看接入设备对应服务器的端口,并在系统视图中使用portal server命令修改服务器的端口,使其和Portal认证服务器上的监听端口一致。

接入设备使用H3C的iMC服务器作为RADIUS服务器对Portal用户进行身份认证,用户通过Portal认证上线后,管理员无法在RADIUS服务器上强制Portal用户下线。

H3C的iMC服务器使用session control报文向设备发送断开连接请求。接入设备上监听session control报文的UDP端口缺省是关闭的,因此无法接收RADIUS服务器发送的Portal用户下线请求。

查看接入设备上的RADIUS session control功能是否处于开启状态,若未开启,请在系统视图下执行radius session-control enable命令开启。

接入设备上通过命令行强制Portal用户下线后,Portal认证服务器上还存在该用户。

在接入设备上使用portal delete-user命令强制用户下线时,由接入设备主动发送下线通知报文到Portal认证服务器,若接入设备主动发送的Portal报文携带的BAS-IP/BAS-IPv6属性值与Portal认证服务器上指定的设备IP地址不一致,Portal认证服务器会将该下线通知报文丢弃。当接入设备尝试发送该报文超时之后,会将该用户强制下线,但Portal认证服务器上由于并未成功接收这样的通知报文,认为该用户依然在线。

在使能Portal认证的接口上配置BAS-IP/BAS-IPv6属性值,使其与Portal认证服务器上指定的设备IP地址保持一致。

设备对用户采用二次地址分配认证方式的Portal认证,用户输入正确的用户名和密码,且客户端先后成功获取到了私网IP地址和公网的IP地址,但认证结果为失败。

在接入设备对用户进行二次地址分配认证过程中,当接入设备感知到客户端的IP地址更新之后,需要主动发送Portal通知报文告知Portal认证服务器已检测到用户IP变化,当Portal认证服务器接收到客户端以及接入设备发送的关于用户IP变化的通告后,才会通知客户端上线成功。若接入设备主动发送的Portal报文携带的BAS-IP/BAS-IPv6属性值与Portal认证服务器上指定的设备IP地址不一致时,Portal认证服务器会将该Portal通知报文丢弃,因此会由于未及时收到用户IP变化的通告认为用户认证失败。

在使能Portal认证的接口上配置BAS-IP/BAS-IPv6属性值,使其与Portal认证服务器上指定的设备IP地址保持一致。

不同款型规格的资料略有差异, 详细信息请向具体销售和400咨询。H3C保留在没有任何通知或提示的情况下对资料内容进行修改的权利!