04-IPoE配置

本章节下载: 04-IPoE配置 (577.57 KB)

![]()

仅CSPEX-1204单板支持配置本功能。

BRAS(Broadband Remote Access Server,宽带远程接入服务器)系统具有灵活的接入方式、有效的地址管理功能、强大的用户管理功能,并能提供丰富灵活的业务及控制功能,用于实现宽带城域网解决方案。BRAS接入设备可以作为各类接入用户的认证、计费网关,以及用户的业务控制网关。目前的BRAS接入设备主要提供PPPoX和IPoX两种接入服务。其中,PPPoX接入是指用户通过PPP拨号接入,IPoX接入是指通过DHCP报文触发或者IP报文触发等方式接入。IPoE(IP over Ethernet)为IPoX中的一种常见的接入方式。

在IPoE接入方式中,用户从以太网链路接入,用户的IP报文经过以太网封装后到达BRAS接入设备,由BRAS接入设备对用户进行基于接入位置信息或报文特征的身份认证,用户身份认证通过后由AAA服务器授权相应的访问权限。对于IPv4/IPv6接入用户,若用户采用DHCP方式动态获取IP地址,则从DHCP服务器得到分配的IP地址;对于IPv6接入用户,若用户采用无状态自动配置方式获取IP地址,则根据从接入设备获取的IPv6地址前缀生成IPv6地址。用户无需安装客户端软件,无需拨号,认证成功后可以直接访问外网。

IPoE的典型组网方式如下图所示,它由五个基本要素组成:用户主机、BRAS接入设备、AAA服务器、安全策略服务器和DHCP服务器。

图1-1 IPoE系统组成示意图

泛指所有通过局域网或广域网接入宽带接入设备的客户终端,本文统称为IPoE客户端。

交换机、路由器等三层宽带接入设备的统称(下文简称为接入设备),主要有三方面的作用:

· 在认证过程中,与AAA服务器交互,完成身份认证/授权/计费的功能。

与接入设备进行交互,完成对用户的认证、授权和计费。目前仅RADIUS(Remote Authentication Dial-In User Service,远程认证拨号用户服务)服务器支持对IPoE用户进行认证、授权和计费。

与接入设备进行交互,完成对用户的安全检测,并对用户进行安全授权操作。

与用户主机、接入设备进行交互,完成对用户主机IP地址的管理和分配。

IPoE的接入模式分为二层和三层两种模式,对应的用户分别通过二层网络或三层网络接入。

· 二层接入:用户直接连接接入设备,或通过二层网络设备连接接入设备。接入设备需要识别用户的MAC地址。

· 三层接入:用户流量通过三层网络路由到接入设备,用户可直接连接接入设备或通过三层转发设备连接接入设备。接入设备不关心用户的MAC地址。

需要注意的是,通过三层转发设备接入时,用户报文信息中的源MAC地址为三层网络设备的MAC地址,并非用户的MAC地址,因此该方式下用户的MAC地址不能作为用户的身份标识。

IPoE支持通过IP报文、RS报文和DHCP报文三种触发方式上线。根据用户是否拥有独立的业务属性,IPoE用户可分为个人接入用户、专线接入用户两种类型。

个人接入用户拥有独立的业务属性,接入设备根据用户的位置信息和报文特征对其进行独立的认证、授权和计费。

根据触发上线方式的不同,可以将个人接入用户分为以下两种类型。

动态个人接入用户通过IP报文、RS报文或DHCP报文触发上线,且由报文动态触发认证并根据认证结果建立IPoE会话。根据触发上线的方式不同可将动态个人接入用户分为未知源IP接入用户、IPv6 ND RS接入用户和DHCP接入用户。对于DHCP接入用户,还需要与DHCP服务器交互获取IP地址;对于IPv6 ND RS接入用户,还需要与接入设备进行ND交互获取IPv6地址。

静态个人接入用户通过IP报文触发上线,需要用户报文与手工配置的IPoE会话匹配后才能触发认证。

专线是指将接入设备上的某个接口或接口上的某些系统资源整体出租给一组用户。一条专线下可以接入多个用户,在认证流程中表现为一个用户,也称为专线接入用户。专线接入用户通过IP报文触发上线。专线上收到IP报文后,以命令行配置的专线接入用户的用户名和密码统一进行认证,通过认证后专线用户才可上线。

· 接口专线用户:一个接口上接入的所有IP用户,该接口上接入的所有用户统一进行认证、授权和计费。

· 子网专线用户:一个接口上接入的指定子网内的所有IP用户,与接口专线用户类似,该接口上接入的每个指定子网内的所有用户统一进行认证、授权和计费,不同的子网用户单独进行认证、授权和计费。

会话是一个逻辑概念,代表一种提供给终端用户的网络连接服务。一个IPoE客户端可以加入多个会话。

一个IPoE会话表示了一个或一组IPoE客户端的所有网络连接,可由客户端的IP报文特征或接入位置信息来标识,用于记录IPoE客户端的身份信息、认证状态、授权属性和DHCP地址分配信息等内容。

根据IPoE会话的触发方式,可以将IPoE会话分为动态IPoE会话和静态IPoE会话两种类型。

由动态个人接入用户触发建立的IPoE会话称为动态IPoE会话。

每个动态IPoE会话都有自己的生存周期,动态IPoE会话将在以下几种情况下被删除:

· AAA服务器授权的在线时长到期。

· AAA服务器强制用户下线。

· 在AAA服务器授权的闲置切断时长内,该会话的用户流量小于授权的流量阈值。

· 接入设备对该会话的在线用户进行探测,探测失败的次数达到最大值。

· 对于DHCP报文触发建立的IPoE会话,DHCP服务器分配的租约时长到期。

· 重启IPoE会话。

· 用户接入接口Down。

由用户的配置触发建立的IPoE会话成为静态IPoE会话,包括以下三种类型:

· 个人静态IPoE会话:仅代表一个指定IP地址的IPoE客户端的所有网络连接,通常用于为IP地址已知的客户端单独提供稳定的接入服务。

· 接口专线IPoE会话:代表一个接口上所有IPoE客户端的网络连接。

· 子网专线IPoE会话:代表一个接口上指定子网内的所有IPoE客户端的网络连接。

在接入接口上使能了IPoE功能、且接口状态up的情况下,接入设备会根据配置建立静态IPoE会话,在有IP流量通过时接入设备会尝试以配置的用户名和密码发起认证。静态IPoE会话不会因为用户认证失败而被删除。只能通过命令行的方式删除。

对于通过DHCP报文触发认证的用户,在认证成功之后由DHCP模块为其分配AAA授权的地址池中的地址。若AAA未授权,则使用用户所属认证域中配置的授权地址池;若认证域中未配置授权地址池,则在接口上配置了IP地址的情况下,由DHCP模块分配与接口IP地址同一网段的IP地址给用户。

对于通过RS报文触发认证的用户,在认证成功之后由IPoE为其分配AAA授权的IPv6地址前缀,用户通过获取的前缀生成IPv6地址。若AAA未授权,则选用接口上配置的第一个前缀长度为64的IPv6地址前缀。

其它类型的用户,可以通过静态配置或通过DHCP动态分配获得IP地址,但其IP地址的获取与IPoE认证无关。

IPoE用户的接入流程主要包括以下几个步骤:

· 对于动态IPoE会话的用户,当发出的连接请求报文到达接入设备后,接入设备从中获取用户的物理位置等信息生成用户名和密码,向AAA服务器发起认证请求。

· 对于静态IPoE会话的用户,当用户的首报文通过接入设备时,接入设备以配置的认证信息向AAA服务器发起认证请求。

接入设备根据该用户关联的认证域的配置向AAA服务器发起认证请求,并完成认证授权操作,若配置有安全策略服务器,则由安全策略服务器进行安全授权操作。

对于DHCP接入用户,身份认证通过后,接入设备通知DHCP模块负责为接入用户分配IP地址;对于IPv6 ND RS接入用户,身份认证通过后,IPoE负责为接入用户分配前缀,用户通过此前缀生成IPv6地址;若用户已经获取到IP地址,则无此步骤直接进入步骤(4)。

IP地址分配成功后,接入设备通知用户上线,并根据授权结果对用户进行接入控制,计费等。

下面将详细介绍几种典型的IPoE用户接入流程。

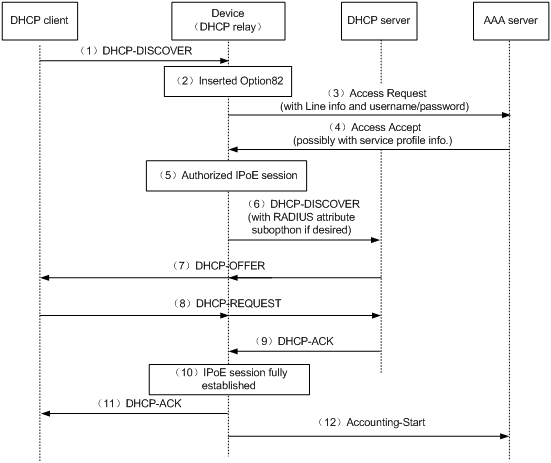

当用户通过DHCP方式动态获取IP地址时,IPoE截获用户的DHCP报文,首先对用户进行身份认证,如果认证通过则可以允许继续申请动态IP地址,否则终止IPoE接入过程。这里以DHCP中继组网环境中的IPv4 DHCP用户的IPoE接入为例,具体流程如图1-2所示。

图1-2 IPv4 DHCP用户接入流程图

IPv4 DHCP报文触发的IPoE接入过程如下:

(1) DHCP客户端发送DHCP-DISCOVER报文;

(2) 接入设备在DHCP-DISCOVER报文中插入Option82选项,然后把报文交由DHCP中继模块处理;

(3) DHCP中继根据DHCP-DISCOVER报文创建一个IPoE会话,并向AAA服务器发送认证请求。其中,认证请求消息中的用户名包含了用户信息,如DHCP报文中的Client ID选项、用户报文的源MAC地址;

(4) AAA服务器返回认证结果。若用户认证通过,则发送认证接受报文,并携带授权信息;否则发送认证拒绝报文;

(5) DHCP中继获取用户的认证和授权结果,更新IPoE会话的认证状态为通过或失败;

(6) 如果用户认证通过,DHCP中继将DHCP-DISCOVER报文转发给DHCP服务器。如果认证失败,DHCP中继将丢弃DHCP-DISCOVER报文;

(7) DHCP服务器回应DHCP-OFFER报文。之后,DHCP中继把DHCP-OFFER报文转发给DHCP客户端;

(8) DHCP客户端根据DHCP-OFFER报文选择一个DHCP服务器,发送DHCP-REQUEST报文。之后,DHCP中继把DHCP-REQUEST报文转发给DHCP服务器;

(9) DHCP服务器回应DHCP-ACK报文;

(10) DHCP中继从DHCP-ACK报文中解析出用户的IP地址和其它地址参数信息,更新IPoE会话,并下发User Profile策略,然后将IPoE会话的状态置为在线;

(11) DHCP中继把DHCP-ACK报文转发给DHCP客户端。DHCP客户端根据收到的DHCP-ACK报文获得IP地址以及相关地址参数信息;

(12) 接入设备向AAA服务器发送计费开始报文,开始对该用户计费。

当用户通过IPv6 ND RS方式动态获取IPv6地址时,IPoE截获用户的IPv6 ND RS报文,首先对用户进行身份认证,如果认证通过则发送IPv6 RA报文给用户,否则终止IPoE接入过程。这里以二层接入组网环境中的IPv6用户的IPoE接入为例,具体流程如图1-3所示。

图1-3 IPv6 ND RS用户接入流程图

IPv6 ND RS报文触发的IPoE接入过程如下:

(1) 用户主机发送IPv6 ND RS报文;

(2) 接入设备根据IPv6 ND RS报文创建一个IPoE会话;

(3) 接入设备向AAA服务器发送认证请求,认证请求消息中的用户名包含了用户信息,如源MAC地址等;

(4) AAA服务器返回认证结果。若用户认证通过,则发送认证接受报文,并携带授权信息;否则发送认证拒绝报文;

(5) 接入设备获取用户的认证和授权结果,更新IPoE会话的认证状态为通过或失败。如果用户认证通过,则根据用户MAC地址和获取到的前缀信息生成用户IPv6地址,更新IPoE会话信息。如果认证失败,接入设备则丢弃收到的IPv6 ND RS报文;

(6) 接入设备发送携带前缀信息的IPv6 ND RA报文给用户主机。用户主机根据IPv6 ND RA报文中携带的前缀信息生成IPv6地址;

(7) 接入设备向AAA服务器发送计费开始报文,开始对该用户计费。

对于已经通过DHCP、ND RS报文或手工静态配置的方式获取到IP地址的用户,在以下场景时该用户的IP报文会被认为是未知源IP报文而直接触发IPoE认证:

· 接入设备收到用户主机发送的首个IP报文。

· 接入设备收到用户主机发送的非首个IP报文,但是当前接入设备上已经不存在对应的IPoE会话。例如:用户与接入设备之间的链路发生故障,接入设备探测在线用户失败或用户流量空闲超时后,将该用户对应的IPoE会话删除掉,待链路恢复后,又接收到用户发送的IP报文。

图1-4 未知源IP接入用户触发IPoE接入过程

用户IP报文触发IPoE接入的步骤如下:

(1) 用户主机发送IP报文。

(2) 接入设备收到IP报文后,根据已有的IPoE会话检查该用户是否是新接入的用户。如果用户报文中的用户信息未匹配到相应的IPoE会话,则认为该用户是新用户,并为其创建IPoE会话,记录用户信息;对于匹配上IPoE会话且会话状态为已通过认证的用户报文,直接转发;对于匹配上IPoE会话且会话状态不为已通过认证的所有用户报文,均丢弃。

(3) 接入设备获取新用户信息,并为其向AAA服务器发送认证请求。其中,认证请求消息中的用户名包含了用户信息,如源IP地址或源MAC地址;

(4) AAA服务器返回认证结果。若用户认证通过,则发送认证接受报文,并携带授权信息;否则发送认证拒绝报文;

(5) 接入设备收到认证结果。如果用户认证通过,则根据授权信息下发业务策略,将IPoE会话状态置为在线。

(6) 接入设备向AAA服务器发送计费开始报文,开始对该用户进行计费。

接口专线用户的IPoE会话通过配置信息创建,当接口上有报文通过时,将使用配置信息触发认证。触发的认证流程与未知源IP接入方式中的认证流程相同,这里不再赘述。认证流程完成后,后续对应的用户报文到达设备对应接口后,即可直接转发。

子网专线用户的IPoE会话通过配置信息创建,当接口上有指定子网的用户报文通过时,将使用配置信息触发认证,认证流程与未知源IP接入方式中的认证流程相同。认证流程完成后,后续该子网的用户报文到达设备后,接口直接将其转发。

静态个人用户的IPoE会话通过配置信息创建,当接口上有指定的IP报文通过时,将使用配置信息触发认证,认证流程与未知源IP接入方式中的认证流程相同。认证流程完成后,后续对应的用户报文到达设备后,接口直接将其转发。

实际组网应用中,接入用户可以属于不同的VPN,且各VPN之间的业务相互隔离。IPoE通过支持MPLS L3VPN,可实现位于不同VPN中的用户都能通过IPoE方式接入到网络中。在采用远程RADIUS服务器认证时,用户通过AAA授权后,接入设备可以将不同用户划分到不同授权VPN中,实现服务器指定用户的VPN归属。

![]()

当授权VPN或接口绑定VPN时,为保证之前已经在线的用户流量可以在VPN中正常转发,需要手工清除已有的IPoE会话使之前用户重新上线。

ITA(Intelligent Target Accoutning,智能靶向计费)通过ACL把不同目的地址(如国内,国外等)的流划分到不同的通道,不同的通道通过不同的业务来限定速率和计费。ITA技术的实现主要为了解决如下问题:

在长途Internet与本地网分开部署的地区,本地网运营商需要租用长途网运营商昂贵的出口线路以便连接到Internet,本地网运营商需要向长途网运营商结算昂贵的Internet外网访问流量费用。Internet外网流量费用与内网流量费用差异很大,如何将用户的内外网流量区分开来、并按照不同的费率级别计费,保证本地运营商的运营收入。

对于校园网而言,一般访问教育网内不收费或者收很低的费用,而且是不限速的,而如果访问教育网外的Internet,需要收取较高的费用,同时限制一定的带宽。

ITA的具体配置请参见“安全配置指导”中的“AAA”。

使能IPoE功能并指定用户的接入模式后,可根据实际组网需求配置多种类型的IPoE接入用户。

表1-1 IPoE配置任务简介

|

使能IPoE功能并指定用户的接入模式 |

||

|

配置动态IPoE个人接入用户 |

同一接口上,IPoE个人接入用户、IPoE接口专线用户和IPoE子网专线用户不能共存,只能选其一;动态IPoE个人接入用户、静态IPoE个人用户可以共存 |

|

|

配置静态IPoE个人接入用户 |

||

|

配置IPoE专线用户 |

||

|

配置IPoE接入用户的静默时间 |

||

|

配置接口的IPoE接入端口类型 |

||

|

配置IPoE接入用户的nas-port-id属性封装格式 |

||

|

配置IPoE二次认证功能 |

可选 |

IPoE提供了一个用户身份认证和安全认证的实现方案,但是仅仅依靠IPoE不足以实现该方案。接入设备的管理者需选择使用RADIUS认证方法或本地认证方法,以配合IPoE完成用户的身份认证。IPoE的配置前提如下:

· 若配置的是DHCP触发方式,需要安装并配置好DHCP服务器。如果是DHCP中继组网,接入设备还需启动DHCP中继功能。

· 如果通过远端RADIUS服务器进行身份认证,则首先保证RADIUS服务器已安装并配置成功,其次需要在RADIUS服务器上配置相应的用户名和、密码,然后在接入设备端进行RADIUS客户端的相关设置。如果需要通过远端的安全策略服务器进行安全检测和授权,则需要在H3C IMC安全策略服务器上配置相应的安全策略,并在接入设备上指定安全策略服务器的IP地址。RADIUS客户端以及安全策略服务器的具体配置请参见“安全配置指导”中的“AAA”。

· 如果通过本地设备进行身份认证,则需要在接入设备上配置相关的本地用户及其属性。本地用户的具体配置请参见“安全配置指导”中的“AAA”。

只有在接口上使能了IPoE功能后,其它的IPoE相关配置才能生效。

表1-2 使能IPv4 IPoE功能并指定用户的接入模式

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

使能IPv4 IPoE功能,并指定用户接入模式 |

缺省情况下,接口上的IPv4 IPoE功能处于关闭状态 不允许直接修改IPoE的接入模式,必须关闭IPoE功能之后,重新使能IPoE功能时指定新的接入模式 |

表1-3 使能IPv6 IPoE功能并指定用户的接入模式

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

使能IPv6 IPoE功能,并指定用户接入模式 |

缺省情况下,接口上的IPv6 IPoE功能处于关闭状态 不允许直接修改IPoE的接入模式,必须关闭IPoE功能之后,重新使能IPoE功能时指定新的接入模式 |

表1-4 动态IPoE个人接入用户配置任务简介

|

配置动态IPoE会话的触发方式 |

||

|

配置动态IPoE个人接入用户的认证用户名 |

||

|

配置动态IPoE个人接入用户的认证密码 |

||

|

指定动态IPoE个人接入用户使用的认证域 |

||

|

配置动态IPoE会话的最大数 |

||

|

配置动态IPoE个人接入用户在线探测功能 |

||

|

配置动态IPoE DHCP接入用户信任的Option |

接口上使能了IPoE功能后,默认丢弃接收到的用户报文,需要配置IPoE用户触发方式,使指定的用户报文得以处理,后续能够正常使用网络服务。

· 配置未知源IP触发方式后,IPoE会处理接口上收到的普通IP报文,保存用户信息生成IPoE会话,并进行认证、授权和计费。

· 配置DHCP触发方式后,IPoE会处理接口上收到的DHCP Discover报文、DHCP Solicit或直接申请地址的DHCP Request报文,保存用户信息生成IPoE会话,进行认证、授权和计费,并能根据后续的DHCP报文交互更新用户信息。

· 配置IPv6 ND RS触发方式后,IPoE会处理接口上收到的IPv6 ND RS报文,保存用户信息生成IPoE会话,进行认证、授权和计费,并能根据后续的IPv6 ND报文交互更新用户信息。

· 对于自动获取地址的IPv4客户端,接口将采用DHCPv4报文触发方式。对于用户获取到的IPv4地址未过期,且已经建立的IPv4 IPoE会话被删除的IPv4客户端,接口将采用未知源IPv4报文重新触发建立新的IPv4 IPoE会话;

· 对于自动获取地址的IPv6客户端,接口将采用IPv6 ND RS报文触发方式和DHCPv6报文触发方式。对于用户获取到的IPv6地址未过期,且已经建立的IPv6 IPoE会话被删除的IPv6客户端,接口将会采用未知源IPv6报文触发方式建立新的IPv6 IPoE会话。

· 使能IPv6 ND RS报文触发方式,需先确认接入设备可发送IPv6 ND RA报文。若接入设备可以发送IPv6 ND RA报文,则建议IPv6 ND RA报文发送间隔不小于6分钟。

· IPv6 ND RS报文触发IPv6 IPoE会话功能仅在二层接入模式下生效。

· Windows系统的PC可能生成两类IPv6地址,一类是随机生成,另外一类通过EUI-64方式生成。若用户使用随机生成的IPv6地址接入,会触发IPv6未知源IP报文方式的认证;若用户使用EUI-64方式生成的IPv6地址接入,用户报文可直接被转发。因此,若要保证用户使用任何一种IPv6地址都可接入,建议在接口上同时使能IPv6未知源IP报文触发方式和IPv6 ND RS触发方式。

表1-5 配置动态IPv4 IPoE会话的触发方式

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置动态IPv4 IPoE会话的触发方式 |

缺省情况下,DHCP报文以及未知源IP报文均不能触发生成IPoE会话 |

表1-6 配置动态IPv6 IPoE会话的触发方式

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置动态IPv6 IPoE会话的触发方式 |

ipv6 subscriber initiator { dhcp | ndrs | unclassified-ip } enable |

缺省情况下,DHCP报文、ND RS报文以及未知源IP报文均不能触发生成IPoE会话 |

通过该配置可以指定动态IPoE个人接入用户认证使用的用户名,该用户名必须与认证服务器配置的用户名保持一致,用户才可以认证通过。

· 对于DHCP接入用户而言,可以作为用户名的有:用户报文中的Client Identifier option字段信息、Interface Identifier option字段信息、Remote Identifier option字段信息、Vendor Class option字段信息、Vendor Specific option字段信息、源MAC地址以及认证报文中的nas-port-id属性等信息;

· 对于IPv6 ND RS接入用户而言,用户报文中的源MAC地址以及认证报文中nas-port-id属性等信息可以作为用户名;

· 对于未知源IP接入用户而言,用户报文中的源IP地址、源MAC地址以及认证报文中nas-port-id属性等信息可以作为用户名。

表1-7 配置动态IPv4 IPoE个人接入用户的认证用户名

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv4 IPoE接入用户的认证用户名 |

缺省情况下,DHCPv4接入用户使用报文源MAC地址作为认证用户名;未知源IP接入用户使用报文源IP地址作为认证用户名 |

|

表1-8 配置动态IPv6 IPoE个人接入用户的认证用户名

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv6 IPoE接入用户的认证用户名 |

缺省情况下, DHCPv6、IPv6 ND RS接入用户使用报文源MAC地址作为认证用户名;未知源IP接入用户使用报文源IP地址作为认证用户名; |

|

通过该配置指定IPoE接入用户进行认证时使用的密码,该密码必须与认证服务器配置的密码保持一致,用户才可以认证通过。

表1-9 配置动态IPv4 IPoE个人接入用户的认证密码

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv4 IPoE个人接入用户的认证密码 |

缺省情况下,IPv4 IPoE个人接入用户的认证密码为字符串vlan |

表1-10 配置动态IPv6 IPoE个人接入用户的认证密码

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv6 IPoE个人接入用户的认证密码 |

ipv6 subscriber password { ciphertext | plaintext } password |

缺省情况下,IPv6 IPoE个人接入用户的认证密码为字符串vlan |

从指定接口上接入的动态IPoE个人接入用户将按照如下先后顺序选择认证域:

· 对于DHCP接入用户:报文中携带的Option(DHCPv4为Option 60,DHCPv6为Option 16)内容字符串-->接口上指定的IPoE接入用户使用的认证域-->系统缺省的认证域。

· 对于ND RS接入用户:接口上指定的IPoE接入用户使用的认证域-->系统缺省的认证域。

· 对于未知源IP接入用户:与报文指定业务特征相映射的认证域-->接口上指定的IPoE接入用户使用的认证域-->系统缺省的认证域。

为使得用户认证成功,必须保证按照如上优先顺序选择出的认证域在接入设备上存在且配置完整。其中,关于报文业务识别方式映射的认证域的具体配置,请参见“1.8 配置报文业务识别方式以及与认证域的映射关系”;关于缺省认证域的相关介绍及具体配置请参见“安全配置指导”中的“AAA”。

表1-11 配置动态IPv4 IPoE个人接入用户使用的认证域

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv4 IPoE接入用户使用的认证域 |

缺省情况下,IPv4未知源IP接入用户和IPv4 DHCP接入用户的认证域均为缺省认证域 |

表1-12 配置动态IPv6 IPoE个人接入用户使用的认证域

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv6 IPoE接入用户使用的认证域 |

ipv6 subscriber { dhcp | ndrs | unclassified-ip } domain domain-name |

缺省情况下,IPv6未知源IP接入用户、IPv6 ND RS接入用户和IPv6 DHCP接入用户的认证域均为缺省认证域 |

通过配置动态IPoE会话的最大数可以控制系统中的动态IPoE个人接入用户总数,包括动态IPv4 IPoE个人接入用户和动态IPv6 IPoE个人接入用户。

如果配置的IPoE最大会话数小于当前处于在线状态的动态IPoE会话数,则该配置可以执行成功,且在线IPoE用户不受影响,但系统将不允许新的IPoE用户接入。

表1-13 配置动态IPv4 IPoE会话的最大数

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置动态IPv4 IPoE会话的最大数 |

ip subscriber { dhcp | unclassified-ip } max-session max-number |

表1-14 配置动态IPv6 IPoE会话的最大数

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置动态IPv6 IPoE会话的最大数 |

ipv6 subscriber { dhcp | ndrs | unclassified-ip } max-session max-number |

缺省情况下,未限制接口上允许创建的I动态Pv6 IPoE会话数目 |

接口上开启了动态IPoE个人接入用户在线探测功能后,设备在用户上线之后,会定时统计该用户的流量。若在一个探测间隔(interval)内发现用户流量无变化,则该探测间隔结束后,将向用户发送一次探测报文。如果设备在探测间隔内未收到用户的报文,则认为一次探测失败。

· 若设备首次探测失败,将继续做指定次数(times)的重复探测,若全部探测尝试都失败(即一直未收到该用户的报文),则认为此用户不在线,停止发送探测报文并删除用户。

· 若设备在探测过程中收到用户的报文,则认为用户在线,重置探测定时器并开始下一次探测。

设备支持的IPv4探测报文为ARP请求报文和ICMP请求报文,支持的IPv6探测报文为ND NS报文和ICMPv6请求报文。

表1-15 配置动态IPv4 IPoE个人接入用户在线探测功能

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

开启动态IPv4 IPoE个人接入用户在线探测功能 |

ip subscriber user-detect { arp | icmp } retry times interval interval |

缺省情况下,动态IPv4 IPoE个人接入用户在线探测功能处于关闭状态 |

表1-16 配置动态IPv6 IPoE个人接入用户在线探测功能

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

开启动态IPv6 IPoE个人接入用户在线探测功能 |

ipv6 subscriber user-detect { icmpv6 | nd } retry times interval interval |

缺省情况下,动态IPv6 IPoE个人接入用户在线探测功能处于关闭状态 |

在DHCP中继组网环境中,接入设备可以从用户的DHCP报文中提取出相应的DHCP Option,这些Option中携带了用户接入线路的相关信息,例如接入节点的物理位置、线路速率等。如果接入设备信任DHCP报文中的这些Option,则会使用这些Option中的相关子选项内容来封装发往RADIUS服务器的RADIUS属性,远程RADIUS服务器可结合这些属性对用户进行更为灵活的接入管理。具体子选项内容和对应的RADIUS属性的介绍,请查看命令手册。

表1-17 配置动态IPoE DHCPv4个人接入用户的信任Option

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置信任DHCPv4报文中的Option 82 |

缺省情况下,不信任DHCPv4报文中的任何Option |

表1-18 配置动态IPoE DHCPv6个人接入用户的信任Option

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置信任DHCPv6报文中的指定Option |

缺省情况下,不信任DHCPv6报文中的任何Option |

配置静态IPoE个人接入用户后,当接口上有与手工配置的静态IPoE会话相匹配的未知源IP报文通过时,将触发认证过程。认证成功后,设备对静态IPoE个人接入用户下发用户策略,允许该用户报文通过接口并对该用户的流量进行计费。

表1-19 配置静态IPoE个人接入用户配置任务简介

|

配置静态IPoE个人接入用户的认证用户名 |

||

|

配置静态IPoE个人接入用户的认证密码 |

||

|

配置静态IPoE个人接入用户使用的认证域 |

||

|

配置静态IPoE个人接入用户在线探测功能 |

可选 |

管理员手工输入静态IPoE会话所需的信息(用户IP地址、MAC地址、用户报文的内/外层VLAN)后,接入设备根据这些信息生成对应的静态IPoE会话。

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

本命令中的vlan和second-vlan参数仅子接口支持,非子接口不支持 |

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

本命令中的vlan和second-vlan参数仅子接口支持,非子接口不支持 |

静态IPoE个人接入用户使用接口上配置的未知源IP用户的认证用户名进行认证。通过该配置指定的用户名必须与认证服务器配置的用户名保持一致,用户才可以认证通过。

表1-22 配置静态IPv4 IPoE个人接入用户的认证用户名

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv4未知源IP接入用户的认证用户名 |

缺省情况下,IPv4未知源IP接入用户采用用户报文的源IPv4地址作为认证用户名 |

表1-23 配置静态IPv6 IPoE个人接入用户的认证用户名

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv6未知源IP接入用户的认证用户名 |

缺省情况下,IPv6未知源IP接入用户采用用户报文的源IPv6地址作为认证用户名 |

静态IPoE个人接入用户使用接口上配置的IPoE个人接入用户的认证密码进行认证。通过该配置指定的密码必须与认证服务器配置的密码保持一致,用户才可以认证通过。

表1-24 配置静态IPv4 IPoE个人接入用户的认证密码

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv4 IPoE个人接入用户的认证密码 |

缺省情况下,IPv4 IPoE个人接入用户的认证密码为字符串vlan |

表1-25 配置静态IPv6 IPoE个人接入用户的认证密码

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv6 IPoE个人接入用户的认证密码 |

ipv6 subscriber password { ciphertext | plaintext } password |

缺省情况下,IPv6 IPoE个人接入用户认证密码为字符串vlan |

静态IPoE个人接入用户将按照接口上的配置选择认证域,认证域优先级顺序从高到低依次为:静态IPoE会话中指定的认证域 > 报文业务识别方式映射的认证域 > 未知源IP用户使用的认证域 >缺省认证域。

为使得用户认证成功,必须保证按照如上优先顺序选择出的认证域在接入设备上存在且配置完整。其中,关于报文业务识别方式映射的认证域的具体配置,请参见 “1.8 配置报文业务识别方式以及与认证域的映射关系”;关于缺省认证域的相关介绍及具体配置请参见“安全配置指导”中的“AAA”。

表1-26 配置静态IPv4 IPoE用户使用的认证域

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv4未知源IP用户使用的认证域 |

缺省情况下,IPv4未知源IP用户的认证域为缺省认证域 |

表1-27 配置静态IPv6 IPoE用户使用的认证域

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv6未知源IP用户使用的认证域 |

缺省情况下,IPv6未知源IP用户的认证域为缺省认证域 |

接口上开启了静态IPoE个人接入用户在线探测功能后,设备在用户上线之后,会定时统计该用户的流量。若在一个探测间隔(interval)内发现用户流量无变化,则该探测间隔结束后,将向用户发送一次探测报文。如果设备在探测间隔内未收到用户的报文,则认为一次探测失败。

· 若设备首次探测失败,将继续做指定次数(times)的重复探测,若全部探测尝试都失败(即一直未收到该用户的报文),则认为此用户不在线,停止发送探测报文并删除用户。

· 若设备在探测过程中收到用户的报文,则认为用户在线,重置探测定时器并开始下一次探测。

设备支持的IPv4探测报文为ARP请求报文和ICMP请求报文,支持的IPv6探测报文为ND NS报文和ICMPv6请求报文。

表1-28 配置静态IPv4 IPoE个人接入用户在线探测功能

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入接口视图 |

interface interface-type interface-number |

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

|

开启静态IPv4 IPoE个人接入用户在线探测功能 |

ip subscriber user-detect { arp | icmp } retry times interval interval |

缺省情况下,静态IPv4 IPoE个人接入用户在线探测功能处于关闭状态 |

表1-29 配置静态IPv6 IPoE个人接入用户在线探测功能

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入接口视图 |

interface interface-type interface-number |

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

|

开启静态IPv6 IPoE个人接入用户在线探测功能 |

ipv6 subscriber user-detect { icmpv6 | nd } retry times interval interval |

缺省情况下,静态IPv6 IPoE个人接入用户在线探测功能处于关闭状态 |

配置IPoE专线用户后,当接口上有用户流量通过时触发认证、授权过程。用户认证成功后,设备基于接口下发用户策略,允许接口下所有符合策略规则的用户流量均通过。同一接口下的所有接入的主机都属于同一IPoE会话,基于接口进行用户流量计费。

表1-30 IPoE专线接入用户配置任务简介

|

配置IPoE接口专线用户 |

||

|

配置IPoE子网专线用户 |

||

|

配置IPoE专线接入用户的认证域 |

一个IPoE接口专线代表了该接口接入的所有IP用户,接口专线上接入的所有用户统一认证、计费授权。

每个接口上只能配置一个IPv4接口专线用户和一个IPv6接口专线用户。

表1-31 配置IPv4 IPoE接口专线用户

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv4 IPoE接口专线用户 |

缺省情况下,未配置IPv4 IPoE接口专线用户 |

表1-32 配置IPv6 IPoE接口专线用户

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv6 IPoE接口专线用户 |

缺省情况下,未配置IPv6 IPoE接口专线用户 |

一个IPoE接口子网专线代表了该接口上指定子网的所有IP用户,接口子网专线上接入的所有用户统一认证、计费授权。

需要注意的是:

· 一个接口上可以配置多个子网专线用户,但必须保证每个子网的掩码长度一致。每个子网只能配置一个子网专线用户。

· VRRP组网环境下配置IPoE子网专线时,请不要将IPoE子网与VRRP备份组虚拟IP地址配置在同一网段,否则将导致VRRP备份组无法正常工作。VRRP相关的配置请参见“可靠性配置指导”中的“VRRP”。

表1-33 配置IPv4 IPoE子网专线用户

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv4 IPoE子网专线用户 |

缺省情况下,未配置IPv4 IPoE子网专线用户 |

表1-34 配置IPv6 IPoE子网专线用户

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv6 IPoE子网专线用户 |

缺省情况下,未配置IPv6 IPoE子网专线用户 |

IPoE专线接入用户将按照接口上的配置选择认证域,认证域优先级顺序从高到低依次为:IPoE子网/接口专线用户配置中指定的认证域 > 报文业务识别方式映射的认证域 > 未知源IP用户使用的认证域 >系统缺省的认证域。

为使得用户认证成功,必须保证按照如上优先顺序选择出的认证域在接入设备上存在且配置完整。其中,关于报文业务识别方式映射的认证域的具体配置,请参见“1.8 配置报文业务识别方式以及与认证域的映射关系”;关于缺省认证域的相关介绍及具体配置请参见“安全配置指导”中的“AAA”。

表1-35 配置IPv4 IPoE专线接入用户使用的认证域

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv4未知源IP用户使用的认证域 |

缺省情况下,IPv4未知源IP用户的认证域为缺省认证域 |

表1-36 配置IPv6 IPoE专线接入用户使用的认证域

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv6未知源IP用户使用的认证域 |

缺省情况下,IPv6未知源IP用户的认证域为缺省认证域 |

不同的未知源IP报文携带了不同的报文信息,可以通过配置业务识别方式,根据用户IP报文的内/外层VLAN ID值、内/外层VLAN携带的802.1p值、DSCP值,来决定对该用户使用不同的认证域。

表1-37 配置IPv4报文业务识别方式以及与认证域的映射关系

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv4未知源IP接入用户的业务识别方式 |

ip subscriber service-identify { 8021p { second-vlan | vlan } | dscp | second-vlan | vlan } |

缺省情况下,未指定IPv4未知源IP接入用户使用的业务识别方式,也没有指定与之相映射的认证域 如果指定了某种业务识别方式所映射的认证域,但是没有指定使用该业务识别方式,则前者不生效 ip subscriber service-identify命令中的8021p、vlan和second-vlan参数仅子接口支持,非子接口不支持 ip subscriber vlan和ip subscriber 8021p命令仅子接口支持,非子接口不支持 |

|

配置IPv4未知源IP报文内/外层VLAN值与认证域的映射关系 |

||

|

配置IPv4未知源IP报文内/外层VLAN tag中802.1p值与认证域的映射关系 |

||

|

配置IPv4未知源IP报文DSCP值与认证域的映射关系 |

表1-38 配置IPv6报文业务识别方式以及与认证域的映射关系

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv6未知源IP接入用户的业务识别方式 |

ipv6 subscriber service-identify { 8021p { second-vlan | vlan } | dscp | second-vlan | vlan } |

缺省情况下,未指定IPv6未知源IP接入用户使用的业务识别方式,也没有指定与之相映射的认证域 如果指定了某种业务识别方式所映射的认证域,但是没有指定使用该业务识别方式,则前者不生效 ipv6 subscriber service-identify命令中的8021p、vlan和second-vlan参数仅子接口支持,非子接口不支持 ipv6 subscriber vlan和ipv6 subscriber 8021p命令仅子接口支持,非子接口不支持 |

|

配置IPv6未知源IP报文内/外层VLAN值与认证域的映射关系 |

||

|

配置IPv6未知源IP报文内/外层VLAN tag中802.1p值与认证域的映射关系 |

||

|

配置IPv6未知源IP报文DSCP值与认证域的映射关系 |

本配置用来设置IPoE用户认证失败以后,设备需要等待的时间间隔。在静默期间,设备不对来自认证失败用户的报文进行认证处理,直接丢弃,可以防止该类用户报文持续发送给服务器认证而对设备性能造成影响。静默期后,如果设备再次收到该用户的报文,则依然可以对其进行认证处理。

表1-39 配置动态IPv4 IPoE接入用户的静默时间

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv4 IPoE用户的静默时间 |

缺省情况下, IPv4 IPoE用户的静默时间功能处于关闭状态 |

表1-40 配置IPv6 IPoE用户的静默时间

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv6 IPoE用户的静默时间 |

缺省情况下, IPv6 IPoE用户的静默时间功能处于关闭状态 |

配置的接入端口类型值将作为接入设备向RADIUS服务器发送的RADIUS请求报文的NAS-Port-Type属性值,用于向RADIUS服务器正确传递IPoE接入用户的接入端口信息。

表1-41 配置接口的IPv4 IPoE接入端口类型

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv4 IPoE接入端口类型 |

缺省情况下,IPv4 IPoE接入端口类型为Ethernet类型 |

表1-42 配置接口的IPv6 IPoE接入端口类型

|

可支持三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

配置IPv6 IPoE接入端口类型 |

缺省情况下,IPv6 IPoE接入端口类型为Ethernet类型 |

IPoE用户进行认证时,需要按照运营商要求的封装格式向RADIUS服务器传递nas-port-id属性,该属性标识了用户所处的物理位置。

nas-port-id属性支持两种封装格式:

· version 1.0:发送给RADIUS服务器的nas-port-id属性以电信163大后台要求的格式填充。

· version 2.0:发送给RADIUS服务器的nas-port-id属性以YDT 2275-2011宽带接入用户线路(端口)标识要求的格式填充。

在DHCP中继组网环境中,当接入设备采用version 2.0格式封装RADIUS nas-port-id属性时,可以配置信任DHCP报文中的Option82,并在提取出的Option82 Circuit-ID子选项中插入NAS信息后,使用该子选项内容填充nas-port-id属性。插入的新NAS信息标识了用户在本设备上的接入位置。

表1-43 配置IPv4 IPoE接入用户的nas-port-id属性封装

|

三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

为IPv4 IPoE接入用户配置nas-port-id属性的封装格式 |

ip subscriber nas-port-id format cn-telecom { version1.0 | version2.0 } |

缺省情况下,按version 1.0格式填充RADIUS的nas-port-id属性 |

|

(可选)配置信任DHCPv4报文中的Option 82 |

缺省情况下,不信任DHCPv4报文中的Option 82 |

|

|

(可选)配置在提取出的Option 82 Circuit-ID子选项内容中插入NAS信息,并使用插入NAS信息后的内容作为nas-port-id属性 |

缺省情况下,不使用Option 82 Circuit-ID子选项中的内容作为发往RADIUS服务器的nas-port-id属性内容 |

表1-44 配置IPv6 IPoE接入用户的nas-port-id属性封装

|

三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

||

|

为IPv6 IPoE接入用户配置nas-port-id属性的封装格式 |

ipv6 subscriber nas-port-id format cn-telecom { version1.0 | version2.0 } |

缺省情况下,按version 1.0格式填充RADIUS的nas-port-id属性 |

|

(可选)配置信任DHCPv6报文中的指定Option |

缺省情况下,不信任DHCPv6报文中的任何Option |

|

|

(可选)配置在提取出的Option 18 Circuit-ID子选项内容中插入NAS信息,并使用插入NAS信息后的内容作为nas-port-id属性 |

缺省情况下,不使用Option 18 Circuit-ID子选项中的内容作为发往RADIUS服务器的nas-port-id属性内容 |

本配置用来设置IPoE的二次认证功能,二次认证是指使用两台设备分别作为准入和准出的网关,用于控制用户访问内网和外网,准入设备负责用户接入内网,准出设备负责用户接入外网。用户通过准入认证后,可以访问内网,在访问外网时,报文在准出设备网关触发IPoE认证,认证通过后将用户放行,认证过程中用户不感知。

表1-45 配置IPv4 IPoE二次认证功能

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入接口视图 |

interface interface-type interface-number |

三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

|

配置IPv4 IPoE二次认证功能 |

ip subscriber access-out |

缺省情况下, IPv4 IPoE二次认证功能处于关闭状态 |

表1-46 配置IPv6 IPoE二次认证功能

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入接口视图 |

interface interface-type interface-number |

三层以太网接口/三层以太网子接口/三层聚合接口/三层聚合子接口 |

|

配置IPv6 IPoE二次认证功能 |

ipv6 subscriber access-out |

缺省情况下, IPv6 IPoE二次认证功能处于关闭状态 |

在完成上述配置后,在任意视图下执行display命令可以显示配置后IPoE的运行情况,通过查看显示信息验证配置的效果。

在用户视图下执行reset命令可以清除IPoE统计信息。

表1-47 IPv4 IPoE显示和维护

|

显示IPv4个人IPoE会话信息(独立运行模式) |

|

|

显示IPv4个人IPoE会话信息(IRF模式) |

|

|

显示IPv4接口专线用户信息(独立运行模式) |

|

|

显示IPv4接口专线用户信息(IRF模式) |

|

|

显示IPv4子网专线用户信息(独立运行模式) |

|

|

显示IPv4子网专线用户信息(IRF模式) |

|

|

显示已经上线和正在上线的IPv4 IPoE个人用户统计信息(独立运行模式) |

|

|

显示已经上线和正在上线的IPv4 IPoE个人用户统计信息(IRF模式) |

|

|

显示已经上线和正在上线的IPv4 IPoE接口专线用户统计信息(独立运行模式) |

|

|

显示已经上线和正在上线的IPv4 IPoE接口专线用户统计信息(IRF模式) |

|

|

显示已经上线和正在上线的IPv4 IPoE子网专线用户统计信息(独立运行模式) |

|

|

显示已经上线和正在上线的IPv4 IPoE子网专线用户统计信息(IRF模式) |

|

|

显示IPv4 IPoE用户下线原因的统计信息 |

display ip subscriber offline statistics [ interface interface-type interface-number ] |

|

清除IPv4 IPoE用户下线原因统计信息 |

reset ip subscriber offline statistics [ interface interface-type interface-number ] |

表1-48 IPv6 IPoE显示和维护

|

显示IPv6个人IPoE会话信息(独立运行模式) |

|

|

显示IPv6个人IPoE会话信息(IRF模式) |

|

|

显示IPv6接口专线用户信息(独立运行模式) |

|

|

显示IPv6接口专线用户信息(IRF模式) |

|

|

显示IPv6子网专线用户信息(独立运行模式) |

|

|

显示IPv6子网专线用户信息(IRF模式) |

|

|

显示已经上线和正在上线的IPv6 IPoE个人用户统计信息(独立运行模式) |

|

|

显示已经上线和正在上线的IPv6 IPoE个人用户统计信息(IRF模式) |

|

|

显示已经上线和正在上线的IPv6 IPoE接口专线用户统计信息(独立运行模式) |

|

|

显示已经上线和正在上线的IPv6 IPoE接口专线用户统计信息(IRF模式) |

|

|

显示已经上线和正在上线的IPv6 IPoE子网专线用户统计信息(独立运行模式) |

|

|

显示已经上线和正在上线的IPv6 IPoE子网专线用户统计信息(IRF模式) |

|

|

显示IPv6 IPoE用户下线原因的统计信息 |

display ipv6 subscriber offline statistics [ interface interface-type interface-number ] |

|

清除IPv6 IPoE用户下线原因统计信息 |

reset ipv6 subscriber offline statistics [ interface interface-type interface-number ] |

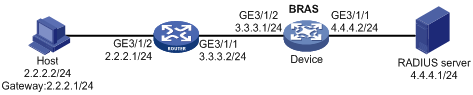

· 用户主机通过手工配置或DHCP获得IP地址,经由三层网络以IPoE方式接入到BRAS接入设备。

· 采用RADIUS作为认证、授权和计费服务器。

图1-5 未知源IP报文触发IPoE接入配置组网图

(1) 配置RADIUS服务器

下面以Linux系统下的Free Radius服务器为例,说明RADIUS server的基本配置。

# 配置RADIUS客户端信息。

在clients.conf文件中增加如下信息:

ipaddr = 4.4.4.2

netmask=32

secret=radius

}

以上信息表示:RADIUS客户端的IP地址为4.4.4.2,共享密钥为字符串radius。

# 配置合法用户信息。

在users文件中增加如下信息:

2.2.2.2 Cleartext-Password :="radius"

以上信息表示:用户名为Host的IP地址2.2.2.2,用户密码为字符串radius。

# 配置各接口IP地址(过程略)。

# 创建名字为rs1的RADIUS方案并进入该方案视图。

[Device] radius scheme rs1

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Device-radius-rs1] primary authentication 4.4.4.1

[Device-radius-rs1] primary accounting 4.4.4.1

[Device-radius-rs1] key authentication simple radius

[Device-radius-rs1] key accounting simple radius

# 配置发送给RADIUS服务器的用户名不携带ISP域名。

[Device-radius-rs1] user-name-format without-domain

[Device-radius-rs1] quit

# 使能RADIUS session control功能(该功能仅和H3C IMC的RADIUS服务器配合使用时有效)。使能该功能后,将可以响应AAA认证服务器的强制用户下线操作。

[Device] radius session-control enable

# 创建并进入名字为dm1的ISP域。

# 配置ISP域使用的RADIUS方案rs1。

[Device-isp-dm1] authentication ipoe radius-scheme rs1

[Device-isp-dm1] authorization ipoe radius-scheme rs1

[Device-isp-dm1] accounting ipoe radius-scheme rs1

[Device-isp-dm1] quit

· 配置IPoE

# 进入接口GigabitEthernet3/1/2视图。

[Device] interface gigabitethernet 3/1/2

# 使能IPoE功能,并指定三层接入模式。

[Device–GigabitEthernet3/1/2] ip subscriber routed enable

# 使能未知源IP报文触发方式。

[Device–GigabitEthernet3/1/2] ip subscriber initiator unclassified-ip enable

# 设置未知源IP报文触发方式使用的认证域为dm1。

[Device–GigabitEthernet3/1/2] ip subscriber unclassified-ip domain dm1

# 设置动态用户的认证密码为明文radius。

[Device–GigabitEthernet3/1/2] ip subscriber password plaintext radius

[Device–GigabitEthernet3/1/2] quit

# 用户认证通过之后,可以使用以下的显示命令查看IPoE用户在线信息。

[Device] display ip subscriber session

Type: D-Dhcp S-Static U-Unclassified-ip N-Ndrs

Interface IP address MAC address Type State

--------------------------------------------------------------------------------

GE3/1/2 2.2.2.2 000c-29a6-b656 U Online

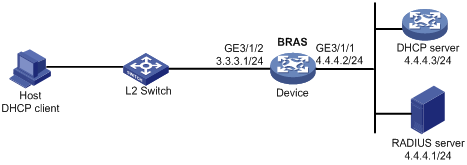

· DHCP Client经由二层网络以IPoE方式接入到BRAS接入设备。

· BRAS接入设备作为DHCP中继向远端DHCP服务器申请IP地址。

· 采用RADIUS作为认证、授权和计费服务器。

图1-6 DHCP报文触发IPoE接入配置组网图

(1) 配置RADIUS服务器

下面以Linux下的Free Radius服务器为例,说明RADIUS server的基本配置。

# 配置RADIUS客户端信息。

在clients.conf文件中增加如下信息:

ipaddr = 4.4.4.2

netmask=32

secret=radius

}

以上信息表示:RADIUS客户端的IP地址为4.4.4.2,共享密钥为字符串radius。

# 配置合法用户信息。

在users文件中增加如下信息。

000c29a6b656 Cleartext-Password :="radius"

以上信息表示:用户名为Host的MAC地址000c29a6b656,用户密码为字符串radius。

(2) 配置DHCP服务器

# 全局使能DHCP。

[DHCP-server] dhcp enable

# 创建名字为pool1地址池并进入其视图。

[DHCP-server] dhcp server ip-pool pool1

# 配置地址池动态分配的IP地址网段3.3.3.0/24,分配的网关地址3.3.3.1和DNS服务器地址8.8.8.8。

[DHCP-server-pool-pool1] network 3.3.3.0 24

[DHCP-server-pool-pool1] gateway-list 3.3.3.1

[DHCP-server-pool-pool1] dns-list 8.8.8.8

# 将3.3.3.1设置为禁止地址。

[DHCP-server-pool-pool1] forbidden-ip 3.3.3.1

[DHCP-server-pool-pool1] quit

# 配置各接口IP地址(过程略)。

# 创建名字为rs1的RADIUS方案并进入该方案视图。

[Device] radius scheme rs1

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Device-radius-rs1] primary authentication 4.4.4.1

[Device-radius-rs1] primary accounting 4.4.4.1

[Device-radius-rs1] key authentication simple radius

[Device-radius-rs1] key accounting simple radius

# 配置发送给RADIUS服务器的用户名不携带ISP域名。

[Device-radius-rs1] user-name-format without-domain

[Device-radius-rs1] quit

# 使能RADIUS session control功能(该功能仅和H3C IMC的RADIUS服务器配合使用时有效)。使能该功能后,将可以响应AAA认证服务器的强制用户下线操作。

[Device] radius session-control enable

# 创建并进入名字为dm1的ISP域。

# 配置ISP域使用的RADIUS方案rs1。

[Device-isp-dm1] authentication ipoe radius-scheme rs1

[Device-isp-dm1] authorization ipoe radius-scheme rs1

[Device-isp-dm1] accounting ipoe radius-scheme rs1

[Device-isp-dm1] authorization-attribute ip-pool pool1

[Device-isp-dm1] quit

# 全局使能DHCP。

# 进入接口GigabitEthernet3/1/2视图。

[Device] interface gigabitethernet 3/1/2

# 配置接口工作在中继模式。

[Device–GigabitEthernet3/1/2] dhcp select relay

# 启用DHCP中继的用户地址表项记录功能。

[Device] dhcp relay client-information record

# 创建中继地址池pool1,指定匹配该地址池的DHCPv4客户端所在的网段地址,并指定中继地址池对应的DHCP服务器地址。

[Device] dhcp server ip-pool pool1

[Device-dhcp-pool-pool1] gateway-list 3.3.3.1 export-route

[Device-dhcp-pool-pool1] remote-server 4.4.4.3

[Device-dhcp-pool-pool1] quit

# 使能IPoE功能,并配置二层接入模式。

[Device–GigabitEthernet3/1/2] ip subscriber l2-connected enable

# 使能DHCP报文触发方式。

[Device–GigabitEthernet3/1/2] ip subscriber initiator dhcp enable

# 设置DHCP报文触发方式使用的认证域为dm1。

[Device–GigabitEthernet3/1/2] ip subscriber dhcp domain dm1

# 设置动态用户的认证密码为明文radius。

[Device–GigabitEthernet3/1/2] ip subscriber password plaintext radius

[Device–GigabitEthernet3/1/2] quit

# 用户认证通过之后,可以使用以下的显示命令查看IPoE用户在线信息,其中,用户获得的IP地址为3.3.3.2。

[Device] display ip subscriber session

Type: D-Dhcp S-Static U-Unclassified-ip N-Ndrs

Interface IP address MAC address Type State

--------------------------------------------------------------------------------

GE3/1/2 3.3.3.2 000c-29a6-b656 D Online

· 通过IPv6 ND RS报文触发上线的用户主机经由二层网络以IPoE方式接入到BRAS接入设备。

· BRAS接入设备可以发送IPv6 ND RA报文。

· 采用RADIUS作为认证、授权和计费服务器。

图1-7 IPv6 ND RS报文触发IPoE接入配置组网图

(1) 配置RADIUS服务器

下面以Linux下的Free Radius服务器为例,说明RADIUS server的基本配置。

# 配置RADIUS客户端信息。

在clients.conf文件中增加如下信息:

ipaddr = 4.4.4.2

netmask=32

secret=radius

}

以上信息表示:RADIUS客户端的IP地址为4.4.4.2,共享密钥为字符串radius。

# 配置合法用户信息。

在users文件中增加如下信息:

000c29a6b656 Cleartext-Password :="radius"

Framed-IPv6-Prefix =10::10/64

以上信息表示:用户名为Host的MAC地址000c29a6b656,用户密码为字符串radius,授权IPv6前缀为10::10/64。

# 配置各接口的IP地址(过程略)。

# 取消对接口GigabitEthernet3/1/2发布IPv6 ND RA消息的抑制,并配置主机通过DHCPv6协议获取DNS服务器地址。

[Device] interface gigabitethernet 3/1/2

[Device–GigabitEthernet3/1/2] undo ipv6 nd ra halt

[Device–GigabitEthernet3/1/2] ipv6 nd autoconfig other-flag

[Device–GigabitEthernet3/1/2] ipv6 dhcp select server

[Device–GigabitEthernet3/1/2] quit

# 创建名称为pool1的DHCPv6地址池,配置DNS服务器地址为2:2::3。

[Device] ipv6 dhcp pool pool1

[Device-dhcp6-pool-pool1] dns-server 2:2::3

[Device-dhcp6-pool-pool1] quit

# 启用DHCP服务。

[Device] dhcp enable

# 创建名字为rs1的RADIUS方案并进入该方案视图。

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Device-radius-rs1] primary authentication 4.4.4.1

[Device-radius-rs1] primary accounting 4.4.4.1

[Device-radius-rs1] key authentication simple radius

[Device-radius-rs1] key accounting simple radius

# 配置发送给RADIUS服务器的用户名不携带ISP域名。

[Device-radius-rs1] user-name-format without-domain

[Device-radius-rs1] quit

# 使能RADIUS session control功能(该功能仅和H3C IMC的RADIUS服务器配合使用时有效)。使能该功能后,将可以响应AAA认证服务器的强制用户下线操作。

[Device] radius session-control enable

# 创建并进入名字为dm1的ISP域。

# 配置ISP域使用的RADIUS方案rs1。

[Device-isp-dm1] authentication ipoe radius-scheme rs1

[Device-isp-dm1] authorization ipoe radius-scheme rs1

[Device-isp-dm1] accounting ipoe radius-scheme rs1

[Device-isp-dm1] authorization-attribute ipv6-pool pool1

[Device-isp-dm1] quit

# 进入接口GigabitEthernet3/1/2视图。

[Device] interface gigabitethernet 3/1/2

# 使能IPoE功能,并制定二层接入模式。

[Device–GigabitEthernet3/1/2] ipv6 subscriber l2-connected enable

# 使能IPv6 ND RS报文触发方式。

[Device–GigabitEthernet3/1/2] ipv6 subscriber initiator ndrs enable

# 设置IPv6 ND RS报文触发方式使用的认证域为dm1。

[Device–GigabitEthernet3/1/2] ipv6 subscriber ndrs domain dm1

# 设置动态用户的认证密码为明文radius。

[Device–GigabitEthernet3/1/2] ipv6 subscriber password plaintext radius

[Device–GigabitEthernet3/1/2] quit

# 用户认证通过之后,可以使用以下的显示命令查看IPoE用户在线信息,其中,用户获得的IPv6地址为10::20C:29FF:FEA6:B656。

[Device] display ipv6 subscriber session

Type: D-Dhcp S-Static U-Unclassified-ip N-Ndrs

Interface IP address MAC address Type State

--------------------------------------------------------------------------------

GE3/1/2 10::20C:29FF:FEA6:B656 000c-29a6-b656 N Online

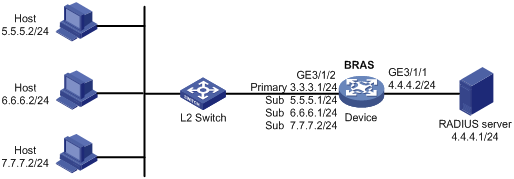

· 子网5.5.5.0/24、6.6.6.0/24、7.7.7.0/24的所有用户经由二层网络以IPoE方式接入到BRAS 接入设备。

· 子网专线用户认证时使用的用户名和密码分别为:5.5.5.0/24网段用户名us1、密码pw1;6.6.6.0/24网段用户名us2、密码pw2;7.7.7.0/24网段用户名us3、密码pw3。

· 采用RADIUS作为认证、授权和计费服务器。

图1-8 IPoE子网专线用户接入配置组网图

(1) 配置RADIUS服务器

下面以Linux系统下的Free Radius服务器为例,说明RADIUS server的基本配置。

# 配置RADIUS客户端信息。

在clients.conf文件中增加如下信息:

ipaddr = 4.4.4.2

netmask=32

secret=radius

}

以上信息表示:RADIUS客户端的IP地址为4.4.4.2,共享密钥为字符串radius。

# 配置合法用户信息。

在users文件中增加如下信息:

us1 Cleartext-Password :="pw1"

us2 Cleartext-Password :="pw2"

us3 Cleartext-Password :="pw3"

以上信息表示:三个子网专线用户的用户名分别为us1、us2、us3,相应的用户密码分别为字符串pw1、pw2、pw3。

# 配置各接口IP地址以及从IP地址(略)。

# 创建名字为rs1的RADIUS方案并进入该方案视图。

[Device] radius scheme rs1

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Device-radius-rs1] primary authentication 4.4.4.1

[Device-radius-rs1] primary accounting 4.4.4.1

[Device-radius-rs1] key authentication simple radius

[Device-radius-rs1] key accounting simple radius

# 配置发送给RADIUS服务器的用户名不携带ISP域名。

[Device-radius-rs1] user-name-format without-domain

[Device-radius-rs1] quit

# 使能RADIUS session control功能。

[Device] radius session-control enable

# 创建并进入名字为dm1的ISP域。

# 配置ISP域使用的RADIUS方案rs1。

[Device-isp-dm1] authentication ipoe radius-scheme rs1

[Device-isp-dm1] authorization ipoe radius-scheme rs1

[Device-isp-dm1] accounting ipoe radius-scheme rs1

[Device-isp-dm1] quit

· 配置IPoE认证

# 进入接口GigabitEthernet3/1/2视图。

[Device] interface gigabitethernet 3/1/2

# 使能IPoE功能,并指定二层接入模式。

[Device–GigabitEthernet3/1/2] ip subscriber l2-connected enable

# 配置三个子网专线用户。

[Device–GigabitEthernet3/1/2] ip subscriber subnet-leased ip 6.6.6.0 24 username us2 password plaintext pw2 domain dm1

[Device–GigabitEthernet3/1/2] ip subscriber subnet-leased ip 7.7.7.0 24 username us3 password plaintext pw3 domain dm1

[Device–GigabitEthernet3/1/2] quit

# 子网专线用户认证通过之后,各子网网段的用户流量能正常转发,可以使用以下的显示命令查看到IPoE用户在线信息。

[Device] display ip subscriber subnet-leased

Access interface : GE3/1/2

VPN instance : N/A

Username : us1

Network : 5.5.5.0/24

User ID : 0x30000001

State : Online

Service node : Slot 3 CPU 0

Domain : dm1

Login time : May 14 20:08:35 2014

Online time (hh:mm:ss) : 00:16:37

AAA:

IP pool : N/A

Session idle time : N/A

Session duration : N/A, remaining: N/A

Remaining traffic : N/A

Max multicast addresses : 0

Multicast address list : N/A

QoS:

User profile : N/A

Session group profile : N/A

User group acl : N/A

Inbound CAR : N/A

Outbound CAR : N/A

Total traffic statistics:

Uplink packets/bytes : 0/0

DownLink packets/bytes : 0/0

Basic:

Access interface : GE3/1/2

VPN instance : N/A

Username : us2

Network : 6.6.6.0/24

User ID : 0x30000001

State : Online

Service node : Slot 3 CPU 0

Domain : dm1

Login time : May 14 20:08:35 2014

Online time (hh:mm:ss) : 00:16:37

AAA:

IP pool : N/A

Session idle time : N/A

Session duration : N/A, remaining: N/A

Remaining traffic : N/A

Max multicast addresses : 0

Multicast address list : N/A

QoS:

User profile : N/A

Session group profile : N/A

User group acl : N/A

Inbound CAR : N/A

Outbound CAR : N/A

Total traffic statistics:

Uplink packets/bytes : 0/0

DownLink packets/bytes : 0/0

Basic:

Access interface : GE3/1/2

VPN instance : N/A

Username : us3

Network : 7.7.7.0/24

User ID : 0x30000001

State : Online

Service node : Slot 3 CPU 0

Domain : dm1

Login time : May 14 20:08:35 2014

Online time (hh:mm:ss) : 00:16:37

AAA:

IP pool : N/A

Session idle time : N/A

Session duration : N/A, remaining: N/A

Remaining traffic : N/A

Max multicast addresses : 0

Multicast address list : N/A

QoS:

User profile : N/A

Session group profile : N/A

User group acl : N/A

Inbound CAR : N/A

Outbound CAR : N/A

Total traffic statistics:

Uplink packets/bytes : 0/0

DownLink packets/bytes : 0/0

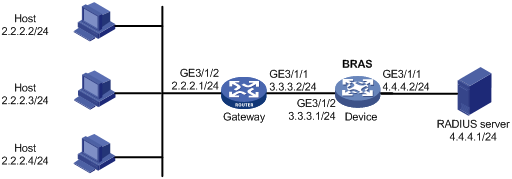

· 2.2.2.0/24网段内的所有用户经由网关设备以IPoE方式接入到BRAS接入设备。

· 接口专线用户认证时使用的用户名为us1、密码为pw1。

· 采用RADIUS作为认证、授权和计费服务器。

图1-9 IPoE接口专线用户接入配置组网图

(1) 配置RADIUS服务器

下面以Linux系统下的Free Radius服务器为例,说明RADIUS server的基本配置。

# 配置RADIUS客户端信息。

在clients.conf文件中增加如下信息:

ipaddr = 4.4.4.2

netmask=32

secret=radius

}

以上信息表示:RADIUS客户端的IP地址为4.4.4.2,共享密钥为字符串radius。

# 配置合法用户信息。

在users文件中增加如下信息:

us1 Cleartext-Password :="pw1"

以上信息表示:接口专线用户的用户名为us1,用户密码为字符串pw1。

# 配置各接口IP地址(略)。

# 创建名字为rs1的RADIUS方案并进入该方案视图。

[Device] radius scheme rs1

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Device-radius-rs1] primary authentication 4.4.4.1

[Device-radius-rs1] primary accounting 4.4.4.1

[Device-radius-rs1] key authentication simple radius

[Device-radius-rs1] key accounting simple radius

# 配置发送给RADIUS服务器的用户名不携带ISP域名。

[Device-radius-rs1] user-name-format without-domain

[Device-radius-rs1] quit

# 使能RADIUS session control功能。

[Device] radius session-control enable

# 创建并进入名字为dm1的ISP域。

# 配置ISP域使用的RADIUS方案rs1。

[Device-isp-dm1] authentication ipoe radius-scheme rs1

[Device-isp-dm1] authorization ipoe radius-scheme rs1

[Device-isp-dm1] accounting ipoe radius-scheme rs1

[Device-isp-dm1] quit

· 配置IPoE认证

# 进入接口GigabitEthernet3/1/2视图。

[Device] interface gigabitethernet 3/1/2

# 使能IPoE功能,并指定三层接入模式。

[Device–GigabitEthernet3/1/2] ip subscriber routed enable

# 配置接口专线用户,认证使用的用户名为us1,认证使用的密码为明文pw1,使用的认证域为dm1。

[Device–GigabitEthernet3/1/2] quit

# 接口专线用户认证通过之后,后续经由此接口的用户流量都能正常转发,可以使用以下的显示命令查看到IPoE用户在线信息。

[Device] display ip subscriber interface-leased

Basic:

Access interface : GE3/1/2

VPN instance : N/A

Username : us1

User ID : 0x30000000

State : Online

Service node : Slot 3 CPU 0

Domain : dm1

Login time : May 14 20:04:42 2014

Online time (hh:mm:ss) : 00:16:37

AAA:

IP pool : N/A

Session idle time : N/A

Session duration : N/A, remaining: N/A

Remaining traffic : N/A

Max multicast addresses : 4

Multicast address list : N/A

QoS:

User profile : N/A

Session group profile : N/A

User group acl : N/A

Inbound CAR : N/A

Outbound CAR : N/A

Total traffic statistics:

Uplink packets/bytes : 0/0

DownLink packets/bytes : 0/0

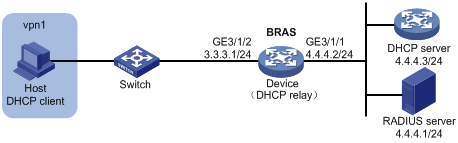

· 用户主机经由二层网络以IPoE方式接入到BRAS接入设备。

· 采用RADIUS作为认证、授权和计费服务器。

· vpn1中的用户通过DHCP获取IP地址。

图1-10 IPoE为接入用户授权地址池和VPN配置组网图

(1) 配置RADIUS服务器

下面以Linux系统下的Free Radius服务器为例,说明RADIUS server的基本配置。

# 配置RADIUS客户端信息。

在clients.conf文件中增加如下信息:

ipaddr = 4.4.4.2

netmask=32

secret=radius

}

以上信息表示:RADIUS客户端的IP地址为4.4.4.2,共享密钥为字符串radius。

# 配置合法用户信息。

在users文件中增加如下信息:

000c29a6b656 Cleartext-Password :="radius"

H3C-VPN-Instance :="vpn1",

Framed-Pool := " pool1"

以上信息表示:用户名为Host的MAC地址000c29a6b656,用户密码为字符串radius,授权VPN实例名称为vpn1,授权IP地址池名称为pool1。

(2) 配置DHCP服务器

# 全局使能DHCP。

[DHCP-server] dhcp enable

# 创建名字为pool1地址池并进入其视图。

[DHCP-server] dhcp server ip-pool pool1

# 配置地址池动态分配的IP地址网段3.3.3.0/24。

[DHCP-server-pool-pool1] network 3.3.3.0 24

[DHCP-server-pool-pool1] gateway-list 3.3.3.1

[DHCP-server-pool-pool1] dns-list 8.8.8.8

# 将3.3.3.1设置为例外地址。

[DHCP-server-pool-pool1] forbidden-ip 3.3.3.1

[DHCP-server-pool-pool1] quit

# 通过配置静态路由,将目的地址为3.3.3.0网段的DHCP应答报文的下一跳指定为连接DHCP客户端网络的接口IP地址4.4.4.2。

[DHCP-server] ip route-static 3.3.3.0 24 4.4.4.2

为保证VPN间流量正常转发,需要配置静态路由和策略路由。

# 配置各接口IP地址(过程略)。

# 创建名字为rs1的RADIUS方案并进入该方案视图。

[Device] radius scheme rs1

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Device-radius-rs1] primary authentication 4.4.4.1

[Device-radius-rs1] primary accounting 4.4.4.1

[Device-radius-rs1] key authentication simple radius

[Device-radius-rs1] key accounting simple radius

# 配置发送给RADIUS服务器的用户名不携带ISP域名。

[Device-radius-rs1] user-name-format without-domain

[Device-radius-rs1] quit

# 使能RADIUS session control功能(该功能仅和H3C IMC的RADIUS服务器配合使用时有效)。使能该功能后,将可以响应AAA认证服务器的强制用户下线操作。

[Device] radius session-control enable

# 创建并进入名字为dm1的ISP域。

# 配置ISP域使用的RADIUS方案rs1。

[Device-isp-dm1] authentication ipoe radius-scheme rs1

[Device-isp-dm1] authorization ipoe radius-scheme rs1

[Device-isp-dm1] accounting ipoe radius-scheme rs1

[Device-isp-dm1] authorization-attribute ip-pool pool1

[Device-isp-dm1] quit

# 全局使能DHCP。

[Device] interface gigabitethernet 3/1/2

# 配置接口工作在中继模式。

[Device–GigabitEthernet3/1/2] dhcp select relay

[Device–GigabitEthernet3/1/2] quit

# 创建DHCP中继地址池pool1,并引用VPN实例vpn1。

[Device] dhcp server ip-pool pool1

[Device-dhcp-pool-pool1] vpn-instance vpn1

# 配置为客户端分配的网关地址为3.3.3.1,且指定导出相应的路由。当本配置生效后,会向vpn1的路由表中添加一条网关地址对应的静态主机路由。

[Device-dhcp-pool-pool1] gateway-list 3.3.3.1 export-route

# 配置远端DHCP服务器地址为4.4.4.3。

[Device-dhcp-pool-pool1] remote-server 4.4.4.3

# 在接口GigabitEthernet3/1/2上使能IPoE功能,并指定二层接入模式。

[Device] interface gigabitethernet 3/1/2

[Device–GigabitEthernet3/1/2] ip subscriber l2-connected enable

# 使能DHCP报文触发方式。

[Device–GigabitEthernet3/1/2] ip subscriber initiator dhcp enable

# 设置DHCP报文触发方式使用的认证域为dm1。

[Device–GigabitEthernet3/1/2] ip subscriber dhcp domain dm1

# 设置动态IPoE用户的认证密码为明文radius。

[Device–GigabitEthernet3/1/2] ip subscriber password plaintext radius

[Device–GigabitEthernet3/1/2] quit

· 通过配置静态路由,将vpn1内的DHCP请求方向的流量引入到DHCP服务器端

# 配置静态路由。

[Device] ip route-static vpn-instance vpn1 4.4.4.0 24 4.4.4.3 public

· 通过配置策略路由,将DHCP服务器回应的流量导入到DHCP客户端所在的VPN

# 创建一个策略to_vpn1,其节点序号为0,匹配模式permit,指定报文在vpn1内转发。

[Device] policy-based-route to_vpn1 permit node 0

[Device-pbr-to_vpn1-0] apply access-vpn vpn-instance vpn1

[Device-pbr-to_vpn1-0] quit

# 在以太接口GigabitEthernet3/1/1上应用该策略路由。

[Device] interface gigabitethernet 3/1/1

[Device–GigabitEthernet3/1/1] ip policy-based-route to_vpn1

[Device–GigabitEthernet3/1/1] quit

# 用户认证通过之后,可以使用以下的显示命令查看IPoE用户在线信息。

[Device] display ip subscriber session verbose

Basic:

Username : 3.3.3.2

Domain : dm1

VPN instance : vpn1

IP address : 3.3.3.2

MAC address : 000c-29a6-b656

Service-VLAN/Customer-VLAN : -/-

Access interface : GE3/1/2

User ID : 0x380800b5

VPI/VCI(for ATM) : 0/0

DHCP lease : 86400 seconds

DHCP remain lease : 86359 seconds

Login time : May 9 08:56:29 2014

Online time (hh:mm:ss) : 00:16:37

Service node : Slot 3 CPU 0

Type : DHCP

State : Online

AAA:

IP pool : pool1

Session idle time : N/A

Session duration : N/A, remaining: N/A

Remaining traffic : N/A

Max multicast addresses : 0

Multicast address list : N/A

QoS:

User profile : N/A

Session group profile : N/A

User group acl : N/A

Inbound CAR : N/A

Outbound CAR : N/A

Total traffic statistics:

Uplink packets/bytes : 594341/76075648

DownLink packets/bytes : 0/0

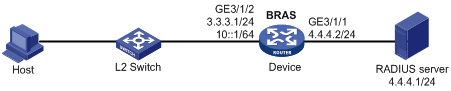

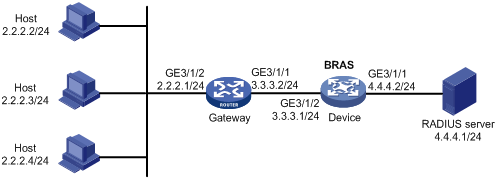

· 用户主机通过手工配置或DHCP获得IP地址,并经由三层网络以IPoE方式接入到BRAS接入设备。

· 采用RADIUS作为认证、授权和计费服务器。

图1-11 IPoE用户在线探测配置组网图

(1) 配置RADIUS服务器

下面以Linux系统下的Free Radius服务器为例,说明RADIUS server的基本配置。

# 配置RADIUS客户端信息。

在clients.conf文件中增加如下信息:

ipaddr = 4.4.4.2

netmask=32

secret=radius

}

以上信息表示:RADIUS客户端的IP地址为4.4.4.2,共享密钥为字符串radius。

# 配置合法用户信息。

在users文件中增加如下信息:

2.2.2.2 Cleartext-Password :="radius"

2.2.2.3 Cleartext-Password :="radius"

2.2.2.4 Cleartext-Password :="radius"

以上信息表示:三个用户的用户名分别为Host的IP地址2.2.2.2、2.2.2.3、2.2.2.4,用户密码均为字符串radius。

# 配置各接口IP地址(过程略)。

# 创建名字为rs1的RADIUS方案并进入该方案视图。

[Device] radius scheme rs1

# 配置RADIUS方案的主认证和主计费服务器及其通信密钥。

[Device-radius-rs1] primary authentication 4.4.4.1

[Device-radius-rs1] primary accounting 4.4.4.1

[Device-radius-rs1] key authentication simple radius

[Device-radius-rs1] key accounting simple radius

# 配置发送给RADIUS服务器的用户名不携带ISP域名。

[Device-radius-rs1] user-name-format without-domain

[Device-radius-rs1] quit

# 使能RADIUS session control功能(该功能仅和H3C IMC的RADIUS服务器配合使用时有效)。使能该功能后,将可以响应AAA认证服务器的强制用户下线操作。

[Device] radius session-control enable

# 创建并进入名字为dm1的ISP域。

# 配置ISP域使用的RADIUS方案rs1。

[Device-isp-dm1] authentication ipoe radius-scheme rs1

[Device-isp-dm1] authorization ipoe radius-scheme rs1

[Device-isp-dm1] accounting ipoe radius-scheme rs1

[Device-isp-dm1] quit

· 配置IPoE认证

# 进入接口GigabitEthernet3/1/2视图。

[Device] interface gigabitethernet 3/1/2

# 使能IPoE功能,并指定三层接入模式。

[Device–GigabitEthernet3/1/2] ip subscriber routed enable

# 使能未知源IP报文触发方式。

[Device–GigabitEthernet3/1/2] ip subscriber initiator unclassified-ip enable

# 设置未知源IP报文触发方式使用的认证域为dm1。

[Device–GigabitEthernet3/1/2] ip subscriber unclassified-ip domain dm1

# 设置动态用户的认证密码为明文radius。

[Device–GigabitEthernet3/1/2] ip subscriber password plaintext radius

# 开启在线用户探测功能,并指定ICMP探测方式,重复尝试次数为2,探测间隔为30秒。

[Device–GigabitEthernet3/1/2] ip subscriber user-detect icmp retry 2 interval 30

[Device–GigabitEthernet3/1/2] quit

# 用户认证通过之后,可以通过显示命令display ip subscriber session查看到对应用户信息,若用户主机离线,则设备会在一定时间后探测到,并删除记录的IPoE用户信息。

网络连接正常且接口上的IPoE配置正确的情况下,某些DHCP客户端无法正常进行认证。

· 当DHCP客户端发送的报文里携带了指定的Option(DHCPv4为Option 60,DHCPv6为Option 16)时,并且配置了信任Option60或Option16;若该Option内容对应的ISP域在接入设备上不存在,则无法进行认证。

· 当接口上指定了IPoE用户认证时使用的ISP域,且DHCP客户端发送的报文里未携带指定的Option时,若接口上指定的ISP域在接入设备上不存在,则无法进行认证。

通过调试信息或抓包工具查看DHCP客户端报文中是否携带Client-ID Option:

(1) 若报文中携带了指定的Option(DHCPv4为Option 60,DHCPv6为Option 16),则查看其内容,并在接入设备上配置与之同名的ISP域。

(2) 若报文中未携带指定的Option,则查看接口上是否指定了ISP域。若指定了ISP域,则在接入设备上配置与之同名的ISP域。

不同款型规格的资料略有差异, 详细信息请向具体销售和400咨询。H3C保留在没有任何通知或提示的情况下对资料内容进行修改的权利!