20-QoS-QoS Profile操作

本章节下载 (690.11 KB)

QoS(Quality of Service,服务质量)是各种存在服务供需关系的场合中普遍存在的概念,它评估服务方满足客户服务需求的能力。评估通常不是精确的评分,而是注重分析在什么条件下服务是好的,在什么情况下还存在着不足,以便服务方有针对性地做出改进。

在Internet中,QoS所评估的就是网络转发分组的服务能力。由于网络提供的服务是多样的,因此对QoS的评估可以基于不同方面。通常所说的QoS,是对分组转发过程中为延迟、抖动、丢包率等核心需求提供支持的服务能力的评估。

传统的IP网络无区别地对待所有的报文,设备处理报文采用的策略是FIFO(First In First Out,先入先出),它依照报文到达时间的先后顺序分配转发所需要的资源。所有报文共享网络和设备的资源,至于得到资源的多少完全取决于报文到达的时机。这种服务策略称作Best-Effort,它尽最大的努力将报文送到目的地,但对分组转发的延迟、抖动、丢包率和可靠性等需求不提供任何承诺和保证。

传统的Best-Effort服务策略只适用于对带宽、延迟性能不敏感的WWW、E-mail、FTP等业务。

随着计算机网络的高速发展,越来越多的网络接入Internet。Internet无论从规模、覆盖范围和用户数量上都拓展得非常快。越来越多的用户使用Internet作为数据传输的平台,开展各种应用。

除了传统的WWW、E-mail、FTP应用外,用户还尝试在Internet上拓展新业务,比如远程教学、远程医疗、可视电话、电视会议、视频点播等。企业用户也希望通过VPN技术,将分布在各地的分支机构连接起来,开展一些事务性应用:比如访问公司的数据库或通过Telnet方式管理远程设备。

这些新业务有一个共同特点,即对带宽、延迟、抖动等传输性能有着特殊的需求。比如电视会议、视频点播需要高带宽、低延迟和低抖动的保证。事务处理、Telnet等关键任务虽然不一定要求高带宽,但非常注重低延迟,在拥塞发生时要求优先获得处理。

新业务的不断涌现对IP网络的服务能力提出了更高的要求,用户已不再满足于能够简单地将报文送达目的地,而是还希望在转发过程中得到更好的服务,诸如支持为用户提供专用带宽、减少报文的丢失率、管理和避免网络拥塞、调控网络的流量、设置报文的优先级。所有这些,都要求网络应当具备更为完善的服务能力。

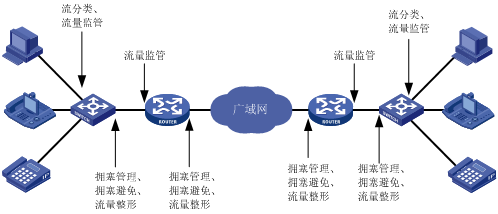

图1-1 端到端QoS模型图

如图1-1所示,流分类、流量监管、流量整形、拥塞管理和拥塞避免是构造Diff-Serv(有区别地实施服务)的基石,它们主要完成如下功能:

l 流分类:依据一定的匹配规则识别出对象。流分类是有区别地实施服务的前提,通常作用在端口入方向。

l 流量监管:对进入设备的特定流量进行监管,通常作用在端口入方向。当流量超出约定值时,可以采取限制或惩罚措施,以保护运营商的商业利益和网络资源不受损害。

l 流量整形:一种主动调整流的输出速率的流控措施,通常是为了使流量适配下游设备可供给的网络资源,避免不必要的报文丢弃和拥塞,作用在端口出方向。

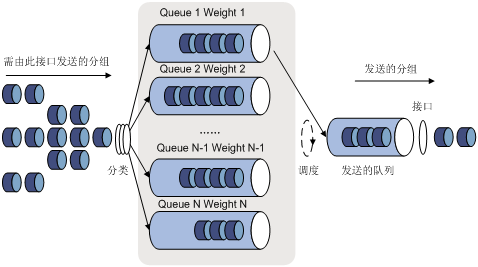

l 拥塞管理:拥塞管理是必须采取的解决资源竞争的措施。通常是将报文放入队列中缓存,并采取某种调度算法安排报文的转发次序,作用在端口出方向。

l 拥塞避免:过度的拥塞会对网络资源造成损害。拥塞避免监督网络资源的使用情况,当发现拥塞有加剧的趋势时采取主动丢弃报文的策略,通过调整流量来解除网络的过载,作用在端口出方向。

在这些流量管理技术中,流分类是基础,它依据一定的匹配规则识别出报文,是有区别地实施服务的前提;而流量监管、流量整形、拥塞管理和拥塞避免从不同方面对网络流量及其分配的资源实施控制,是有区别地提供服务思想的具体体现。

S5100系列以太网交换机支持的QoS功能如表1-1所示。

表1-1 S5100系列以太网交换机支持的QoS功能

|

l 本模块对流分类进行了简单介绍,请参见1.3.1 |

||

|

QoS动作 |

S5100系列交换机支持对匹配指定ACL规则的报文进行以下QoS动作: l 流量整形(仅S5100-EI支持) |

l 优先级重标记,请参见1.3.4 l 流量监管,请参见1.3.5 l 流量整形,请参见1.3.5 l 重定向,请参见1.3.7 l VLAN Mapping,请参见1.3.8 l 流量统计,请参见1.3.10 l 流镜像,请参见1.3.12 |

|

l 优先级信任模式 l burst功能 |

l 优先级信任模式请参见1.3.2 l 指定协议报文优先级请参见1.3.3 l 端口限速功能请参见1.3.6 l burst功能,请参见1.3.11 |

|

|

关于SP、WRR和SDWRR三种队列调度算法的介绍请参见1.3.9 |

流即业务流(traffic),指所有通过交换机的报文。

流分类(traffic classification)是指采用一定的规则识别符合某类特征的报文,它是有区别地进行服务的前提和基础。

分类规则可以使用IP报文头的ToS(Type of Service,服务类型)字段的优先级位,识别出有不同优先级特征的流量;也可以由网络管理者设置流分类的策略,例如综合源地址、目的地址、MAC地址、IP协议或应用程序的端口号等信息对流进行分类。一般的分类依据都局限在封装报文的头部信息,使用报文的内容作为分类的标准是比较少见的。分类的结果是没有范围限制的,它可以是一个由五元组(源地址、源端口号、协议号、目的地址、目的端口号)确定的狭小范围,也可以是到某网段的所有报文。

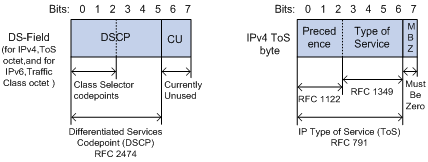

(1) IP优先级、ToS优先级和DSCP优先级

图1-2 DS域和ToS字节

IP报文头的ToS字段有8个bit,其中:

l 前3个bit表示的是IP优先级,取值范围为0~7;

l 第3~6这4个bit表示的是ToS优先级,取值范围为0~15;

l RFC2474重新定义了IP报文头部的ToS域,称之为DS域,其中DSCP(Differentiated Services CodePoint,差分服务编码点)优先级用该域的前6个bit(0~5bit)表示,取值范围为0~63,后2个bit(6、7bit)是保留位。

表1-2 IP优先级说明

|

IP优先级(十进制) |

IP优先级(二进制) |

关键字 |

|

0 |

000 |

routine |

|

1 |

001 |

priority |

|

2 |

010 |

immediate |

|

3 |

011 |

flash |

|

4 |

100 |

flash-override |

|

5 |

101 |

critical |

|

6 |

110 |

internet |

|

7 |

111 |

network |

Diff-Serv网络定义了四类流量,设备会根据报文中的DSCP优先级对报文执行相应的动作:

l 加速转发(Expedited Forwarding,EF)类,这种方式不用考虑其它流量是否分享其链路,适用于低时延、低丢失、低抖动、确保带宽的优先业务(如虚租用线路);

l 确保转发(Assured Forwarding,AF)类,又分为四个小类(AF1/2/3/4),每个AF小类又分为三个丢弃优先级,可以细分AF业务的等级,AF类的QoS等级低于EF类;

l 兼容IP优先级(Class Selector,CS)类,是从IP ToS字段演变而来的,共8类;

l 尽力转发(Best Effort,BE)类,是CS中特殊一类,没有任何保证,AF类超限后可以降级为BE类,现有IP网络流量也都默认为此类。

表1-3 DSCP优先级说明

|

DSCP优先级(十进制) |

DSCP优先级(二进制) |

关键字 |

|

46 |

101110 |

ef |

|

10 |

001010 |

af11 |

|

12 |

001100 |

af12 |

|

14 |

001110 |

af13 |

|

18 |

010010 |

af21 |

|

20 |

010100 |

af22 |

|

22 |

010110 |

af23 |

|

26 |

011010 |

af31 |

|

28 |

011100 |

af32 |

|

30 |

011110 |

af33 |

|

34 |

100010 |

af41 |

|

36 |

100100 |

af42 |

|

38 |

100110 |

af43 |

|

8 |

001000 |

cs1 |

|

16 |

010000 |

cs2 |

|

24 |

011000 |

cs3 |

|

32 |

100000 |

cs4 |

|

40 |

101000 |

cs5 |

|

48 |

110000 |

cs6 |

|

56 |

111000 |

cs7 |

|

0 |

000000 |

be (default) |

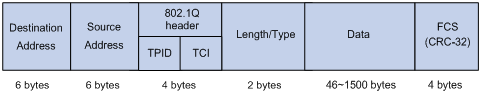

(2) 802.1p优先级

802.1p优先级位于二层报文头部,适用于不需要分析三层报头,而需要在二层环境下保证QoS的场合。

图1-3 带有802.1Q标签头的以太网帧

如图1-3所示,每一个支持802.1Q协议的主机,在发送数据包时,都在原来的以太网帧头中的源地址后增加了一个4字节的802.1Q标签头。

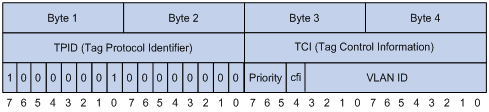

这4个字节的802.1Q标签头包含了2个字节的TPID(Tag Protocol Identifier,标签协议标识,取值为0x8100)和2个字节的TCI(Tag Control Information,标签控制信息),图1-4显示了802.1Q标签头的详细内容。

图1-4 802.1Q标签头

在上图中,TCI中Priority字段就是802.1p优先级,也称为CoS优先级。它由3个bit组成,取值范围为0~7。

表1-4 802.1p优先级说明

|

802.1p优先级(十进制) |

802.1p优先级(二进制) |

关键字 |

|

0 |

000 |

best-effort |

|

1 |

001 |

background |

|

2 |

010 |

spare |

|

3 |

011 |

excellent-effort |

|

4 |

100 |

controlled-load |

|

5 |

101 |

video |

|

6 |

110 |

voice |

|

7 |

111 |

network-management |

之所以称此优先级为802.1p优先级,是因为有关这些优先级的应用是在802.1p规范中被详细定义。

(3) 本地优先级

本地优先级是交换机为报文分配的一种具有本地意义的优先级,对应出端口硬件队列,本地优先级值大的报文被优先处理。本地优先级只在本地队列调度时有效,为临时优先级。

(4) 丢弃优先级

丢弃优先级是交换机在丢弃报文时参考的参数,丢弃优先级值大的报文被优先丢弃。

报文在进入交换机以后,交换机会根据自身支持的情况和相应的规则为报文标记802.1p优先级、DSCP优先级、本地优先级和丢弃优先级等参数。

![]()

S5100-SI系列以太网交换机不支持为报文标记丢弃优先级。

(1) 对于不带有802.1Q标签头的报文

对端口接收到的不带有802.1Q标签头的报文,交换机使用接收端口的优先级作为报文的802.1p优先级,然后根据该优先级查找“CoS优先级->其它优先级”映射表进行相应的映射。

(2) 对于带有802.1Q标签头的报文

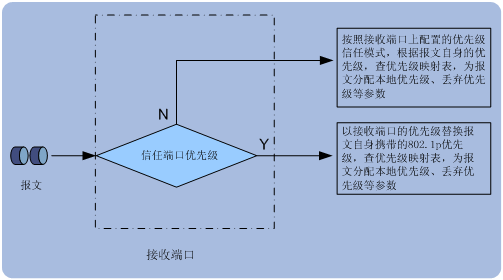

对于带有802.1Q标签头的报文,优先级信任模式分为“信任端口优先级模式”和“信任报文优先级模式”,具体采用何种优先级模式,可通过命令priority-trust设置、过程如图1-5所示。缺省情况下,S5100系列以太网交换机采用信任端口优先级模式。

l 信任端口优先级模式:配置优先级信任模式为“信任端口优先级模式”后,当交换机端口接收到带有802.1Q标签头的报文时,会使用接收端口的优先级值替换接收到的报文的802.1p优先级值,然后根据该优先级查找“CoS优先级->其它优先级”映射表进行相应的映射。

l 信任报文优先级模式:配置优先级信任模式为“信任报文优先级模式”后,用户还可以根据需求进一步配置采用何种信任报文优先级。信任报文优先级模式具体可分为两种信任类型(信任802.1p优先级、DSCP优先级)。两种信任报文优先级模式的说明请参见表1-5。

|

信任报文优先级模式 |

说明 |

|

信任802.1p优先级 |

(1) 交换机根据报文自身的802.1p优先级,查找“CoS优先级->其它优先级”映射表进行相应的映射。 (2) 在配置信任报文的802.1p优先级时,用户可以指定是否使用映射后的DSCP优先级来替换报文自身携带的DSCP优先级: l 使用缺省模式:交换机不使用映射后的DSCP优先级来替换报文自身携带的DSCP优先级; l 使用automap模式:交换机使用映射后的DSCP优先级来替换报文自身携带的DSCP优先级。 |

|

信任DSCP优先级 |

(3) 交换机根据报文自身的DSCP优先级,查找“DSCP优先级->其它优先级”映射表进行相应的映射。 (4) 在配置信任报文的DSCP优先级时,用户可以指定是否使用映射后的CoS优先级来替换报文自身携带的CoS优先级: l 使用缺省模式:交换机不使用映射后的CoS优先级来替换报文自身携带的CoS优先级 l 使用automap模式:交换机使用映射后的CoS优先级来替换报文自身携带的CoS优先级 l 使用remap模式:交换机首先查找“DSCP优先级->DSCP优先级”映射表,为报文映射新的DSCP优先级,然后根据新的DSCP优先级查找“DSCP优先级->其它优先级”映射表,使用映射后的CoS优先级来替换报文自身携带的CoS优先级 |

S5100-SI/EI系列以太网交换机提供“CoS优先级->其它优先级”、“DSCP优先级->其它优先级”和“DSCP优先级->DSCP优先级”映射表,分别对应相应的优先级映射关系。各个优先级的映射表和缺省取值如下所示。

表1-6 S5100-EI系列以太网交换机支持的“CoS优先级->其它优先级”映射表及缺省取值

|

802.1p优先级 |

本地优先级 |

丢弃优先级 |

DSCP优先级 |

|

0 |

2 |

0 |

16 |

|

1 |

0 |

0 |

0 |

|

2 |

1 |

0 |

8 |

|

3 |

3 |

0 |

24 |

|

4 |

4 |

0 |

32 |

|

5 |

5 |

0 |

40 |

|

6 |

6 |

0 |

48 |

|

7 |

7 |

0 |

56 |

表1-7 S5100-SI系列以太网交换机支持的“CoS优先级->其它优先级”映射表及缺省取值

|

802.1p优先级 |

本地优先级 |

DSCP优先级 |

|

0 |

1 |

16 |

|

1 |

0 |

0 |

|

2 |

0 |

8 |

|

3 |

1 |

24 |

|

4 |

2 |

32 |

|

5 |

2 |

40 |

|

6 |

3 |

48 |

|

7 |

3 |

56 |

表1-8 S5100-EI系列以太网交换机支持的“DSCP优先级->其它优先级”映射表及缺省取值

|

DSCP优先级 |

本地优先级 |

丢弃优先级 |

802.1p优先级 |

|

0~7 |

0 |

1 |

1 |

|

8~15 |

1 |

1 |

2 |

|

16~23 |

2 |

1 |

0 |

|

24~31 |

3 |

1 |

3 |

|

32~39 |

4 |

0 |

4 |

|

40~47 |

5 |

0 |

5 |

|

48~55 |

6 |

0 |

6 |

|

56~63 |

7 |

0 |

7 |

表1-9 S5100-SI系列以太网交换机支持的“DSCP优先级->其它优先级”映射表及缺省取值

|

DSCP优先级 |

本地优先级 |

802.1p优先级 |

|

0~7 |

0 |

1 |

|

8~15 |

0 |

2 |

|

16~23 |

1 |

0 |

|

24~31 |

1 |

3 |

|

32~39 |

2 |

4 |

|

40~47 |

2 |

5 |

|

48~55 |

3 |

6 |

|

56~63 |

3 |

7 |

表1-10 S5100-SI/EI系列以太网交换机支持的“DSCP优先级->DSCP优先级”映射表及缺省取值

|

DSCP优先级 |

新的DSCP优先级 |

|

0 |

0 |

|

1 |

1 |

|

2 |

2 |

|

3 |

3 |

|

略 |

略 |

|

61 |

61 |

|

62 |

62 |

|

63 |

63 |

交换机生成的协议报文自身携带有报文的优先级。用户可以通过配置为协议报文指定新的优先级(可以为IP优先级或者DSCP优先级),然后和相应的QoS动作配合,对协议报文进行相应的QoS处理。

优先级重标记功能是指通过引用ACL进行流识别,为匹配的报文重新指定优先级。

l 如果重标记了802.1p优先级,则这类报文根据新标记的802.1p优先级映射到本地优先级,然后进入相应的出端口队列;

l 如果重标记了DSCP优先级,则这类报文的DSCP优先级将被修改为指定的数值。

如果不限制用户发送的流量,那么大量用户不断突发的数据只会使网络更拥挤。为了使有限的网络资源能够更好地发挥效用,更好地为更多的用户服务,必须对用户的流量加以限制。比如限制每个时间间隔某个流只能得到承诺分配给它的那部分资源,防止由于过分突发所引发的网络拥塞。

流量监管和流量整形就是一种通过对流量进行监督,来限制流量及其资源使用的流控策略。进行流量监管或流量整形有一个前提条件,就是要知道流量是否超出了限制,然后才能根据评估结果实施调控策略。一般采用令牌桶(Token Bucket)对流量进行评估。

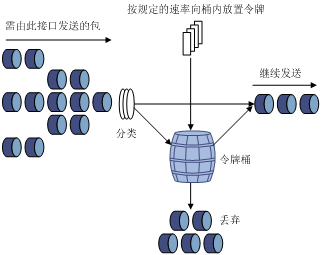

令牌桶可以看作是一个存放令牌的容器,它有一定的容量。系统按设定的速度向桶中放置令牌,当桶中令牌满时,多出的令牌溢出,桶中令牌不再增加。

图1-6 用令牌桶评测流量

在使用令牌桶对流量进行评估时,是以令牌桶中的令牌数量是否足够满足报文的转发为依据的。如果桶中存在足够的令牌可以用来转发报文,称流量遵守或符合(conforming)约定值,否则称为不符合或超标(excess)。

评估流量时令牌桶的参数设置包括:

l 平均速率:向桶中放置令牌的速率,即允许的流的平均速度。通常设置为CIR(Committed Information Rate,承诺信息速率)。

l 突发尺寸:令牌桶的容量,即每次突发所允许的最大的流量尺寸。通常设置为CBS(Committed Burst Size,承诺突发尺寸),设置的突发尺寸必须大于最大报文长度。

每到达一个报文就进行一次评估。每次评估,如果桶中有足够的令牌可供使用,则说明流量控制在允许的范围内,此时要从桶中取走与报文转发权限相当的令牌数量;否则说明已经耗费太多令牌,流量超标了。

流量监管的典型应用是监督进入网络的某一流量,把它限制在一个合理的范围之内,或对超出的部分流量进行“惩罚”,以保护网络资源和运营商的利益。例如可以限制HTTP报文不能占用超过50%的网络带宽。如果发现某个连接的流量超标,流量监管可以选择丢弃报文,或重新设置报文的优先级。

流量监管广泛的用于监管进入因特网服务提供商ISP的网络流量。流量监管还包括对所监管流量的流分类服务,并依据不同的评估结果,实施预先设定好的监管动作。这些动作可以是:

l 丢弃:比如对评估结果为“不符合”的报文进行丢弃;

l 转发:比如对评估结果为“符合”或者“不符合”的报文进行转发;

l 改变802.1p优先级并转发:比如对评估结果为“符合”或者“不符合”的报文,将之标记为其它的802.1p优先级后再进行转发;

l 改变DSCP优先级并转发:比如对评估结果为“符合”或者“不符合”的报文,将之标记为其它的DSCP优先级后再进行转发。

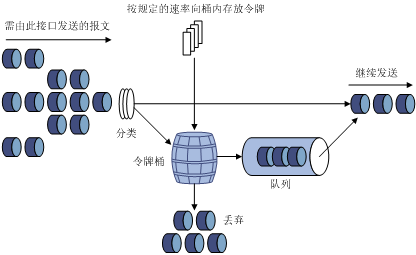

TS(Traffic Shaping,流量整形)是一种主动调整流量输出速率的措施。一个典型应用是基于下游网络结点的TP指标来控制本地流量的输出。

流量整形与流量监管的主要区别在于,流量整形对流量监管中需要丢弃的报文进行缓存——通常是将它们放入缓冲区或队列内,如图1-7所示。当令牌桶有足够的令牌时,再均匀的向外发送这些被缓存的报文。流量整形与流量监管的另一区别是,整形可能会增加延迟,而监管几乎不引入额外的延迟。

图1-7 TS示意图

例如,设备A向设备B发送报文。设备B要对设备A发送来的报文进行流量监管,对超出限制的流量直接丢弃。

为了减少报文的无谓丢失,可以在设备A的出口对报文进行流量整形处理。将超出流量整形特性的报文缓存在设备A中。当可以继续发送下一批报文时,流量整形再从缓冲队列中取出报文进行发送。这样,发向设备B的报文将都符合设备B的流量规定。

端口限速(Line Rate)是指基于端口的速率限制,它对端口接收或发送报文的总速率进行限制。

端口限速也是采用令牌桶进行流量控制。如果在设备的某个端口上配置了端口限速,所有经由该端口接收或发送的报文首先要经过令牌桶进行处理。如果令牌桶中有足够的令牌,则报文可以被接收或发送;否则,报文将被丢弃。

与流量监管相比,端口限速能够限制在端口上通过的所有报文。当用户只要求对所有报文限速时,使用端口限速比较简单。

重定向功能是指通过引用ACL进行流识别,将匹配的报文重定向到指定的端口。用户可以使用重定向功能改变报文的转发流程,满足特定的需要。

VLAN Mapping功能是指通过引用ACL进行流识别,将匹配的报文中携带的VLAN编号映射为指定的VLAN编号。用户可以在连接用户网络和运营商网络的交换机上配置VLAN Mapping功能,将用户网络中特定报文的VLAN编号映射为运营商网络中指定的VLAN编号,满足运营商网络规划的要求。

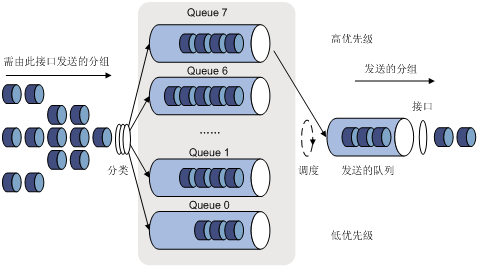

当网络拥塞时,必须解决多个报文同时竞争使用资源的问题,通常采用队列调度加以解决。

S5100系列以太网交换机支持的队列调度算法有SP(Strict-Priority,严格优先级队列)、WRR(Weighted Round Robin,加权轮询优先级队列)和SDWRR(Shaped Deficit WRR)。

(1) SP队列

图1-8 SP队列示意图

SP队列调度算法,是针对关键业务型应用设计的。关键业务有一个重要的特点,即在拥塞发生时要求优先获得服务以减小响应的延迟。以端口有8个输出队列为例,优先队列将端口的8个输出队列分成8类,依次为7、6、5、4、3、2、1、0队列,它们的优先级依次降低。

在队列调度时,SP严格按照优先级从高到低的次序优先发送较高优先级队列中的分组,当较高优先级队列为空时,再发送较低优先级队列中的分组。这样,将关键业务的分组放入较高优先级的队列,将非关键业务(如E-Mail)的分组放入较低优先级的队列,可以保证关键业务的分组被优先传送,非关键业务的分组在处理关键业务数据的空闲间隙被传送。

SP的缺点是:拥塞发生时,如果较高优先级队列中长时间有分组存在,那么低优先级队列中的报文就会由于得不到服务而“饿死”。

(2) WRR队列

图1-9 WRR队列示意图

WRR队列调度算法在队列之间进行轮流调度,保证每个队列都得到一定的服务时间。以端口有8个输出队列为例,WRR可为每个队列配置一个加权值(queue7~queue0对应的加权值依次为w7、w6、w5、w4、w3、w2、w1、w0),加权值表示获取资源的比重。如一个100M的端口,配置它的WRR队列调度算法的加权值为5、5、3、3、1、1、1、1(依次对应w7、w6、w5、w4、w3、w2、w1、w0),这样可以保证最低优先级队列至少获得5Mbit/s(100Mbps*1/(5+5+3+3+1+1+1+1))带宽,避免了采用SP调度时低优先级队列中的报文可能长时间得不到服务的缺点。WRR队列还有一个优点是,虽然多个队列的调度是轮询进行的,但对每个队列不是固定地分配服务时间片——如果某个队列为空,那么马上换到下一个队列调度,这样带宽资源可以得到充分的利用。

(3) SDWRR

SDWRR和WRR相比,对不同队列延迟和抖动有更进一步的优化。

例如,配置队列0和1的权重为5和3,两种队列调度的处理如下:

l WRR:只有全部调度完0队列5个权重的报文之后,才会调度1队列3个权重的报文。在两个队列的权重相差很大的情况下,高权重队列会给低权重队列造成很大的延迟和抖动。

l SDWRR:轮询调度两个队列,先调度0队列1个权重的报文,再调度1队列1个权重的报文,依次类推,直到某个队列调度完毕,SDWRR将继续调度另一个队列的剩余权重。具体调度顺序如表1-11所示。

表1-11 SDWRR队列调度顺序

|

调度算法 |

队列调度顺序 |

说明 |

|

WRR |

0,0,0,0,0,1,1,1,0,0,0,0,0,1,1,1 |

0表示0队列的报文 1表示1队列的报文 |

|

SDWRR |

0,1,0,1,0,1,0,0,1,0,1,0,1,0,0,0 |

基于流的流量统计功能是指通过引用ACL进行流识别,对匹配的报文进行流量统计。它可以帮助用户针对感兴趣的报文作统计分析。

在下列情况下,Burst功能可以提供更好的报文缓存功能和流量转发性能:

l 广播或者组播报文流量密集,瞬间突发流量大的网络环境中;

l 报文从高速链路进入设备,由低速链路转发出去;或者报文从相同速率的多个接口同时进入设备,由一个相同速率的接口转发出去。

用户可以通过开启Burst功能,降低设备在上述特定环境中的报文丢包率,提高对报文的处理能力。需要注意的是,开启Burst功能后,设备的QoS性能可能会受到影响,建议用户根据自己的具体网络环境进行配置。

流镜像功能是指通过引用ACL进行流识别,用户可以根据需求将通过全局/指定VLAN/指定端口组/指定端口的匹配ACL规则的报文镜像到目的端口。关于镜像的详细介绍请参见“镜像”部分。

表1-12 QoS配置任务简介

|

配置任务 |

说明 |

详细配置 |

|

配置优先级信任模式 |

可选 |

|

|

配置优先级之间的映射关系 |

可选 |

|

|

配置协议报文优先级 |

可选 |

|

|

配置优先级重标记 |

可选 |

|

|

配置流量监管 |

可选 |

|

|

配置流量整形 |

可选 |

|

|

配置端口限速 |

可选 |

|

|

配置重定向 |

可选 |

|

|

配置VLAN Mapping |

可选 |

|

|

配置队列调度 |

可选 |

|

|

配置流量统计 |

可选 |

|

|

配置Burst功能 |

可选 |

|

|

配置流镜像 |

可选 |

优先级信任模式的介绍请参见1.3.2 2. 优先级信任模式。

l 已确定优先级信任模式

l 已确定需要进行配置端口优先级的端口

l 已确定端口的优先级取值

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

配置信任端口优先级并指定端口优先级大小 |

priority priority-level |

可选 缺省情况下,优先级信任模式为信任端口优先级,且端口的优先级大小为0 |

表1-14 配置信任报文的802.1p优先级

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

配置信任报文的802.1p优先级 |

priority-trust cos [ automap ] |

必选 缺省情况下,优先级信任模式为信任端口的优先级 |

表1-15 配置信任报文的DSCP优先级

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

配置信任报文的DSCP优先级 |

priority-trust dscp [ automap | remap ] |

必选 缺省情况下,优先级信任模式为信任端口的优先级 |

# 在端口GigabitEthernet 1/0/1上配置优先级信任模式为信任端口的优先级,并指定端口GigabitEthernet 1/0/1的优先级大小为7。

<Sysname> system-view

[Sysname] interface GigabitEthernet1/0/1

[Sysname-GigabitEthernet1/0/1] priority 7

# 在端口GigabitEthernet 1/0/2上配置优先级信任模式为信任报文的802.1p优先级。

<Sysname> system-view

[Sysname] interface GigabitEthernet1/0/2

[Sysname-GigabitEthernet1/0/2] priority-trust cos

# 在端口GigabitEthernet 1/0/3上配置优先级信任模式为信任报文的DSCP优先级。

[Sysname] interface GigabitEthernet1/0/3

[Sysname-GigabitEthernet1/0/3] priority-trust dscp

用户可以根据需要改变“CoS优先级->其它优先级”、“DSCP优先级->其它优先级”和“DSCP优先级->DSCP优先级”的映射关系,为报文标记不同的优先级。

用户已确定新的“CoS优先级->其它优先级”、“DSCP优先级->其它优先级”和“DSCP优先级->DSCP优先级”的映射关系。

表1-16 配置“CoS优先级->其它优先级”的映射关系

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置“CoS优先级->本地优先级”的映射关系 |

qos cos-local-precedence-map cos0-map-local-prec cos1-map-local-prec cos2-map-local-prec cos3-map-local-prec cos4-map-local-prec cos5-map-local-prec cos6-map-local-prec cos7-map-local-prec |

必选 |

|

配置“CoS优先级->丢弃优先级”的映射关系 |

qos cos-drop-precedence-map cos0-map-drop-prec cos1-map-drop-prec cos2-map-drop-prec cos3-map-drop-prec cos4-map-drop-prec cos5-map-drop-prec cos6-map-drop-prec cos7-map-drop-prec |

必选 仅S5100-EI系列以太网交换机支持本配置 |

|

配置“CoS优先级->DSCP优先级”的映射关系 |

qos cos-dscp-map cos0-map-dscp cos1-map-dscp cos2-map-dscp cos3-map-dscp cos4-map-dscp cos5-map-dscp cos6-map-dscp cos7-map-dscp |

必选 |

表1-17 配置“DSCP优先级->其它优先级”的映射关系

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置“DSCP优先级->本地优先级”的映射关系 |

qos dscp-local-precedence-map dscp-list : local-precedence |

必选 |

|

配置“DSCP优先级->丢弃优先级”的映射关系 |

qos dscp-drop-precedence-map dscp-list : drop-precedence |

必选 仅S5100-EI系列以太网交换机支持本配置 |

|

配置“DSCP优先级->CoS优先级”的映射关系 |

qos dscp-cos-map dscp-list : cos-value |

必选 |

表1-18 配置“DSCP优先级->DSCP优先级”的映射关系

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置“DSCP优先级->DSCP优先级”映射关系 |

qos dscp-dscp-map dscp-list : dscp-value |

必选 |

l 配置S5100-EI系列以太网交换机支持的“CoS优先级->本地优先级”的映射关系为0->2、1->3、2->4、3->1、4->7、5->0、6->5、7->6

l 查看配置结果

配置步骤:

<Sysname> system-view

[Sysname] qos cos-local-precedence-map 2 3 4 1 7 0 5 6

[Sysname] display qos cos-local-precedence-map

cos-local-precedence-map:

cos(802.1p) : 0 1 2 3 4 5 6 7

--------------------------------------------------------------------------

local precedence(queue) : 2 3 4 1 7 0 5 6

l 配置S5100-EI系列以太网交换机支持的“DSCP优先级->本地优先级”的映射关系为0~7->2、8~15->3、16~23->4、24~31->1、32~39->7、40~47->0、48~55->5、56~63->6

l 查看配置结果

<Sysname> system-view

[Sysname] qos dscp-local-precedence-map 0 1 2 3 4 5 6 7 : 2

[Sysname] qos dscp-local-precedence-map 8 9 10 11 12 13 14 15 : 3

[Sysname] qos dscp-local-precedence-map 16 17 18 19 20 21 22 23 : 4

[Sysname] qos dscp-local-precedence-map 24 25 26 27 28 29 30 31 : 1

[Sysname] qos dscp-local-precedence-map 32 33 34 35 36 37 38 39 : 7

[Sysname] qos dscp-local-precedence-map 40 41 42 43 44 45 46 47 : 0

[Sysname] qos dscp-local-precedence-map 48 49 50 51 52 53 54 55 : 5

[Sysname] qos dscp-local-precedence-map 56 57 58 59 60 61 62 63 : 6

<Sysname> display qos dscp-local-precedence-map

dscp-local-precedence-map:

dscp : local-precedence(queue)

----------------------------------------------

0 : 2

1 : 2

2 : 2

3 : 2

4 : 2

5 : 2

6 : 2

7 : 2

8 : 3

9 : 3

10 : 3

11 : 3

12 : 3

13 : 3

14 : 3

15 : 3

16 : 4

17 : 4

18 : 4

19 : 4

20 : 4

21 : 4

22 : 4

23 : 4

24 : 1

25 : 1

26 : 1

27 : 1

28 : 1

29 : 1

30 : 1

31 : 1

32 : 7

33 : 7

34 : 7

35 : 7

36 : 7

37 : 7

38 : 7

39 : 7

40 : 0

41 : 0

42 : 0

43 : 0

44 : 0

45 : 0

46 : 0

47 : 0

48 : 5

49 : 5

50 : 5

51 : 5

52 : 5

53 : 5

54 : 5

55 : 5

56 : 6

57 : 6

58 : 6

59 : 6

60 : 6

61 : 6

62 : 6

63 : 6

l 已确定需要改变优先级的协议类型

l 已确定改变的优先级类型(IP优先级或者DSCP优先级)及其取值

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置协议报文优先级 |

protocol-priority protocol-type protocol-type { ip-precedence ip-precedence | dscp dscp-value } |

必选 用户可以改变协议报文的IP优先级或者DSCP优先级 S5100-SI/EI系列以太网交换机支持改变TELNET、SNMP、ICMP协议报文的优先级 |

l 改变ICMP协议报文的IP优先级为3

l 查看配置结果

配置步骤:

<Sysname> system-view

[Sysname] protocol-priority protocol-type icmp ip-precedence 3

[Sysname] display protocol-priority

Protocol: icmp

IP-Precedence: flash(3)

![]()

仅H3C S5100-EI系列以太网交换机支持本配置。

优先级重标记功能有以下两种实现方式:

l 通过流量监管实现:在配置流量监管时,对符合流量或者超出流量的报文重新标记802.1p优先级、DSCP优先级,具体配置请参见1.4.5 配置流量监管

l 通过traffic-priority命令实现:用户可以使用traffic-priority命令重新标记报文的802.1p优先级、DSCP优先级

l 确定了进行流识别的ACL,具体配置请参见“ACL”部分的介绍

l 确定了对匹配规则的报文重新标记的优先级类型和取值

用户可以在全局、VLAN、端口组和端口配置优先级重标记。

表1-20 全局配置优先级重标记

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置优先级重标记 |

traffic-priority inbound acl-rule { dscp dscp-value | cos cos-value } |

必选 缺省情况下,没有配置优先级重标记 |

表1-21 VLAN配置优先级重标记

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置优先级重标记 |

traffic-priority vlan vlan-id inbound acl-rule { dscp dscp-value | cos cos-value } |

必选 缺省情况下,没有配置优先级重标记 |

表1-22 端口组配置优先级重标记

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入端口组视图 |

port-group group-id |

- |

|

配置优先级重标记 |

traffic-priority inbound acl-rule { dscp dscp-value | cos cos-value } |

必选 缺省情况下,没有配置优先级重标记 |

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

配置优先级重标记 |

traffic-priority inbound acl-rule { dscp dscp-value | cos cos-value } |

必选 缺省情况下,没有配置优先级重标记 |

![]()

在全局或VLAN配置优先级重标记时,用户定义的流分类规则的优先级高于设备默认的处理协议报文规则的优先级,设备会执行优先级重标记动作,因此可能会影响用户通过Telnet等方式对设备进行管理。

l 端口GigabitEthernet 1/0/1属于VLAN 2,接入了10.1.1.0/24网段

l 将来自10.1.1.0/24网段的报文的DSCP优先级重新标记为56

配置一:端口配置优先级重标记,仅对该端口生效。

<Sysname> system-view

[Sysname] acl number 2000

[Sysname-acl-basic-2000] rule permit source 10.1.1.0 0.0.0.255

[Sysname-acl-basic-2000] quit

[Sysname] interface GigabitEthernet1/0/1

[Sysname-GigabitEthernet1/0/1] traffic-priority inbound ip-group 2000 dscp 56

配置二:VLAN配置优先级重标记,则对该VLAN内的所有端口生效。

<Sysname> system-view

[Sysname] acl number 2000

[Sysname-acl-basic-2000] rule permit source 10.1.1.0 0.0.0.255

[Sysname-acl-basic-2000] quit

[Sysname] traffic-priority vlan 2 inbound ip-group 2000 dscp 56

![]()

仅H3C S5100-EI系列以太网交换机支持本配置。

l 已确定进行流识别的ACL,具体配置请参见“ACL”部分的介绍

l 已确定流量监管限制的速率、对于符合流量或者超出流量的报文采取的动作

用户可以在全局、VLAN、端口组和端口配置流量监管或者清除流量监管的统计信息。

表1-24 全局配置流量监管

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置流量监管 |

traffic-limit inbound acl-rule target-rate [ conform con-action ] [ exceed exceed-action ] [ meter-statistic ] |

必选 缺省情况下,没有配置流量监管 |

|

清除流量监管的统计信息 |

reset traffic-limit inbound acl-rule |

可选 |

表1-25 VLAN配置流量监管

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置流量监管 |

traffic-limit vlan vlan-id inbound acl-rule target-rate [ conform con-action ] [ exceed exceed-action ] [ meter-statistic ] |

必选 缺省情况下,没有配置流量监管 |

|

清除流量监管的统计信息 |

reset traffic-limit vlan vlan-id inbound acl-rule |

可选 |

表1-26 端口组配置流量监管

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入端口组视图 |

port-group group-id |

- |

|

配置流量监管 |

traffic-limit inbound acl-rule target-rate [ conform con-action ] [ exceed exceed-action ] [ meter-statistic ] |

必选 缺省情况下,没有配置流量监管 |

|

清除流量监管的统计信息 |

reset traffic-limit inbound acl-rule |

可选 |

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

配置流量监管 |

traffic-limit inbound acl-rule target-rate [ conform con-action ] [ exceed exceed-action ] [ meter-statistic ] |

必选 缺省情况下,没有配置流量监管 |

|

清除流量监管的统计信息 |

reset traffic-limit inbound acl-rule |

可选 |

![]()

在全局或VLAN配置流量监管时,用户定义的流分类规则的优先级高于设备默认的处理协议报文规则的优先级,设备会执行流量监管动作,因此可能会影响用户通过Telnet等方式对设备进行管理。

l 端口GigabitEthernet1/0/1属于VLAN 2,接入了10.1.1.0/24网段

l 对来自10.1.1.0/24网段的流量进行流量监管,流量监管的速率设置为128kbps

l 对于超出流量的报文,重新标记报文的DSCP优先级为56后转发

配置一:端口配置流量监管,仅对该端口生效。

<Sysname> system-view

[Sysname] acl number 2000

[Sysname-acl-basic-2000] rule permit source 10.1.1.0 0.0.0.255

[Sysname-acl-basic-2000] quit

[Sysname] interface GigabitEthernet1/0/1

[Sysname-GigabitEthernet1/0/1] traffic-limit inbound ip-group 2000 128 exceed remark-dscp 56

配置二:VLAN配置流量监管,则对该VLAN内的所有端口生效。

<Sysname> system-view

[Sysname] acl number 2000

[Sysname-acl-basic-2000] rule permit source 10.1.1.0 0.0.0.255

[Sysname-acl-basic-2000] quit

[Sysname] traffic-limit vlan 2 inbound ip-group 2000 128 exceed remark-dscp 56

![]()

仅H3C S5100-EI系列以太网交换机支持本配置。

l 已确定流量整形的方式,即针对所有流量进行整形还是针对特定输出队列的流量进行整形

l 已确定流量的最大速率和突发尺寸

l 已确定需要进行本配置的端口

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

配置流量整形 |

traffic-shape [ queue queue-id ] max-rate burst-size |

必选 缺省情况下,没有配置流量整形 交换机支持两种流量整形方式: l 针对所有流量进行整形,在命令traffic-shape中不指定queue queue-id可以实现此方式 l 针对特定输出队列的流量进行整形,在命令traffic-shape中指定queue queue-id可以实现此方式 |

对端口GigabitEthernet1/0/1发送的所有流量进行整形,配置流量最大速率为640Kbps,突发尺寸为16Kbytes。

<Sysname> system-view

[Sysname] interface GigabitEthernet1/0/1

[Sysname-GigabitEthernet1/0/1] traffic-shape 640 16

![]()

仅H3C S5100-SI系列以太网交换机支持本配置。

l 已确定需要进行限速的端口

l 已确定限速的速率和方向

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

配置端口限速 |

line-rate { inbound | outbound } target-rate |

必选 缺省情况下,没有配置端口限速 |

在端口GigabitEthernet 1/0/1的入方向配置端口限速,限定速率为1024Kbps。

配置步骤:

<Sysname> system-view

[Sysname] interface GigabitEthernet 1/0/1

[Sysname-GigabitEthernet1/0/1] line-rate inbound 1024

![]()

仅H3C S5100-EI系列以太网交换机支持本配置。

l 已确定进行流识别的ACL,具体配置请参见“ACL”部分的介绍

l 已确定对配置规则的报文重定向后的端口

用户可以在全局、VLAN、端口组和端口配置重定向。

表1-30 全局配置重定向

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置重定向 |

traffic-redirect inbound acl-rule interface interface-type interface-number |

必选 |

表1-31 VLAN配置重定向

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置重定向 |

traffic-redirect vlan vlan-id inbound acl-rule interface interface-type interface-number |

必选 |

表1-32 端口组配置重定向

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入端口组视图 |

port-group group-id |

- |

|

配置重定向 |

traffic-redirect inbound acl-rule interface interface-type interface-number |

必选 |

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

配置重定向 |

traffic-redirect inbound acl-rule interface interface-type interface-number |

必选 |

![]()

如果重定向目的端口为处于Down状态的Combo端口,系统会把匹配的报文重定向到与此Combo端口相对应处于Up状态的普通端口。关于Combo端口的详细介绍请参见“端口基本配置”部分。

![]()

在全局或VLAN配置重定向时,用户定义的流分类规则的优先级高于设备默认的处理协议报文规则的优先级,设备会执行重定向动作,因此可能会影响用户通过Telnet等方式对设备进行管理。

l 端口GigabitEthernet 1/0/1属于VLAN 2,接入了10.1.1.0/24网段

l 将所有来自10.1.1.0/24网段的流量都重定向到端口GigabitEthernet 1/0/7

配置一:端口配置重定向,仅对该端口生效。

<Sysname> system-view

[Sysname] acl number 2000

[Sysname-acl-basic-2000] rule permit source 10.1.1.0 0.0.0.255

[Sysname-acl-basic-2000] quit

[Sysname] interface GigabitEthernet1/0/1

[Sysname-GigabitEthernet1/0/1] traffic-redirect inbound ip-group 2000 interface GigabitEthernet1/0/7

配置二:VLAN配置重定向,则对该VLAN内的所有端口生效。

<Sysname> system-view

[Sysname] acl number 2000

[Sysname-acl-basic-2000] rule permit source 10.1.1.0 0.0.0.255

[Sysname-acl-basic-2000] quit

[Sysname] traffic-redirect vlan 2 inbound ip-group 2000 interface GigabitEthernet1/0/7

仅H3C S5100-EI系列以太网交换机支持本配置。

VLAN Mapping的介绍请参见1.3.8 VLAN Mapping。

l 已确定进行流识别的ACL,具体配置请参见“ACL”部分的介绍

l 已确定需要应用本配置的端口

l 已确定报文被Mapping后的目的VLAN ID

表1-34 配置VLAN Mapping

|

命令 |

说明 |

|

|

进入系统视图 |

system-view |

- |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

配置VLAN Mapping |

traffic-remark-vlanid inbound acl-rule remark-vlan vlan-id [ all-packet | tagged-packet | untagged-packet ] |

必选 缺省情况下,没有配置VLAN Mapping S5100-EI系列以太网交换机不支持配置all-packet和tagged-packet参数 |

l 端口GigabitEthernet 1/0/1属于VLAN 2,接入了10.1.1.0/24网段

l 对所有来自10.1.1.0/24网段的报文配置VLAN Mapping,将报文中携带的VLAN编号映射为1001

配置步骤:

<Sysname> system-view

[Sysname] acl number 2000

[Sysname-acl-basic-2000] rule permit source 10.1.1.0 0.0.0.255

[Sysname-acl-basic-2000] quit

[Sysname] interface GigabitEthernet 1/0/1

[Sysname-GigabitEthernet1/0/1] traffic-remark-vlanid inbound ip-group 2000 remark-vlan 1001

已确定使用的队列调度算法及参数。

表1-35 配置SP队列调度算法

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置SP队列调度算法 |

S5100-EI系列以太网交换机支持的命令形式: undo queue-scheduler [ queue-id ] &<1-8> |

可选 缺省情况下,交换机的端口上所有输出队列采用SP调度算法 |

|

S5100-SI系列以太网交换机支持的命令形式: undo queue-scheduler [ queue-id ] &<1-4> |

表1-36 配置SDWRR队列调度算法

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置SDWRR队列调度算法 |

S5100-EI系列以太网交换机支持的命令形式: queue-scheduler wrr { group1 { queue-id queue-weight } &<1-8> | group2 { queue-id queue-weight } &<1-8> }* |

必选 缺省情况下,交换机的端口上所有输出队列采用SP调度算法 |

|

S5100-SI系列以太网交换机支持的命令形式: queue-scheduler wrr { group1 { queue-id queue-weight } &<1-4> | group2 { queue-id queue-weight } &<1-4> }* |

S5100-SI系列以太网交换机的端口支持4个输出队列,S5100-EI系列以太网交换机的端口支持8个输出队列,用户可以根据需要配置使用SP、SDWRR或SP+SDWRR队列调度算法。以S5100-EI系列以太网交换机为例:

l 当用户配置使用SDWRR队列调度算法时,可以将队列划分到Group1和Group2中,进行队列调度时,两个组之间的调度方式为SP。例如,用户可以将队列0、1、2、3划分到Group1,将队列4、5、6、7划分到Group2,系统首先在Group2中进行轮询调度;Group2中没有报文发送时,才在Group1中进行轮询调度。

l 当用户配置使用SP+SDWRR队列调度算法时,各个组之间的调度方式为SP。例如,队列0、1采取缺省的SP队列调度,将队列2、3、4划分到Group1,将队列5、6、7划分到Group2,系统首先在Group2中进行轮询调度;Group2中没有报文发送时,才在Group1中进行轮询调度;然后再对队列1进行调度,队列1中没有报文发送时,最后才对队列0进行调度。

![]()

当用户配置使用SDWRR或者SP+SDWRR队列调度算法时,建议用户将连续的队列划分到同一个调度组内。

l 配置S5100-EI系列以太网交换机的队列调度算法为SP+SDWRR

l 队列3、4、5加入WRR调度组1,权重分别为20、20、30

l 队列0、1、2加入WRR调度组2,权重分别为20、20、40

l 队列6、7采用缺省的SP队列调度

l 查看配置信息

配置步骤:

<Sysname> system-view

[Sysname] queue-scheduler wrr group1 3 20 4 20 5 30 group2 0 20 1 20 2 40

[Sysname] display queue-scheduler

QID: scheduling-group weight

-----------------------------------

0 : wrr , group2 20

1 : wrr , group2 20

2 : wrr , group2 40

3 : wrr , group1 20

4 : wrr , group1 20

5 : wrr , group1 30

6 : sp 0

7 : sp 0

![]()

仅H3C S5100-EI系列以太网交换机支持本配置。

已确定进行流识别的ACL,具体配置请参见“ACL”部分的介绍

用户可以在全局、VLAN、端口组和端口配置流量统计或者清除流量统计信息。

表1-37 全局配置流量统计

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置流量统计 |

traffic-statistic inbound acl-rule |

必选 |

|

清除流量统计信息 |

reset traffic-statistic inbound acl-rule |

可选 |

表1-38 VLAN配置流量统计

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置流量统计 |

traffic-statistic vlan vlan-id inbound acl-rule |

必选 |

|

清除流量统计信息 |

reset traffic-statistic vlan vlan-id inbound acl-rule |

可选 |

表1-39 端口组配置流量统计

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入端口组视图 |

port-group group-id |

- |

|

配置流量统计 |

traffic-statistic inbound acl-rule |

必选 |

|

清除流量统计信息 |

reset traffic-statistic inbound acl-rule |

可选 |

表1-40 端口配置流量统计

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

配置流量统计 |

traffic-statistic inbound acl-rule |

必选 缺省情况下,没有配置流量统计 |

|

清除流量统计信息 |

reset traffic-statistic inbound acl-rule |

可选 |

![]()

在全局或VLAN配置流量统计时,用户定义的流分类规则的优先级高于设备默认的处理协议报文规则的优先级,设备会执行流量统计动作,因此可能会影响用户通过Telnet等方式对设备进行管理。

l 端口GigabitEthernet 1/0/1属于VLAN 2,接入了10.1.1.0/24网段

l 对来自10.1.1.0/24网段的流量进行流量统计

l 清除流量统计信息

配置一:端口配置流量统计,仅对该端口生效。

<Sysname> system-view

[Sysname] acl number 2000

[Sysname-acl-basic-2000] rule permit source 10.1.1.0 0.0.0.255

[Sysname-acl-basic-2000] quit

[Sysname] interface GigabitEthernet1/0/1

[Sysname-GigabitEthernet1/0/1] traffic-statistic inbound ip-group 2000

[Sysname-GigabitEthernet1/0/1] reset traffic-statistic inbound ip-group 2000

配置二:VLAN配置流量统计,则对该VLAN内的所有端口生效。

<Sysname> system-view

[Sysname] acl number 2000

[Sysname-acl-basic-2000] rule permit source 10.1.1.0 0.0.0.255

[Sysname-acl-basic-2000] quit

[Sysname] traffic-statistic vlan 2 inbound ip-group 2000

[Sysname] reset traffic-statistic vlan 2 inbound ip-group 2000

已确定实际网络环境需要启动Burst功能。

表1-41 配置Burst功能

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

配置交换机支持Burst功能 |

burst-mode enable |

必选 缺省情况下,Burst功能处于关闭状态 |

配置S5100-EI系列以太网交换机支持Burst功能。

配置步骤:

<Sysname> system-view

[Sysname] burst-mode enable

![]()

仅H3C S5100-EI系列以太网交换机支持本配置。

l 已确定进行流识别的ACL,具体配置请参见“ACL”部分的介绍

l 已确定镜像源端口以及被镜像报文的方向

l 已确定镜像的目的端口

用户可以在全局、VLAN、端口组和端口配置流镜像。

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

配置当前端口为流镜像目的端口 |

monitor-port |

必选 |

|

退出至系统视图 |

quit |

- |

|

配置流镜像 |

mirrored-to inbound acl-rule monitor-interface |

必选 |

表1-43 VLAN配置流镜像

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

配置当前端口为流镜像目的端口 |

monitor-port |

必选 |

|

退出至系统视图 |

quit |

- |

|

配置流镜像 |

mirrored-to vlan vlan-id inbound acl-rule monitor-interface |

必选 |

表1-44 端口组配置流镜像

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

配置当前端口为流镜像目的端口 |

monitor-port |

必选 |

|

退出至系统视图 |

quit |

- |

|

进入端口组视图 |

port-group group-id |

- |

|

配置流镜像 |

mirrored-to inbound acl-rule monitor-interface |

必选 |

表1-45 端口配置流镜像

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

配置当前端口为镜像目的端口 |

monitor-port |

必选 |

|

退出至系统视图 |

quit |

- |

|

进入进行流镜像配置的以太网端口视图 |

interface interface-type interface-number |

- |

|

配置流镜像 |

mirrored-to inbound acl-rule monitor-interface |

必选 |

![]()

在全局或VLAN配置流镜像时,用户定义的流分类规则的优先级高于设备默认的处理协议报文规则的优先级,设备会执行流镜像动作,因此可能会影响用户通过Telnet等方式对设备进行管理。

组网需求:

l 端口GigabitEthernet 1/0/1属于VLAN 2,接入了10.1.1.0/24网段

l 将来自10.1.1.0/24网段的报文镜像到目的端口GigabitEthernet 1/0/4

配置一:端口配置流镜像,仅对该端口生效。

<Sysname> system-view

[Sysname] acl number 2000

[Sysname-acl-basic-2000] rule permit source 10.1.1.0 0.0.0.255

[Sysname-acl-basic-2000] quit

[Sysname] interface GigabitEthernet 1/0/4

[Sysname-GigabitEthernet1/0/4] monitor-port

[Sysname-GigabitEthernet1/0/4] quit

[Sysname] interface GigabitEthernet 1/0/1

[Sysname-GigabitEthernet1/0/1] mirrored-to inbound ip-group 2000 monitor-interface

配置二:VLAN配置流镜像,则对该VLAN内的所有端口生效。

<Sysname> system-view

[Sysname] acl number 2000

[Sysname-acl-basic-2000] rule permit source 10.1.1.0 0.0.0.255

[Sysname-acl-basic-2000] quit

[Sysname] interface GigabitEthernet 1/0/4

[Sysname-GigabitEthernet1/0/4] monitor-port

[Sysname-GigabitEthernet1/0/4] quit

[Sysname] mirrored-to vlan 2 inbound ip-group 2000 monitor-interface

完成上述配置后,在任意视图下执行display命令,可以显示配置QoS后的运行情况。通过查看显示信息,用户可以验证配置的效果。

表1-46 QoS的显示

|

操作 |

命令 |

说明 |

|

显示协议报文的优先级 |

display protocol-priority |

display命令可以在任意视图下执行 |

|

显示“CoS优先级->丢弃优先级”的映射关系 |

display qos cos-drop-precedence-map |

|

|

显示“CoS优先级->DSCP优先级”的映射关系 |

display qos cos-dscp-map |

|

|

显示“CoS优先级->本地优先级”的映射关系 |

display qos cos-local-precedence-map |

|

|

显示“DSCP优先级->CoS优先级”的映射关系 |

display qos dscp-cos-map |

|

|

显示“DSCP优先级->丢弃优先级”的映射关系 |

display qos dscp-drop-precedence-map |

|

|

显示“DSCP优先级->DSCP优先级”的映射关系 |

display qos dscp-dscp-map |

|

|

显示“DSCP优先级->本地优先级”的映射关系 |

display qos dscp-local-precedence-map |

|

|

显示队列调度的配置信息 |

display queue-scheduler |

|

|

显示端口的所有QoS配置信息 |

display qos-interface { interface-type interface-number | unit-id } all |

|

|

显示端口的流量限速配置信息 |

display qos-interface { interface-type interface-number | unit-id } line-rate |

|

|

显示交换机的优先级信任模式 |

display qos-interface { interface-type interface-number | unit-id } priority-trust |

|

|

显示端口的流量监管配置信息 |

display qos-interface { interface-type interface-number | unit-id } traffic-limit |

|

|

显示端口的优先级重标记配置信息 |

display qos-interface { interface-type interface-number | unit-id } traffic-priority |

|

|

显示端口的流量整形配置信息 |

display qos-interface { interface-type interface-number | unit-id } traffic-shape |

|

|

显示端口的流量统计配置信息 |

display qos-interface { interface-type interface-number | unit-id } traffic-statistic |

|

|

显示端口的重定向配置信息 |

display qos-interface { interface-type interface-number | unit-id } traffic-redirect |

|

|

显示端口的VLAN Mapping配置信息 |

display qos-interface { interface-type interface-number | unit-id } traffic-remark-vlanid |

|

|

显示端口的流镜像配置信息 |

display qos-interface { interface-type interface-number | unit-id } mirrored-to |

|

|

显示全局的QoS配置信息 |

display qos-global { all | mirrored-to | traffic-limit | traffic-priority | traffic-redirect | traffic-statistic } |

|

|

显示VLAN的QoS配置信息 |

display qos-vlan [ vlan-id ] { all | mirrored-to | traffic-limit | traffic-priority | traffic-redirect | traffic-statistic } |

|

|

显示端口组的QoS配置信息 |

display qos-port-group [ group-id ] { all | mirrored-to | traffic-limit | traffic-priority | traffic-redirect | traffic-statistic } |

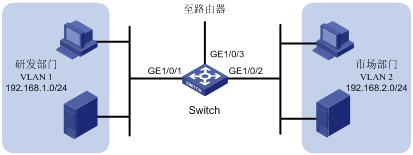

某公司内部通过S5100-EI以太网交换机实现各部门之间的互连,其中研发部门属于VLAN 1,网段为192.168.1.0/24,通过端口GigabitEthernet 1/0/1接入交换机;市场部门属于VLAN 2,网段为192.168.2.0/24,通过端口GigabitEthernet 1/0/2接入交换机。

要求配置流量监管,实现如下目的:

l 限制市场部门向外发送的IP报文的速率为64Kbps,丢弃超出限制的报文;

l 限制研发部门向外发送的IP报文的速率为128Kbps,丢弃超出限制的报文。

(1) 定义流分类规则

# 创建并进入基本ACL 2000视图,对192.168.1.0/24网段的报文进行分类。

<Sysname> system-view

[Sysname] acl number 2000

[Sysname-acl-basic-2000] rule permit source 192.168.1.0 0.0.0.255

[Sysname-acl-basic-2000] quit

# 创建并进入基本ACL 2001视图,对192.168.2.0/24网段的报文进行分类。

[Sysname] acl number 2001

[Sysname-acl-basic-2001] rule permit source 192.168.2.0 0.0.0.255

[Sysname-acl-basic-2001] quit

(2) 配置流量监管

# 限制市场部门向外发送的IP报文的速率为64Kbps,丢弃超出限制的报文。

[Sysname] traffic-limit vlan 2 inbound ip-group 2001 64 exceed drop

# 限制研发部门向外发送的IP报文的速率为128Kbps,丢弃超出限制的报文。

[Sysname] traffic-limit vlan 1 inbound ip-group 2000 128 exceed drop

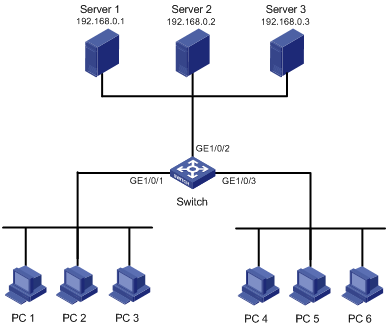

某公司内部通过以太网交换机实现各部门之间的互连,其中客户端PC 1、PC 2、PC 3通过端口GigabitEthernet 1/0/1接入交换机,客户端PC 4、PC 5、PC 6通过端口GigabitEthernet 1/0/3接入交换机;Server 1、Server 2和Server 3分别为公司内部的数据库服务器、邮件服务器和文件服务器,通过端口GigabitEthernet 1/0/2接入交换机。

要求配置优先级重标记和队列调度,实现交换机分别给访问数据库服务器、邮件服务器、文件服务器的报文重标记成不同的优先级,并走不同的队列进行调度。

(1) 定义流分类规则

# 创建并进入高级ACL 3000视图。

<Sysname> system-view

[Sysname] acl number 3000

# 定义分类规则,根据不同的目的IP地址对报文进行分类。

[Sysname-acl-adv-3000] rule 0 permit ip destination 192.168.0.1 0

[Sysname-acl-adv-3000] rule 1 permit ip destination 192.168.0.2 0

[Sysname-acl-adv-3000] rule 2 permit ip destination 192.168.0.3 0

[Sysname-acl-adv-3000] quit

(2) 配置优先级重标记

# 在端口GigabitEthernet 1/0/2上对匹配ACL 3000内规则的报文进行优先级重标记。

[Sysname] interface GigabitEthernet 1/0/2

[Sysname-GigabitEthernet1/0/2] traffic-priority inbound ip-group 3000 rule 0 cos 4

[Sysname-GigabitEthernet1/0/2] traffic-priority inbound ip-group 3000 rule 1 cos 3

[Sysname-GigabitEthernet1/0/2] traffic-priority inbound ip-group 3000 rule 2 cos 2

[Sysname-GigabitEthernet1/0/2] quit

(3) 配置队列调度

# 配置交换机使用SP队列调度算法。

[Sysname] undo queue-scheduler

用户两端的网络分别通过SwitchA和SwitchB接入公网,需要配置VLAN Mapping功能,使用户私网报文可以使用公网的VLAN规划进行传输。

l SwitchA的端口GigabitEthernet1/0/11和GigabitEthernet1/0/12分别连接用户的VLAN100和VLAN200内的终端设备;SwitchB的端口GigabitEthernet1/0/15和GigabitEthernet1/0/16分别连接用户VLAN100和VLAN200内的服务器。

l SwitchA的端口GigabitEthernet1/0/10和SwitchB的端口GigabitEthernet1/0/17分别在公网两端将用户网络接入公共网络。

l 要求用户的VLAN100和VLAN200的报文在公网上传输时,分别使用VLAN500和VLAN600作为报文的VLAN标识。

图1-12 VLAN Mapping典型组网示意图

# 在SwitchA上创建用户网络的VLAN100和VLAN200,以及公网的VLAN500和VLAN600。

<SwitchA> system-view

[SwitchA] vlan 100

[SwitchA-vlan100] quit

[SwitchA] vlan 200

[SwitchA-vlan200] quit

[SwitchA] vlan 500

[SwitchA-vlan500] quit

[SwitchA] vlan 600

[SwitchA-vlan600] quit

# 配置SwitchA的端口GigabitEthernet1/0/11为Trunk类型,缺省VLAN为VLAN100,允许通过VLAN有VLAN100和VLAN500。端口GigabitEthernet1/0/12类似。

[SwitchA] interface GigabitEthernet 1/0/11

[SwitchA-GigabitEthernet1/0/11] port link-type trunk

[SwitchA-GigabitEthernet1/0/11] port trunk pvid vlan 100

[SwitchA-GigabitEthernet1/0/11] port trunk permit vlan 100 500

[SwitchA-GigabitEthernet1/0/11] quit

[SwitchA] interface GigabitEthernet 1/0/12

[SwitchA-GigabitEthernet1/0/12] port link-type trunk

[SwitchA-GigabitEthernet1/0/12] port trunk pvid vlan 200

[SwitchA-GigabitEthernet1/0/12] port trunk permit vlan 200 600

[SwitchA-GigabitEthernet1/0/12] quit

# 配置SwitchA的GigabitEthernet1/0/10端口为Trunk端口,允许VLAN100、VLAN200、VLAN500和VLAN600的报文通过。

[SwitchA] interface GigabitEthernet 1/0/10

[SwitchA-GigabitEthernet1/0/10] port link-type trunk

[SwitchA-GigabitEthernet1/0/10] port trunk permit vlan 100 200 500 600

[SwitchA-GigabitEthernet1/0/10] quit

# 配置二层ACL。其中,ACL4000允许来自VLAN100的报文通过,ACL4001允许来自VLAN200的报文通过,ACL4002允许来自VLAN500的报文通过,ACL4003允许来自VLAN600的报文通过。

[SwitchA] acl number 4000

[SwitchA-acl-ethernetframe-4000] rule permit source 100

[SwitchA] quit

[SwitchA] acl number 4001

[SwitchA-acl-ethernetframe-4001] rule permit source 200

[SwitchA] quit

[SwitchA] acl number 4002

[SwitchA-acl-ethernetframe-4002] rule permit source 500

[SwitchA] quit

[SwitchA] acl number 4003

[SwitchA-acl-ethernetframe-4003] rule permit source 600

[SwitchA] quit

# 配置GigabitEthernet1/0/11端口的VLAN Mapping功能,将VLAN100的报文中的VLAN Tag替换为VLAN500。

[SwitchA] interface GigabitEthernet 1/0/11

[SwitchA-GigabitEthernet1/0/11] traffic-remark-vlanid inbound link-group 4000 remark-vlan 500

[SwitchA-GigabitEthernet1/0/11] quit

# 配置GigabitEthernet1/0/12端口的VLAN Mapping功能,将VLAN200的报文中的VLAN Tag替换为VLAN600。

[SwitchA] interface GigabitEthernet 1/0/12

[SwitchA-GigabitEthernet1/0/12] traffic-remark-vlanid inbound link-group 4001 remark-vlan 600

[SwitchA-GigabitEthernet1/0/12] quit

# 配置GigabitEthernet1/0/10端口的VLAN Mapping功能,将VLAN500的报文中的VLAN Tag替换为VLAN100,将VLAN600的报文中的VLAN Tag替换为VLAN200。

[SwitchA] interface GigabitEthernet 1/0/10

[SwitchA-GigabitEthernet1/0/10] traffic-remark-vlanid inbound link-group 4002 remark-vlan 100

[SwitchA-GigabitEthernet1/0/10] traffic-remark-vlanid inbound link-group 4003 remark-vlan 200

[SwitchA-GigabitEthernet1/0/10] quit

公网对端的SwitchB上也需要做相同的VLAN Mapping映射规则,配置与SwitchA类似,这里不再赘述。

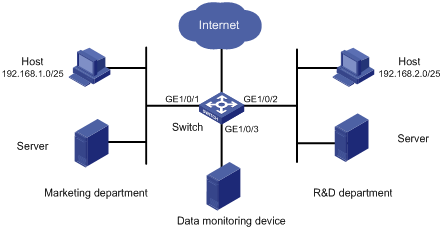

公司企业网通过交换机实现各部门之间的互连。网络环境描述如下:

l 市场部门通过端口GigabitEthernet 1/0/1接入交换机,其中Host的IP地址为192.168.1.0/25,通过交换机访问Internet;

l 研发部门通过端口GigabitEthernet 1/0/2接入交换机,其中Host的IP地址为192.168.2.0/25,通过交换机访问Internet;

l 数据监测设备通过端口GigabitEthernet 1/0/3接入交换机。

配置流镜像和重定向,实现如下需求:

l 在工作时间段(8:00至18:00)内,将市场部门内Host访问Internet的流量镜像到数据监测设备;

l 在工作时间段(8:00至18:00)内,将研发部门内Host访问Internet的流量重定向到数据监测设备。

网络管理员可以使用数据监测设备对各部门访问Internet的流量进行分析。

图1-13 流镜像和重定向至端口组网图

# 定义8:00至18:00的周期时间段。

<Switch> system-view

[Switch] time-range trname 8:00 to 18:00 working-day

(1) 定义针对市场部门的策略

# 定义基本ACL 2000,在工作时间段内允许来自市场部门Host的报文通过。

[Switch] acl number 2000

[Switch-acl-basic-2000] rule permit source 192.168.1.0 0.0.0.127 time-range trname

[Switch-acl-basic-2000] quit

# 配置匹配规则ACL 2000的报文流镜像至端口GigabitEthernet 1/0/3。

[Switch] interface gigabitethernet 1/0/1

[Switch-GigabitEthernet1/0/1] mirrored-to inbound ip-group 2000 monitor-interface

[Switch-GigabitEthernet1/0/1] quit

[Switch] interface gigabitethernet 1/0/3

[Switch-GigabitEthernet1/0/3] monitor-port

[Switch-GigabitEthernet1/0/3] quit

(2) 定义针对研发部门的策略

# 定义基本ACL 2001,在工作时间段内允许来自研发部门Host的报文通过。

[Switch] acl number 2001

[Switch-acl-basic-2001] rule permit source 192.168.2.0 0.0.0.127 time-range trname

[Switch-acl-basic-2001] quit

# 配置匹配ACL 2001规则的报文重定向至端口GigabitEthernet 1/0/3。

[Switch] interface gigabitethernet 1/0/2

[Switch-GigabitEthernet1/0/2] traffic-redirect inbound ip-group 2001 interface GigabitEthernet 1/0/3

仅H3C S5100-EI系列以太网交换机支持QoS Profile相关的配置。

QoS Profile是一组QoS配置的集合,一个QoS Profile中可以包含一个或多个QoS动作。在用户移动的网络环境中,可以针对特定用户制定相应的QoS策略,然后放入QoS Profile中。当该用户接入到交换机后,交换机可以将相应的QoS Profile应用到用户接入的端口(静态或者动态),从而简化了配置,大大方便了对接入用户的管理。

目前,QoS Profile功能可以为用户提供包过滤、流量监管和优先级重标记功能。

QoS Profile功能可以和802.1x认证功能结合使用,为通过认证的一个用户或者一组用户提供预先配置的QoS功能。用户在经过802.1x认证后,交换机根据AAA服务器上配置的用户名和QoS Profile的对应关系,将相应的QoS Profile动态的应用到用户登录的端口上。

根据802.1x认证方式的不同,动态应用方式分为以下两种模式:

l User-based模式:交换机以QoS Profile中定义的流分类规则为模板,加入用户的源MAC信息,生成新的流分类规则,然后将QoS Profile应用到用户接入的端口;

l Port-based模式:交换机直接将QoS Profile应用到用户接入的端口。

![]()

使用User-based模式时,如果QoS Profile中的流分类规则定义了源信息(包括源MAC信息、源IP信息、源MAC+源IP信息),则QoS Profile不能应用成功。

用户可以通过apply命令手工将QoS Profile应用到端口上。

表2-1 QoS Profile配置任务简介

|

配置任务 |

说明 |

详细配置 |

|

配置QoS Profile |

必选 |

|

|

动态应用QoS Profile |

可选 |

|

|

手工应用QoS Profile |

可选 |

l 已确定进行流识别的ACL,具体配置请参见“ACL”部分的介绍

l 已确定QoS Profile提供的功能

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入QoS Profile视图 |

qos-profile profile-name |

必选 l 如果该profile-name名称对应的QoS Profile未创建,则先创建再进入相应视图; l 如果该profile-name名称对应的QoS Profile已创建,则直接进入相应视图- |

|

配置流量监管动作 |

traffic-limit inbound acl-rule target-rate [ conform con-action ] [ exceed exceed-action ] [ meter-statistic ] |

可选 |

|

配置包过滤动作 |

packet-filter inbound acl-rule |

可选 关于包过滤的配置请参见“ACL”部分的介绍 |

|

配置优先级重标记动作 |

traffic-priority inbound acl-rule { dscp dscp-value | cos cos-value } |

可选 |

用户可以配置QoS Profile的应用方式为动态应用或者手工应用。

l 如果采用动态应用方式,已确定全局和用户接入的端口上已经启动了802.1x认证功能以及QoS Profile的应用模式,关于802.1x 的具体配置请参见“802.1x及System-Guard”部分的介绍

l 如果采用手工应用方式,已确定应用QoS Profile的端口

l 已确定需要应用的QoS Profile

表2-3 动态应用QoS Profile

|

操作 |

命令 |

说明 |

|

|

进入系统视图 |

system-view |

- |

|

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

|

配置QoS Profile的动态应用模式 |

配置QoS Profile的应用模式为基于端口的应用模式 |

qos-profile port-based |

可选 缺省情况下,QoS Profile的应用模式为基于用户的模式 l 如果802.1x配置为基于MAC地址认证,必须配置QoS Profile的应用模式为基于用户的模式 l 如果802.1x配置为基于端口认证,必须配置QoS Profile的应用模式为基于端口的模式 |

|

配置QoS Profile的应用模式为基于用户的应用模式 |

undo qos-profile port-based |

||

|

操作 |

命令 |

说明 |

||

|

进入系统视图 |

system-view |

- |

||

|

手工应用QoS Profile到端口上 |

系统视图下 |

apply qos-profile profile-name interface interface-list |

二者必选其一 缺省情况下,没有应用QoS Profile到端口上 |

|

|

以太网端口视图下 |

进入以太网端口视图 |

interface interface-type interface-number |

||

|

应用QoS Profile到当前端口上 |

apply qos-profile profile-name |

|||

在完成上述配置后,在任意视图下执行display命令,可以显示配置QoS Profile后的运行情况。通过查看显示信息,用户可以验证配置的效果。

|

操作 |

命令 |

说明 |

|

显示QoS Profile的配置信息 |

display qos-profile { all | name profile-name | interface interface-type interface-number | user user-name } |

display命令可以在任意视图下执行 |

某公司内部通过交换机实现各部门之间的互连,并且通过802.1x协议对用户进行身份验证,控制用户访问网络资源。某个接入用户的用户名为someone,认证密码为hello,从交换机的GigabitEthernet 1/0/1端口接入,用户属于test.net域。

要求配置QoS Profile,将用户someone向外发送的所有IP报文的速率限制为128Kbps,丢弃超出限制的报文。

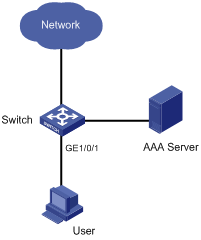

图2-1 QoS Profile配置组网图

(1) AAA服务器上的配置

在AAA服务器上配置用户的认证信息、用户名和QoS Profile的对应关系,具体配置请参见AAA服务器的指导书。

(2) Switch上的配置

# 配置RADIUS服务器的IP地址信息。

<Sysname> system-view

[Sysname] radius scheme radius1

[Sysname-radius-radius1] primary authentication 10.11.1.1

[Sysname-radius-radius1] primary accounting 10.11.1.2

[Sysname-radius-radius1] secondary authentication 10.11.1.2

[Sysname-radius-radius1] secondary accounting 10.11.1.1

# 设置交换机与认证和计费RADIUS服务器交互报文时的加密密码。

[Sysname-radius-radius1] key authentication money

[Sysname-radius-radius1] key accounting money

# 指示交换机从用户名中去除用户域名后再将之传给RADIUS服务器。

[Sysname-radius-radius1] user-name-format without-domain

[Sysname-radius-radius1] quit

# 创建用户域test.net,指定radius1为该域用户的RADIUS服务器组。

[Sysname] domain test.net

[Sysname-isp-test.net] radius-scheme radius1

[Sysname-isp-test.net] quit

# 定义高级ACL 3000,分类规则为匹配目的为任意IP地址的IP报文。

[Sysname] acl number 3000

[Sysname-acl-adv-3000] rule 1 permit ip destination any

[Sysname-acl-adv-3000] quit

# 定义QoS Profile,将匹配流分类规则的报文的速率限制为128Kbps,丢弃超出限制的报文。

[Sysname] qos-profile example

[Sysname-qos-profile-example] traffic-limit inbound ip-group 3000 128 exceed drop

# 启动802.1x功能。

[Sysname] dot1x

[Sysname] dot1x interface GigabitEthernet 1/0/1

完成以上配置后,用户someone通过认证后将会自动应用example。

不同款型规格的资料略有差异, 详细信息请向具体销售和400咨询。H3C保留在没有任何通知或提示的情况下对资料内容进行修改的权利!