10-端口安全-端口绑定操作

本章节下载 (239.93 KB)

端口安全(Port Security)是一种对网络接入进行控制的安全机制,是对已有的802.1x认证和MAC地址认证的扩充。

端口安全的主要功能就是用户通过定义各种安全模式,让设备学习到合法的源MAC地址,以达到相应的网络管理效果。

启动了端口安全功能之后,对于交换机不能通过安全模式学习到其源MAC地址的报文,系统将视为非法报文;对于不能通过802.1x认证或MAC地址认证的事件,将被视为非法事件。

当发现非法报文或非法事件后,系统将触发相应特性,并按照预先指定的方式自动进行处理,减少了用户的维护工作量,极大地提高了系统的安全性和可管理性。

端口安全的特性包括:

l NTK特性:NTK(Need To Know)特性通过检测从端口发出的数据帧的目的MAC地址,保证数据帧只能被交换机发送到已经通过认证的设备上,从而防止非法设备窃听网络数据。

l Intrusion Protection特性:该特性通过检测端口接收到的数据帧的源MAC地址或802.1x认证的用户名、密码,发现非法报文或非法事件,并采取相应的动作,包括暂时断开端口连接、永久断开端口连接或是过滤源地址是此MAC地址的报文,保证了端口的安全性。

l Trap特性:该特性是指当端口有特定的数据包(由非法入侵,用户不正常上下线等原因引起)传送时,设备将会发送Trap信息,便于网络管理员对这些特殊的行为进行监控。

对于端口安全模式的具体描述,请参见表1-1。

|

安全模式类型 |

描述 |

特性说明 |

|

noRestriction |

此模式下,端口处于无限制状态 |

此模式下,NTK特性和Intrusion Protection特性不会被触发 |

|

autolearn |

此模式下,端口学习到的MAC地址会转变为Security MAC地址; 当端口下的Security MAC地址数超过port-security max-mac-count命令配置的数目后,端口模式会自动转变为secure模式; 之后,该端口不会再添加新的Security MAC,只有源MAC为Security MAC或已配置的动态MAC的报文,才能通过该端口 |

在左侧列出的模式下,当设备发现非法报文后,将触发NTK特性和Intrusion Protection特性 |

|

secure |

禁止端口学习MAC地址,只有源MAC为端口已经学习到的Security MAC、已配置的静态或动态MAC的报文,才能通过该端口 |

|

|

userlogin |

对接入用户采用基于端口的802.1x认证 |

此模式下NTK特性和Intrusion Protection特性不会被触发 |

|

userLoginSecure |

对接入用户采用基于MAC的802.1x认证,认证成功后端口开启,但也只允许认证成功的用户报文通过; 此模式下,端口最多只允许接入一个经过802.1x认证的用户; 当端口从noRestriction模式进入此安全模式时,端口下原有的动态MAC地址表项和已认证的MAC地址表项将被自动删除 |

在左侧列出的模式下,当设备发现非法报文或非法事件后,将触发Need To Know特性和Intrusion Protection特性 |

|

userLoginSecureExt |

与userLoginSecure类似,但端口下的802.1x认证用户可以有多个 |

|

|

userLoginWithOUI |

与userLoginSecure类似,端口最多只允许一个802.1x认证用户,但同时,端口还允许一个OUI(Organizationally Unique Identifier 是一个全球唯一的标识符,是MAC地址的前24位)地址的报文通过; 当端口从noRestriction模式进入此模式时,端口下原有的动态MAC地址表项和已认证的MAC地址表项将被自动删除 |

|

|

macAddressWithRadius |

对接入用户采用MAC地址认证 |

|

|

macAddressOrUserLoginSecure |

MAC地址认证和802.1x认证可以同时共存,但802.1x认证优先级大于MAC地址认证 接入用户通过MAC地址认证后,仍然可以进行802.1x认证; 接入用户通过802.1x认证后,不再进行MAC地址认证; 此模式下,端口最多只允许接入一个经过认证的802.1x用户,但端口下经过认证的MAC地址认证用户可以有多个 |

|

|

macAddressOrUserLoginSecureExt |

与macAddressOrUserLoginSecure类似。但此模式下,端口允许经过认证的802.1x用户可以有多个 |

|

|

macAddressElseUserLoginSecure |

对接入用户先进行MAC地址认证,如果成功则表明认证通过,如果失败再进行802.1x认证; 此模式下,端口最多只允许接入一个经过认证的802.1x用户,但端口下经过认证的MAC地址认证用户可以有多个 |

|

|

macAddressElseUserLoginSecureExt |

与macAddressElseUserLoginSecure类似。但此模式下,端口允许经过认证的802.1x用户可以有多个 |

|

|

macAddressAndUserLoginSecure |

对接入用户先进行MAC地址认证,当MAC地址认证成功后,再进行802.1x认证。只有在这两种认证都成功的情况下,才允许该用户接入网络; 此模式下,端口最多只允许一个用户接入网络 |

|

|

macAddressAndUserLoginSecureExt |

与macAddressAndUserLoginSecure类似。但此模式下,端口允许接入网络的用户可以有多个 |

![]()

l 当端口工作在userlogin-withoui模式下时,即使OUI地址不匹配,也不会触发Intrusion Protection特性。

l macAddressElseUserLoginSecure或macAddressElseUserLoginSecureExt安全模式下工作的端口,对于同一个报文,只有在MAC地址认证和802.1x认证均失败后,才会触发Intrusion Protection特性。

表1-2 端口安全配置任务简介

|

配置任务 |

说明 |

详细配置 |

|

|

启动端口安全功能 |

必选 |

||

|

配置端口允许的最大MAC地址数 |

可选 |

||

|

配置端口安全模式 |

必选 |

||

|

配置端口安全的相关特性 |

配置NTK特性 |

可选 根据实际组网需求选择其中一种或多种特性 |

|

|

配置Intrusion Protection特性 |

|||

|

配置Trap特性 |

|||

|

配置当前端口不应用RADIUS服务器下发的授权信息 |

可选 |

||

|

配置Security MAC地址 |

可选 |

||

在启动端口安全功能之前,需要关闭全局的802.1x和MAC地址认证功能。

表1-3 启动端口安全功能

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

启动端口安全功能 |

port-security enable |

必选 缺省情况下,端口安全功能处于关闭状态 |

![]()

当用户启动端口安全功能后,端口的如下配置会被自动恢复为(括弧内的)缺省情况:

l 802.1x认证(关闭)、端口接入控制方式(macbased)、端口接入控制模式(auto);

l MAC地址认证(关闭)。

且以上配置不能再进行手动配置,只能随端口安全模式的改变由系统配置。

![]()

l 关于802.1x认证的详细介绍,请参见“802.1x及System-Guard”中的相关内容。

l 关于MAC地址认证的详细介绍,请参见“MAC地址认证”中的相关内容。

端口安全允许某个端口下有多个用户通过认证,但是允许的用户数不能超过设置的最大值。

配置端口允许的最大MAC地址数有两个作用:

l 控制能够通过某端口接入网络的最大用户数;

l 控制端口安全能够添加的Security MAC地址数。

该配置与MAC地址管理中配置的端口最多可以学习到的MAC地址数无关。

表1-4 配置端口允许接入的最大MAC地址数

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

配置端口允许接入的最大MAC地址数 |

port-security max-mac-count count-value |

必选 缺省情况下,最大MAC地址数不受限制 |

表1-5 配置端口安全模式

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

设置用户认证的OUI值 |

port-security oui OUI-value index index-value |

可选 在端口安全模式为userLoginWithOUI时,端口除了可以允许一个802.1x的接入用户通过认证之外,还可以允许一个指定OUI值的源MAC地址的用户通过认证 |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

配置端口的安全模式 |

port-security port-mode { autolearn|mac-and-userlogin-secure | mac-and-userlogin-secure-ext | mac-authentication|mac-else-userlogin-secure|mac-else-userlogin-secure-ext | secure|userlogin | userlogin-secure |userlogin-secure-ext |userlogin-secure-or-mac | userlogin-secure-or-mac-ext | userlogin-withoui } |

必选 缺省情况下,端口处于noRestriction模式,此时该端口处于无限制状态 根据实际需要,用户可以配置不同的安全模式 |

![]()

l 当用户配置端口安全模式为autolearn时,首先需要使用port-security max-mac-count命令设置端口允许接入的最大MAC地址数。

l 当端口工作于autoLearn模式时,无法更改端口允许接入的最大MAC地址数。

l 在用户配置端口安全模式为autolearn后,不能在该端口上配置静态或黑洞MAC地址。

l 当端口安全模式不是noRestriction时,若要改变端口安全模式,必须首先执行undo port-security port-mode命令恢复端口安全模式为noRestriction模式。

在已经配置了安全模式的端口下,将不能再进行以下配置:

l 配置最大MAC地址学习个数;

l 配置镜像反射端口;

l 配置端口汇聚。

表1-6 配置NTK特性

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

配置Need To Know特性 |

port-security ntk-mode { ntkonly | ntk-withbroadcasts | ntk-withmulticasts } |

必选 缺省情况下,没有配置Need To Know特性,即所有报文都可成功发送 |

![]()

目前S5100-SI/EI系列以太网交换机不支持设置Need To Know特性为ntkonly。

表1-7 配置Intrusion Protection特性

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

设置Intrusion Protection特性被触发后,交换机采取的相应动作 |

port-security intrusion-mode { blockmac | disableport | disableport-temporarily } |

必选 缺省情况下,没有设置Intrusion Protection特性 |

|

退回系统视图 |

quit |

- |

|

设置系统暂时断开端口连接的时间 |

port-security timer disableport timer |

可选 缺省情况下,系统暂时断开端口连接的时间为20秒 |

![]()

port-security timer disableport命令设置的时间值,是port-security intrusion-mode命令设置为disableport-temporarily模式时,系统暂时断开端口连接的时间。

![]()

当用户在同一端口上配置NTK特性和配置port-security intrusion-mode blockmac命令后,交换机将无法禁止目的MAC地址为非法MAC地址的报文从该端口发出,也就是说NTK特性对目的MAC地址为非法MAC地址的报文不起作用。

表1-8 配置Trap特性

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

打开指定Trap信息的发送开关 |

port-security trap { addresslearned | dot1xlogfailure | dot1xlogoff | dot1xlogon | intrusion | ralmlogfailure | ralmlogoff | ralmlogon } |

必选 缺省情况下,Trap信息的发送开关处于关闭状态 |

802.1x用户或MAC地址认证用户在RADIUS服务器上通过认证时,服务器会把授权信息下发给设备端。用户可以配置端口是否忽略RADIUS服务器下发的授权信息。

表1-9 配置当前端口不应用RADIUS服务器下发的授权信息

|

操作 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入以太网端口视图 |

interface interface-type interface-number |

- |

|

配置当前端口不应用RADIUS服务器下发的授权信息 |

port-security authorization ignore |

必选 缺省情况下,端口应用RADIUS服务器下发的授权信息 |

Security MAC是一种特殊的MAC地址,不会被老化。在同一个VLAN内,一个Security MAC地址只能被添加到一个端口上,利用该特点,可以实现同一VLAN内MAC地址与端口的绑定。

Security MAC可以由启用端口安全功能的端口自动学习,也可以由用户手动配置。手动配置的Security MAC与端口自动学习的Security MAC没有区别。

在添加Security MAC地址之前,需要先配置端口的安全模式为autolearn。配置端口的安全模式为autolearn之后,端口的MAC地址学习方式将会发生如下变化:

l 端口原有的动态MAC被删除;

l 当端口的Security MAC没有达到配置的最大数目时,端口新学到的MAC地址会被添加为Security MAC;

l 当端口的Security MAC到达配置的最大数目时,端口将不会继续学习MAC地址,端口状态将从autolearn状态转变为secure状态。

![]()

用户手动配置的Security MAC地址会写入配置文件,端口Up或Down时不会丢失。保存配置文件后,即使交换机重启,Security MAC地址也可以恢复。

l 启动端口安全功能;

l 配置端口允许接入的最大MAC地址数;

l 配置端口的安全模式为autolearn。

表1-10 配置Security MAC地址

|

操作 |

命令 |

说明 |

|

|

进入系统视图 |

system-view |

- |

|

|

添加Security MAC地址 |

系统视图下 |

mac-address security mac-address interface interface-type interface-number vlan vlan-id |

二者必选其一 缺省情况下,未配置Security MAC地址 |

|

以太网端口视图下 |

interface interface-type interface-number |

||

|

mac-address security mac-address vlan vlan-id |

|||

完成上述配置后,在任意视图下执行display命令,可以显示配置端口安全后的运行情况。通过查看显示信息,用户可以验证配置的效果。

表1-11 端口安全配置显示

|

操作 |

命令 |

说明 |

|

显示端口安全配置的相关信息 |

display port-security [ interface interface-list ] |

display命令可以在任意视图下执行 |

|

显示Security MAC地址的配置信息 |

display mac-address security [ interface interface-type interface-number ] [ vlan vlan-id ] [ count ] |

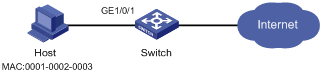

在交换机的端口GigabitEthernet1/0/1上对接入用户做如下的限制:

l 允许最多80个用户自由接入,不进行认证,将学习到的用户MAC地址添加为Security MAC地址;

l 为确保用户Host能够接入,将该用户的MAC地址0001-0002-0003作为Security MAC地址,添加到VLAN 1中;

l 当Security MAC地址数量达到80后,停止学习;当再有新的MAC地址接入时,触发Intrusion Protection特性,并将此端口关闭30秒。

图1-1 端口安全组网图

# 进入系统视图。

<Switch> system-view

# 启动端口安全功能。

[Switch] port-security enable

# 进入以太网GigabitEthernet1/0/1端口视图。

[Switch] interface GigabitEthernet 1/0/1

# 设置端口允许接入的最大MAC地址数为80。

[Switch-GigabitEthernet1/0/1] port-security max-mac-count 80

# 配置端口的安全模式为autolearn。

[Switch-GigabitEthernet1/0/1] port-security port-mode autolearn

# 将Host 的MAC地址0001-0002-0003作为Security MAC添加到VLAN 1中。

[Switch-GigabitEthernet1/0/1] mac-address security 0001-0002-0003 vlan 1

# 设置Intrusion Protection特性被触发后,暂时关闭该端口,关闭时间为30秒。

[Switch-GigabitEthernet1/0/1] port-security intrusion-mode disableport-temporarily

[Switch-GigabitEthernet1/0/1] quit

[Switch] port-security timer disableport 30

通过端口绑定特性,网络管理员可以将用户的MAC地址和IP地址绑定到指定的端口上。进行绑定操作后,交换机只对从该端口收到的指定MAC地址和IP地址的用户发出的报文进行转发,提高了系统的安全性,增强了对网络安全的监控。

表2-1 端口绑定配置

|

操作 |

命令 |

说明 |

|

|

进入系统视图 |

system-view |

- |

|

|

将用户的MAC地址和IP地址绑定到指定端口上 |

系统视图下 |

am user-bind mac-addr mac-address ip-addr ip-address interface interface-type interface-number |

二者必选其一 缺省情况下,未将用户的MAC地址和IP地址绑定到指定端口上 |

|

以太网端口视图下 |

interface interface-type interface-number |

||

|

am user-bind mac-addr mac-address ip-addr ip-address |

|||

![]()

对同一个MAC地址和IP地址,系统只允许在端口上进行一次绑定操作。

完成上述配置后,在任意视图下执行display命令,可以显示配置端口绑定后的运行情况。通过查看显示信息,用户可以验证配置的效果。

表2-2 端口绑定配置显示

|

操作 |

命令 |

说明 |

|

显示端口绑定的配置信息 |

display am user-bind [ interface interface-type interface-number | ip-addr ip-address | mac-addr mac-address ] |

display命令可以在任意视图下执行 |

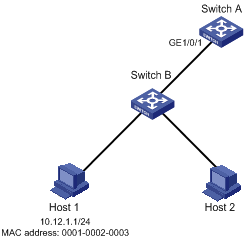

为了防止小区内有恶意用户盗用Host A的IP地址,需要将Host A的MAC地址和IP地址绑定到Switch A上的GigabitEthernet1/0/1端口。

图2-1 端口绑定配置组网图

配置Switch A。

# 进入系统视图。

<SwitchA> system-view

# 进入GigabitEthernet1/0/1端口视图。

[SwitchA] interface GigabitEthernet 1/0/1

# 将Host A的MAC地址和IP地址绑定到GigabitEthernet1/0/1端口。

[SwitchA-GigabitEthernet1/0/1] am user-bind mac-addr 0001-0002-0003 ip-addr 10.12.1.1

不同款型规格的资料略有差异, 详细信息请向具体销售和400咨询。H3C保留在没有任何通知或提示的情况下对资料内容进行修改的权利!