欢迎user

![]() 新华三盾山实验室

新华三盾山实验室

2023/11/30

ActiveMQ是Apache软件基金下的一个开源软件,基于Java的消息代理。作为一个消息中间件,Apache ActiveMQ充当了应用程序之间的通信桥梁,为应用程序提供高效的、可扩展的、稳定的和安全的企业级消息通信。近日,新华三盾山实验室监测到Apache官方发布了安全公告,修复了一个存在于Apache ActiveMQ中的远程代码执行漏洞(CVE-2022-41678),攻击者可利用该漏洞执行任意代码。

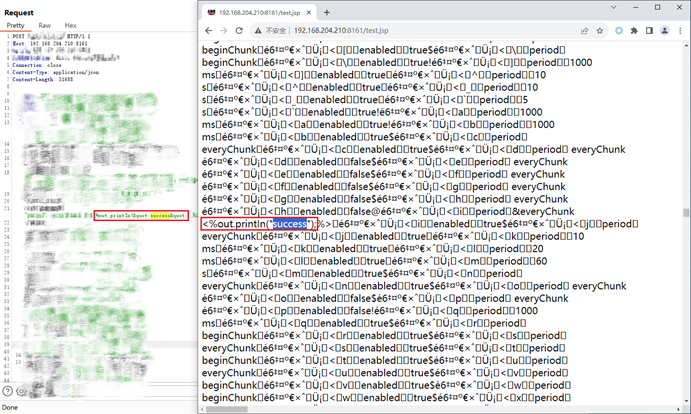

Apache ActiveMQ Jolokia存在代码执行漏洞,经过身份验证的恶意攻击者通过/api/jolokia/接口来操作MBean,成功利用此漏洞可在目标服务器上执行任意代码,获取目标服务器的控制权限。

通过/api/jolokia/接口操作MBean,利用FlightRecorder写入代码,执行任意代码,代码执行成功。

Apache ActiveMQ < 5.16.6

5.17.0< Apache ActiveMQ < 5.17.4

威胁等级 | 高危 |

影响程度 | 广泛 |

利用价值 | 高 |

利用难度 | 中等 |

漏洞评分 | 7.2 |

目前官方已修复该漏洞,受影响用户可以升级更新到安全版本。官方下载链接:https://activemq.apache.org/

1、开启Web控制台认证,并修改默认口令。

2、限制对Jolokia接口(通常是/api/jolokia)的访问,仅允许可信地址访问。

3、若非必要,禁用Jolokia。

1、新华三安全设备防护方案

新华三IPS规则库将在1.0.272版本支持对该漏洞的识别,新华三全系安全产品可通过升级IPS特征库识别该漏洞的攻击流量,并进行主动拦截。

2、新华三态势感知解决方案

新华三态势感知已支持该漏洞的检测,通过信息搜集整合、数据关联分析等综合研判手段,发现网络中遭受该漏洞攻击及失陷的资产。

3、新华三云安全能力中心解决方案

新华三云安全能力中心知识库已更新该漏洞信息,可查询对应漏洞产生原理、升级补丁、修复措施等。

https://activemq.apache.org/web-console

https://activemq.apache.org/security-advisories.data/CVE-2022-41678-announcement.txt