欢迎user

防病毒技术白皮书

关键词:病毒、防病毒、卡巴斯基、SafeStream

摘 要:本文介绍了H3C防病毒技术的基本原理和典型应用。

缩略语:

缩略语 | 英文全名 | 中文解释 |

AV | Anti-Virus | 防病毒 |

DoS | Deny of Service | 拒绝服务攻击 |

HTTP | Hypertext Transfer Protocol | 超文本传输协议 |

ICSA | International Computer Security Association | 国际计算机安全协会 |

IMAP | Internet Message Access Protocol | 互联网消息访问协议 |

POP3 | Post Office Protocol, version 3 | 邮局协议的第3个版本 |

SMTP | Simple Mail Transfer Protocol | 简单邮件传输协议 |

目 录

计算机病毒是一组程序或指令的集合,它能够通过某种途径潜伏在计算机存储介质或程序中,当达到某种条件(如特定时间或者特定网络流量等)时被激活,从而对计算机资源进行一定程度的破坏。

计算机病毒,自诞生之日起,就伴随着计算机技术的发展而发展。从80年代的“小球”、“石头”病毒起至今,计算机使用者都在和计算机病毒斗争,也创造了各种防病毒产品和方案。但是随着Internet技术的发展,以及E-mail和一批网络工具的出现,在改变人类信息传播方式的同时也使计算机病毒的种类迅速增加,扩散速度也大大加快,计算机病毒的传播方式迅速突破地域的限制,由以往的单机之间的介质传染转换为网络系统间的传播。现在,计算机病毒已经可以通过移动磁盘、光盘、局域网、WWW浏览、E-Mail、FTP下载等多种方式传播。

近年来,计算机病毒呈现出新的变化趋势,各种病毒制作工具也日益泛滥,病毒制作的分工也更加明细和程序化,计算机病毒制造者开始按照既定的病毒制作流程制作病毒。计算机病毒的制造进入了“机械化”时代。据ICSA统计,现在每天有超过20种新计算机病毒出现。同时,计算机病毒也逐渐以追求个人利益为目标,比如目前流行的间谍软件、网游盗号木马、远程控制木马等,其目的就是通过网络在用户不知情的状况下窃取有价数据或者财务信息,一旦企业或单位被病毒侵入并发作,造成的损失和责任是难以承受的。

计算机病毒和计算机防病毒之间的斗争已经进入了由“杀”病毒到“防”病毒的时代。企业或单位只有拒病毒于网络之外,才能保证数据的真正安全。因此,保证计算机和网络系统免受计算机病毒的侵害,让系统正常运行便成为企业和单位所面临的一个重要问题。

H3C的防病毒技术结合了基于会话流的高性能智能搜索算法和卡巴斯基的SafeStream病毒库,以及多核操作系统分流技术对网络中的病毒流量进行检测和清洗,克服了传统防病毒网关防病毒性能不足的诟病,为企业提供了一种全新的安全解决方案。

同时,H3C的防病毒技术将病毒检测部署在企业网的入口,真正将病毒抵御于网络之外,为企业网络提供了一个坚固的保护层。

SafeStream病毒库是卡巴斯基实验室(Kaspersky AVLab)提供的病毒特征库,并由卡巴斯基实验室进行维护和更新。卡巴斯基在全球各区域设有多个病毒采样点,并在各采样点监测和收集病毒样本,然后由卡巴斯基实验室进行分析、提取特征、测试,最后将病毒特征添加到SafeStream的病毒库中。

H3C对于病毒特征的分类,沿用了卡巴斯基SafeStream病毒库的分类标准,将病毒特征分为5类:Network Worms(网络蠕虫)、Classic Viruses(典型病毒)、Trojan Programs(木马程序)、MalWare-Related Program(灰色软件)和Other MalWare(其他恶意程序)。具体的分类如表1所示。

分类 | 子类型 |

Network Worms(网络蠕虫,例如:冲击波、尼姆达、红色代码等) | Worm |

Email-Worm | |

IM-Worm | |

IRC-Worm | |

P2P-Worm | |

Net-Worm | |

Classic Viruses(典型病毒,例如:CIH病毒、灰鸽子、宏病毒等) | Virus |

Macro | |

Trojan Programs(木马,例如:下载器木马、QQ木马等) | Trojan |

Backdoor | |

Rootkit | |

| Trojan-AOL | |

Trojan-ArcBomb | |

Trojan-Clicker | |

Trojan-Downloader | |

Trojan-Dropper | |

Trojan-Notifier | |

Trojan-Proxy | |

Trojan-PSW | |

Trojan-Spy | |

MalWare-Related Program(灰色软件,例如:下载器、服务器软件和广告软件等) | BadJoke |

Client-IRC | |

Dialer | |

Downloader | |

Porn-Dialer | |

Porn-Downloader | |

Porn-Tool | |

PSWTool | |

RemoteAdmin | |

Server-FTP | |

Server-Proxy | |

Server-Telnet | |

Server-Web | |

Hoax | |

Other Malware(其他恶意代码,例如:DoS工具、溢出工具等) | Constructor |

DoS | |

Flooder | |

Exploit | |

HackTool | |

Nuker |

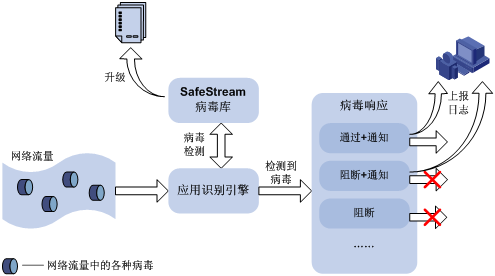

H3C防病毒技术利用自主研发的应用识别引擎,并结合卡巴斯基提供的SafeStream病毒库,实现对网络流量的病毒检测和防御,其处理模型如图1所示。

图1 基于SafeStream病毒库的防病毒模型

H3C防病毒技术将卡巴斯基SafeStream病毒库中的病毒特征融入H3C应用识别引擎,在对网络流量进行协议识别的基础上,结合SafeStream的病毒特征库,利用内嵌的高性能内容搜索引擎进行病毒特征的检测。与传统的、基于固定特征的病毒检测不同,H3C应用识别引擎在协议上下文的基础上进行深度病毒检测,这样可以很好地避免误报的发生,有效地提高了病毒检测的准确性。对于H3C应用识别引擎的介绍具体请参见《应用识别技术白皮书》。

在检测到病毒时,H3C防病毒设备根据防病毒规则配置的动作做出响应。响应动作可以是下面动作中的一个或多个的组合:

(1) 通过(Permit):对检测到的病毒报文不进行处理,允许其通过。

(2) 阻断(Block):禁止病毒报文通过。对于阻断动作,除了阻断当前报文外,对阻断还可以设置以下参数:

l 对发送该病毒的源进行隔离。如果一个源被隔离,则后续所有报文都不能通过;如果不隔离,则只丢弃检测到攻击的报文。

l 对于TCP应用,还可选择是否发送TCP Reset报文;如果要发送TCP Reset报文,可以选择向源方向、目的方向或者向双方发送。

l 对于HTTP 访问,还可选择回应重定向报文或者回应指定的页面。在用户自定义的回应页面中,可以增加规则名称、规则描述、以及其它自定义信息。

(3) 通知(Notify):在检测到相应病毒时记录病毒事件。病毒事件可以输出到本地数据库、通过Email通知管理员、输出到用户终端或Syslog主机。

H3C病毒库的升级支持增量的在线升级方式,并且在升级的过程中不影响系统的正常业务。病毒库升级完成后,系统自动切换病毒库版本,不需要重启设备。如果在病毒库版本升级过程中发生异常而导致升级失败,系统会自动回退到上一个病毒库版本,也不会影响系统的正常业务。

在H3C公司的网站上会实时更新病毒库,以保证对新的病毒及时响应。用户可以选择手动或者自动升级的方式,从公司网站上获取最新的病毒库升级包,以达到较佳的杀毒效果。

l 自动升级:用户只需要指定自动升级的时间和自动升级的周期,就能实现病毒库的及时自动更新。为了避免由于网络状况不好造成的升级失败,建议用户将自动升级的时间设置在网络流量较小的时间进行。

l 手动升级:用户可以从H3C网站上获取最新的病毒库升级包,然后选择手动升级的方式进行病毒库的更新。

H3C的IPS设备和UTM设备都有防病毒检测的功能,对网络上病毒的检测防范与这两款产品形态的组网应用相关,对于这两款产品的组网应用不再赘述。下面以IPS设备为例,介绍H3C防病毒检测的典型的组网应用。

图2 企业出口部署

在这种部署方式下,IPS设备以在线透明方式部署在业务网络的入口,对进出整个网络的流量进行病毒检测,并根据用户配置的病毒响应策略对病毒进行阻断或者监控。同时,该网络的部署并不影响企业网络的已有拓扑。

Copyright ©2009 杭州华三通信技术有限公司 版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。