欢迎user

MAC VLAN技术白皮书

关键词:MAC VLAN、802.1X、MAC地址认证

摘 要:MAC VLAN根据MAC地址来灵活的确定untagged报文所属的VLAN,从而实现对用户的灵活控制。本文介绍了基于MAC的VLAN(以下称为MAC VLAN)的原理以及技术特点。

缩略语:

缩略语 | 英文全名 | 中文解释 |

MAC VLAN | MAC address-based VLAN | 基于MAC地址的VLAN,一种根据报文的源MAC地址来确定untagged报文所属VLAN的划分方法 |

802.1X | 802.1X | 802.1X协议是一种基于端口的网络接入控制协议(port based network access control protocol)。“基于端口的网络接入控制”是指在局域网接入设备的端口这一级对所接入的用户设备进行认证和控制。连接在端口上的用户设备如果能通过认证,就可以访问局域网中的资源;如果不能通过认证,则无法访问局域网中的资源。 |

目 录

VLAN最常用的划分方式是基于端口划分,该方式对从同一端口进入的untagged报文添加相同的VLAN标签,在同一VLAN内进行转发处理。该方式配置简单,适用于终端设备物理位置比较固定的组网环境。随着移动办公和无线接入的普及,终端设备不再通过固定端口接入设备,它可能本次使用端口A接入网络,下次使用端口B接入网络。如果端口A和端口B的VLAN配置不同,则终端设备第二次接入后就会被划分到另一VLAN,导致无法使用原VLAN内的资源;如果端口A和端口B的VLAN配置相同,当端口B被分配给别的终端设备时,又会引入安全问题。如何在这样灵活多变的网络环境中部署VLAN呢?MAC VLAN应运而生。

MAC VLAN就是基于MAC划分VLAN,它是VLAN的另一种划分方法。它根据报文的源MAC地址来决定给报文添加某个VLAN的标签。该功能通常和安全技术(比如802.1X)联合使用,以实现终端的安全、灵活接入。

MAC VLAN具有以下优点:

l MAC VLAN能够实现精确的接入控制,它能精确定义某个终端和VLAN的绑定关系,从而实现将指定终端的报文在指定VLAN中转发。

l MAC VLAN能够实现灵活的接入控制,同一终端通过不同端口接入设备时,设备会给终端分配相同的VLAN;而不同终端通过同一端口接入设备时,设备可以给不同终端分配不同的VLAN。

设备是如何根据MAC地址来划分VLAN的呢?当端口收到一个untagged报文后,以报文的源MAC地址为匹配关键字,通过查找MAC VLAN表项来获知该终端绑定的VLAN,从而实现将指定终端的报文在指定VLAN中转发。

![]()

l 对于没有找到MAC VLAN表项的untagged报文,设备会基于其它方式给报文划分VLAN。如果端口还配置了IP子网VLAN,设备会根据报文源地址所在IP子网来划分VLAN;如果端口还配置了协议VLAN,设备会根据报文使用的三层协议类型来划分VLAN;如果没有配置IP子网VLAN和协议VLAN或者根据IP子网和协议都没有匹配到VLAN,则会将该报文在端口的缺省VLAN中转发。

l 对于tagged报文,如果报文携带的VLAN ID在端口允许通过的VLAN列表中,则允许报文通过,否则直接丢弃。

MAC VLAN表项有两种生成方式:静态配置和动态配置。

该方式下,需要用户通过命令行将终端的MAC地址和VLAN进行绑定,设备会生成一条相应的MAC VLAN表项。手工配置绑定关系时,如果指定MASK的值为全1,则绑定的是单个MAC地址和VLAN。如果指定的MASK高位为连续的1,低位为0,则绑定的是一类MAC地址和VLAN,通常用于将某一厂商的通信设备划分到同一VLAN。

该方式实现简单,只涉及接入设备,但该方式下需要在终端可能接入的端口手工配置允许终端的MAC VLAN通过,配置量大。

该方式下,需要在设备上同时配置MAC VLAN和基于MAC的接入认证方式(比如MAC地址认证或者基于MAC的802.1X认证)。如果用户发起认证请求,认证服务器会对认证用户名和密码进行验证,如果通过,则会下发VLAN信息。此时设备就可根据认证请求报文的源MAC地址和下发的VLAN信息生成MAC VLAN表项,并自动将MAC VLAN添加到端口允许通过的untagged VLAN列表中。用户下线后,设备又自动删除MAC VLAN表项,并将MAC VLAN从端口允许通过的VLAN列表中删除。

该方式的优点是灵活、安全。

l 它能够自动识别MAC地址,能够自动创建MAC VLAN表项,能够自动允许MAC VLAN通过接入端口。因此该方式应用于大型网络时能够大大简化配置,使用灵活。

l 只有用户接入认证成功,才能通过指定的VLAN接入网络,因此提高了网络的安全性。

l MAC VLAN只能在Hybrid端口使能,所以在使能MAC VLAN前,请将端口的链路类型配置为hybrid。

l MAC VLAN有静态配置和动态配置两种方式,但是同一MAC地址只能绑定一个VLAN。因此,如果已进行了静态配置,而动态下发的绑定关系与静态配置不一致,则动态下发失败,用户不能通过认证;反之,如果动态下发已生效,而静态配置与动态下发的不一致,则静态配置失败。

l 采用动态方式配置MAC VLAN时需要基于MAC地址的AAA远程认证的配合,网络中需要部署AAA认证服务器,服务器必须能够下发VLAN。

l MAC VLAN的配置会影响聚合成员端口的选中状态,所以,建议不要在聚合成员端口上配置MAC VLAN功能。

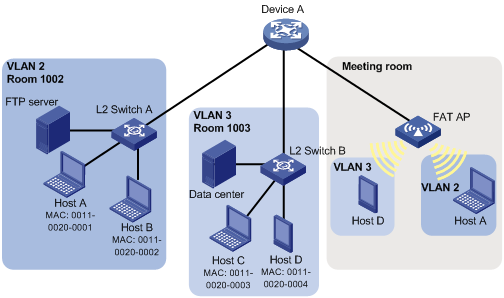

图1 MAC VLAN静态配置组网图

某公司为了实现通信安全以及隔离广播报文,给不同的部门指定了不同的VLAN。销售部的办公区在1002房间,部门所有资产属于VLAN 2;技术支持部门的办公区在1003房间,部门所有资产属于VLAN 3。因为人员的流动性很大,公司在Meeting room里提供了临时办公场所,职员可以通过无线接入公司网络,但要求接入后只能划分到自己部门所在的VLAN,比如Host A到Meeting room办公后必须归属于VLAN 2,Host D到Meeting room办公后必须归属于VLAN 3。

基于以上需求,在1002房间和1003房间因为人员和工位比较稳定,可以采用基于端口的方式划分VLAN。但是在Meeting room里,因为人员流动性比较大,人员接入网络的端口不确定,所以可以通过MAC VLAN,将MAC地址和员工所在部门的VLAN绑定。从而不管员工从哪个接口接入,不需要修改配置,就能被划分到部门所在的VLAN。

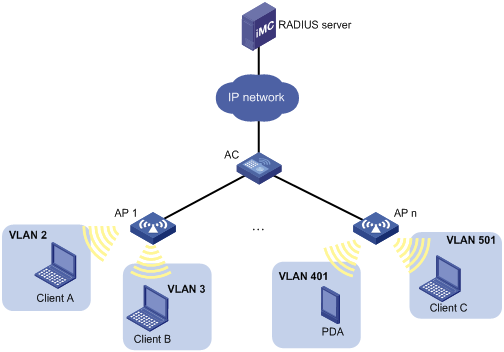

图2 MAC VLAN动态配置组网图

用户通过无线接入点AP 1和AP n接入网络,在AP 1和AP n上同时使能MAC VLAN和基于MAC的802.1X方式认证,就能很简便的实现:

l 用户接入前需先通过认证,从而防止非法用户占用网络资源;

l 用户通过任意AP的任意端口接入网络,仍能属于原来的VLAN。

l MAC VLAN典型配置举例

Copyright © 2009 杭州华三通信技术有限公司 版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。